La seguridad es un pilar fundamental en AWS, y los datos de HPC suelen ser un recurso crítico. El entorno de laboratorio que acaba de crear está trabajando en su propia cuenta, lo que significa que usted tiene el control absoluto y la propiedad de sus datos y aplicaciones. En este módulo, podrá revisar el enfoque de AWS en la seguridad y algunas de las tecnologías clave que puede utilizar para mantener sus aplicaciones HPC y los datos de forma segura.

Temas cubiertos:

- Modelo de responsabilidad compartida de AWS

- AWS Identity and Access Management (IAM)

- Seguridad en redes

- Autenticación

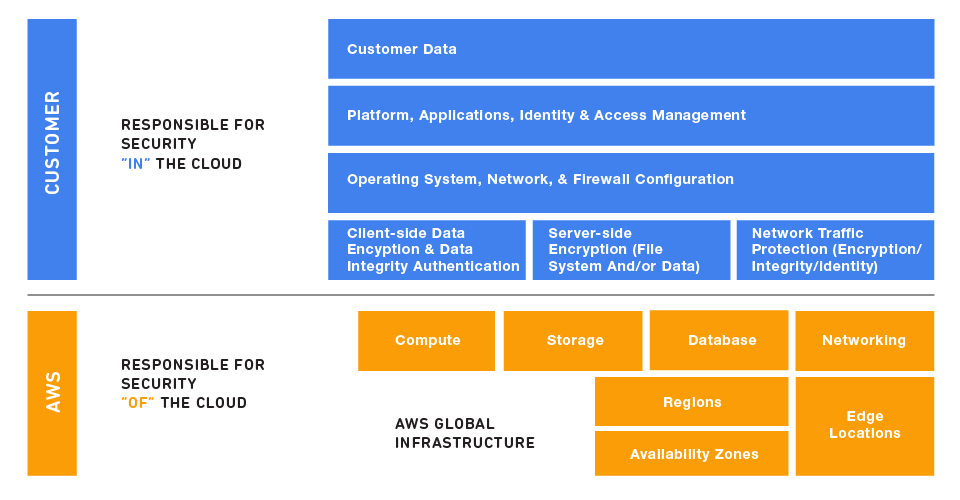

Al evaluar la seguridad de su infraestructura de HPC en la nube, es importante que entienda y distinga entre lo siguiente:

- Las medidas de seguridad que el proveedor de servicios en la nube (AWS) implementa y opera – "seguridad de la nube"

- Las medidas de seguridad que el cliente implementa y opera, relacionadas con la seguridad del contenido y las aplicaciones del cliente que utilizan los servicios de AWS – "seguridad en la nube"

Mientras que AWS administra la seguridad de la nube, la seguridad en la nube es responsabilidad del cliente. El cliente mantiene el control de las medidas de seguridad que decide implementar para proteger su contenido, plataforma, aplicaciones, sistemas y redes, del mismo modo que lo haría en el caso de aplicaciones ubicadas en un centro de datos en las instalaciones.

Es importante entender que la seguridad de laboratorio es parte de su responsabilidad, ya que se trata de una solución implementada dentro de su cuenta de AWS. Para obtener más información, puede asistir a una capacitación de 4 horas en línea gratuita o leer el documento técnico de seguridad de AWS.

Para mejorar la seguridad y la organización, puede otorgar acceso a su cuenta de AWS a usuarios concretos (identidades que crea con los permisos personalizados). Para el entorno de HPC que lanzó en el módulo anterior, utilizó el usuario raíz de AWS, que es la identidad de inicio de sesión única que ha completado el acceso a todos los servicios y recursos de AWS en la cuenta. Para su carga de trabajo de producción, la práctica recomendada consiste en crear y utilizar un usuario alternativo (conocido como un usuario de IAM) con permisos suficientes para implementar la plantilla de CloudFormation.

El laboratorio está almacenado en una Virtual Private Cloud (VPC) recién creada, que proporciona mecanismos de aislamiento de otros entornos y aplicaciones que se ejecutan en la misma cuenta. Dentro de esta VPC, varias subredes se utilizan para alojar los servicios de EC2, incluidas las máquinas virtuales y los balanceadores de carga.

En la plantilla de laboratorio, el rango de CIDR que ha facilitado como parámetro se utiliza para restringir el acceso HTTPS en el Application Load Balancer y acceso SSH a nodo principal del clúster a través de grupos de seguridad y otros componentes VPC. Tenga en cuenta que los certificados HTTPS y SSH son diferentes, y el HTTPS es autofirmado, por tanto, no se recomienda para su uso con fines de producción.

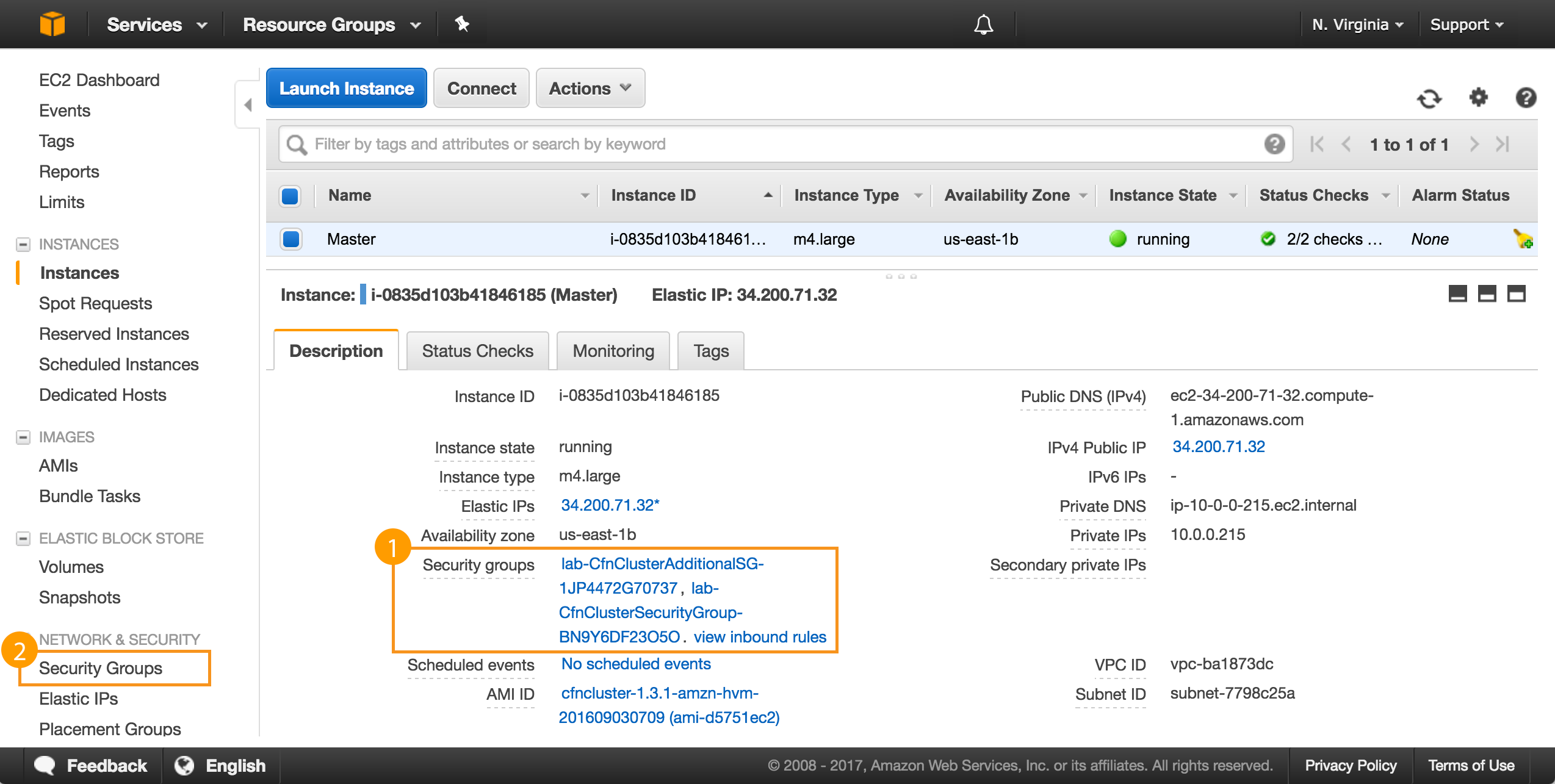

Un grupo de seguridad funciona como un firewall virtual para permitir y prevenir el tráfico a una instancia en función de CIDR de origen, protocolo y puerto. Uno o varios grupos de seguridad se asocian con una instancia. Las reglas se añaden a un grupo de seguridad para permitir el tráfico hacia o desde sus instancias asociadas. Puede modificar las reglas de un grupo de seguridad en cualquier momento. Las nuevas reglas se aplican automáticamente a todas las instancias que están asociadas al grupo de seguridad.

Los grupos de seguridad asociados con una instancia se muestran desde la consola EC2 con la descripción de la instancia, tal y como se muestra en la imagen siguiente. Para obtener más información, consulte la guía del usuario para los grupos de seguridad de Amazon EC2.

La captura de pantalla anterior muestra la consola de Amazon EC2 y destaca los grupos de seguridad. El Cuadro 1 destaca el grupo de seguridad de una instancia Amazon EC2 seleccionada y el Cuadro 2 destaca un método alternativo para acceder a los grupos de seguridad a través de la consola de EC2.

Dado que los usuarios administrados dentro de AWS Identity and Access Management solo se pueden utilizar para los servicios nativos de AWS, el laboratorio implementa la autenticación de usuarios a través del AD sencillo, una simple oferta en el AWS Directory Service, que ofrece compatibilidad con Microsoft Active Directory.

Esta solución de autenticación se utiliza tanto para validar las credenciales de usuario en la web de acceso de EnginFrame, que se ejecuta en el nodo principal del clúster, como para propagar los usuarios en los nodos del clúster a medida que se crean y eliminan de forma dinámica, y ofrece un espacio de nombres uniformes a fin de garantizar el acceso a los archivos consistentes en EFS.

Al diseñar y crear la infraestructura de HPC, puede considerar la transición al producto Microsoft AD Directory Service para mejorar la compatibilidad de Windows y establecer una relación de confianza entre un directorio alojado en AWS y sus directorios en las instalaciones.

Amazon EC2 utiliza la autenticación de clave pública para acceso privilegiado a las instancias EC2. La autenticación de clave pública es más segura que la autenticación con contraseña, ya que utiliza una clave pública para cifrar los datos transferidos y, al mismo tiempo, el terminal destinatario utiliza la clave privada para descifrar los datos. El conjunto de clave pública y clave privada se denomina par de claves.

El par de claves asociado con las instancias maestra y de computación se especifica como parámetro durante el lanzamiento del laboratorio. Es necesario iniciar sesión en la instancia maestra y la instancia de computación, ya que la cuenta ec2-user tiene permisos sudo y no tiene ninguna contraseña.

Utilice la dirección IP pública y la clave SSH para iniciar sesión en las instancias de la siguiente manera:

ssh –i $YOUR_KEY_PAIR_FILE ec2-user@$MASTER_ELASTIC_IP