- AWS 解決方案程式庫›

- Trusted Secure Enclaves on AWS 指引

Trusted Secure Enclaves on AWS 指引

使用安全飛地保護和隔離高度敏感的工作負載

概觀

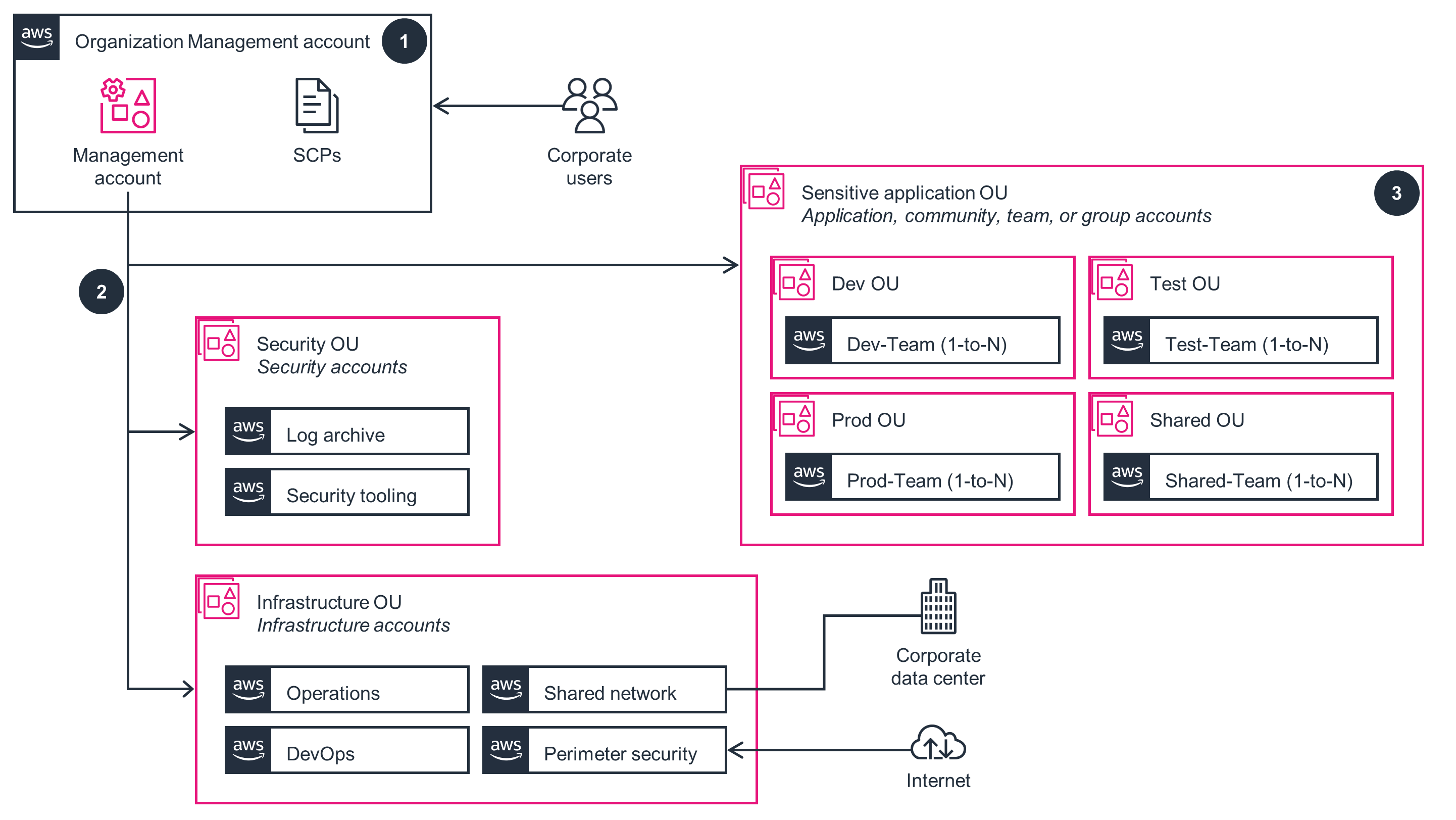

運作方式

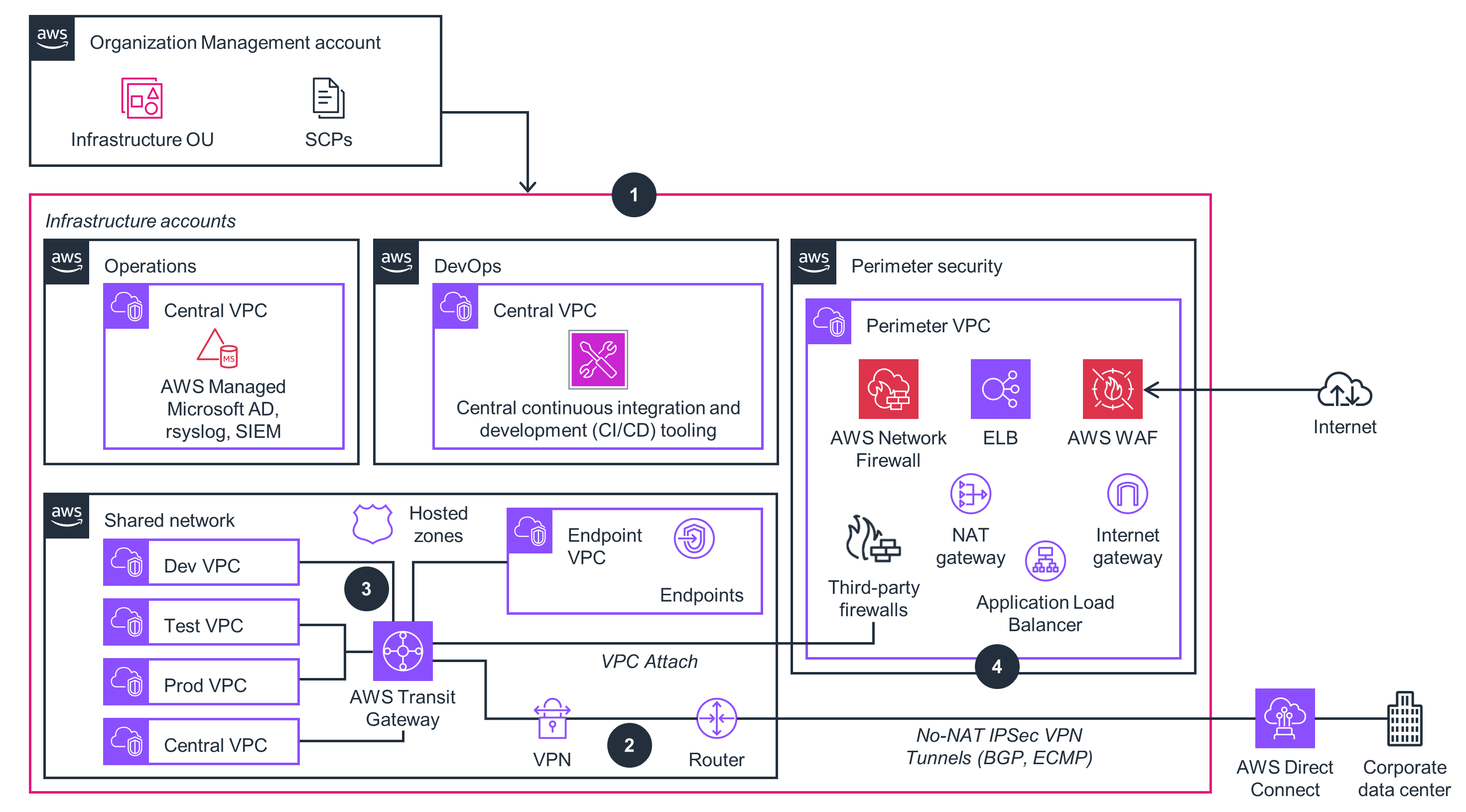

基礎設施帳戶

此架構圖顯示了如何使用 Virtual Private Clouds (VPC),來建立集中式、隔離的聯網環境。 請遵循此架構圖中的步驟,來部署本指引中的「基礎設施帳戶」部分。

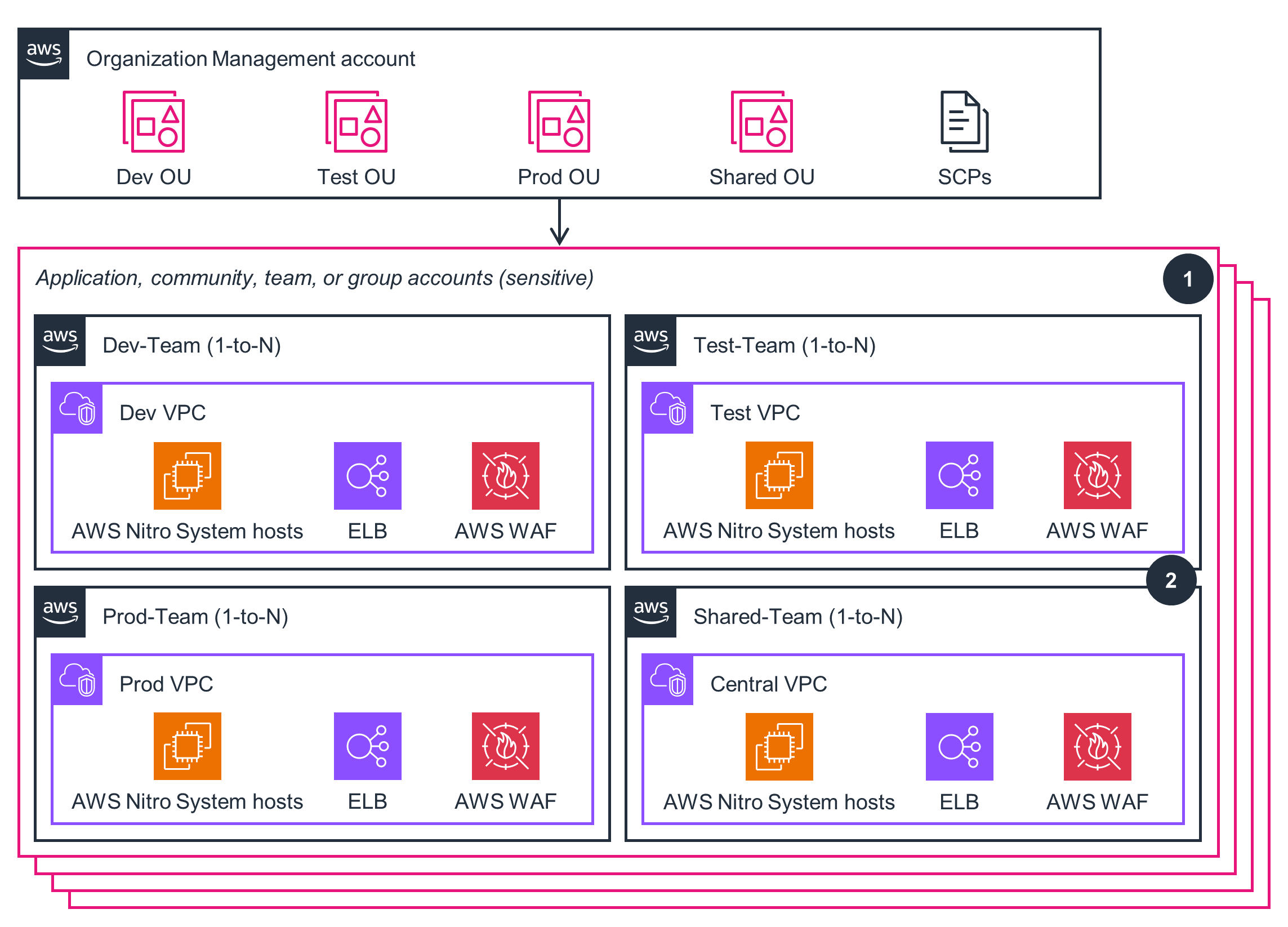

應用程式、社群、團隊或群組帳戶 (敏感)

此架構圖顯示了如何設定屬於軟體開發生命週期不同階段的工作負載,或不同 IT 管理角色之間的分割和區隔。請遵循此架構圖中的步驟,來部署本指引中的「應用程式」、「社群」、「團隊」或「群組帳戶」部分。

Well-Architected 支柱

上方的架構圖是一個考量到 Well-Architected 最佳實務而建立的的解決方案的範例。若要完全實現 Well-Architected,您應該盡可能地多遵循 Well-Architected 的最佳實務。

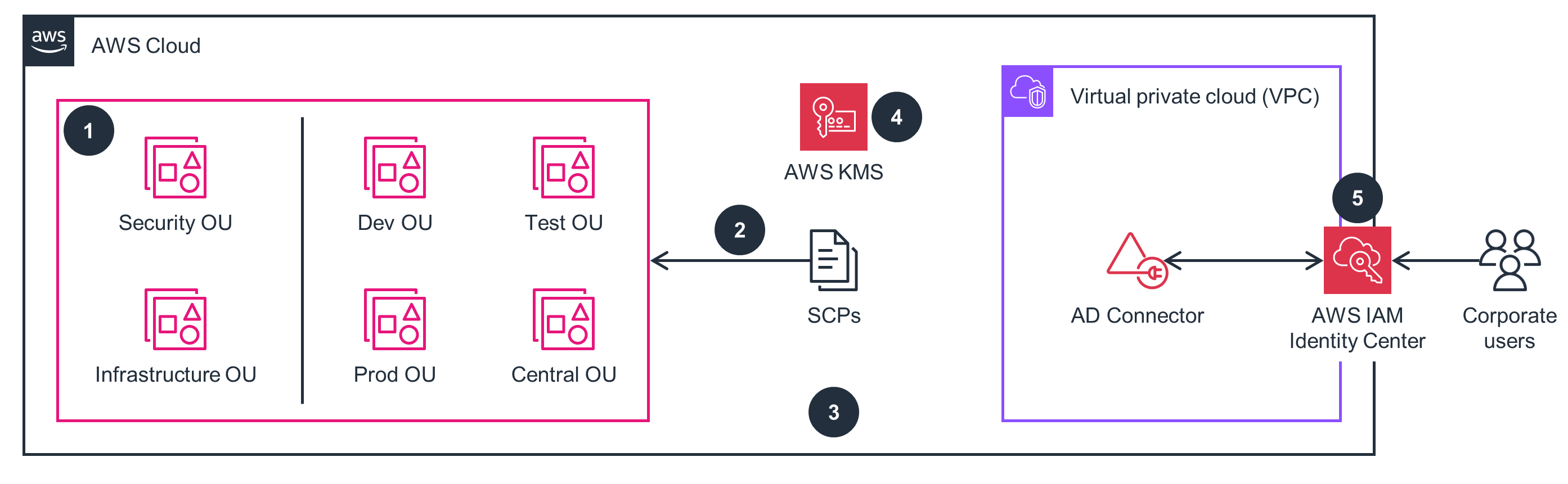

本指南使用具有 AWS CloudFormation 堆疊和組態的組織,為 AWS 環境建立安全的基礎。這可提供基礎設施即代碼 (IaC) 解決方案,加速您實作技術安全控制。組態規則可修正任何已確定對指定架構產生負面影響的設定位元組態。您可以使用 AWS 全球商業基礎設施,來處理敏感的分類工作負載,並將安全系統自動化,以加速交付任務,同時持續改善流程和程序。

本指南使用 「組織」來協助部署組織護欄,例如使用 CloudTrail 的 API 記錄。本指引還提供預防性控制,使用規範性 AWS SCP 做為防護機制,主要用於拒絕環境中的特定或整個類別的 API (以確保工作負載僅部署在指定區域),或拒絕存取特定 AWS 服務。CloudTrail 和 CloudWatch 記錄檔支援在 AWS 服務和帳戶之間指定的全面記錄收集和集中化。AWS 安全功能和多種與安全相關服務均以定義的模式設定,可協助您滿足全球各種最嚴格的安全要求。

本指引使用多個可用區域 (AZ),因此,中斷一個可用區域不會影響應用程式可用性。您可以使用 CloudFormation 以安全且受控的方式自動化基礎架構的佈建和更新。本指南還提供預先建置的規則,用於評估您環境中的 AWS 資源組態和組態變更,或者您可以在 AWS Lambda 中建立自訂規則以定義最佳做法和準則。您可自動擴展環境,以滿足需求,並減少設定錯誤或暫時性網路問題等中斷。

本指引使用 Transit Gateway 可簡化雲端基礎架構管理,該閘道可作為中央集線器,透過單一閘道連接多個 VPC,從而更容易擴充和維護網路架構。這可簡化您的網路架構,並促進組織內不同 AWS 帳戶之間的高效流量路由。

本指引能夠促使避免或消除不必要的成本或使用次佳資源。組織提供集中化和合併計費,促進資源使用和成本最佳化的強大分離。本指引規範了從 AWS 公有 API 端點到您的私有 VPC 位址空間的遷移,並使用集中式端點來提高成本效率。此外,您還可以使用 AWS 成本和使用情況報告 (AWS CUR) 來追蹤 AWS 使用情況和估算費用。

本指引可協助您減少與管理您自己的資料中心內工作負載關聯的碳足跡。相較於傳統的資料中心,AWS 全球基礎設施提供支援基礎設施 (例如,電源、冷卻和聯網)、更高的使用率,以及更快的技術更新。此外,工作負載的分割和分隔可協助您減少不必要的資料移動,Amazon S3 提供儲存層級以及自動將資料移至高效率的儲存層級的功能。

免責聲明

找到今天所需的資訊了嗎?

讓我們知道,以便我們改善頁面內容的品質