- Pustaka Solusi AWS›

- Panduan untuk Enclave Aman Tepercaya Di AWS

Panduan untuk Enclave Aman Tepercaya Di AWS

Lindungi dan isolasi beban kerja sensitif Anda dengan enclave aman

Gambaran Umum

Cara kerjanya

Gambaran Umum

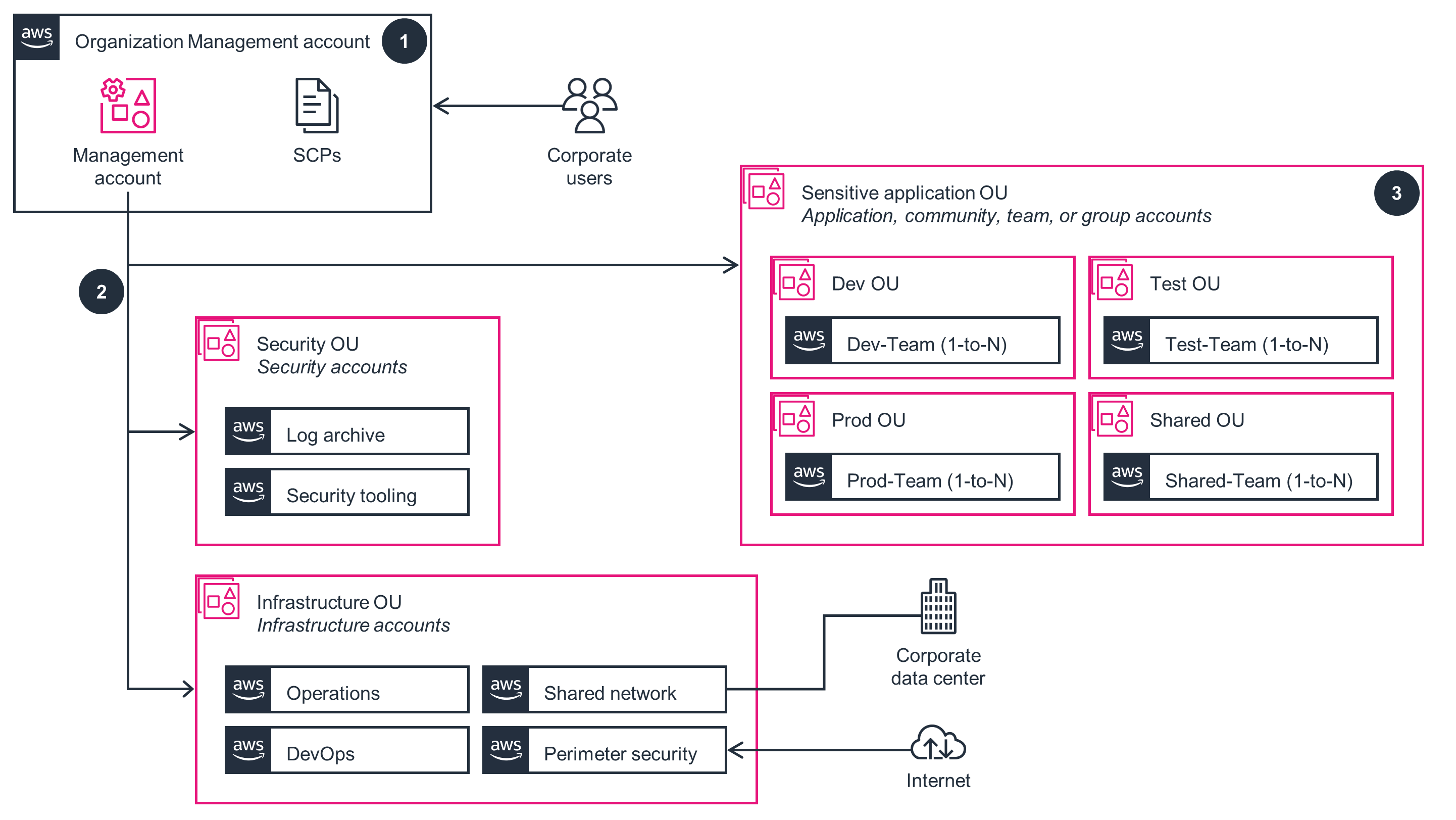

Diagram arsitektur ini menunjukkan cara mengonfigurasi beban kerja multi-akun yang komprehensif dengan persyaratan keamanan dan kepatuhan yang unik.

Akun Manajemen Organisasi

Diagram arsitektur ini menunjukkan cara suatu organisasi dapat mengelompokkan beberapa akun yang semuanya dikendalikan oleh satu entitas pelanggan. Ikuti langkah-langkah dalam diagram arsitektur ini untuk menerapkan bagian Akun Manajemen Organisasi dari Panduan ini.

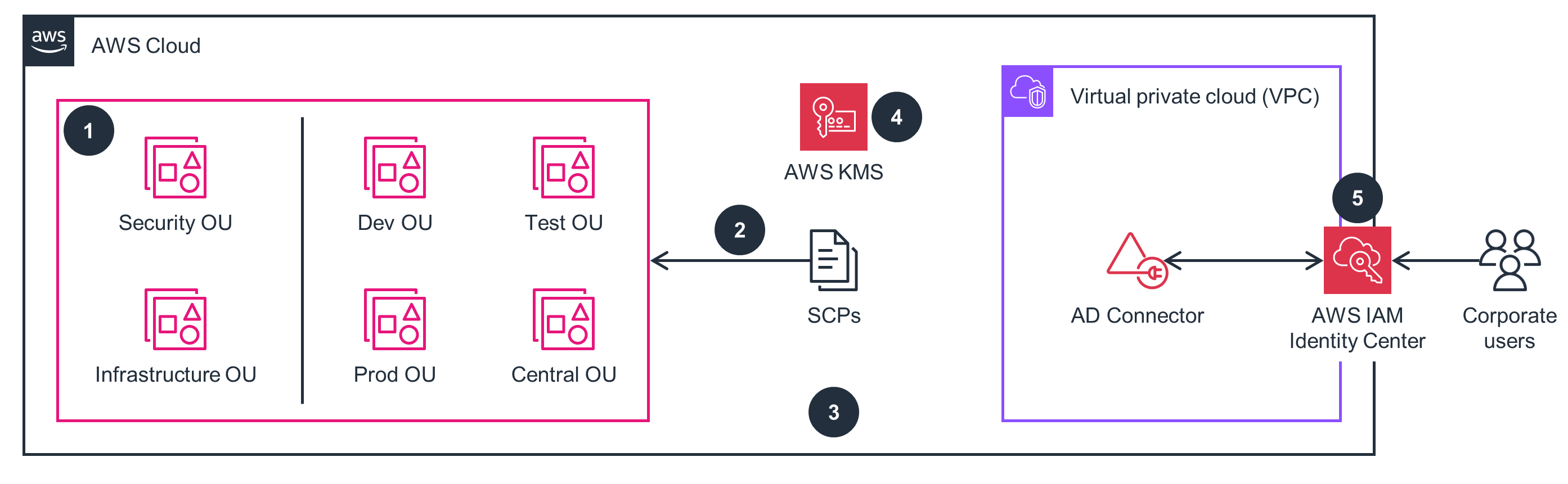

Akun Keamanan

Diagram arsitektur ini menunjukkan cara mengonfigurasi kumpulan log komprehensif secara terpusat di seluruh layanan dan akun AWS. Ikuti langkah-langkah dalam diagram arsitektur ini untuk menerapkan bagian Akun Keamanan dari Panduan ini.

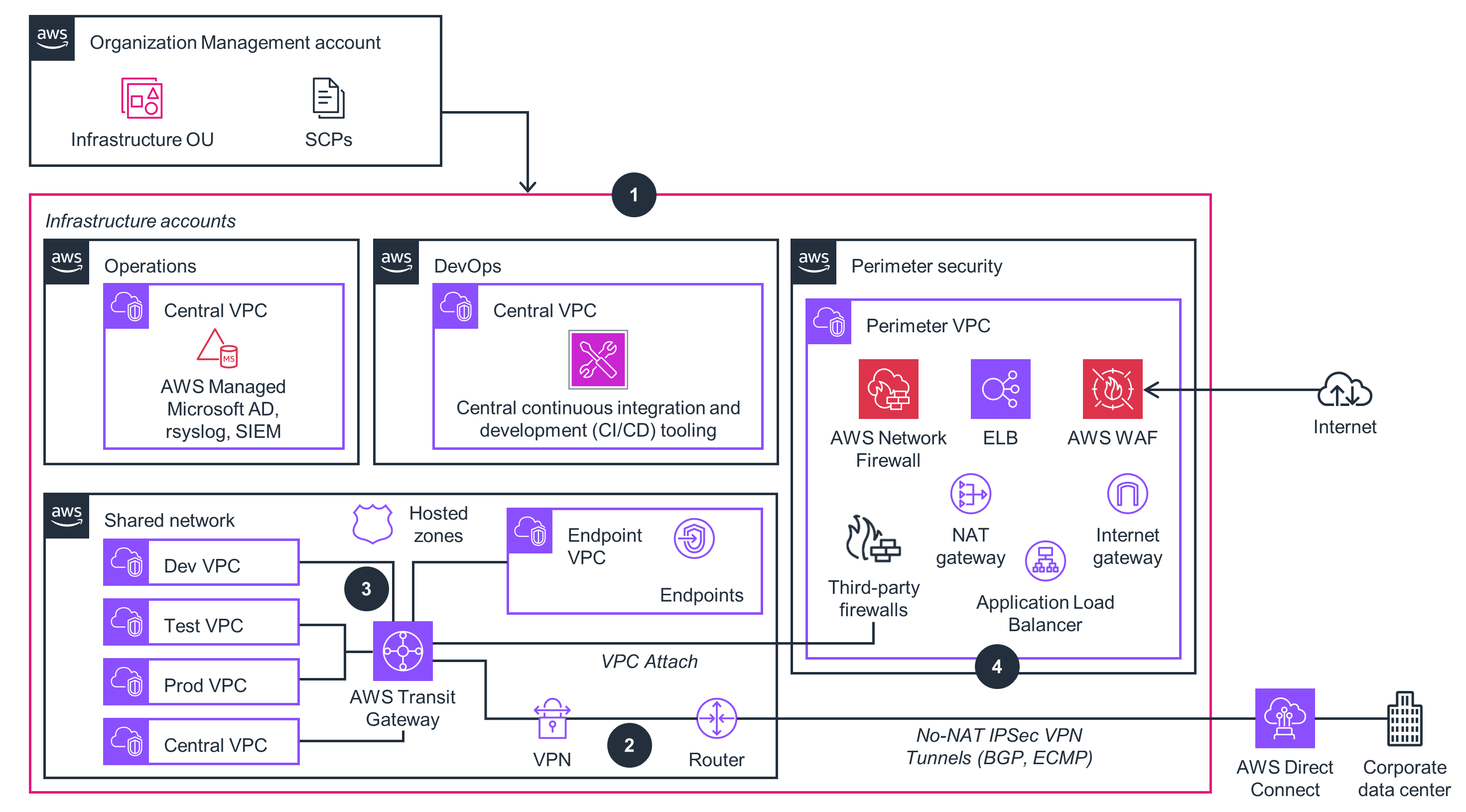

Akun Infrastruktur

Diagram arsitektur ini menunjukkan cara terbentuknya lingkungan jaringan terpusat dan terisolasi dengan Cloud Privat Virtual (VPC). Ikuti langkah-langkah dalam diagram arsitektur ini untuk menerapkan bagian Akun Infrastruktur dari Panduan ini.

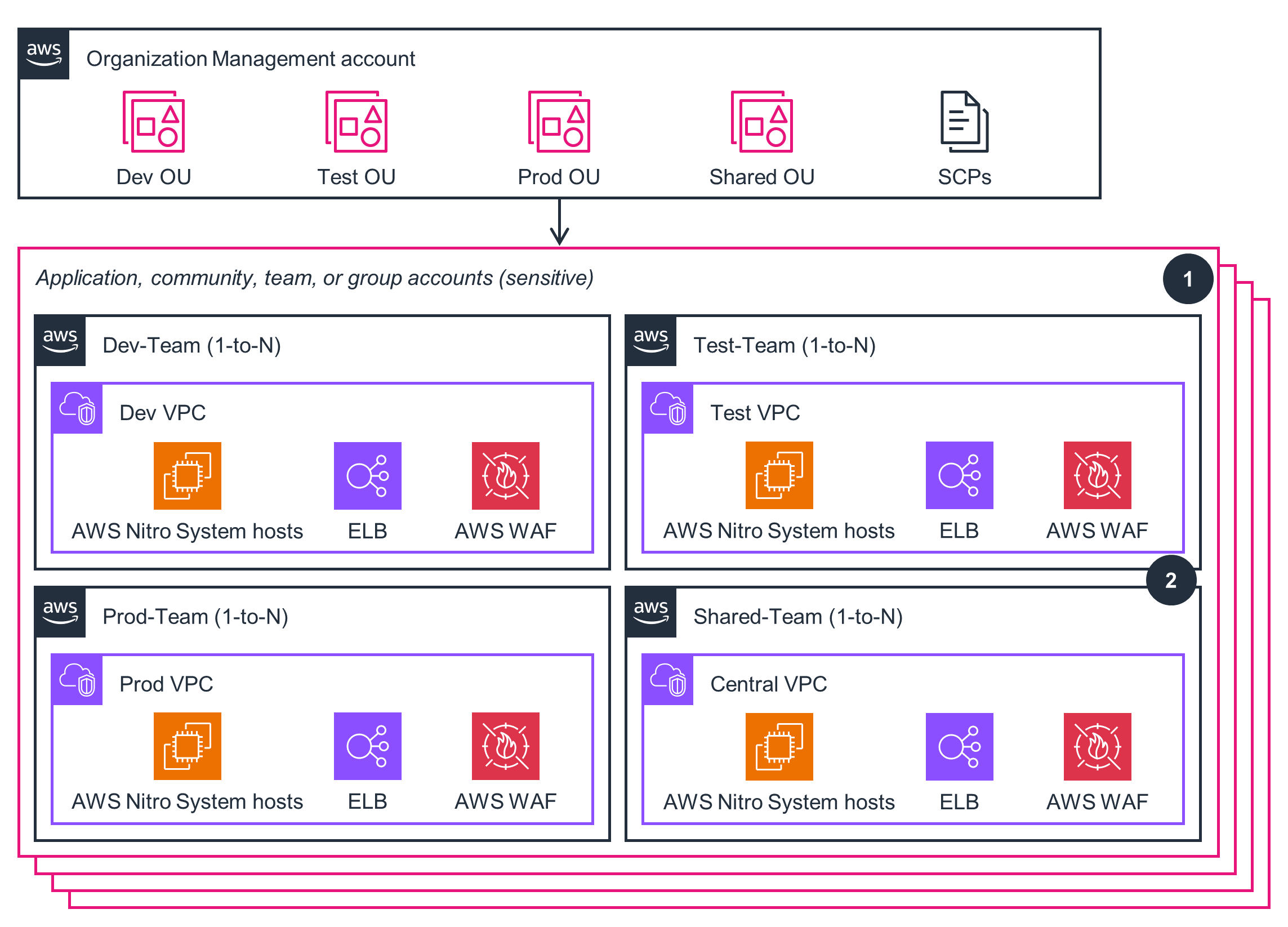

Aplikasi, Komunitas, Tim, atau Akun Grup (Sensitif)

Diagram arsitektur ini menunjukkan cara mengonfigurasi segmentasi dan pemisahan di antara beban kerja yang termasuk dalam berbagai tahapan dalam siklus pengembangan perangkat lunak, atau di antara peran administrasi TI yang berbeda. Ikuti langkah-langkah dalam diagram arsitektur ini untuk menerapkan bagian Aplikasi, Komunitas, Tim, atau Akun Grup dari Panduan ini.

Pilar Well-Architected

Diagram arsitektur di atas adalah contoh Solusi yang dibuat dengan mempertimbangkan praktik terbaik Well-Architected. Untuk menjadi Well-Architected sepenuhnya, Anda harus mengikuti praktik terbaik Well-Architected sebanyak mungkin.

Panduan ini menggunakan tum pukan dan konfigurasi Organisasi dengan AWS CloudFormation untuk menciptakan fondasi yang aman untuk lingkungan AWS Anda. Panduan ini menyediakan solusi infrastruktur sebagai kode (IaC) yang mempercepat implementasi kontrol keamanan teknis Anda. Aturan konfigurasi memperbaiki delta konfigurasi apa pun yang telah ditentukan untuk berdampak negatif pada arsitektur yang ditentukan. Anda dapat menggunakan infrastruktur komersial global AWS untuk beban kerja rahasia yang sensitif dan mengotomatiskan sistem aman untuk mengirimkan misi dengan lebih cepat sambil terus meningkatkan proses dan prosedur Anda.

Panduan ini menggunakan Organisasi untuk memfasilitasi penyebaran pagar pembatas organisasi, seperti pencatatan API dengan CloudTrail. Panduan ini juga menyediakan kontrol pencegahan menggunakan AWS SCP preskriptif sebagai mekanisme pagar pembatas, terutama digunakan untuk menolak kategori API tertentu atau keseluruhan dalam lingkungan Anda (guna memastikan beban kerja hanya diterapkan di Region yang ditentukan) atau menolak akses ke layanan AWS tertentu. Log CloudTrail dan CloudWatch mendukung pengumpulan log komprehensif yang ditentukan dan sentralisasi di seluruh layanan dan akun AWS. Kemampuan keamanan AWS dan banyak layanan yang relevan dengan keamanan dikonfigurasi dalam pola yang ditentukan guna membantu Anda memenuhi berbagai persyaratan keamanan paling ketat di dunia.

Panduan ini menggunakan beberapa Zona Ketersediaan (AZ), sehingga hilangnya satu AZ tidak memengaruhi ketersediaan aplikasi. Anda dapat menggunakan CloudFormation untuk mengotomatiskan penyediaan dan pembaruan infrastruktur Anda dengan cara yang aman dan terkontrol. Panduan ini juga menyediakan aturan bawaan untuk mengevaluasi konfigurasi sumber daya AWS dan perubahan konfigurasi dalam lingkungan Anda, atau Anda dapat membuat aturan khusus di AWS Lambda untuk menentukan praktik dan pedoman terbaik. Anda dapat mengotomatiskan kemampuan untuk menskalakan lingkungan Anda agar memenuhi permintaan dan mengurangi gangguan seperti kesalahan konfigurasi atau masalah jaringan sementara.

Panduan ini menyederhanakan manajemen infrastruktur cloud dengan menggunakan Transit Gateway, yang berfungsi sebagai hub pusat yang menghubungkan beberapa VPC melalui satu gateway, sehingga lebih mudah untuk menskalakan dan memelihara arsitektur jaringan. Cara ini menyederhanakan arsitektur jaringan Anda dan memfasilitasi routing lalu lintas yang efisien di antara berbagai akun AWS dalam organisasi Anda.

Dengan Panduan ini, Anda dapat menghindari atau memangkas biaya yang tidak diperlukan atau penggunaan sumber daya yang tidak optimal. Organisasi menyediakan sentralisasi dan penagihan konsolidasi, memfasilitasi pemisahan yang kuat antara penggunaan sumber daya dan pengoptimalan biaya. Panduan ini dirancang untuk pemindahan titik akhir API publik AWS ke ruang alamat VPC pribadi Anda, menggunakan titik akhir terpusat untuk efisiensi biaya. Selain itu, Anda dapat menggunakan Laporan Biaya dan Penggunaan AWS (AWS CUR) untuk melacak penggunaan AWS dan memperkirakan biaya.

Panduan ini membantu Anda mengurangi jejak karbon yang terkait dengan pengelolaan beban kerja di pusat data Anda sendiri. Infrastruktur global AWS menyediakan infrastruktur pendukung (seperti daya, pendinginan, dan jaringan), tingkat pemanfaatan yang lebih tinggi, dan penyegaran teknologi yang lebih cepat daripada pusat data biasa. Selain itu, segmentasi dan pemisahan beban kerja membantu Anda mengurangi pergerakan data yang tidak perlu, dan Amazon S3 menawarkan tingkatan penyimpanan dan kemampuan untuk memindahkan data secara otomatis ke tingkatan penyimpanan yang efisien.

Konten Terkait

Penafian

Apakah Anda sudah menemukan yang Anda cari?

Beri tahu kami agar kami dapat meningkatkan kualitas konten di halaman kami