概述

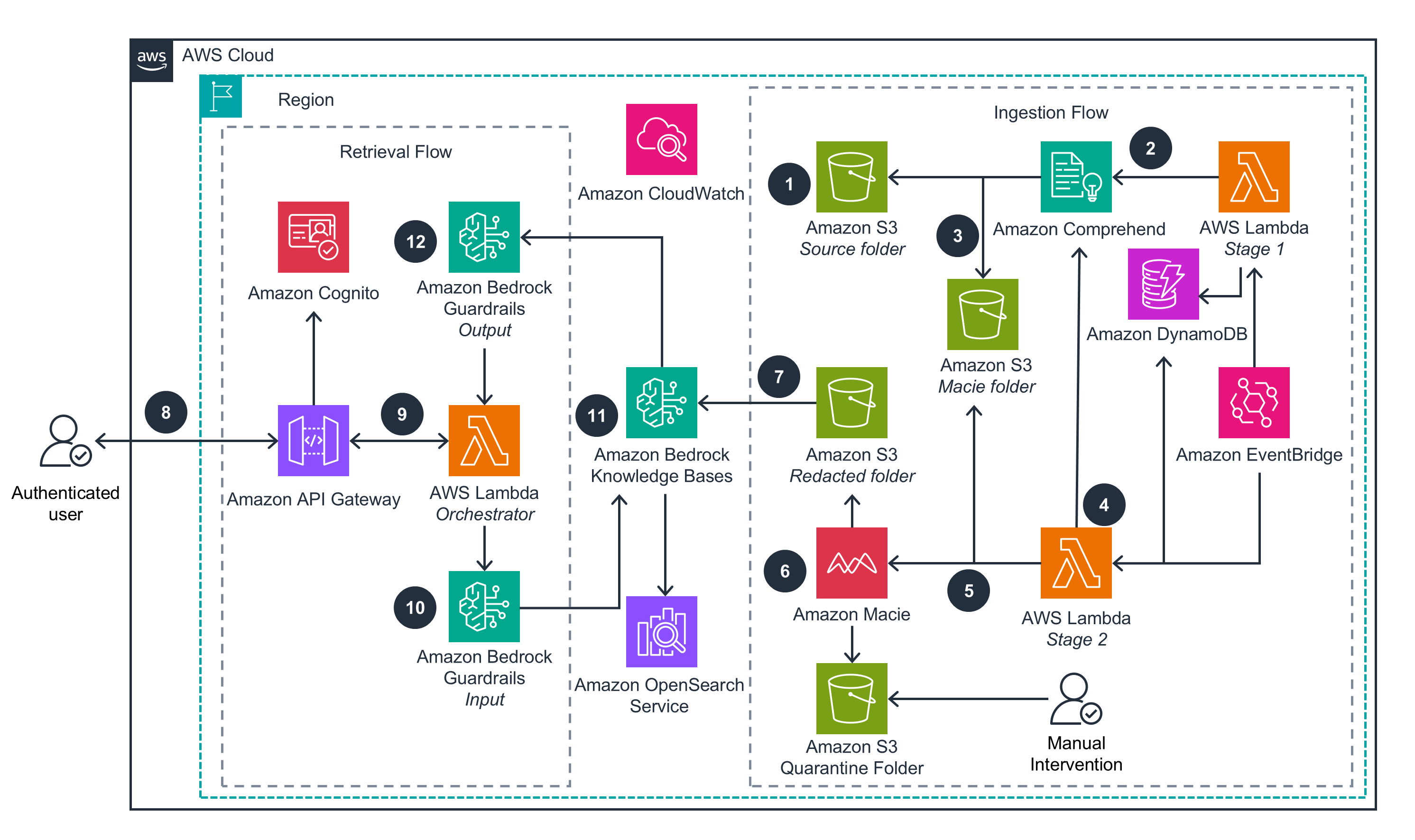

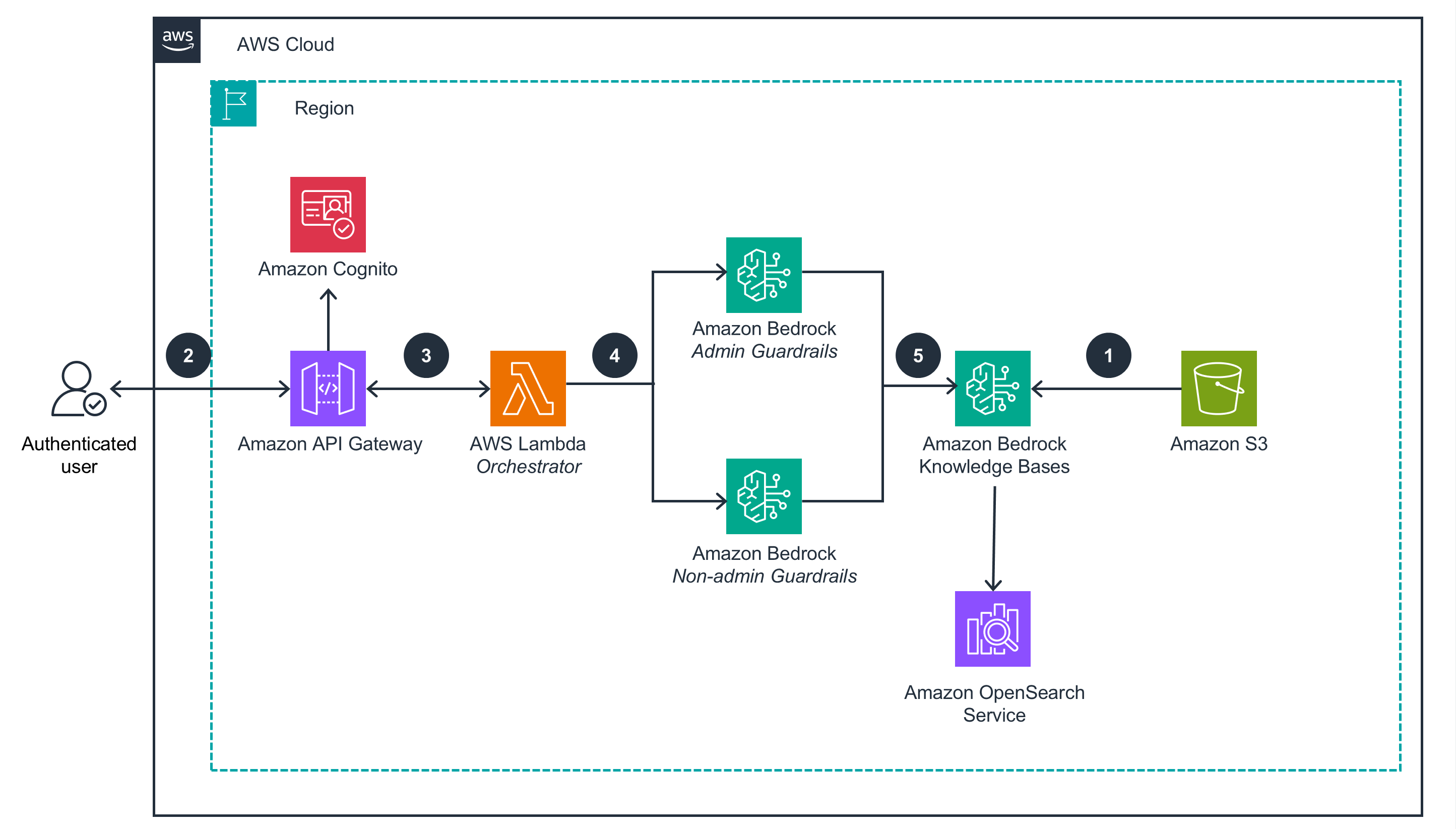

本指南演示了两种安全模式,这两种模式用于保护基于 Amazon Bedrock 构建的检索增强生成(RAG)应用程序中的敏感数据。它说明了如何实施具有摄入前数据编辑功能的零信任架构和基于角色的访问控制系统,以实现精准的数据访问管理。该指南借助 AWS 人工智能服务和集成加密,帮助企业维护数据隐私、合规性与安全性。这种方法能确保敏感信息在整个 RAG 工作流中(从初始数据摄取到最终呈现)始终受到保护,同时维护系统功能和数据完整性。

优势

部署可自动检测并编辑个人身份信息(PII),同时通过 Amazon Macie 提供二次验证的智能管道。在保持运营效率的同时减少风险敞口。

实施基于角色的访问控制和护栏,确保用户仅能访问适当的信息。在保护敏感内容的同时自信地共享组织知识。

通过多层验证和全面的审计跟踪记录建立自动化安全控制。在加速 RAG 应用程序文档处理的同时维护监管合规性。

免责声明

示例代码;软件库;命令行工具;概念验证;模板;或其他相关技术(包括由我方人员提供的任何前述项)作为 AWS 内容按照《AWS 客户协议》或您与 AWS 之间的相关书面协议(以适用者为准)向您提供。您不应将这些 AWS 内容用在您的生产账户中,或用于生产或其他关键数据。您负责根据特定质量控制规程和标准测试、保护和优化 AWS 内容,例如示例代码,以使其适合生产级应用。部署 AWS 内容可能会因创建或使用 AWS 可收费资源(例如,运行 Amazon EC2 实例或使用 Amazon S3 存储)而产生 AWS 费用。

本指南中提及第三方服务或组织并不意味着 Amazon 或 AWS 与第三方之间存在认可、赞助或从属关系。AWS 的指南是一个技术起点,您可以在部署架构时自定义与第三方服务的集成。

找到今天要查找的内容了吗?

请提供您的意见,以便我们改进网页内容的质量