- AWS-Lösungsportfolio›

- Anleitung für Trusted Secure Enclaves in AWS

Anleitung für Trusted Secure Enclaves in AWS

Schützen und isolieren Sie Ihre hochsensiblen Workloads mit einer sicheren Enklave

Übersicht

Funktionsweise

Übersicht

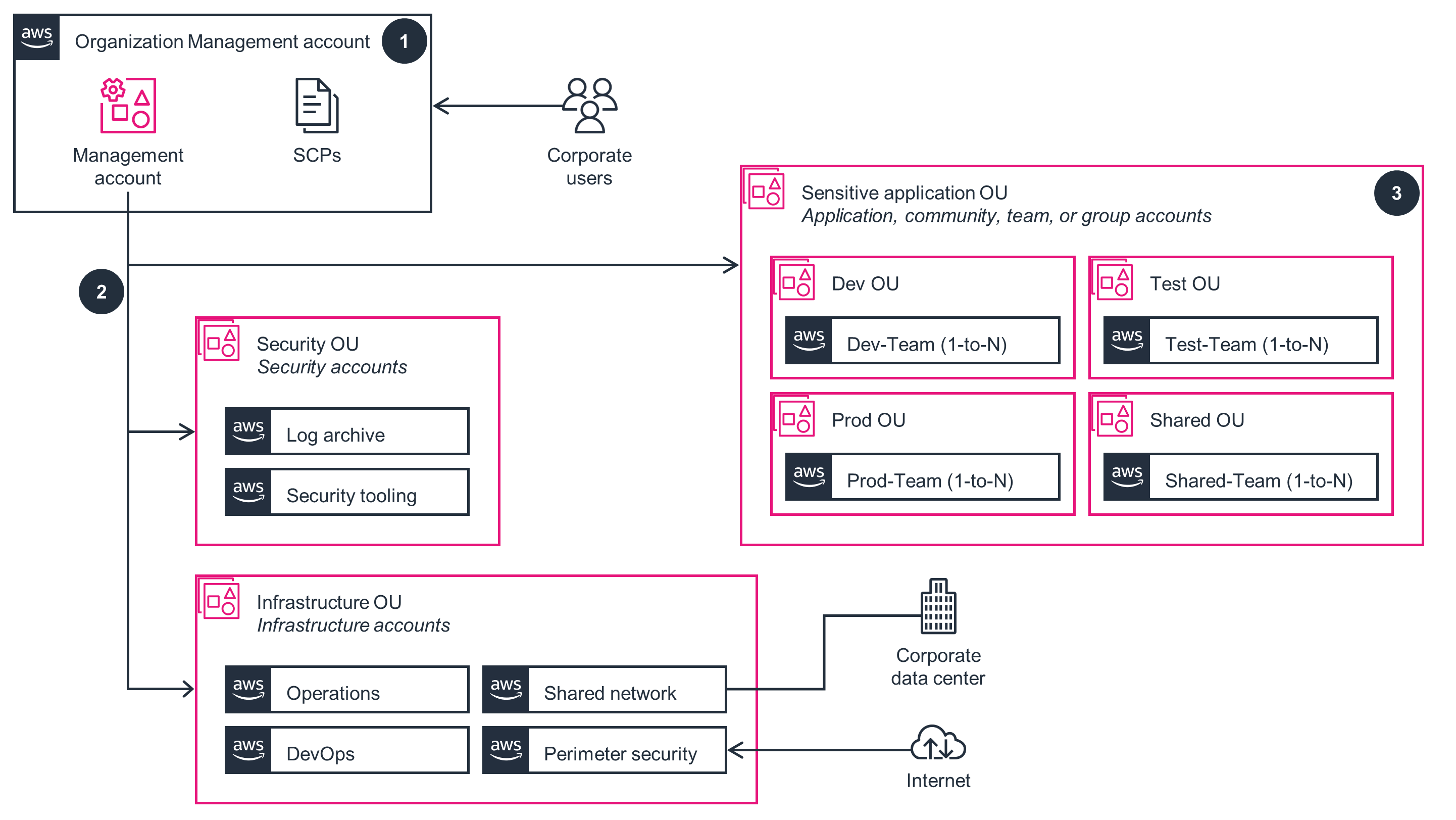

Dieses Architekturdiagramm zeigt, wie umfassende Workloads mit mehreren Konten und besonderen Sicherheits- und Compliance-Anforderungen konfiguriert werden können.

Organisations-Verwaltungskonto

Dieses Architekturdiagramm zeigt, wie eine Organisation mehrere Konten gruppieren kann, die alle von einer einzigen Kundeneinheit gesteuert werden. Folgen Sie den Schritten in diesem Architekturdiagramm, um das Organisations-Verwaltungskonto bereitzustellen, das Teil dieser Anleitung ist.

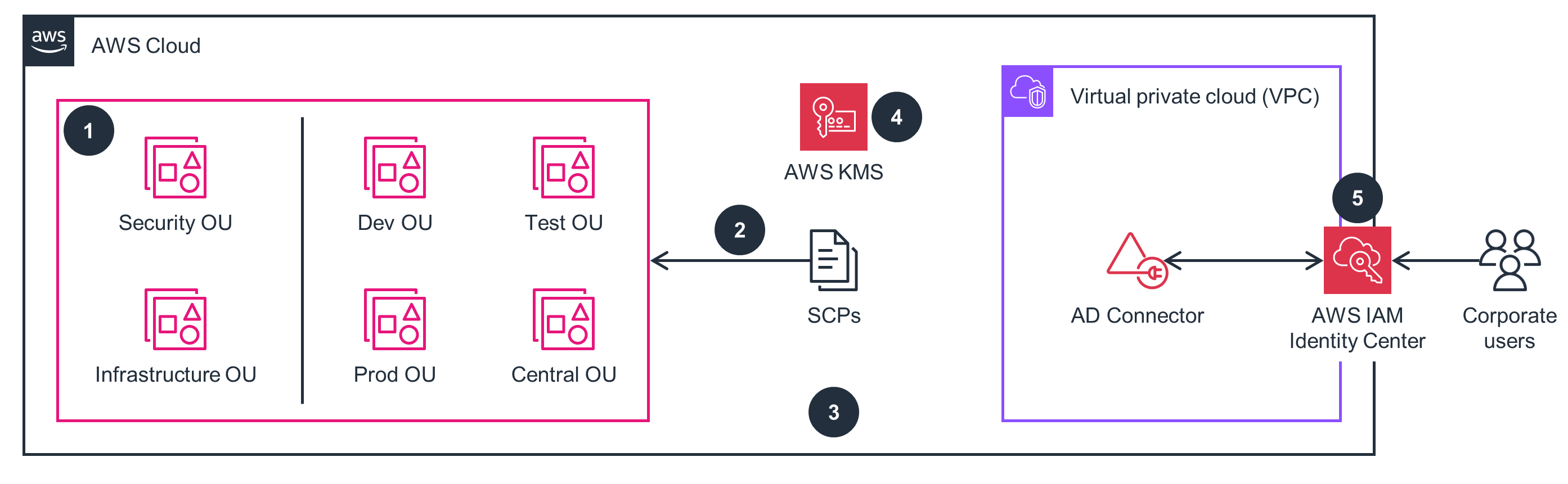

Sicherheitskonten

Dieses Architekturdiagramm zeigt, wie eine umfassende Protokollsammlung über AWS-Services und -Konten hinweg zentral konfiguriert wird. Folgen Sie den Schritten in diesem Architekturdiagramm, um die Sicherheitskonten bereitzustellen, die Teil dieser Anleitung sind.

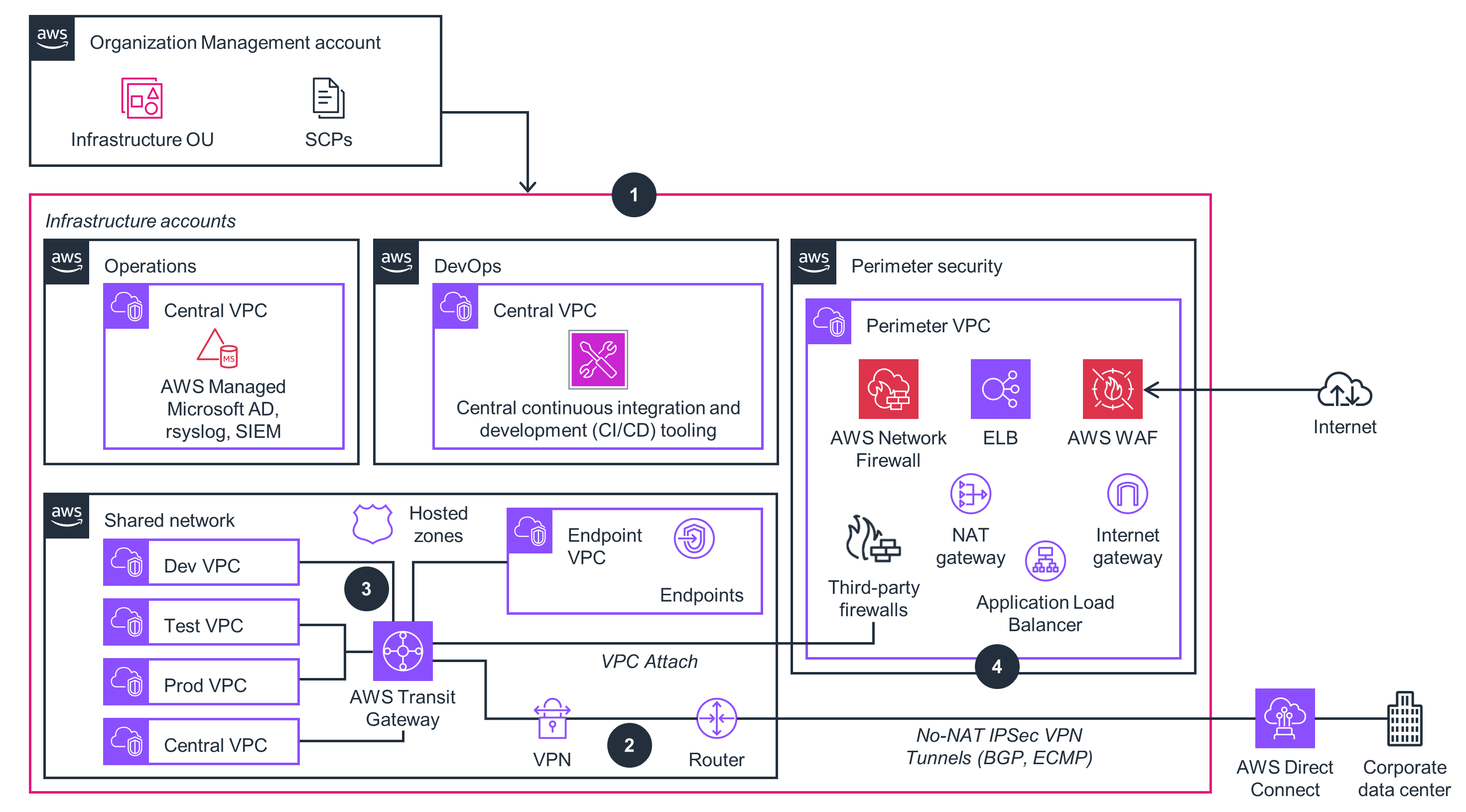

Infrastrukturkonten

Dieses Architekturdiagramm zeigt, wie eine zentralisierte, isolierte Netzwerkumgebung mit Virtual Private Clouds (VPCs) aufgebaut wird. Folgen Sie den Schritten in diesem Architekturdiagramm, um die Infrastrukturkonten bereitzustellen, die Teil dieser Anleitung sind.

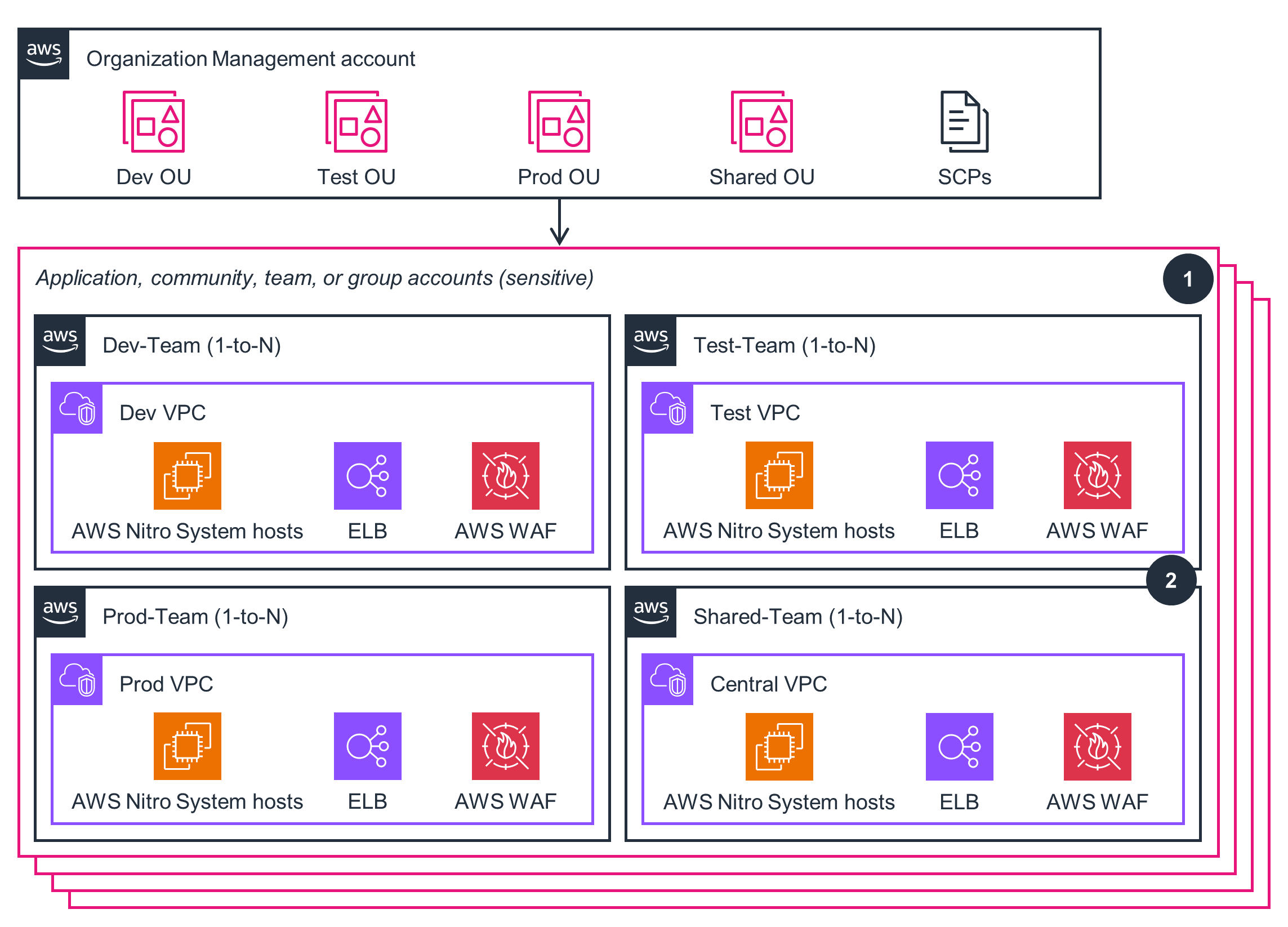

Anwendungs-, Community-, Team- oder Gruppenkonten (vertraulich)

Dieses Architekturdiagramm zeigt, wie die Segmentierung und Trennung zwischen Workloads, die zu verschiedenen Phasen des Softwareentwicklungszyklus gehören, oder zwischen verschiedenen IT-Administratorrollen konfiguriert werden. Folgen Sie den Schritten in diesem Architekturdiagramm, um die Anwendungs-, Community-, Team- oder Gruppenkonten bereitzustellen, die Teil dieser Anleitung sind.

Well-Architected-Säulen

Das obige Architekturdiagramm ist ein Beispiel für eine Lösung, die unter Berücksichtigung der bewährten Methoden von Well-Architected erstellt wurde. Um eine vollständige Well-Architected-Lösung zu erhalten, sollten Sie so viele bewährte Methoden von Well-Architected wie möglich befolgen.

In dieser Anleitung werden Organisationen mit AWS-CloudFormation-Stacks und -Konfigurationen verwendet, um eine sichere Grundlage für Ihre AWS-Umgebung zu schaffen. Dies bietet eine Infrastructure-as-Code (IaC)-Lösung, die Ihre Implementierung technischer Sicherheitskontrollen beschleunigt. Konfigurationsregeln korrigieren alle Konfigurationsdeltas, von denen festgestellt wurde, dass sie sich negativ auf die vorgeschriebene Architektur auswirken. Sie können die globale kommerzielle Infrastruktur von AWS für vertrauliche, klassifizierte Workloads nutzen und sichere Systeme automatisieren, um Aufträge schneller abzuwickeln und gleichzeitig Ihre Prozesse und Verfahren kontinuierlich zu verbessern.

In diesem Leitfaden werden Organisationen verwendet, um die Bereitstellung eines organisatorischen Integritätsschutzes wie der API-Protokollierung mit CloudTrail zu erleichtern. Diese Anleitung enthält auch präventive Kontrollen, bei denen präskriptive AWS-SCPs als Integritätsschutz eingesetzt werden. Diese werden hauptsächlich verwendet, um bestimmte APIs oder ganze Kategorien von APIs in Ihrer Umgebung zu verweigern (um sicherzustellen, dass Workloads nur in den vorgeschriebenen Regionen bereitgestellt werden) oder um den Zugriff auf bestimmte AWS-Services zu verweigern. CloudTrail- und CloudWatch-Protokolle unterstützen eine vorgeschriebene umfassende Protokollerfassung und Zentralisierung über AWS-Services und -Konten hinweg. Die AWS-Sicherheitsfunktionen und die Vielzahl sicherheitsrelevanter Services werden in einem definierten Muster konfiguriert, das Ihnen hilft, einige der strengsten Sicherheitsanforderungen der Welt zu erfüllen.

In dieser Anleitung werden mehrere Availability Zones (AZs) verwendet, sodass der Verlust einer AZ die Anwendungsverfügbarkeit nicht beeinträchtigt. Sie können CloudFormation verwenden, um die Bereitstellung und Aktualisierung Ihrer Infrastruktur auf sichere und kontrollierte Weise zu automatisieren. Diese Anleitung enthält auch vorgefertigte Regeln für die Bewertung von AWS-Ressourcenkonfigurationen und Konfigurationsänderungen in Ihrer Umgebung. Sie können auch benutzerdefinierte Regeln in AWS Lambda erstellen, um bewährte Methoden und Richtlinien zu definieren. Sie können die Fähigkeit zur Skalierung Ihrer Umgebung automatisieren, um den Bedarf zu decken und Störungen wie Fehlkonfigurationen oder vorübergehende Netzwerkprobleme zu minimieren.

Diese Anleitung vereinfacht die Verwaltung der Cloud-Infrastruktur durch die Verwendung von Transit Gateway, das als zentraler Hub dient, der mehrere VPCs über ein einziges Gateway verbindet, was die Skalierung und Wartung der Netzwerkarchitektur erleichtert. Dies vereinfacht Ihre Netzwerkarchitektur und ermöglicht eine effiziente Weiterleitung des Datenverkehrs zwischen verschiedenen AWS-Konten innerhalb Ihrer Organisation.

Diese Leitlinien bieten die Möglichkeit, unnötige Kosten oder den Einsatz suboptimaler Ressourcen zu vermeiden oder zu vermeiden. Organizations bietet Zentralisierung und konsolidierte Abrechnung und ermöglicht so die strikte Trennung von Ressourcennutzung und Kostenoptimierung. Diese Anleitung schreibt vor, öffentliche AWS-API-Endpunkte in Ihren privaten VPC-Adressraum zu verschieben und zur Kostenoptimierung zentralisierte Endpunkte zu verwenden. Darüber hinaus können Sie AWS-Kosten- und Nutzungsberichte (AWS CUR) verwenden, um Ihre AWS-Nutzung zu verfolgen und die Gebühren abzuschätzen.

Diese Anleitung hilft Ihnen dabei, den CO2-Fußabdruck zu reduzieren, der mit der Verwaltung von Workloads in Ihren eigenen Rechenzentren verbunden ist. Die globale AWS-Infrastruktur bietet unterstützende Infrastruktur (wie Stromversorgung, Kühlung und Netzwerk), eine höhere Nutzungsrate und schnellere Technologieaktualisierungen als herkömmliche Rechenzentren. Darüber hinaus hilft Ihnen die Segmentierung und Trennung von Workloads dabei, unnötige Datenverschiebungen zu reduzieren. Amazon S3 bietet Speicherebenen und die Möglichkeit, Daten automatisch auf effiziente Speicherebenen zu verschieben.

Ähnliche Inhalte

Haftungsausschluss

Haben Sie die gewünschten Informationen gefunden?

Ihr Beitrag hilft uns, die Qualität der Inhalte auf unseren Seiten zu verbessern.