教程属性

|

Tag

|

难度

|

时间

|

费用

|

受众

|

前提条件

|

示例代码

|

上次更新时间

|

相关行业

|

相关产品

|

|---|---|---|---|---|---|---|---|---|---|

|

IAM

|

初级

|

12

|

Free Tier

|

|

账户已注册

|

无 |

2025年7月22日

|

通用

|

IAM

|

教程简介

本教程将介绍亚马逊云科技亚马逊云科技提供的身份及访问管理(Identity and Access Management, 即IAM)服务,以及如何使用IAM来控制用户资源访问权限的过程。

第一步 核心目标

本教程和核心目标是授予和控制 IAM 用户执行工作所需的最小权限,同时确保他们无法访问无关资源。

亚马逊云科技的 IAM 是一个免费的 亚马逊云科技 服务,用于管理用户、组、角色及其对 亚马逊云科技 资源的访问权限。IAM 允许用户通过策略(Policy)定义细粒度的权限,来控制用户、组、角色可以访问哪些 亚马逊云科技 资源(如 S3 存储桶、EC2 实例等)以及以何种方式访问(读、写、删除等)。

用户部署在亚马逊云科技上的各种资源很有可能是企业的重要资产,因此,它们需要得到保护。但是,过度保护或者未进行实质性的保护,都会对客户资源产生不利影响。对亚马逊云科技资源的访问应当也必须授权,在亚马逊云科技上就要通过 IAM 来处理身份验证和授权,继而达到资源访问控制和安全保障的目的。

注意:IAM 本身不收取费用,但使用受 IAM 控制的 亚马逊云科技 资源(如 S3、EC2 等)可能会产生费用,具体费用取决于资源的使用情况。请参考 亚马逊云科技定价页面获取详细信息。

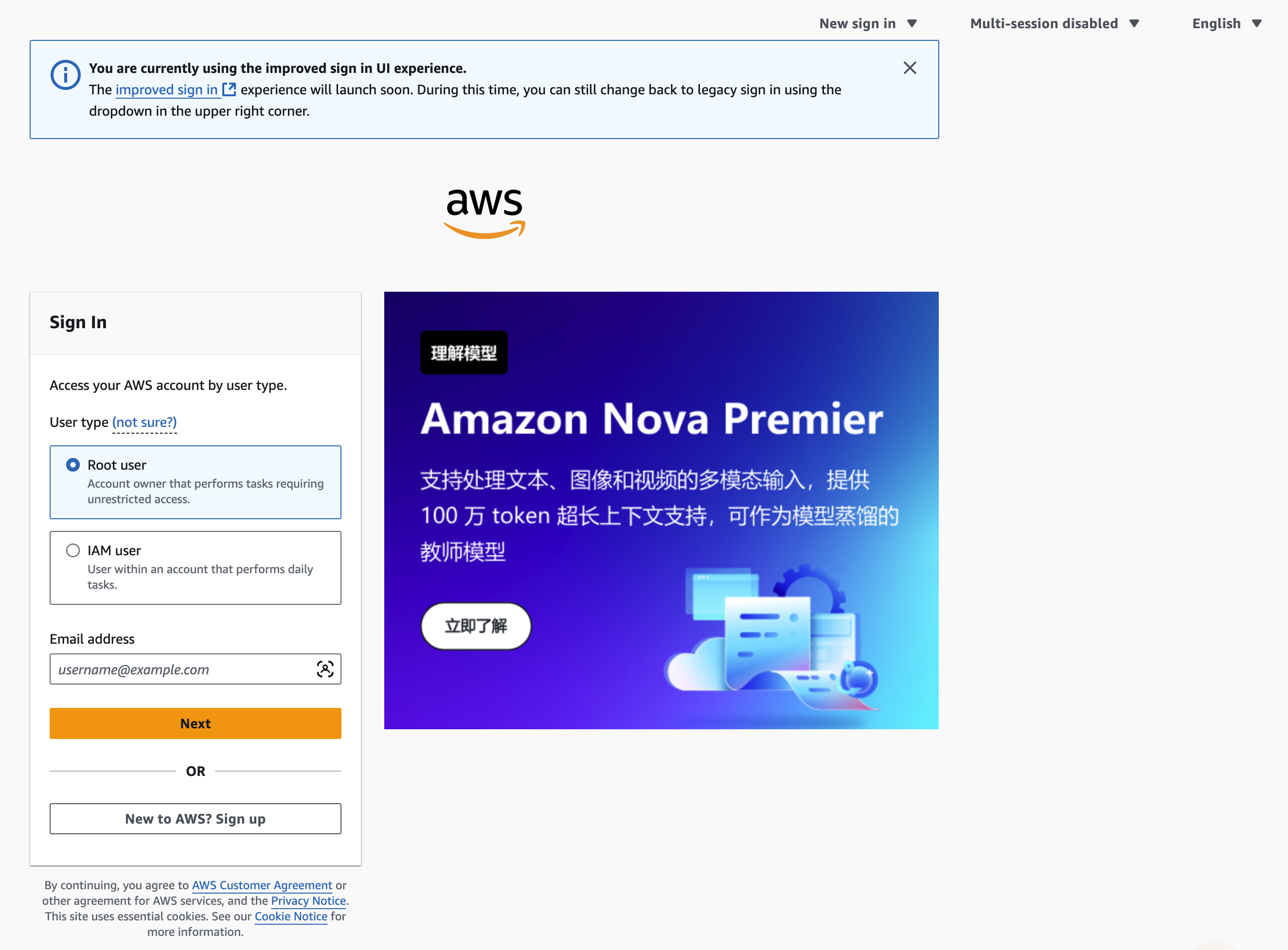

第二步 注册亚马逊云科技账户

用户需要打开浏览器,访问亚马逊云科技亚马逊云科技官网并注册一个有效的 亚马逊云科技 账户(如果没有亚马逊云科技账户,可以亚马逊云科技免费套餐创建,部分服务可能涉及费用)。

点击页面下方 New to AWS? Sign up 按钮完成注册过程,以确保用户有Root user(根账户)权限来管理 IAM。

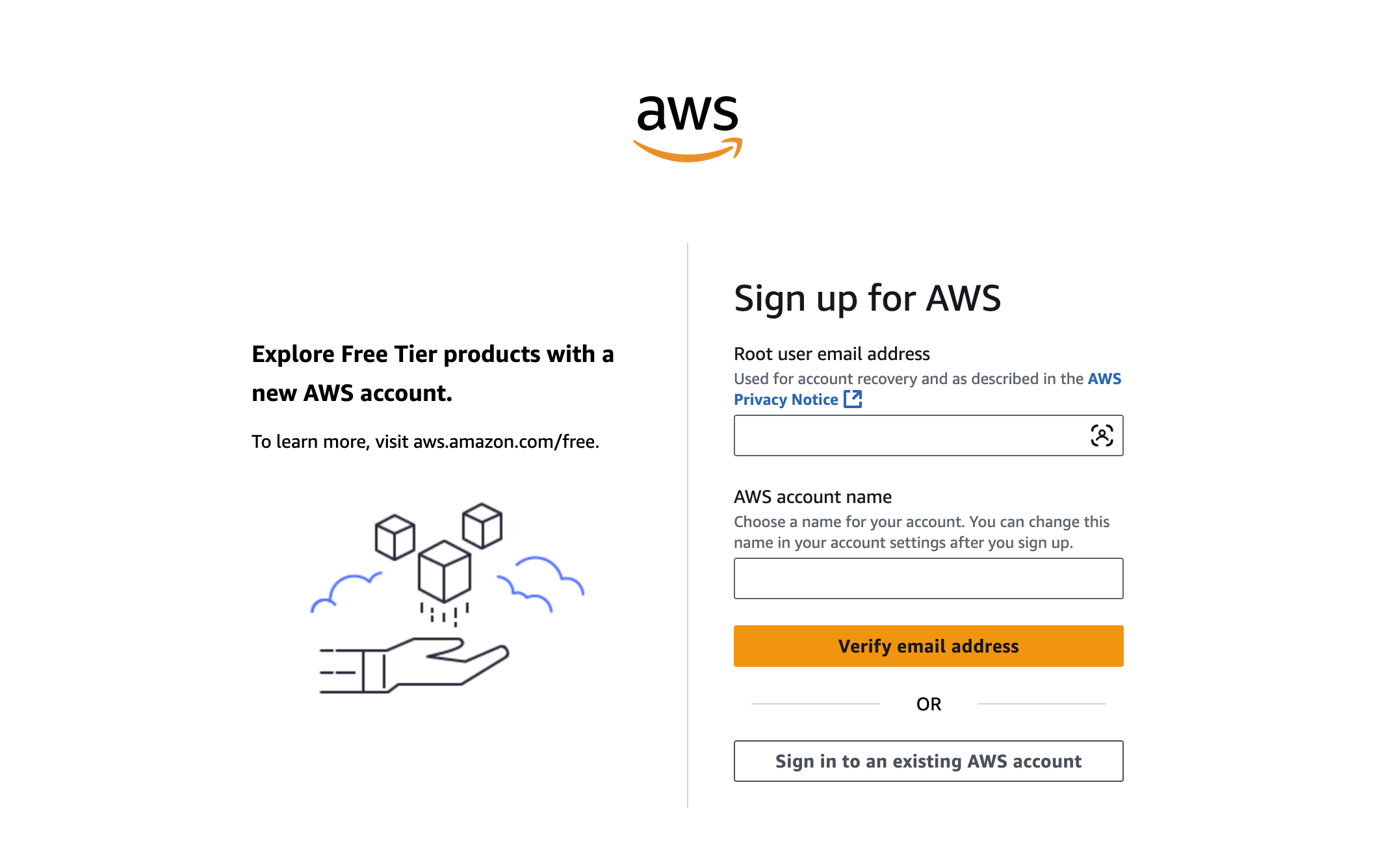

填写页面表单信息

输入根账户 Email 地址以及亚马逊云科技账户名,点击 Verify email address (验证 Email 地址)。验证完毕,即可以拥有亚马逊云科技的根账户,以备登录操作。

第三步 用IAM控制用户访问权限

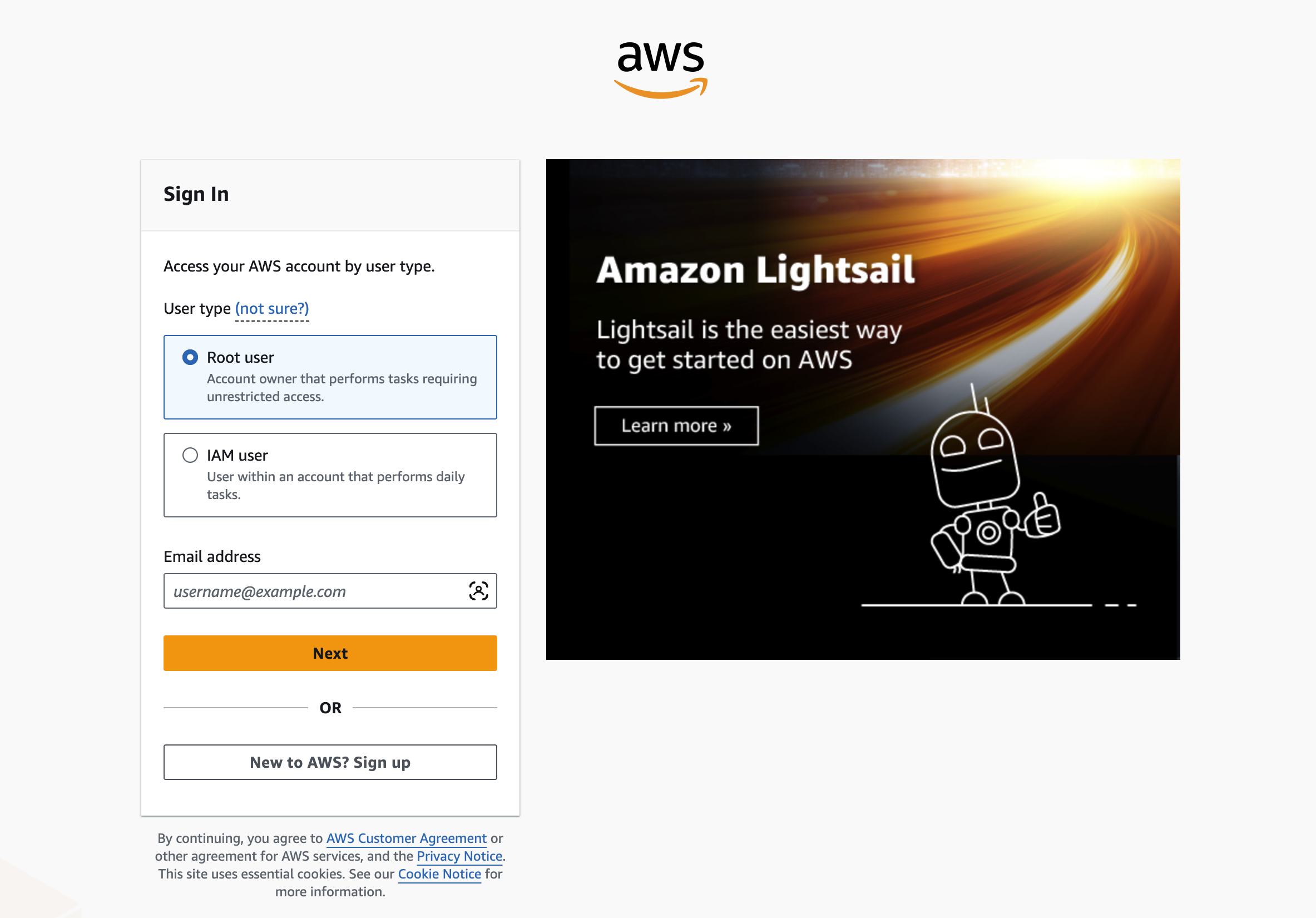

- 登录 亚马逊云科技 管理控制台

- 打开浏览器,用亚马逊云科技根用户(Root user)登录。

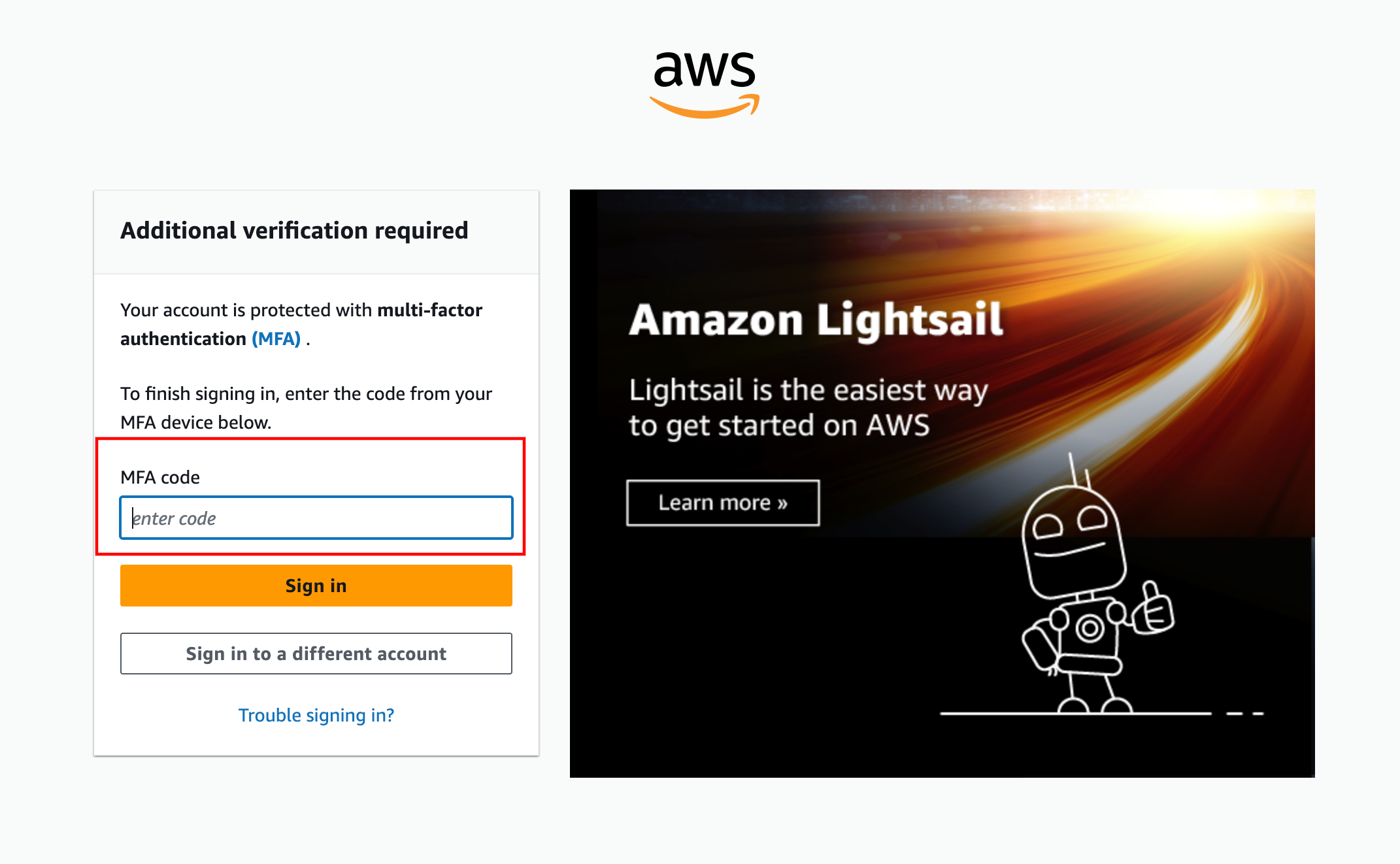

- 输入您的 亚马逊云科技 账户凭证。如果使用根用户,强烈建议启用多因素认证(MFA)以提高安全性。当用户启用多因素认证(MFA)后,登录页面会提示输入MFA code(MFA代码),如下图。

输入凭证

MFA Code,是由亚马逊云科技账户登录后,在管理控制台页面操作完成;需要用户手机安装 Authenticator app,并且加载对应该 Root User(根账户)登录邮箱账号的 Amazon Web Services 授权密码生成器。这样,在下次登录后,就可以从中得到随机产生的 6 位一次性密码代码完成登录了。

2.创建 IAM 用户

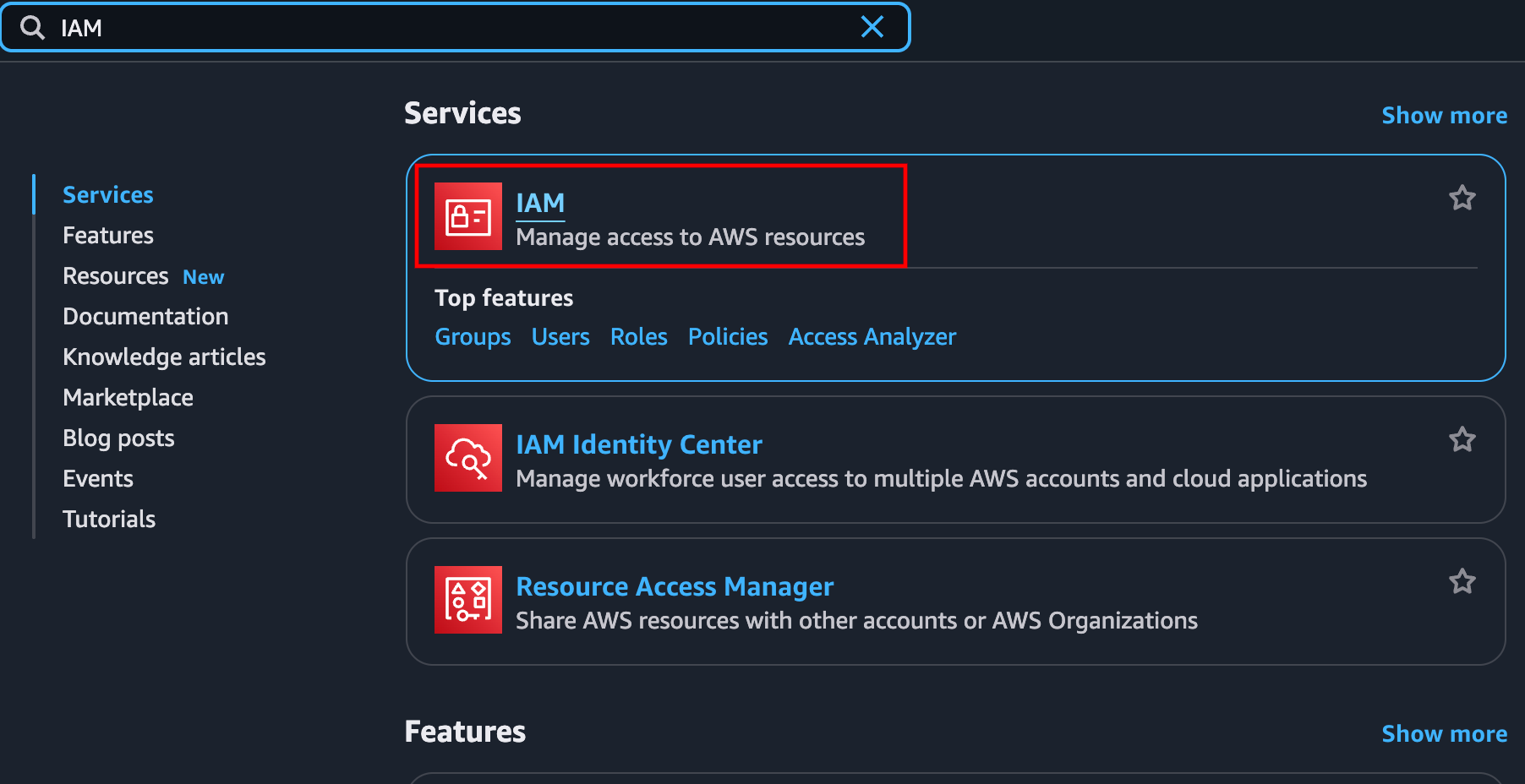

- 在亚马逊云科技管理控制台首页登录。登录后,搜索并进入 IAM 服务。

- 在左侧导航栏,点击用户(Users) > 添加用户(Add users)。出现用户配置页面,单击右侧的“创建用户”按钮,以创建新的用户。创建后会有几个主要步骤完善账户信息。

用户配置

步骤一:设置用户详细信息

1.创建用户

为了便于记忆,设置用户名为”iam-sample”。如果复选“向用户提供亚马逊云科技管理控制台的访问权限 – 可选”,则出现更加丰富的信息。如下图。

用户信息:进一步选择“我想创建一个 IAM 用户”,出现“控制台密码”选项,选择点击“自定义密码”,按照大小写加符号等原则,填写自定义密码。点击下一步继续。

2.创建用户组

继续设置权限,有不同选项,其中默认第一项是“添加用户到组”;在其下方,选择右侧“创建组”按钮,创建一个新的用户组。

权限选择

创建用户组

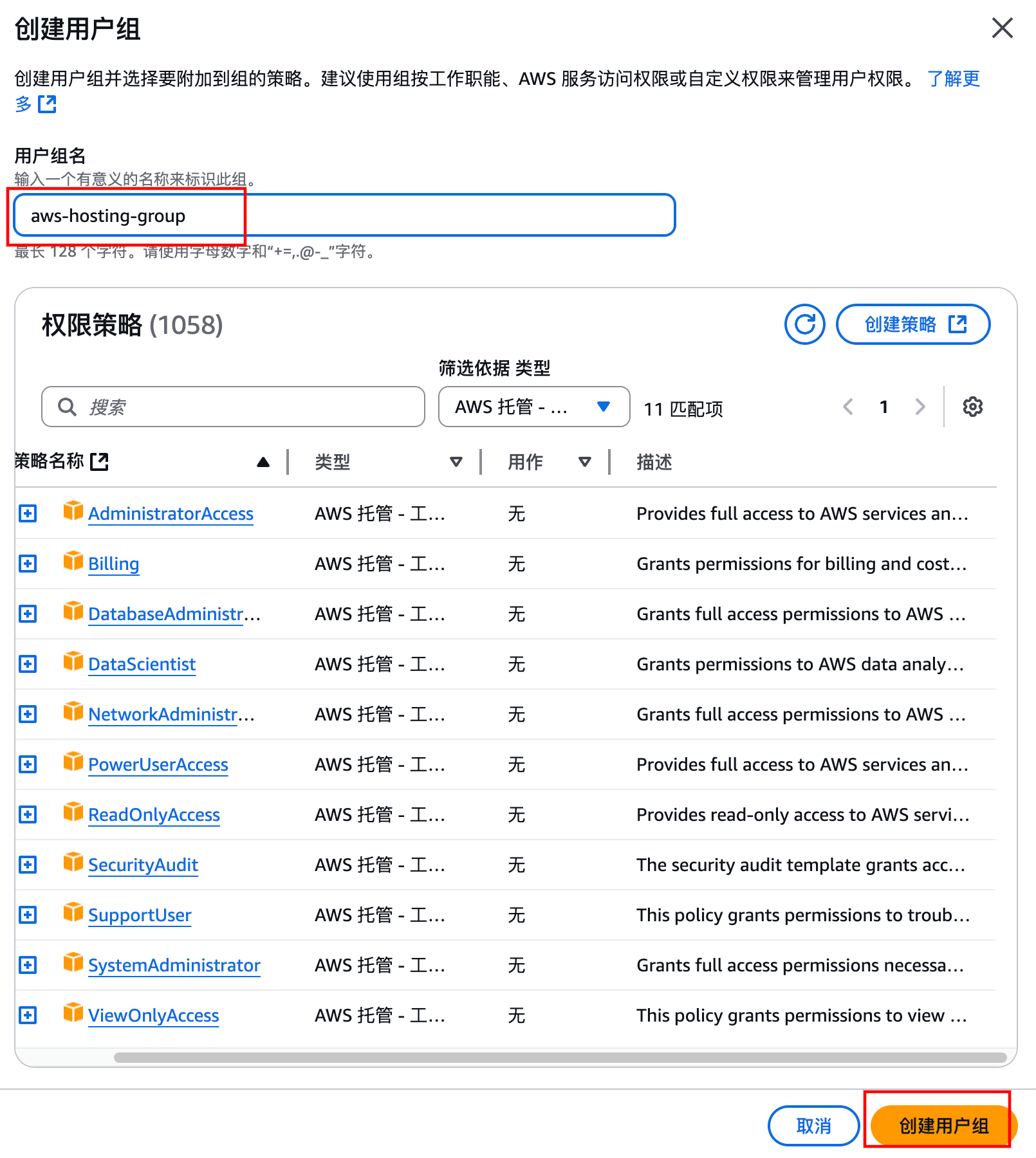

命名用户组名,例如:“aws-hosting-group”为用户组名,旨在托管工作任务给该用户,选择好权限后点击“创建用户组”。

该用户组创建完毕后,接下来会出现在用户组清单里。

*注:按照用户需求,如有必要,也可以创建用户组,并将用户添加到组。

3.设置用户权限

添加用户到组需要勾选刚才设施完毕的用户组,例如:aws-hosting-group,然后点击“直接附加策略”即可直接选择策略。如下图。

同时,在“权限策略”选项卡里,选择某一个或者一些策略添加到该用户,例如:选用 AmazonS3ReadOnlyAccess 策略,就是对 S3 存储进行只读访问。点击“下一步”继续。

设置权限:

权限查看

可以看到权限摘要部分,显示选中的权限策略

点击“创建用户“,进入到最后一步。

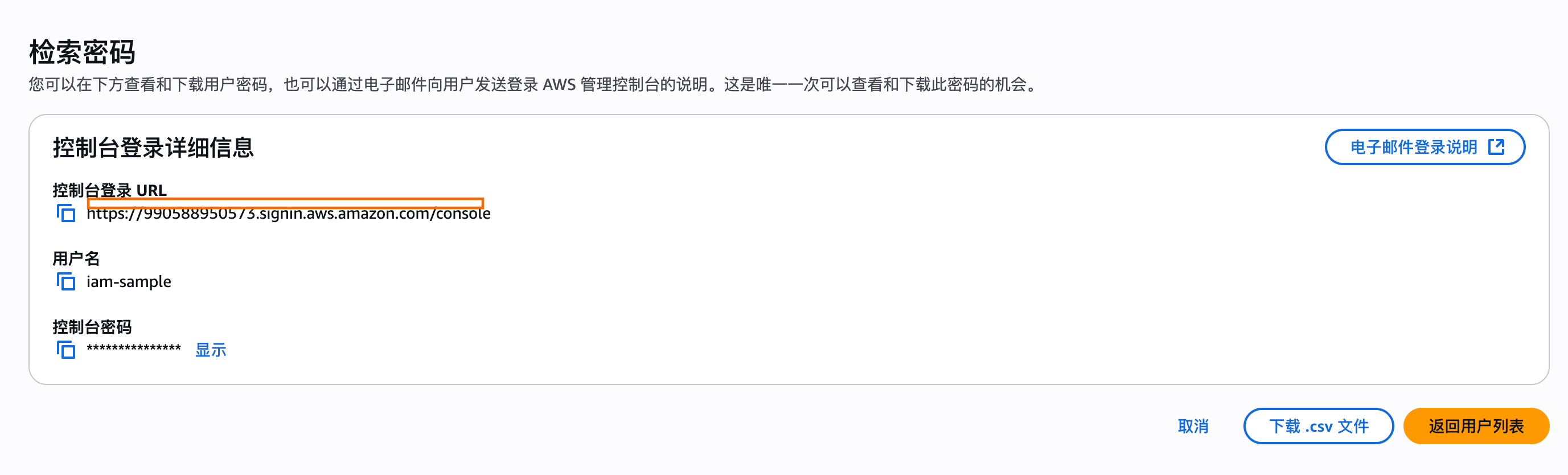

4.检索密码

这是最后一步,显示检索密码在控制台的登录信息,如下图。

密码登录:该用户产生,下次登录就可以用它来访问。

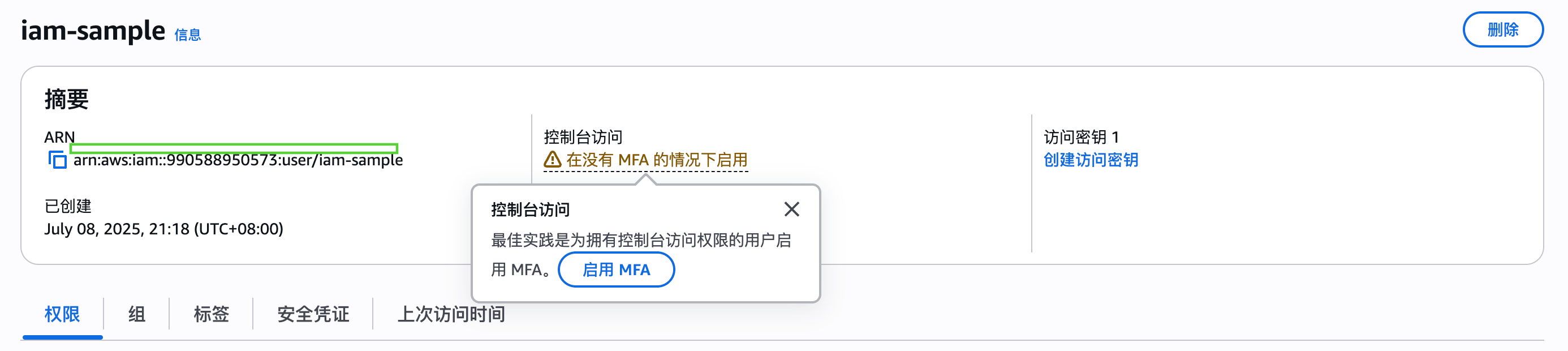

5.为 IAM 控制台访问启用 MFA

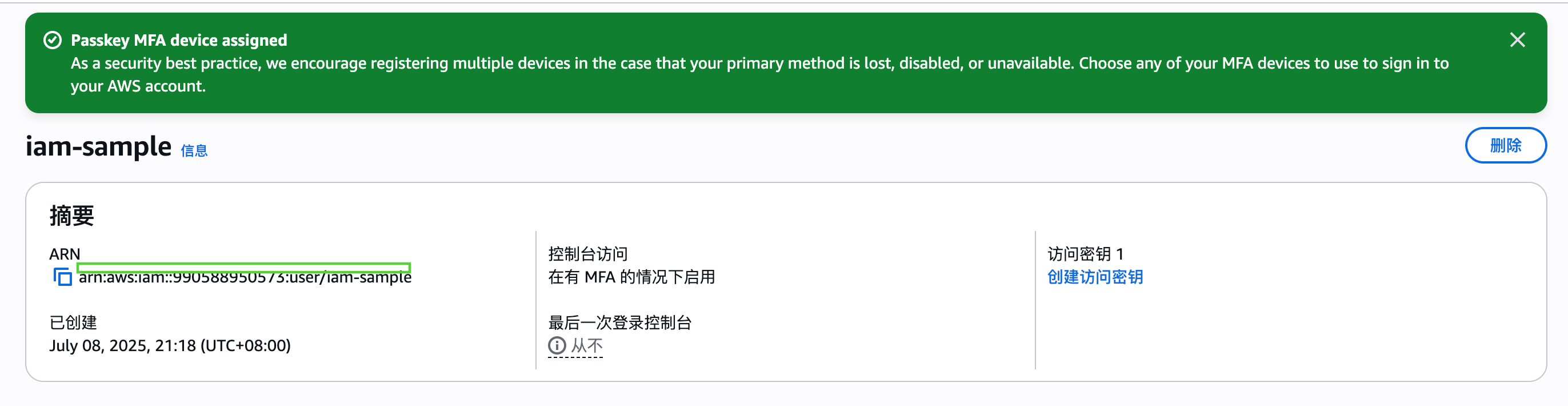

选择刚才创建的根用户登录亚马逊云科技管理控制台;在创建的 IAM 用户里,在控制台访问选项,点击确认“启用 MFA ”功能。如下图。

启用 MFA

6.选择 MFA 设备

接下来,通过选择 MFA 设备,完成 MFA Code 生成。

设定MFA设备名称,例如:iam-sample-mfa;

在 MFA Device(MFA 装置)设备列表中,有以下三个选项:

- 通行密钥或安全密钥

- 身份验证应用程序

- 硬件 TOTP 令牌

如果选择“通行密钥或安全密钥”,则亚马逊云科技系统提示与计算机硬件加密的指纹连通验证。只要计算机之前设置过指纹密码,那么用指纹即可通过此项验证,平台立刻显示“ Passkey MFA device assigned(MFA 设备已分配密钥)。另外,结合实际情况,硬件 TOTP 令牌,也暂时不涉及初学者的日常 MFA 操作。

登录验证:

密码设置

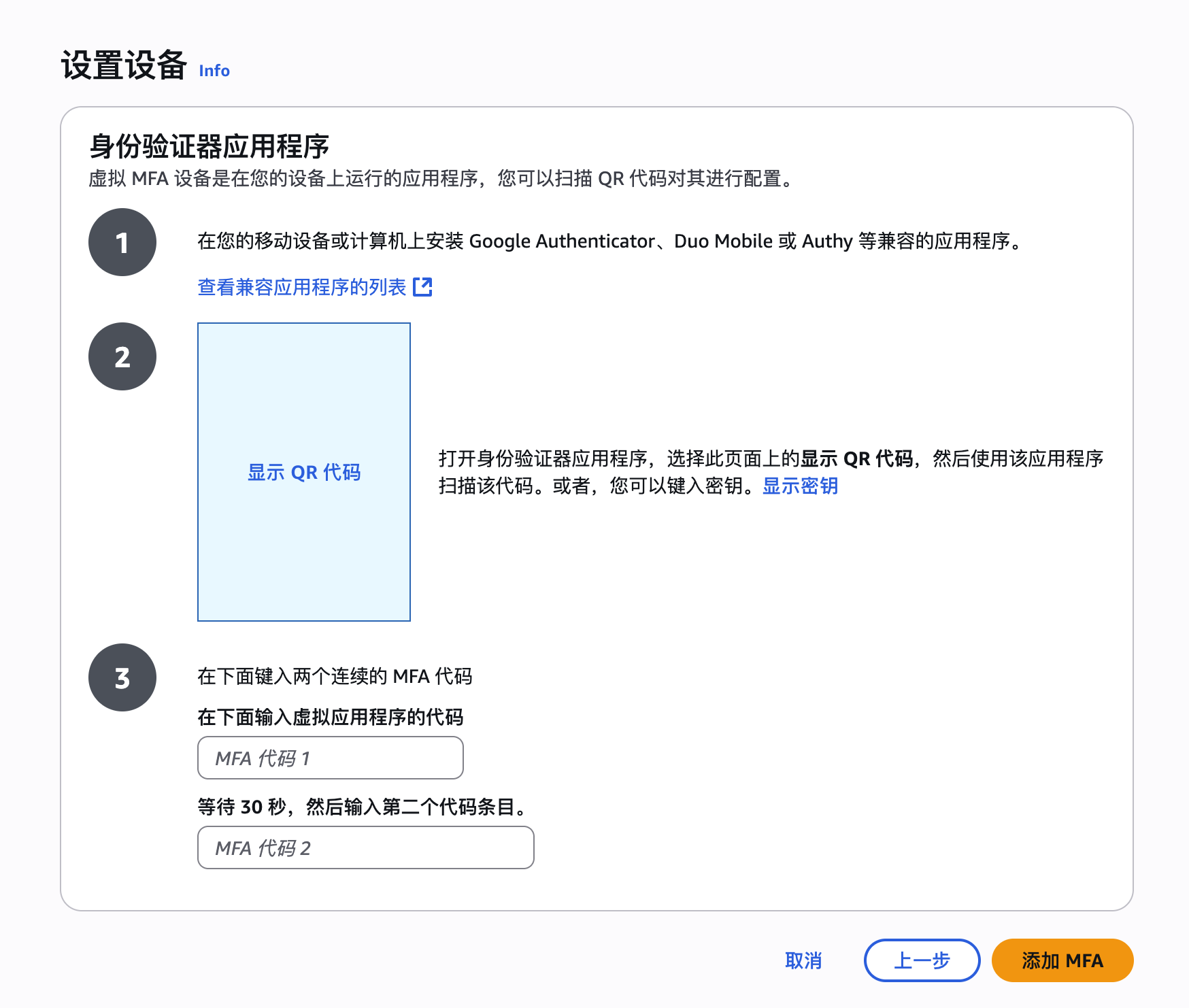

本次示例选择第二项“身份验证应用程序”,这样一来,MFA 代码需要在手机/终端上安装相关的身份验证 app 来完成验证,例如:Google Authenticator。

使用该 app 可通过手机接受动态随机的 6 位密码,完成对亚马逊云科技账户登录验证。设备验证步骤如下图。

- 首先,在手机上下载并安装 Authenticator 的 app;

- 其次,注册后登录进入主页功能,即完成上图中第 1 步;继续上图中第 2 步,通过扫描 Show QR code(显示二维码)生成的二维码,该 app 在手机上会显示两组 6 位数代码,填写完第一组后,隔 30 秒会显示第二组;两组填写完毕后,点击添加 MFA 按钮,完成对 MFA 注册过程。

当前按照前两个步骤,已分配的 MFA 设备,将会出现在管理控制台,如下图。

检查 MFA 设备

可以看到,在多重身份验证(MFA)列表里,出现了刚才用两种方法分别创建的 MFA;系统提示,每位用户最多可分配 8 台 MFA 设备。

7. IAM 用户未分配访问权限

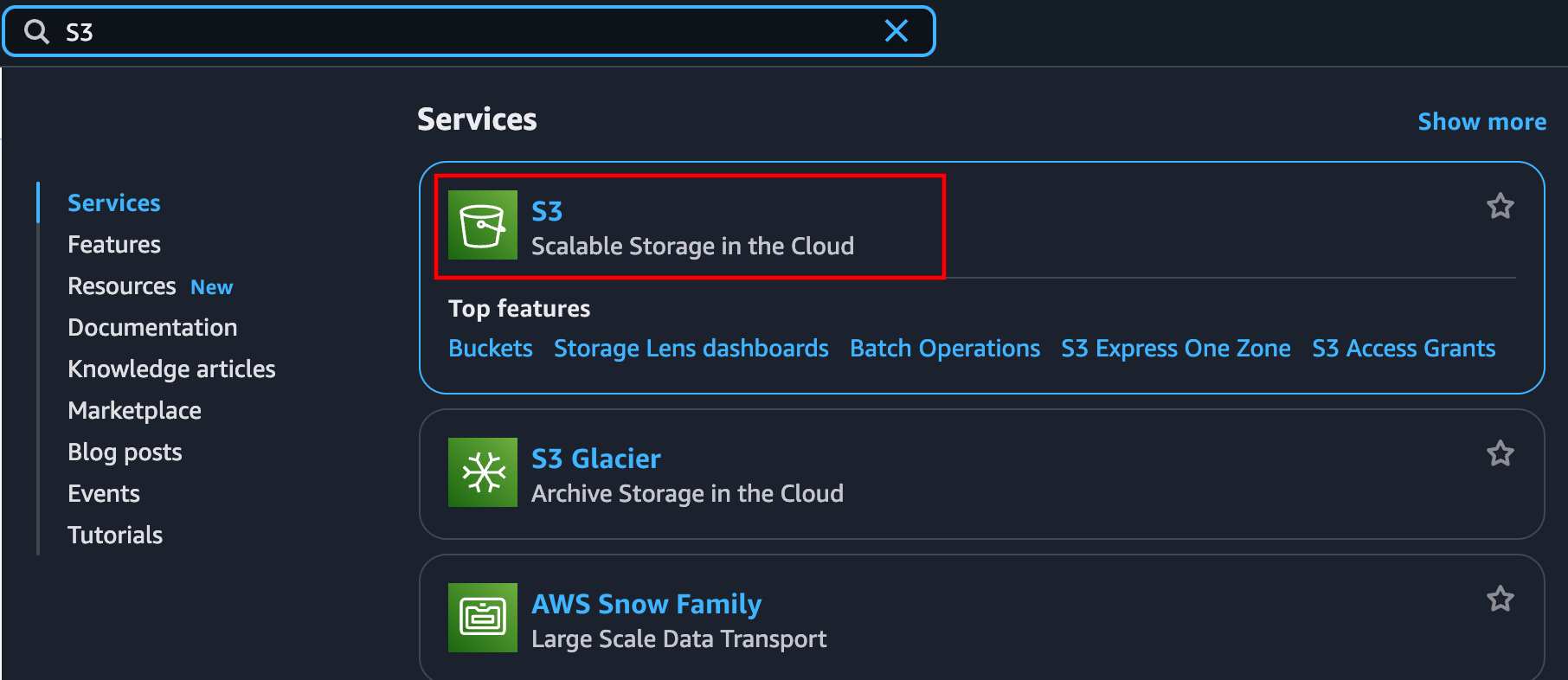

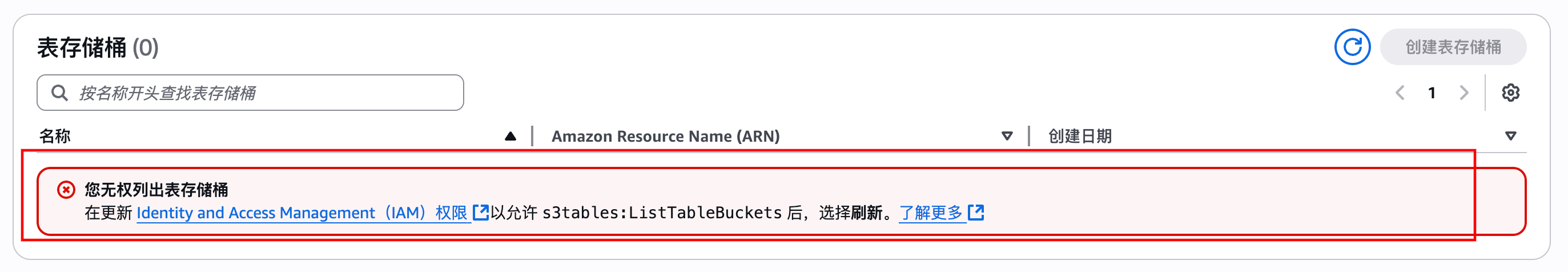

用新建 IAM 用户重新登录到亚马逊云科技管理控制台。在页面上部搜索栏中,输入“S3”,单击选择 S3。

服务搜索:在左侧的 Amazon S3 导航栏上,选择“表存储桶”,系统提示:“您无权列出表存储桶”,如下图。

权限查看

由此我们知道,该 IAM 用户尚未分配对 S3 中表存储桶的列表权限。我们将有以下的示例添加访问权限。

8.为 IAM 用户添加访问权限

既然显示用户无访问权限,那么需要重新登录到亚马逊云科技管理控制台为用户添加访问权限。在搜索栏中,选择 IAM,找到创建的 IAM 用户。

权限策略:在权限策略部分,点击右侧按钮“添加权限”。

添加权限

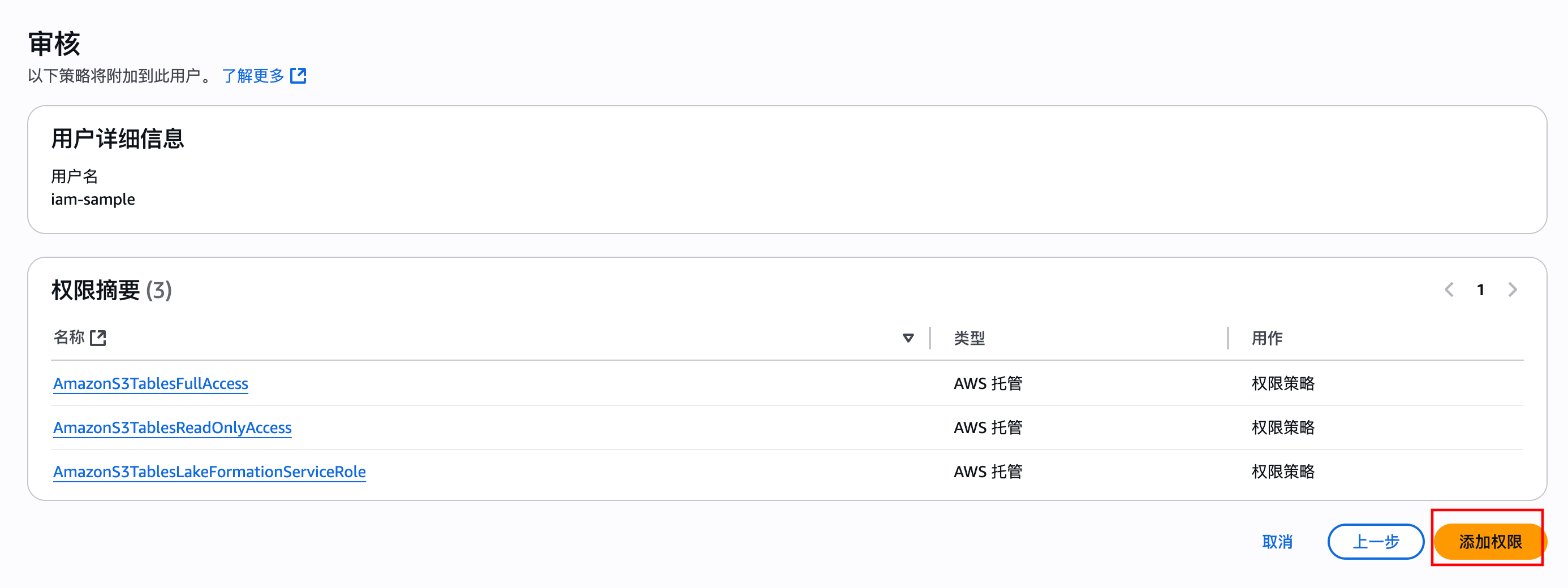

选择点击选项卡“直接添加策略”,同时,在下方权限策略列表中,按照关键字搜索,找到 S3TablesFullAccess 等策略并用鼠标复选,点击“下一步”。

等待审核

在“审核”页面,预览“权限摘要”,确认已选择的权限策略,点击右侧按钮“添加权限”。

预览摘要

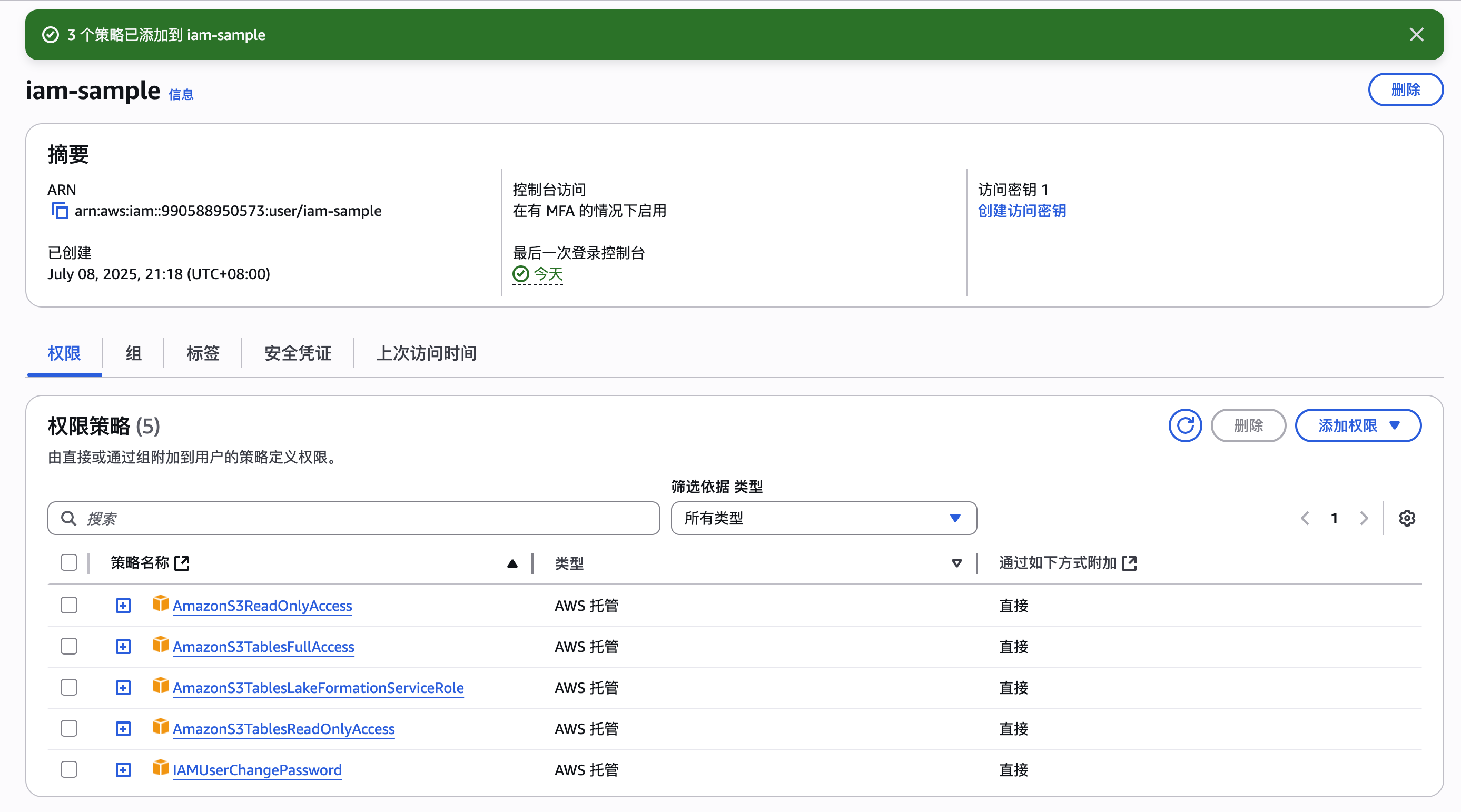

回到 IAM 用户的权限页面,可以看到“权限策略“部分已经添加了刚才选择的三项权限。

9.验证添加的 IAM 用户权限

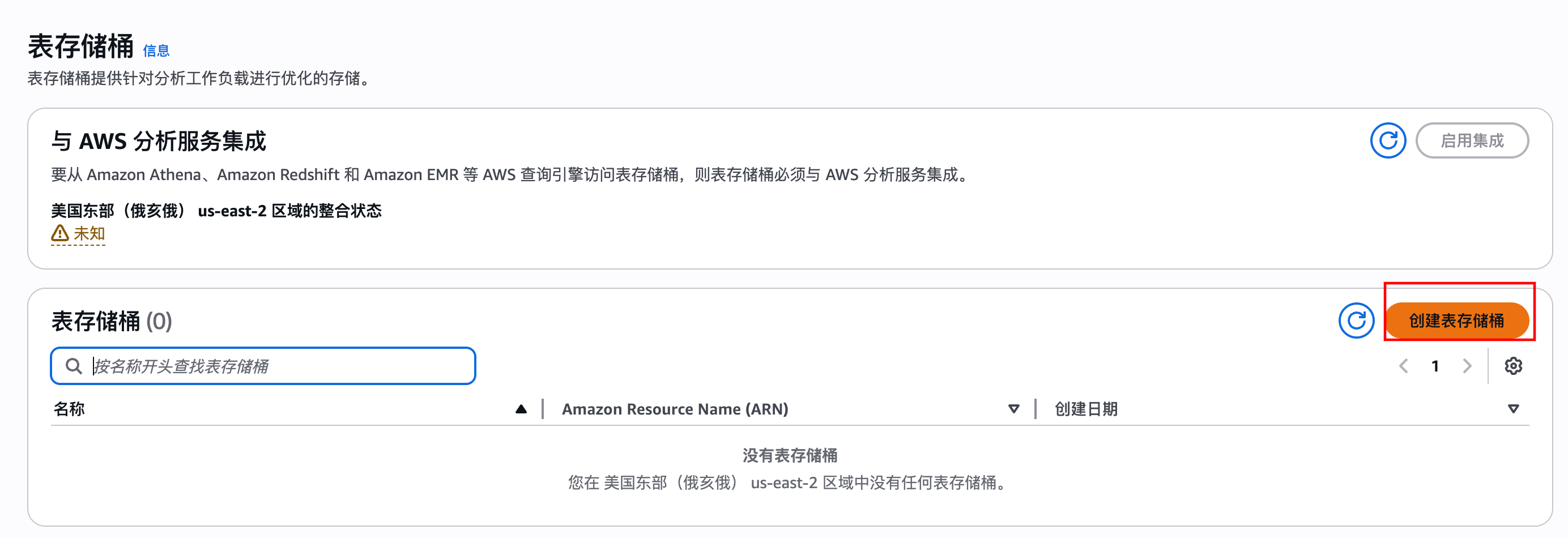

退出该根用户,再次登录到 IAM 用户管理控制台。仍然选择 S3 服务。

在左侧导航栏中,选择“表存储桶”,如下图。

存储选择:点击“创建表存储桶”。

继续创建表存储桶

可以看到,该表单的无权访问提示已消失,并且,在右侧出现“创建表存储桶”按钮。点击可以创建。

这说明,通过对 IAM 用户授权,就可以访问 S3 的全部服务,当然也可以创建表存储桶。除授权权限之外,其它服务仍然不可访问。

第四步 总结

本文介绍了如何分步骤控制 IAM 用户访问 亚马逊云科技 资源的过程。

待 IAM 用户创建后,始终贯彻最小权限原则,应当启用 MFA 完成多元素鉴权验证,并定期审计。理解资源策略是进行精细化资源访问权限控制的基础。

另外,可通过结合控制台操作和代码示例(策略定义、CLI 测试),来逐步构建和管理安全有效的 亚马逊云科技 IAM 访问体系。

完成相关操作后,建议及时清理不再使用的资源(例如:已启动的EC2实例等),以控制云端成本。如需进一步了解亚马逊云科技 IAM,Amazon EC2, Amazon S3 等相关服务,欢迎查阅亚马逊云科技亚马逊云科技官方文档或联系方式亚马逊云科技客户代表获取进一步支持。