- AWS 解决方案库›

- AWS 上 Trusted Secure Enclaves 的指南

AWS 上 Trusted Secure Enclaves 的指南

使用安全的隔区保护和隔离高度敏感的工作负载

概览

工作原理

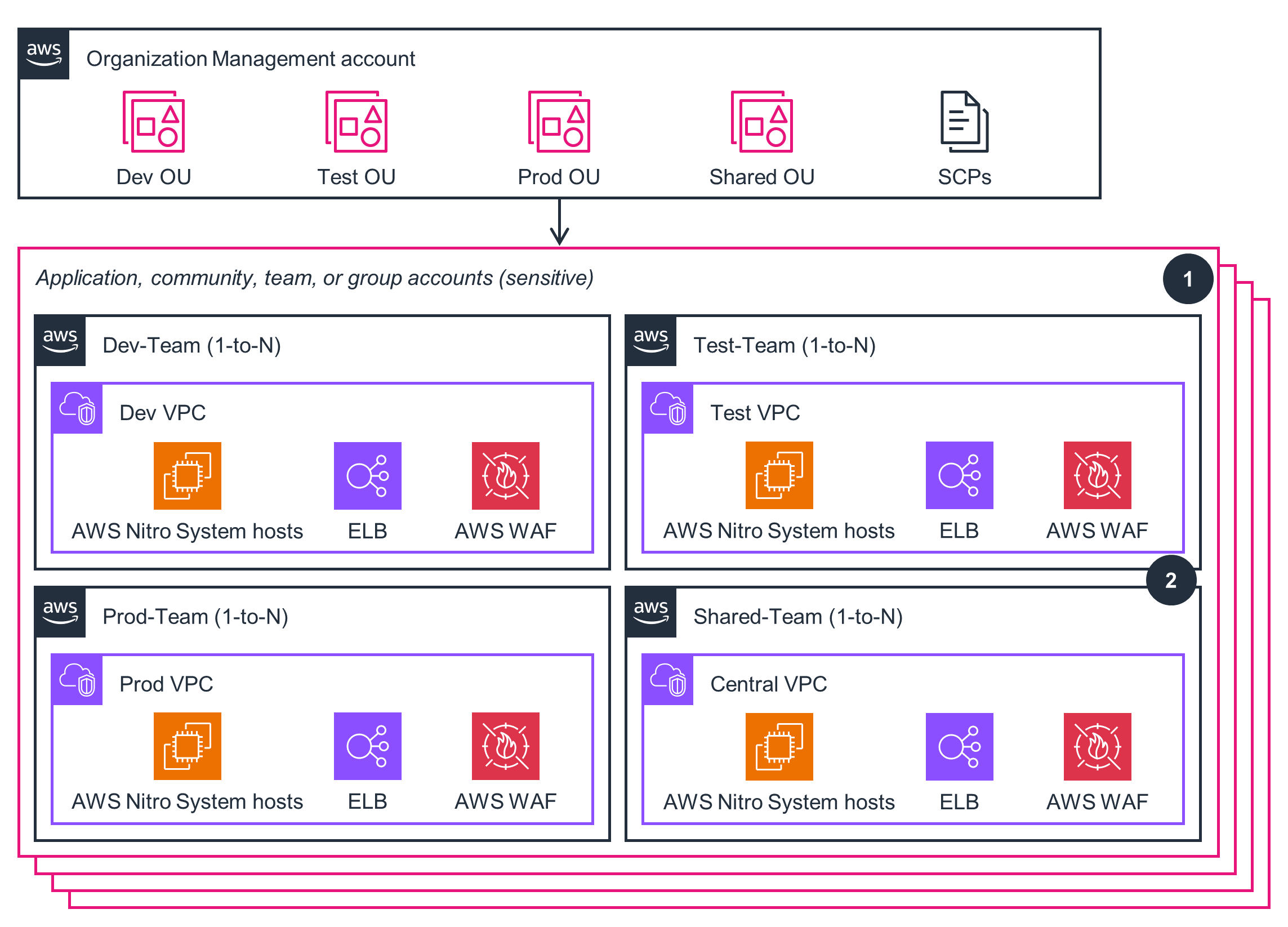

应用程序、社区、团队或群组账户(敏感)

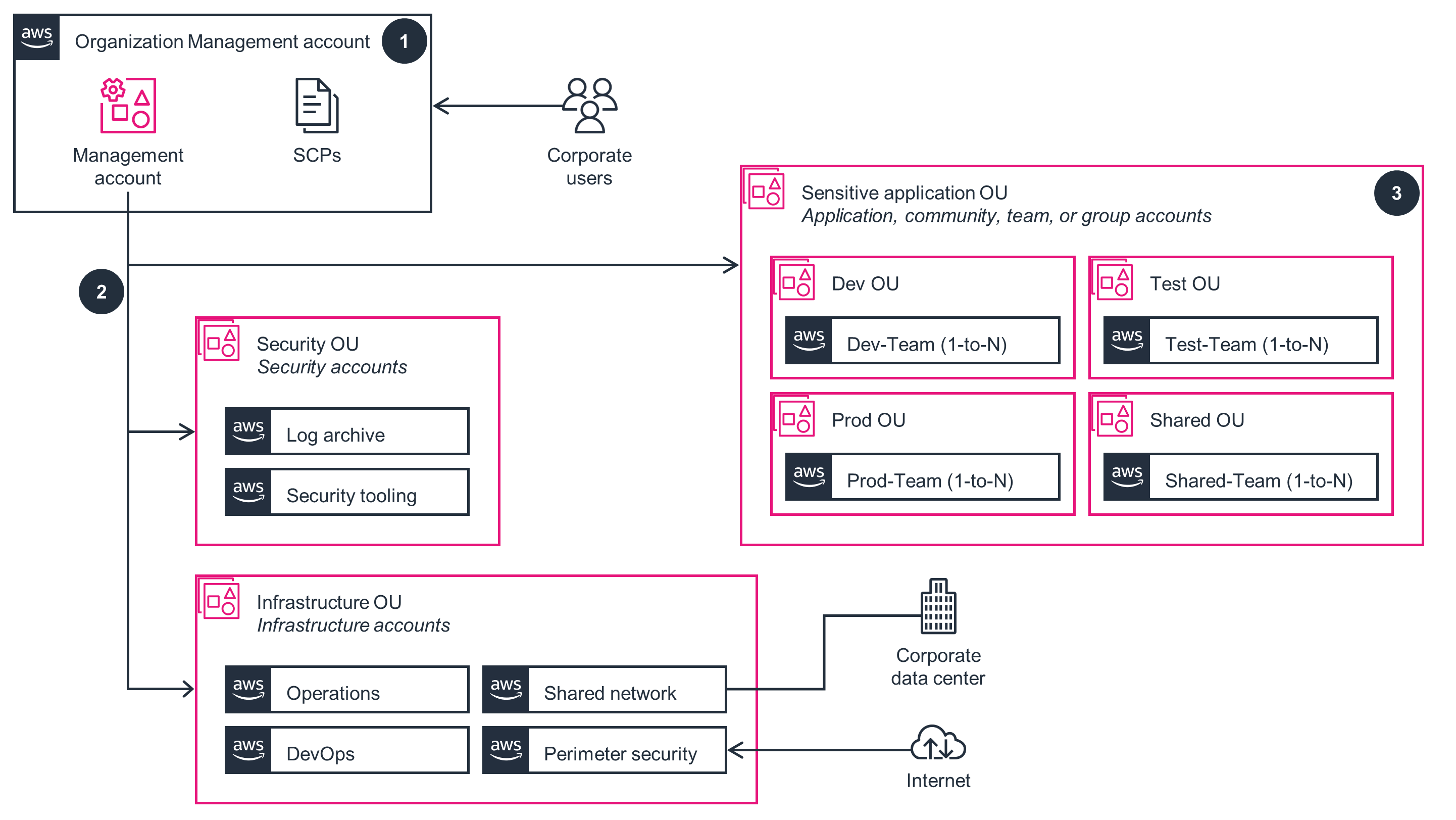

此架构图显示如何在属于软件开发生命周期不同阶段的工作负载之间或不同 IT 管理角色之间配置分段和分离。按照此架构图中的步骤部署本指南中的应用程序、社区、团队或组帐户部分。

Well-Architected 支柱

上面的架构图是按照 Well-Architected 最佳实践创建的解决方案示例。要做到完全的良好架构,您应该遵循尽可能多的 Well-Architected 最佳实践。

本指南使用拥有 AWS CloudFormation 堆栈和配置的组织为您的 AWS 环境奠定安全的基础。这提供了基础设施即代码(IaC)解决方案,有助于加速实施技术安全控制。配置规则会修复任何已确定会对规定架构产生负面影响的配置增量。您可以将 AWS 全球商业基础设施用于敏感机密工作负载,并自动运行安全系统以更快地交付任务,同时不断改进流程和程序。

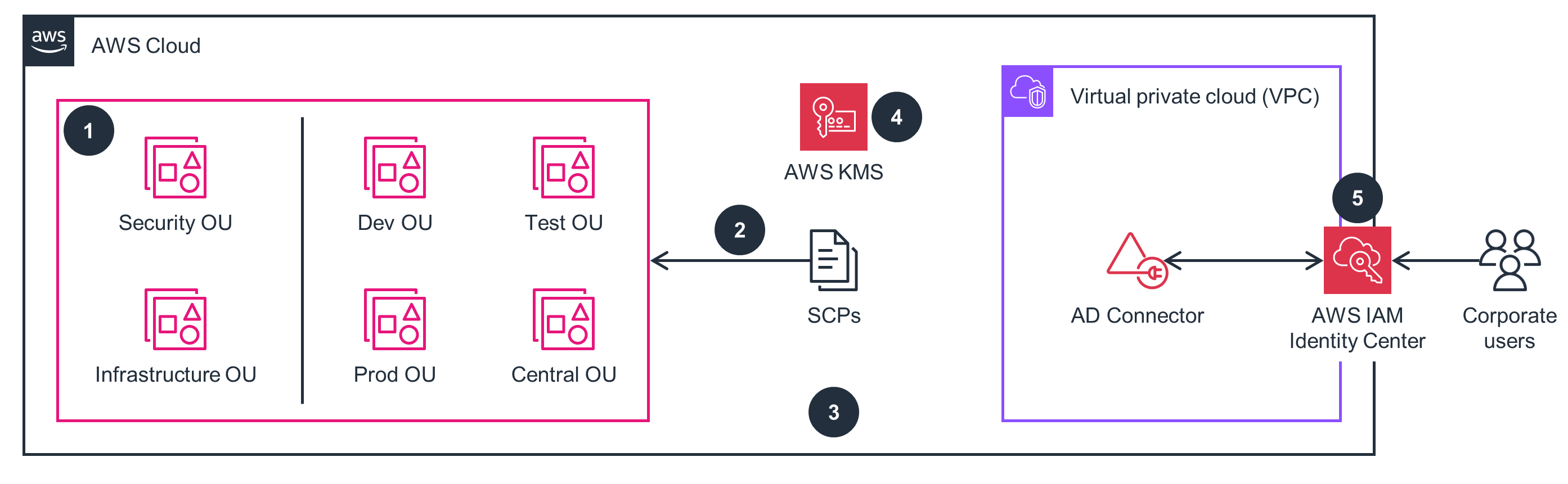

本指南使用组织来促进组织护栏的部署,例如使用 CloudTrail 进行 API 记录。本指南还使用规范的 AWS SCP 作为防护机制来提供预防性控制,主要用于拒绝环境中特定或整个类别的 API(以确保工作负载仅部署在规定的区域中)或拒绝访问特定的 AWS 服务。CloudTrail 和 CloudWatch 日志支持对 AWS 服务和账户进行规定的全面日志收集和集中管理。AWS 安全功能和众多与安全相关的服务以定义的模式配置,可帮助您满足世界上一些最严格的安全要求。

本指南使用多个可用区(AZ),因此,一个 AZ 失效不会影响应用程序可用性。您可以使用 CloudFormation 以安全和可控的方式自动配置和更新基础架构。本指南还为评估环境中的 AWS 资源配置和配置更改提供了预建规则,或者您可以在 AWS Lambda 中创建自定义规则来定义最佳实践和指南。您可以自动扩展环境以满足需求并缓解配置错误或瞬态网络问题等中断。

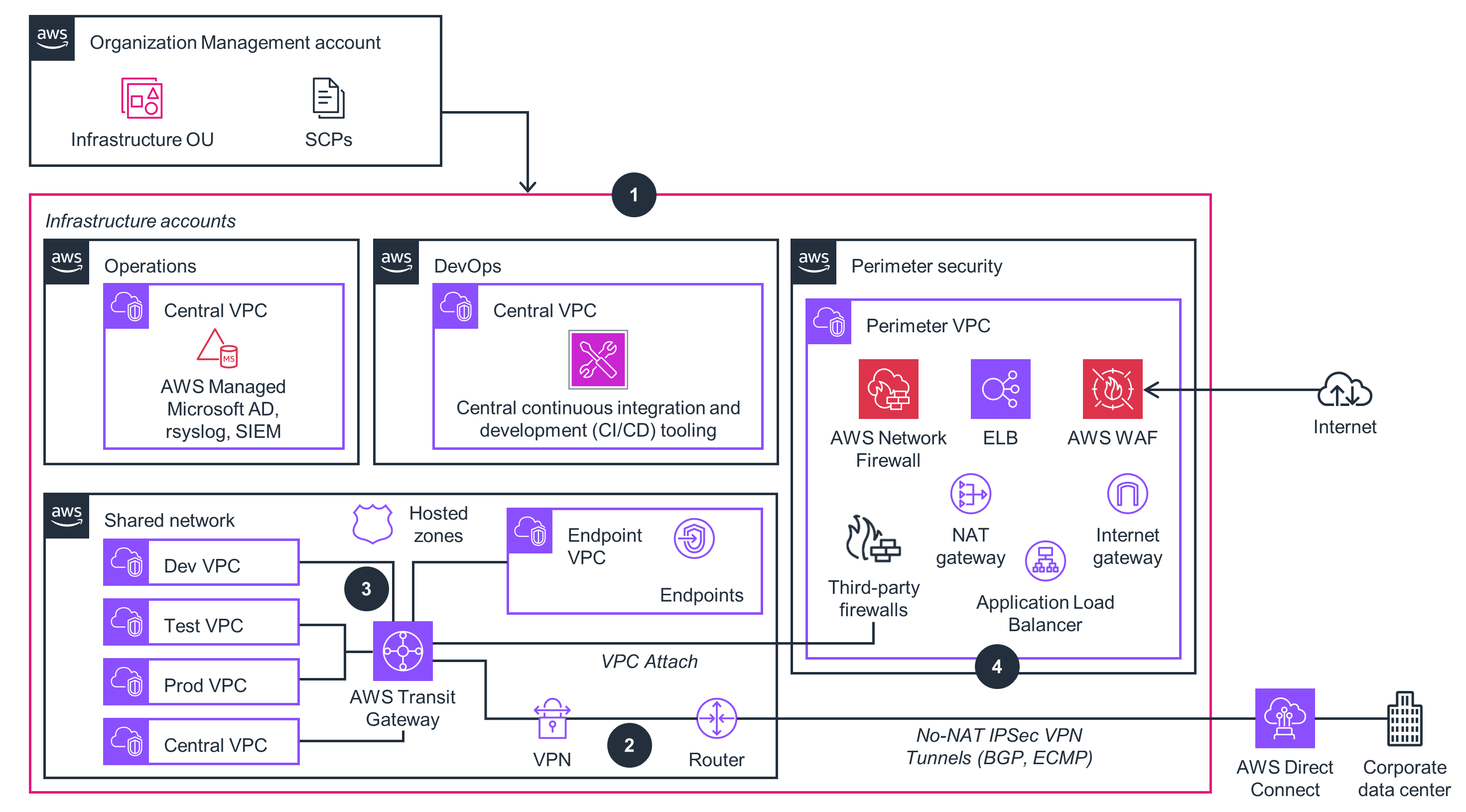

本指南使用 T ransit Gateway 简化了云基础设施管理,Transit Gatew ay充当中心枢纽,通过单个网关连接多个 VPC,从而更容易扩展和维护网络架构。这可以简化您的网络架构并促进组织内不同 AWS 账户之间的高效流量路由。

本指南提供了避免或消除不必要的成本或使用次优资源的能力。组织提供集中和整合账单,促进资源使用和成本优化的严格分离。本指南规定将 AWS 公共 API 端点移动到您的专用 VPC 地址空间,从而使用集中式端点来提高成本效率。此外,您可以使用 AWS 成本和使用情况报告 (AWS CUR) 来跟踪您的 AWS 使用情况和估算费用。

本指南可帮助您减少与管理自己数据中心内的工作负载相关的碳足迹。AWS 全球基础设施提供支持性基础设施(例如电源、冷却和网络)、比传统数据中心更高的利用率和更快的技术更新。此外,工作负载的分段和分离有助于减少不必要的数据移动,Amazon S3 提供存储层和自动将数据移动到高效存储层的能力。

免责声明

找到今天要查找的内容了吗?

请提供您的意见,以便我们改进网页内容的质量