- Biblioteca di soluzioni AWS›

- Guida per enclavi sicure e affidabili su AWS

Guida per enclavi sicure e affidabili su AWS

Proteggi e isola i carichi di lavoro altamente sensibili con un'enclave sicura

Panoramica

Come funziona

Panoramica

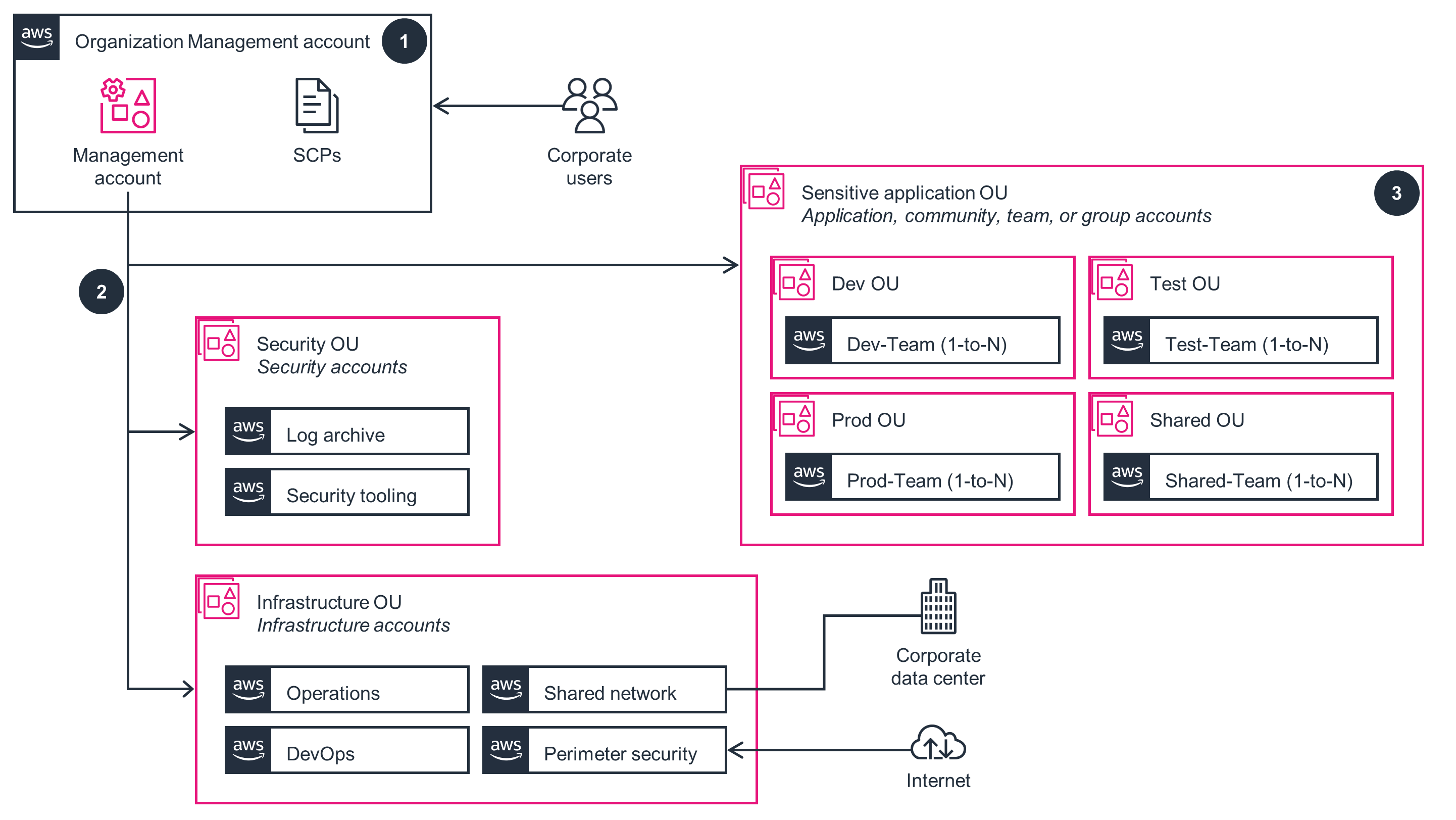

Questo diagramma dell'architettura mostra come configurare carichi di lavoro completi e multi-account con requisiti di sicurezza e conformità unici.

Account di gestione dell'organizzazione

Questo diagramma dell'architettura mostra come un'organizzazione può raggruppare più account, tutti controllati da un'unica entità cliente. Segui i passaggi indicati in questo diagramma dell'architettura per implementare la parte di questa guida relativa all'account di gestione dell'organizzazione.

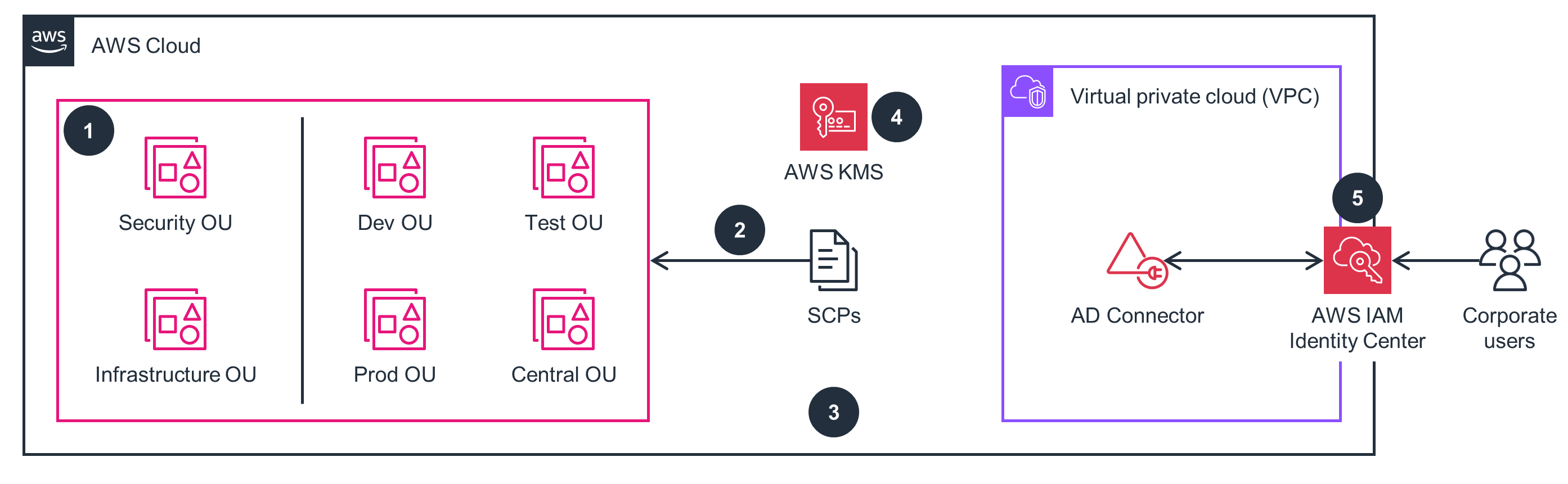

Account di sicurezza

Questo diagramma dell'architettura mostra come configurare in modo centralizzato una raccolta completa di log tra servizi e account AWS. Segui i passaggi indicati in questo diagramma dell'architettura per implementare la parte di questa guida relativa agli account di sicurezza.

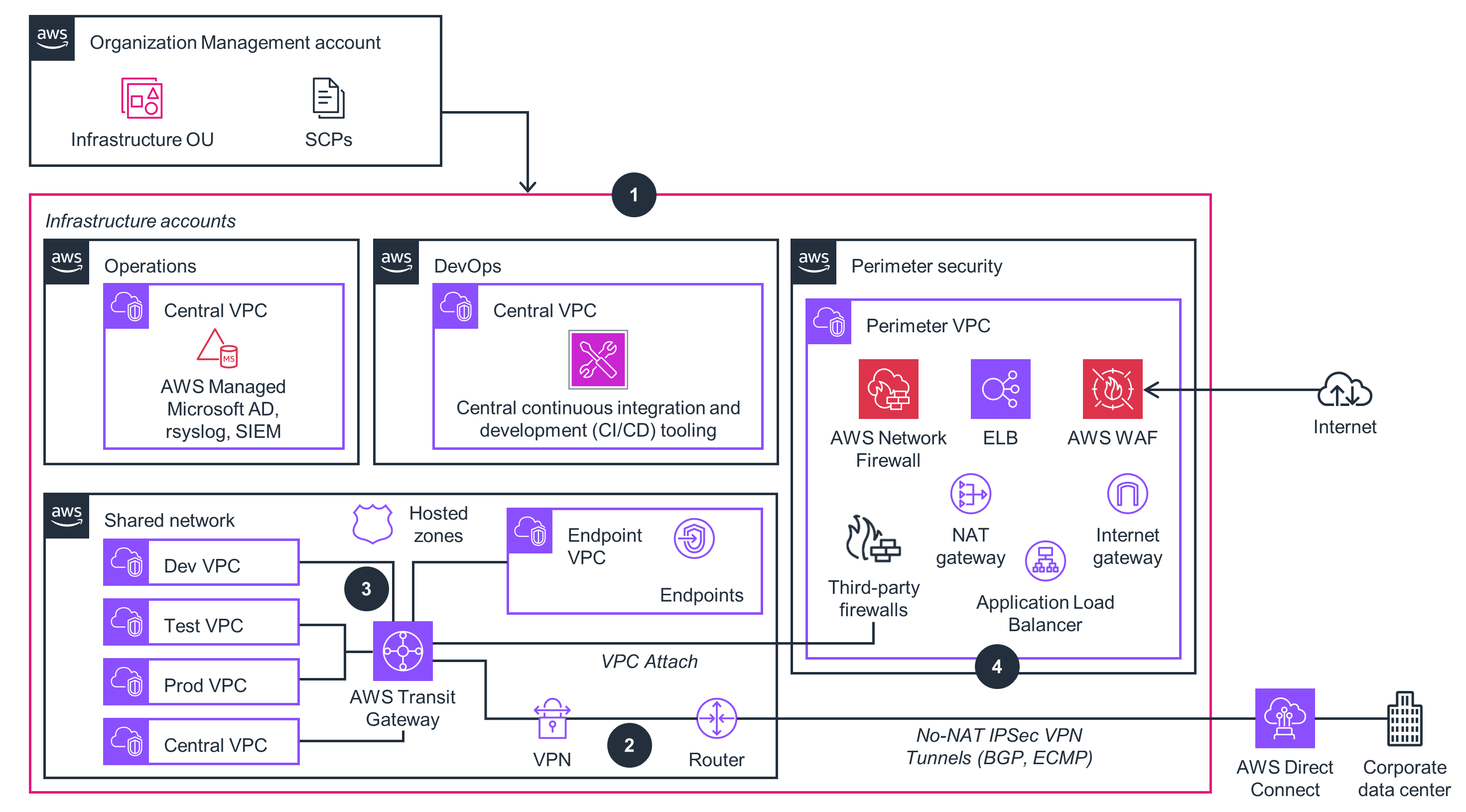

Account dell'infrastruttura

Questo diagramma dell'architettura mostra come si costruisce un ambiente di rete centralizzato e isolato con i cloud privati virtuali (VPC). Segui i passaggi indicati in questo diagramma dell'architettura per implementare la parte di questa guida relativa agli account dell'infrastruttura.

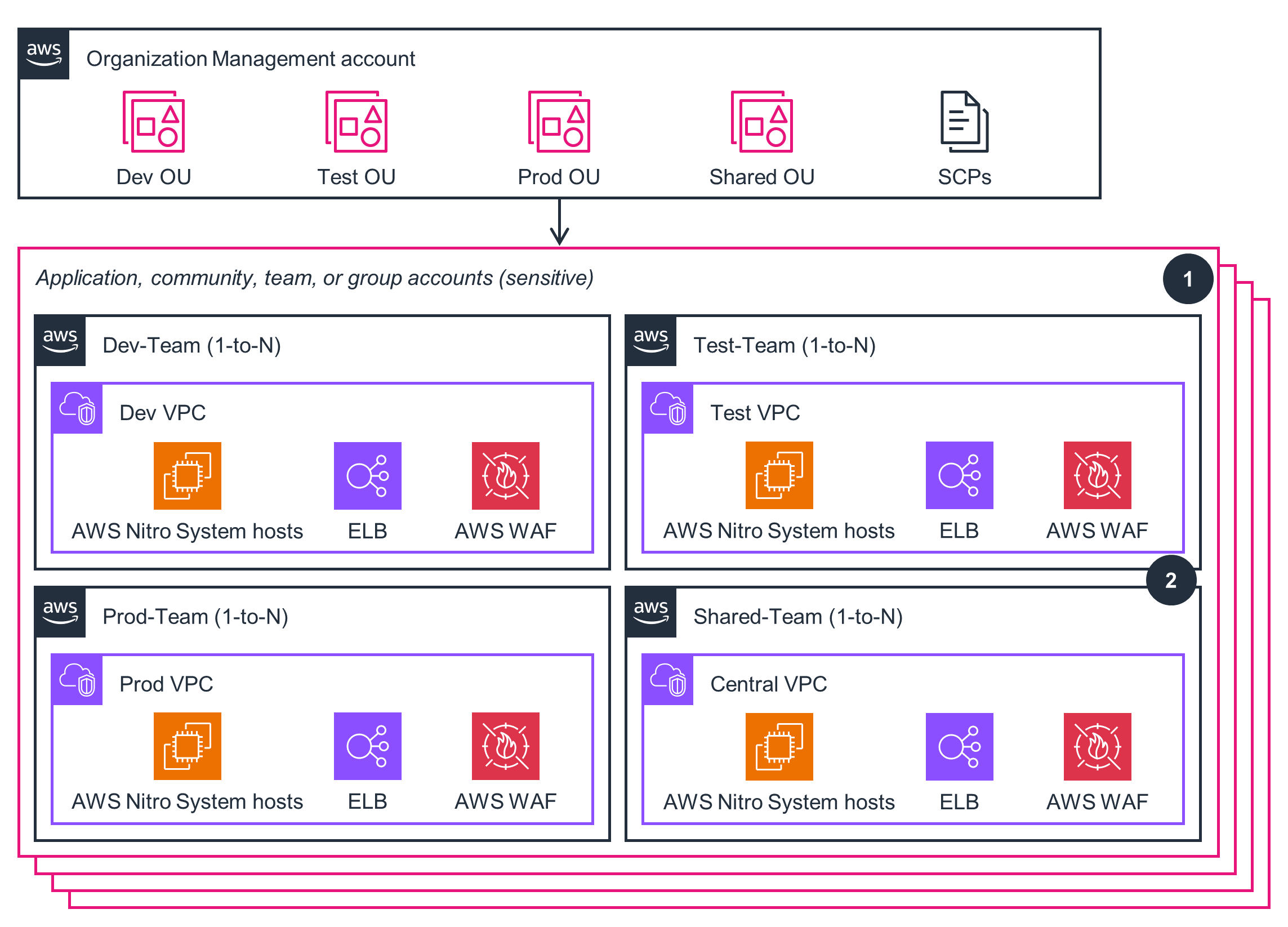

Account di applicazione, community, team o gruppo (sensibili)

Questo diagramma dell'architettura mostra come configurare la segmentazione e la separazione tra carichi di lavoro appartenenti a diverse fasi del ciclo di vita dello sviluppo del software o tra diversi ruoli IT amministrativi. Segui i passaggi indicati in questo diagramma dell'architettura per implementare la parte di questa guida relativa agli account di applicazione, community, team o gruppo.

Principi di Well-Architected

Il diagramma dell'architettura sopra riportato è un esempio di una soluzione creata tenendo conto delle best practice Well-Architected. Per essere completamente Well-Architected, dovresti seguire il maggior numero possibile di best practice.

Questa guida utilizza organizzazioni con stack e configurazioni AWS CloudFormation per creare una base sicura per il tuo ambiente AWS. Ciò fornisce una soluzione Infrastructure-as-code (IaC) che accelera l'implementazione dei controlli tecnici di sicurezza. Le regole di configurazione risolvono eventuali delta di configurazione che si ritiene abbiano un impatto negativo sull'architettura prescritta. È possibile utilizzare l'infrastruttura commerciale globale di AWS per carichi di lavoro sensibili e automatizzare i sistemi di sicurezza per svolgere le missioni più velocemente, migliorando continuamente i processi e le procedure.

Questa guida utilizza le organizzazioni per facilitare l'implementazione di guardrail organizzativi, come la registrazione delle API con CloudTrail. Questa guida fornisce anche controlli preventivi che si avvalgono di SCP prescrittive di AWS come il meccanismo di guardrail, utilizzato principalmente per negare specifiche o intere categorie di API all'interno dell'ambiente (per garantire che i carichi di lavoro siano implementati solo nelle regioni previste) o negare l'accesso a servizi AWS specifici. I log di CloudTrail e CloudWatch supportano una raccolta e una centralizzazione complete dei log prescritte tra i servizi e gli account AWS. Le funzionalità di sicurezza di AWS e la moltitudine di servizi rilevanti per la sicurezza sono configurati secondo uno schema definito che consente di soddisfare alcuni dei requisiti di sicurezza più rigidi al mondo.

Questa guida utilizza più zone di disponibilità (AZ), per cui la perdita di una AZ non influisce sulla disponibilità delle applicazioni. Puoi utilizzare CloudFormation per automatizzare il provisioning e l'aggiornamento della tua infrastruttura in modo sicuro e controllato. Questa guida fornisce anche regole predefinite per valutare le configurazioni delle risorse AWS e le modifiche alla configurazione all'interno del tuo ambiente, oppure puoi creare regole personalizzate in AWS Lambda per definire best practice e linee guida. È possibile automatizzare la capacità di scalare l'ambiente per soddisfare la domanda e mitigare le interruzioni come configurazioni errate o problemi di rete transitori.

Questa guida semplifica la gestione dell'infrastruttura cloud utilizzando Transit Gateway, che funge da hub centrale che collega più VPC tramite un unico gateway, facilitando la scalabilità e la manutenzione dell'architettura di rete. Ciò semplifica l'architettura di rete e facilita l'instradamento efficiente del traffico tra diversi account AWS all'interno dell'organizzazione.

Questa guida consente di evitare o eliminare costi non necessari o l'uso di risorse non ottimali. Le organizzazioni forniscono centralizzazione e fatturazione consolidata, facilitando la forte separazione tra uso delle risorse e ottimizzazione dei costi. Questa guida stabilisce di spostare gli endpoint delle API pubbliche di AWS nello spazio di indirizzi VPC privato, utilizzando endpoint centralizzati per garantire l'efficienza dei costi. Inoltre, puoi utilizzare AWS Cost and Usage Reports (AWS CUR) per monitorare l'utilizzo di AWS e stimare i costi.

Questa guida consente di ridurre l'impronta ecologica associata alla gestione dei carichi di lavoro all'interno dei data center. L'infrastruttura globale di AWS offre un'infrastruttura di supporto (come l'alimentazione, il raffreddamento e la rete), un tasso di utilizzo più elevato e aggiornamenti tecnologici più rapidi rispetto ai data center tradizionali. Inoltre, la segmentazione e la separazione dei carichi di lavoro aiutano a ridurre gli spostamenti di dati non necessari e Amazon S3 offre livelli di storage e la possibilità di spostare automaticamente i dati su livelli di storage efficienti.

Contenuti correlati

Avvertenza

Hai trovato quello che cercavi?

Facci sapere la tua opinione in modo da migliorare la qualità dei contenuti delle nostre pagine