AWS in Switzerland and Austria (Alps)

Die Post-Quanten-Kryptografie: Eine neue Ära der Sicherheit

19. Januar 2026: Der Blog Post wurde mit der neusten NIST Einschätzung und der momentanen PQC-Unterstützung in AWS Services aktualisiert. Zudem wurden die Beispiele zu PQC überarbeitet und die Erwähnung des AWS Post-Quantum Cryptography Migration Plan hinzugefügt.

Wenn verschlüsselte Daten zwischen zwei Parteien oder Systemen ausgetauscht werden, kommen typischerweise asymmetrische Verschlüsselungsverfahren zum Einsatz. Diese verwenden ein Schlüsselpaar, einen öffentlichen Schlüssel zur Verschlüsselung und einen privaten Schlüssel zur Entschlüsselung. Ein Beispiel dafür ist die RSA-Verschlüsselung. Die Sicherheit von RSA beruht auf der mathematischen Schwierigkeit, grosse Zahlen in ihre Primfaktoren zu zerlegen – ein Prozess, den man als Faktorisierung bezeichnet. Solange diese Faktorisierung nicht effizient möglich ist, bleibt die Verschlüsselungen mit RSA sicher. Allerdings existiert ein Algorithmus, der von dem amerikanischen Mathematiker Peter Shor entwickelt wurde und der Zahlen auf Quantencomputern deutlich schneller faktorisieren könnte, als auf herkömmlichen Computern. Dieser sogenannte Shor-Algorithmus stellt daher eine potenzielle Bedrohung für die RSA-Verschlüsselung dar. Bislang ist das jedoch noch nicht praktisch umsetzbar, da dafür Tausende von fehlerfreien Quantenbits benötigt werden – eine Hürde, die aktuell noch nicht überwunden ist. Das National Institute of Standards and Technology (NIST) geht davon aus, dass bereits 2030 leistungsfähige Quantencomputer verfügbar sein könnten, die die Sicherheit der RSA-Verschlüsselung gefährden würden. Daher warnen Experten auch vor sogenannten “harvest now, decrypt later”-Angriffen. Dabei wird verschlüsselter Netzwerkverkehr heute schon aufgezeichnet, um ihn später, wenn leistungsfähige Quantencomputer zur Verfügung stehen, zu entschlüsseln.

Um diese Gefahr zu adressieren, arbeiten Forschungseinrichtungen, Behörden und Unternehmen wie AWS an der Entwicklung von Post-Quanten-Kryptographie. Das amerikanische National Institute of Standards and Technology (NIST) führte seit 2016 einen Standardisierungsprozess durch und hat nun neue Standards für den Austausch von Schlüsseln und Signaturverfahren herausgegeben. Dieser Artikel erklärt das bestehende Problem genauer, beleuchtet die Arbeit von AWS und gibt praktische Lösungsansätze, um die Daten unserer Kunden zu schützen.

Problem und Lösung

Die Verschlüsselung von gespeicherten Daten (data at rest) verwendet hauptsächlich symmetrische Verschlüsselung – also denselben Schlüssel für die Ver- und Entschlüsselung. Das bei AWS eingesetzte AES-GCM Verfahren mit 256-bit Schlüssellänge ist ein weltweit angerkannter Standard und gilt aktuell als sicher gegen Angriffe durch Quantencomputer. AES selbst gilt aktuell als sicher, da die beste bekannte Attacke das Durchprobieren aller möglichen Schlüssel (Brute-Force) ist. Um die Schlüssel für mit AES-256 (2256 Möglichkeiten) verschlüsselte Daten mit heutiger Technologie erraten zu können, würde es eine astronomische Zeit dauern. Beispielsweise würde es mit der kombinierten Rechenleistung der Bitcoin-Mining-Netzwerke etwa 70 Trillionen Jahre dauern, um einen halb so langen AES-128-Schlüssel zu knacken.

Für die sichere Übertragung von Daten (data in transit) werden Protokolle wie TLS oder SSH verwendet, dabei wird der eigentliche Datenverkehr mit symmetrischen Algorithmen verschlüsselt. Die anfängliche Vereinbarung über einen Schlüssel erfolgt jedoch mittels asymmetrischer Verschlüsselung (oder Public-Key-Verschlüsselung). Aufgrund der anfänglich beschriebenen Gefahr, benötigen wir hier neue quantensichere Algorithmen zum Schutz dieser Schlüssel. Zusätzlich müssen wir prüfen, ob die Schlüsselverwaltung oder Zugriffskontrollmechanismen, die das Schlüsselmaterial schützen und auf asymmetrische Kryptografie angewiesen sind, ebenfalls aktualisiert werden müssen.

Um dieser potenziellen Bedrohung zu begegnen, arbeitet AWS seit mehreren Jahren zusammen mit der Kryptografiegemeinschaft an der Entwicklung neuer quantenresistenter Algorithmen. Diese sogenannten “Post-Quanten-Kryptografie” (PQC) Algorithmen basieren auf mathematischen Problemen, die auch für Quantencomputer schwer lösbar sind. Das sorgfältige Auswahlverfahren von NIST hat nun neue Standards für PQ-Verschlüsselung (post-quantum) und digitale Signaturen hervorgebracht, die am 13. August 2024 bekannt gegeben wurden.

Der Beitrag von Amazon

Amazon brachte sich aktiv am Standardisierungsprozess von NIST ein. Darüber hinaus ist das Unternehmen an Projekten und Arbeitsgruppen wie der Internet Engineering Task Force (IETF), dem ETSI Quantum Safe Cryptography Technical Committee und der Open Quantum Safe Initiative beteiligt. Amazon-Mitarbeiter haben zudem zum SPHINCS+-Algorithmus (SLH-DSA) beigetragen, der von NIST als einer der finalen digitalen Signaturalgorithmen ausgewählt wurde.

2014 wurde ein schwerwiegender Fehler (bekannt unter Heartbleed) in einer älteren OpenSSL-Bibliothek bekannt, durch den verschlüsselte TLS-Verbindungen geknackt werden konnten. Die Referenzimplementierung von OpenSSL wurde mit 500’000 Codezeilen immer komplexer und fehleranfälliger. Dies bewog Amazon 2015 ihre eigene TLS-Implementierung namens s2n-tls (signal to noise) zu lancieren. s2n-tls hat nur 6’000 Codezeilen und wurde bereits dreifach extern geprüft und mehrfach getestet. 2017 gab AWS bekannt, dass der gesamte Netzwerkverkehr für Amazon S3 von s2n-tls verschlüsselt wird. Das AWS Kryptographie-Team unterhält auch eine eigene kryptographische Bibliothek (AWS-LC) mit Implementierungen von Algorithmen für TLS. Die Amazon libcrypto ist auch FIPS140-3 Level1 (der aktuellste Standard für kryptographische Module von NIST) zertifiziert. Die AWS-LC beinhaltet bereits die vom NIST ausgewählten quanten-sicheren Algorithmen für den Schlüsselaustausch (Kyber resp. ML-KEM) und für digitale Signaturen (Dilithium resp. ML-DSA). Zuletzt ergänzte s2n-quic die Sammlung von Open-Source-Verschlüsselungsbibliotheken von AWS. QUIC ist ein verschlüsseltes Transportprotokoll, das die Grundlage von HTTP/3 bildet.

Alternative AWS open source Bibliotheken

Quanten-sicherer Schlüsselaustausch in AWS Services

Wie zuvor beschrieben, werden die eigentlichen Daten mittels symmetrischer Verschlüsselung verschlüsselt sind und da gelten die aktuellen Verfahren als quanten-sicher. Der Austausch der Schlüssel wird jedoch durch asymmetrische Verschlüsselung gesichert, die eine Aktualisierung benötigt, um Sicherheit in der Zukunft zu gewährleisten.

Breite PQC-Unterstützung in AWS Services

AWS plant, die Unterstützung für ML-KEM laufend zu erweitern und für alle AWS Services mit HTTPS-Endpunkten bereitzustellen. Viele für Kundenanwendungen zentrale AWS Services unterstützen bereits heute Post-Quanten-Kryptographie:

- Amazon CloudFront und Amazon S3 bieten automatische PQC-Unterstützung für alle Clients (Browser), die ebenfalls PQC unterstützen

- Application und Network Load Balancer ermöglichen die Konfiguration von PQC-fähigen TLS-Listenern

- Amazon API Gateway unterstützt zusätzliche TLS-Sicherheitsrichtlinien für REST APIs mit PQC-Funktionalität

Zusätzlich wurden sicherheitskritische Services wie AWS Key Management Service (AWS KMS), AWS Certificate Manager (ACM), AWS Secrets Manager und die AWS Transfer Family (SFTP) auf quanten-sichere Schlüsselaustauschverfahren aktualisiert.

Implementierung

Die Aktivierung erfolgt je nach Service unterschiedlich:

- Automatisch: Services wie S3 und CloudFront verwenden automatisch quanten-sichere Verschlüsselung, sobald der Client ML-KEM unterstützt (z.B. Google Chrome ab 131)

- Client-Update: Bei KMS, ACM und Secrets Manager müssen TLS-Clients und SDKs aktualisiert werden, um ML-KEM anzubieten

- Konfiguration: Bei Transfer Family, Load Balancern und API Gateway muss explizit eine PQC-fähige Sicherheitsrichtlinie ausgewählt werden

AWS-Kunden müssen ihre TLS-Clients und SDKs entsprechend aktualisieren. Die Implementierung variiert je nach SDK: Einige SDKs bündeln statisch gelinkte Kryptobibliotheken (Upgrade des SDK und Neuverknüpfung der Anwendung erforderlich), andere nutzen die System-Bibliotheken libcrypto/libssl (Upgrade auf OpenSSL 3.5+ erforderlich), während wieder andere plattformspezifische Clients wie libcurl verwenden. Details zu den spezifischen Anforderungen und Abhängigkeiten der einzelnen SDKs finden Sie unter Enabling hybrid post-quantum TLS.

Testverbindung mit quanten-sicherem Schlüsseltausch

Um zu überprüfen, ob Post-Quanten-Kryptographie tatsächlich aktiv ist, können Sie verschiedene Testmethoden nutzen. Die folgenden zwei Beispiele zeigen unterschiedliche Ansätze: Das erste Beispiel demonstriert die automatische Aktivierung bei Services wie CloudFront, wo PQC ohne zusätzliche Konfiguration funktioniert, sobald der Client (Browser) dies unterstützt. Das zweite Beispiel zeigt die manuelle Verifikation mittels OpenSSL auf der Kommandozeile, was z.B. beim Einsatz von Boto3 (Python) SDK verwendet wird.

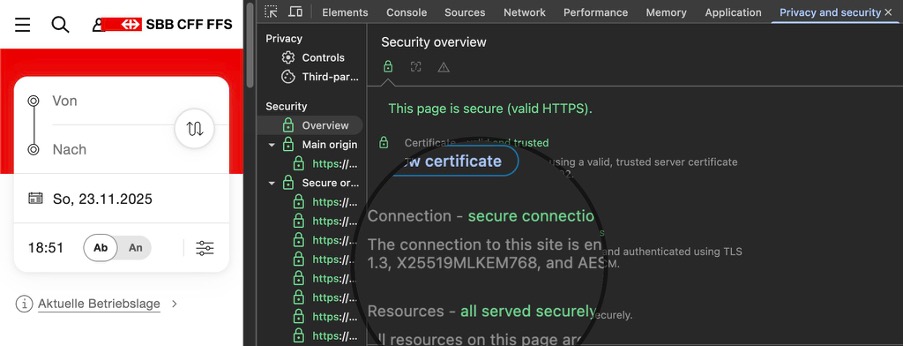

Beispiel: Webseite hinter CloudFront mit Google Chrome

Amazon CloudFront unterstützt bereits Post-Quanten-Kryptographie. Sie können dies einfach im Chrome Browser (ab Version 131) überprüfen:

- Öffnen Sie eine Webseite, die hinter CloudFront gehostet wird (z.B. eine AWS-Dokumentationsseite)

- Öffnen Sie die Developer Tools unter View-Developer-Developer Tools

- Wählen Sie den Reiter “Privacy und Security”

- Im Abschnitt “Verbindung” sehen Sie die verwendeten Verschlüsselungsalgorithmen

- Bei aktiviertem PQC erscheint “X25519Kyber768” oder “X25519MLKEM768” als Key Exchange Mechanism

Google Chrome Verbindung via Amazon Cloudfront

Beispiel: Manuelle Verifikation mit OpenSSL

Um zu überprüfen, ob ein AWS-Endpunkt Post-Quanten-Kryptographie unterstützt, können Sie OpenSSL ab Version 3.5.0 verwenden:

# Bestätigen Sie, dass OpenSSL mindestens Version 3.5.0 ist

$ openssl --version# Verbindung testen - die Ausgabe sollte "Negotiated TLS1.3 group: X25519MLKEM768" enthalten

$ openssl s_client -connect kms.eu-central-2.amazonaws.com:443 -servername kms.eu-central-2.amazonaws.comBeispiel Ausgabe:

Eine Schritt-für-Schritt-Anleitung zur Verwendung von Amazons eigener Kryptobibliothek aws-lc und der TLS-Implementierung s2n-tls für hybride Post-Quanten-Verbindungen mit ML-KEM finden Sie in unserem Artikel “Testing TLS Connections with Post-Quantum Cryptography using s2nc“, der die praktische Konfiguration und Verifikation von Post-Quanten-Kryptographie demonstriert.

Zusammenfassung

Die Post-Quanten-Kryptographie stellt eine neue Ära der Sicherheit dar, da die gängigen asymmetrischen Verschlüsselungsverfahren durch leistungsfähige Quantencomputer gefährdet sein könnten. AWS arbeitet aktiv an der Entwicklung von quantenresistenten Algorithmen und hat viele Services bereits auf quantensichere Schlüsselaustauschverfahren umgestellt. AWS stellt zudem Open-Source-Bibliotheken wie AWS-LC und s2n-tls zur Verfügung, die diese neuen Algorithmen implementieren.

AWS verfolgt einen strukturierten mehrschichtigen Migrationsansatz zur Post-Quanten-Kryptographie, detailliert beschrieben im AWS Post-Quantum Cryptography Migration Plan.

Weiterführende Informationen:

Hands-on Workshop:

https://catalog.workshops.aws/using-pq-crypto-on-aws/

Preparing today for a post-quantum cryptographic future:

https://www.amazon.science/blog/preparing-today-for-a-post-quantum-cryptographic-future

AWS cryptographic services and tools:

https://docs.aws.amazon.com/crypto/latest/userguide/awscryp-overview.html