一. 前言

Amazon WorkSpaces为客户提供快速安全的全托管Windows远程桌面服务,并且可以通过可信设备设置和IP 访问控制组来管理workspaces的访问。本文将介绍利用AWS Site-to-Site VPN,为没有公网访问权限和没有固定IP网段的实际场景,使用RDP协议提供对Amazon WorkSpaces进行私有访问并通过AWS Managed Microsoft Active Directory组策略进行统一控制和提升安全姿态的方案。

AWS Site-to-Site VPN 是一种完全托管式服务,它使用 IP 安全(IPSec)隧道可以在企业内网与 AWS 资源之间创建安全连接。

AWS Directory Service for Microsoft Active Directory 又称为 AWS Managed Microsoft AD,提供完全托管的原生Microsoft AD。

二. 方案

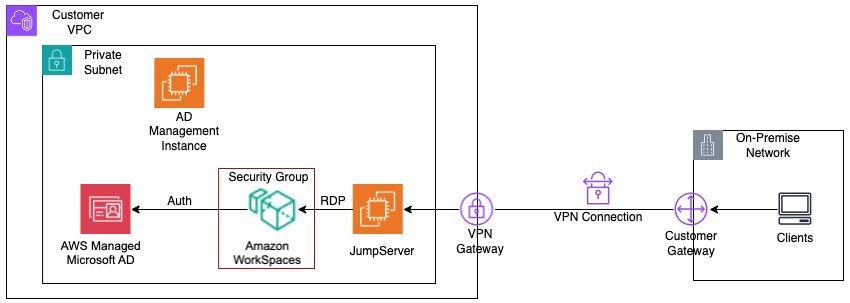

架构设计

架构详细介绍

- 用户在公司内网环境通过RDP连接workspace私有IP,通过AWS Site-to-Site VPN连接到部署在VPC私有子网的个人workspace

- 内控部门通过管理WorkSpaces安全组控制入站和出站流量,同时还可以使用AWS Network Firewall实现 4 层之上的网络安全控制,参考link

- 内控部门通过Microsoft AD组策略统一管理用户行为,如禁止上传、禁止复制、禁止远程磁盘挂载等

三. 详细配置

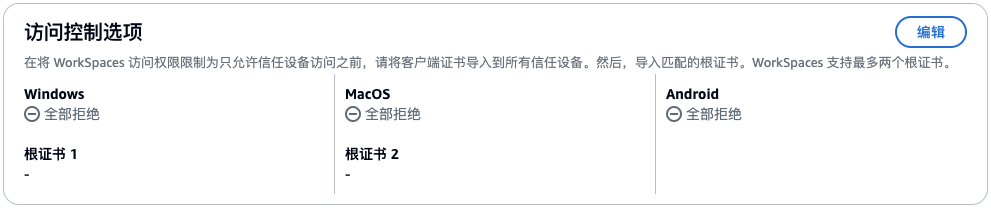

- 在Workspaces控制台“目录“中“访问控制选项“和“其他平台“选项下拒绝所有设备类型的访问权限。这样用户无法通过Workspaces客户端应用程序从公网访问:

- 在Workspaces安全组入站规则中允许来自JumpServer的RDP访问:

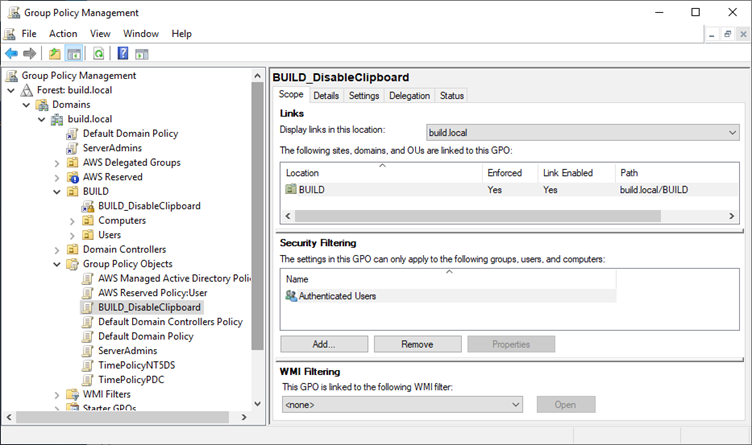

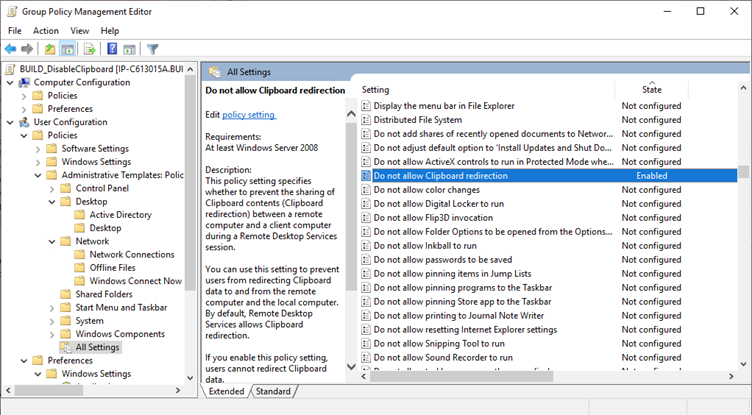

- 在Microsoft AD控制台上创建一个目录管理EC2实例,通过AWS Systems Manager Fleet Manager连接远程桌面,使用AD Admin账号登陆后配置组策略。下图以禁用剪切板重定向为例展示通过Group Policy Management工具来管理目录服务,创建Group Policy Object (GPO):

- 默认情况下,所有workspaces共有一个安全组,命名规则为目录ID加_workspacesMembers后缀 (比如, d-123456fc11_workspacesMembers)。不同的个人workspace之间默认不能通信保证workspace之间的隔离。通过修改安全组的出入站规则可以自定义流量控制。

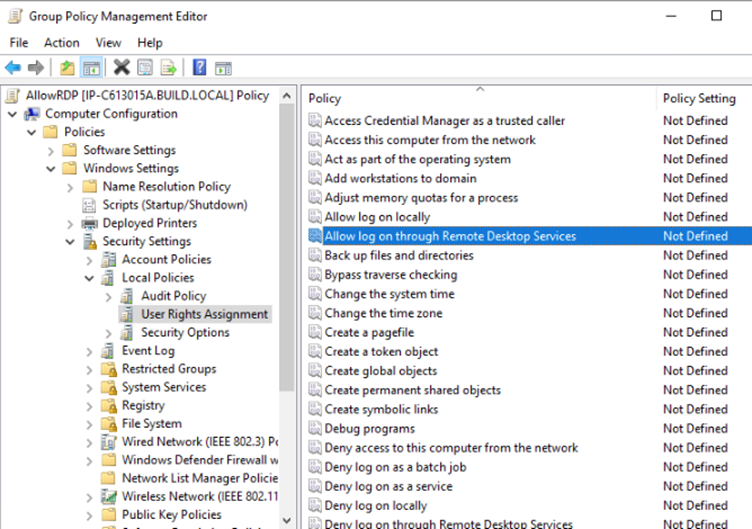

- 使用RDP同时也可以让域里面的其他用户登陆到个人workspace。需要有两个权限:

- 首先,在目录管理EC2实例上将域用户添加到“允许通过远程桌面服务登录“策略。在组策略编辑器依次选择,计算机配置 -> 策略 -> Windows 设置 -> 安全设置 -> 本地策略 -> 用户权限分配 -> 允许通过远程桌面服务登录:

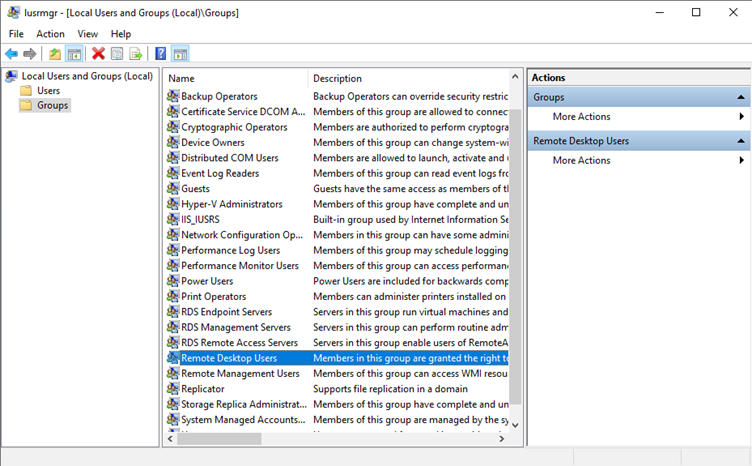

- 在个人workspace将用户添加到“Remote Desktop Users“ 群组,来给予 RDP 的权限:

四. 总结

Amazon WorkSpaces 是一种完全托管的桌面即服务(DaaS),以安全性和简单性为优先考虑。客户可以通过多种方式保护其 Amazon WorkSpaces 部署的安全性。本文介绍了一些提升安全的实用方法来满足客户对于网络层的安全需求。

本篇作者