この AWS ソリューション実装では、どのようなことが可能ですか?

このソリューション実装では、安全で自己完結型の分離された環境をデプロイして、デベロッパー、セキュリティプロフェッショナル、およびインフラストラクチャチームが AWS のサービスと AWS で実行されるサードパーティーアプリケーションを安全に実験できるようにします。これらのサンドボックス環境は、ブラウザベースのアクセスに Amazon AppStream 2.0 を活用し、データの漏えい、意図しないファイル転送、ローカルネットワークとの通信などのデータリスクを防ぐためのセキュリティコントロールを提供します。

利点

ネットワーク分離のために、また、既存のアカウントを安全に保つために、既存の AWS Organizations アカウント内でサンドボックスアカウントを作成します。

ユーザーが分離された環境で自由に実験できるようにするカスタム IAM ロールを使用して、安全なコントロールを実装します。

安全な Amazon CloudTrail ログを使用してサンドボックスアクティビティを監査します。

サンドボックスで使用されるデータを分離し、ユーザーがローカルネットワークから直接データをアップロードできないようにします。

AWS ソリューション実装の概要

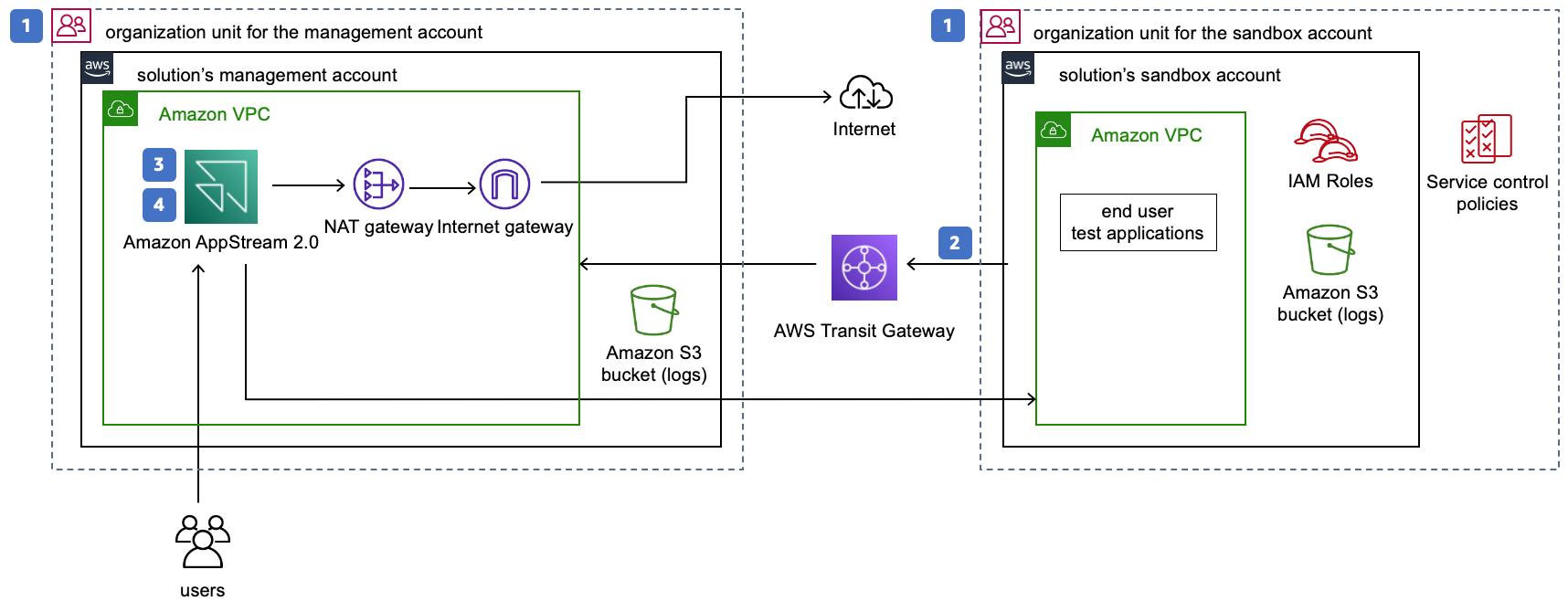

下の図は、このソリューションの実装ガイドと付属の AWS CloudFormation テンプレートを使用して、自動的にデプロイできるアーキテクチャフローを表しています。

AWS Innovation Sandbox ソリューション実装アーキテクチャ

このソリューションは、AWS Organizations アカウントに 2 つの AWS CloudFormation テンプレートをデプロイし、以下を設定します。

- 最初の AWS CloudFormation テンプレートは、2 つの新しい AWS アカウントと 2 つの新しい組織単位 (OU) を作成します。

- 管理アカウント、NAT ゲートウェイを実行する Amazon Virtual Private Cloud (Amazon VPC)、AWS Transit Gateway、およびインターネットゲートウェイを含む組織単位。

- サンドボックスアカウントと Amazon VPC を含む組織単位。

- ソリューションのサンドボックスアカウントは、インターネットに直接アクセスできません。このサンドボックスアカウントへの入力トラフィックと出力トラフィックは、AWS Transit Gateway を介してソリューションの管理アカウントにルーティングされます。サンドボックスアカウントへのアクセスは、AWS Identity and Access Management (IAM) 条件キー aws:SourceIp を介して制限され、管理アカウントからのアクセスのみを許可します (自己完結型の環境向けに許可します)。

- Amazon AppStream 2.0 イメージは、必要なアプリケーションとツールを使用してお客様が作成します。

- 2 つ目の CloudFormation テンプレートは、ステップ 3 で作成したイメージを使用して、Amazon AppStream 2.0 インスタンスフリートを起動します。ここで、エンドユーザーはサンドボックスアカウントにアクセスするために接続します。

冗長性のために、Amazon VPC は 2 つのアベイラビリティーゾーン (AZ) のサブネットで作成され、高可用性を実現します。NAT ゲートウェイと Amazon AppStream 2.0 フリートは、これら 2 つの AZ にデプロイされます。Transit Gateway は両方のサブネットに接続されます。

AWS Innovation Sandbox

バージョン 1.0.0

リリース: 2021 年 8 月

作成者: AWS

見積りデプロイ時間: 30 分