Featured content

Security Best Practices in IAM

We explain best practices for AWS Identity and Access Management you can use to help secure your AWS resources.

Digital Sovereignty at AWS

We introduce our commitment to offering the most advanced set of sovereignty controls and features available in the cloud.

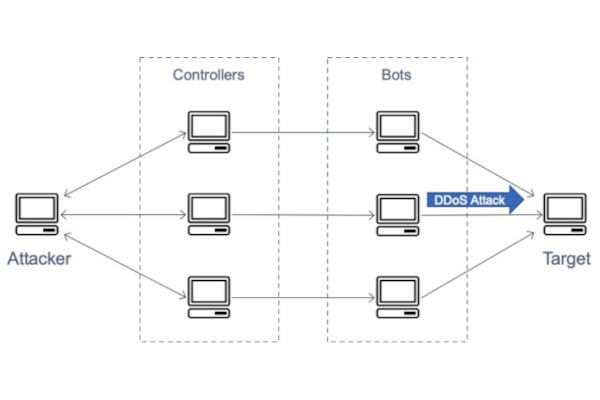

AWS Best Practices for DDoS Resiliency

We provide you with prescriptive DDoS guidance to improve the resiliency of applications running on AWS.

Cybersecurity Awareness Training

Help employees in your organization learn how to identify cybersecurity risks, including phishing, social engineering, and data privacy with this free, 15-minute training from Amazon. The training is offered in 11 languages, is compliant with the Web Content Accessibility Guidelines (WCAG) 2.1 AA, and includes completion certificates for compliance tracking. Deploy immediately from our website or implement our pre-packaged files in your organization’s LMS.

AWS re:Invent 2024

Explore the AWS Architecture Center

Security, Identity, & Compliance Blog Posts

Did you find what you were looking for today?

Let us know so we can improve the quality of the content on our pages