AWS Germany – Amazon Web Services in Deutschland

Neuer AWS Security Agent sichert Anwendungen proaktiv von der Planung bis zur Bereitstellung (Vorschau)

von Esra Kayabali, übersetzt durch Desiree Brunner.

Auf der AWS re:Invent 2025 haben wir AWS Security Agent (Vorschau) [EN] angekündigt, einen Frontier-Agenten, der Ihre Anwendungen während des gesamten Entwicklungslebenszyklus proaktiv absichert. Er führt automatisierte Sicherheitsüberprüfungen von Anwendungen durch, die auf Ihre organisatorischen Anforderungen zugeschnitten sind, und liefert kontextbewusste Penetrationstests auf Abruf. Durch die kontinuierliche Validierung der Anwendungssicherheit vom Design bis zur Bereitstellung hilft er, Schwachstellen frühzeitig in der Entwicklung zu verhindern.

Statische Anwendungssicherheitstests (SAST) untersuchen Code ohne Laufzeitkontext, während dynamische Anwendungssicherheitstests (DAST) laufende Anwendungen ohne Anwendungskontext bewerten. Beide Arten von Tools sind eindimensional, da sie Ihren Anwendungskontext nicht verstehen. Sie verstehen nicht, wie Ihre Anwendung konzipiert ist, welchen Sicherheitsbedrohungen diese ausgesetzt ist, und wo und wie sie funktionieren. Dies zwingt Sicherheitsteams, alles manuell zu überprüfen, was zu Verzögerungen führt. Penetrationstests sind noch langsamer – Sie warten entweder wochenlang auf einen externen Anbieter oder darauf, dass Ihr internes Sicherheitsteam dafür Zeit findet. Wenn jede Anwendung eine manuelle Sicherheitsüberprüfung und einen Penetrationstest erfordert, wächst der Backlog schnell. Anwendungen warten wochen- oder monatelang auf die Sicherheitsvalidierung, bevor sie starten können. Dies schafft einer Diskrepanz zwischen der Häufigkeit von Software-Releases und der Häufigkeit von Sicherheitsbewertungen. Sicherheit wird nicht auf das gesamte Anwendungsportfolio angewendet, wodurch Kunden exponiert bleiben und wissentlich anfälligen Code ausliefern, um Fristen einzuhalten. Über 60 Prozent der Organisationen aktualisieren Webanwendungen wöchentlich oder häufiger, während fast 75 Prozent Webanwendungen monatlich oder seltener testen. Ein Bericht von Checkmarx aus dem Jahr 2025 [EN,Extern] ergab, dass 81 Prozent der Organisationen wissentlich anfälligen Code bereitstellen, um Lieferfristen einzuhalten.

AWS Security Agent ist kontextbewusst – er versteht Ihre gesamte Anwendung. Er versteht Ihr Anwendungsdesign, Ihren Code und Ihre spezifischen Sicherheitsanforderungen. Er scannt kontinuierlich automatisch nach Sicherheitsverletzungen und führt auf Abruf sofort Penetrationstests durch, ohne Terminplanung. Der Penetrationstest-Agent erstellt einen maßgeschneiderten Angriffsplan, der auf den Kontext aus Ihren Sicherheitsanforderungen, Designdokumenten und Quellcode basiert. Er passt sich während der Ausführung dynamisch an die Erkenntnisse an, wie Endpunkte, Status- und Fehlercodes sowie Zugangsdaten. Dies hilft, tiefere und komplexere Schwachstellen vor der Produktion aufzudecken und gewährleistet, dass Ihre Anwendung sicher ist, bevor sie startet – ohne Verzögerungen oder Überraschungen.

„SmugMug freut sich, AWS Security Agent zu unserem automatisierten Sicherheitsportfolio hinzuzufügen. AWS Security Agent transformiert unseren Sicherheits-ROI („return on investment“), indem er Penetrationstest-Bewertungen ermöglicht, die in Stunden statt in Tagen abgeschlossen werden und das zu einem Bruchteil der Kosten manueller Tests. Wir können unsere Services jetzt häufiger bewerten und die Zeit zur Identifizierung und Behebung von Problemen früher im Software-Entwicklungslebenszyklus drastisch verkürzen“, sagt Erik Giberti, Sr. Director of Product Engineering bei SmugMug.

Erste Schritte mit AWS Security Agent

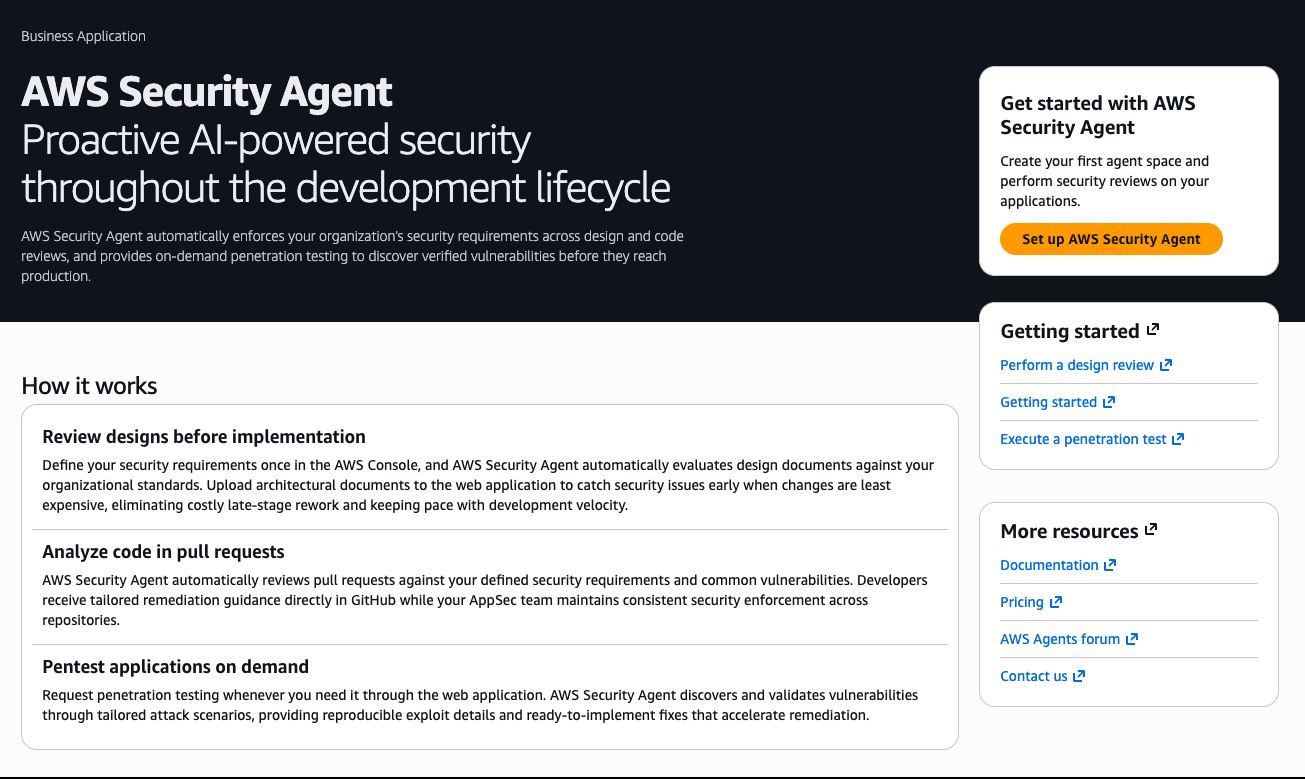

AWS Security Agent bietet Funktionen für Entwurfsssicherheitsüberprüfung, Code-Sicherheitsüberprüfung und On-Demand Penetrationstests an. Entwurfs- und Code-Überprüfungen prüfen organisatorische Sicherheitsanforderungen, die Sie definieren, und Penetrationstests lernen den Anwendungskontext aus Quellcode und Spezifikationen, um Schwachstellen zu identifizieren. Um zu beginnen, navigieren Sie zur AWS Security Agent-Konsole. Die Konsolen-Startseite bietet einen Überblick darüber, wie AWS Security Agent eine kontinuierliche Sicherheitsbewertung über Ihren Entwicklungslebenszyklus hinweg liefert.

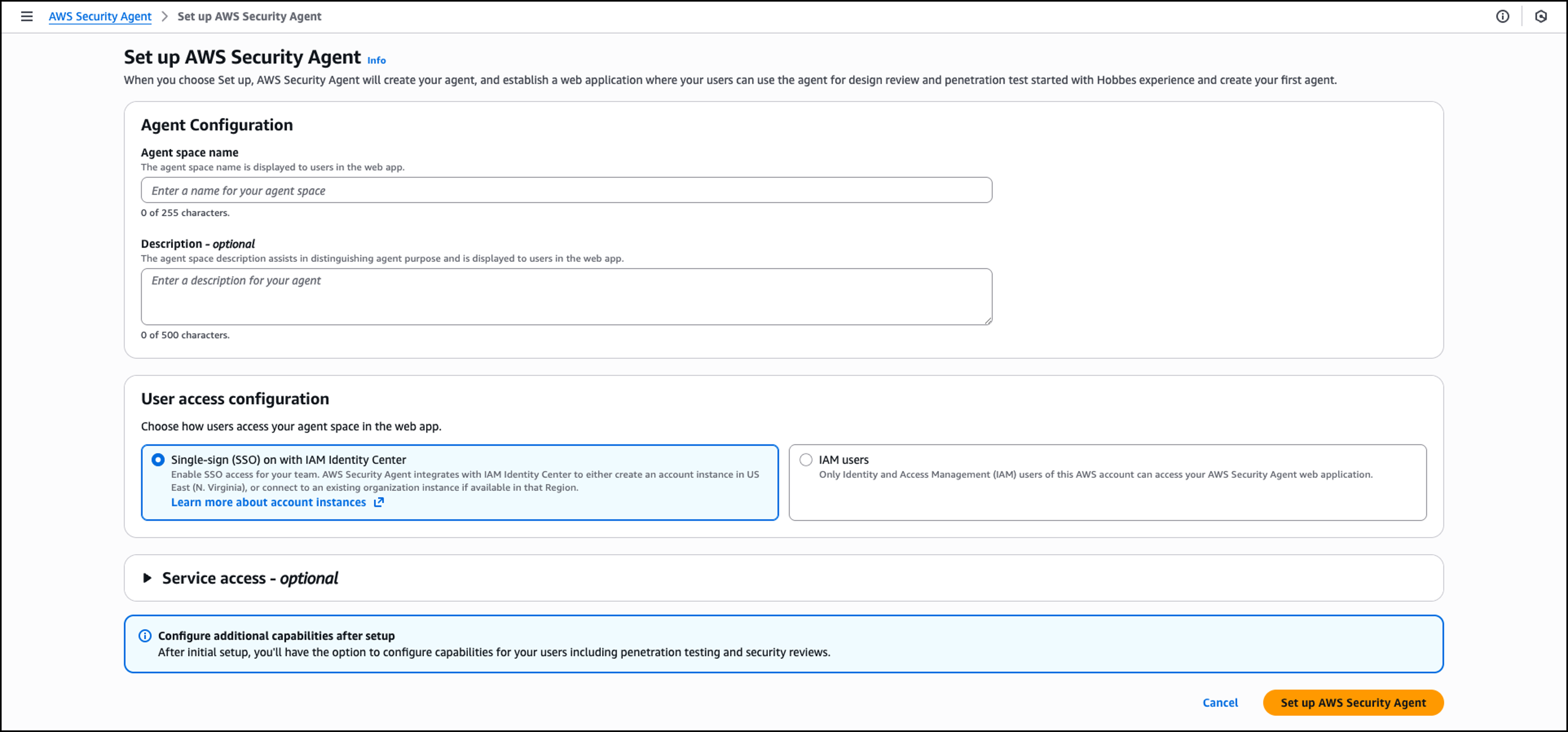

Das Panel Erste Schritte mit AWS Security Agent auf der rechten Seite der Startseite führt Sie durch die Erstkonfiguration. Wählen Sie AWS Security Agent einrichten, um Ihren erste Agentenumgebung zu erstellen und mit der Durchführung von Sicherheitsüberprüfungen Ihrer Anwendungen zu beginnen.

Geben Sie einen Namen der Agentenumgebung an, um zu identifizieren, mit welchem Agenten Sie über verschiedene Sicherheitsbewertungen hinweg interagieren. Eine Agentenumgebung ist ein organisatorischer Container, der eine bestimmte Anwendung oder ein Projekt darstellt, das Sie absichern möchten. Jede Agentenumgebung hat seinen eigenen Testbereich, seine eigene Sicherheitskonfiguration und seine eigene dedizierte Webanwendungsdomäne. Wir empfehlen, eine Agentenumgebung pro Anwendung oder Projekt zu erstellen, um klare Grenzen und organisierte Sicherheitsbewertungen zu erhalten. Sie können optional eine Beschreibung hinzufügen, um anderen Administratoren Kontext über den Zweck der Agentenumgebung zu geben.

Wenn Sie die erste Agentenumgebung in der AWS Management Console erstellen, erstellt AWS die Security Agent Webapplikation. Die Security Agent Webapplikation ist der Ort, an dem Benutzer Entwurf-Überprüfungen durchführen und Penetrationstests innerhalb der von Administratoren in der Konsole festgelegten Grenzen ausführen. Benutzer wählen aus in welcher Agentenumgebung sie arbeiten möchten, wenn sie Entwurf-Überprüfungen durchführen oder Penetrationstests ausführen.

Während des Einrichtungsprozesses bietet AWS Security Agent zwei Optionen für die Verwaltung des Benutzerzugriffs auf die Security Agent Webapplikation: Single Sign-On (SSO) über IAM Identity Center, das teamweiten SSO-Zugriff durch Integration mit AWS IAM Identity Center ermöglicht, oder IAM-Benutzer, das nur AWS Identity and Access Management (IAM)-Benutzern dieses AWS-Kontos ermöglicht, direkt über die Konsole auf die Security Agent Webapplikation zuzugreifen. Letzeres ist am besten für schnelle Einrichtung oder Zugriff ohne SSO-Konfiguration geeignet. Wenn Sie die SSO-Option wählen, erstellt AWS Security Agent eine IAM Identity Center-Instanz, um zentralisierte Authentifizierung und Benutzerverwaltung für AppSec-Teammitglieder bereitzustellen, die über die Security Agent Webapplikation auf Entwurf-Überprüfungen, Code-Überprüfungen und Penetrationstest-Funktionen zugreifen.

Der Abschnitt zur Berechtigungskonfiguration hilft Ihnen zu kontrollieren, wie AWS Security Agent auf andere AWS-Services, APIs und Konten zugreift. Sie können eine Standard-IAM-Rolle erstellen, die AWS Security Agent für den Zugriff auf Ressourcen verwenden wird, oder eine vorhandene Rolle mit entsprechenden Berechtigungen auswählen.

Nachdem Sie die Erstkonfiguration abgeschlossen haben, wählen Sie AWS Security Agent einrichten, um den Agenten zu erstellen.

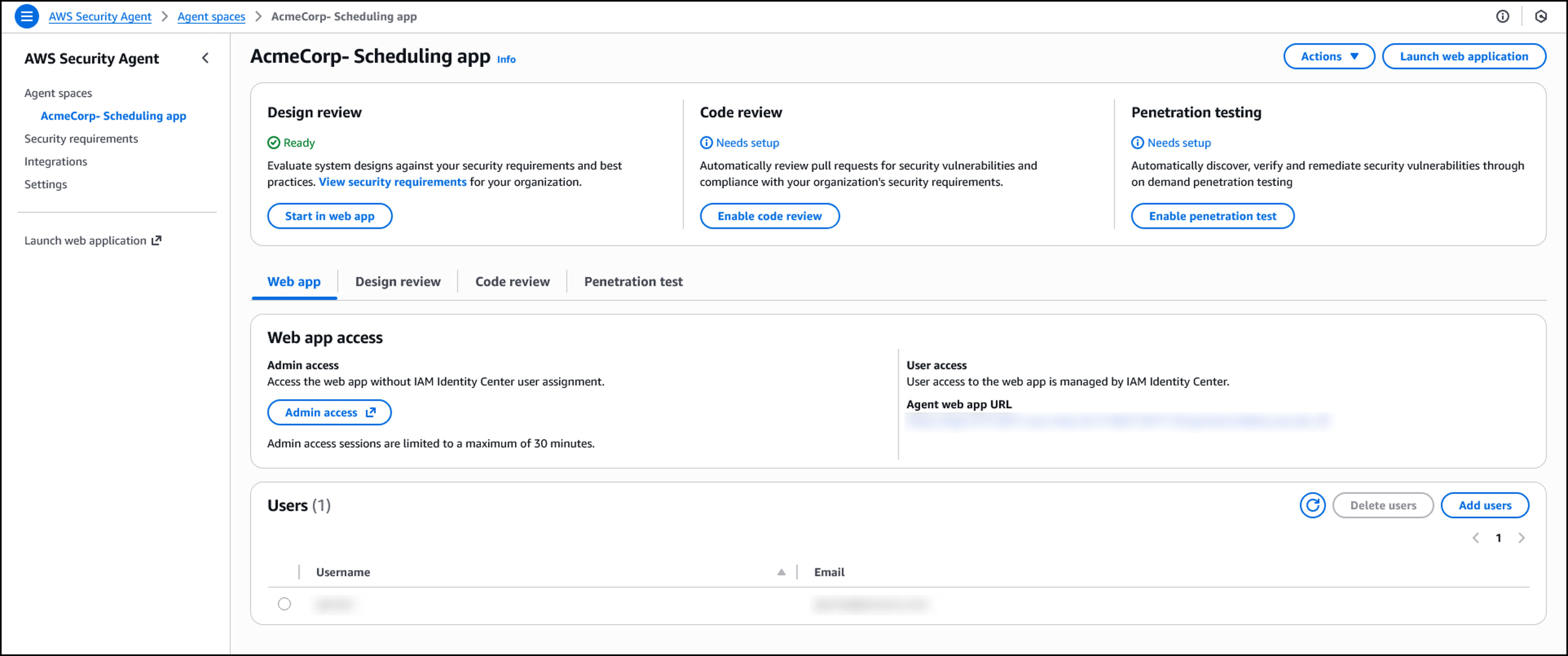

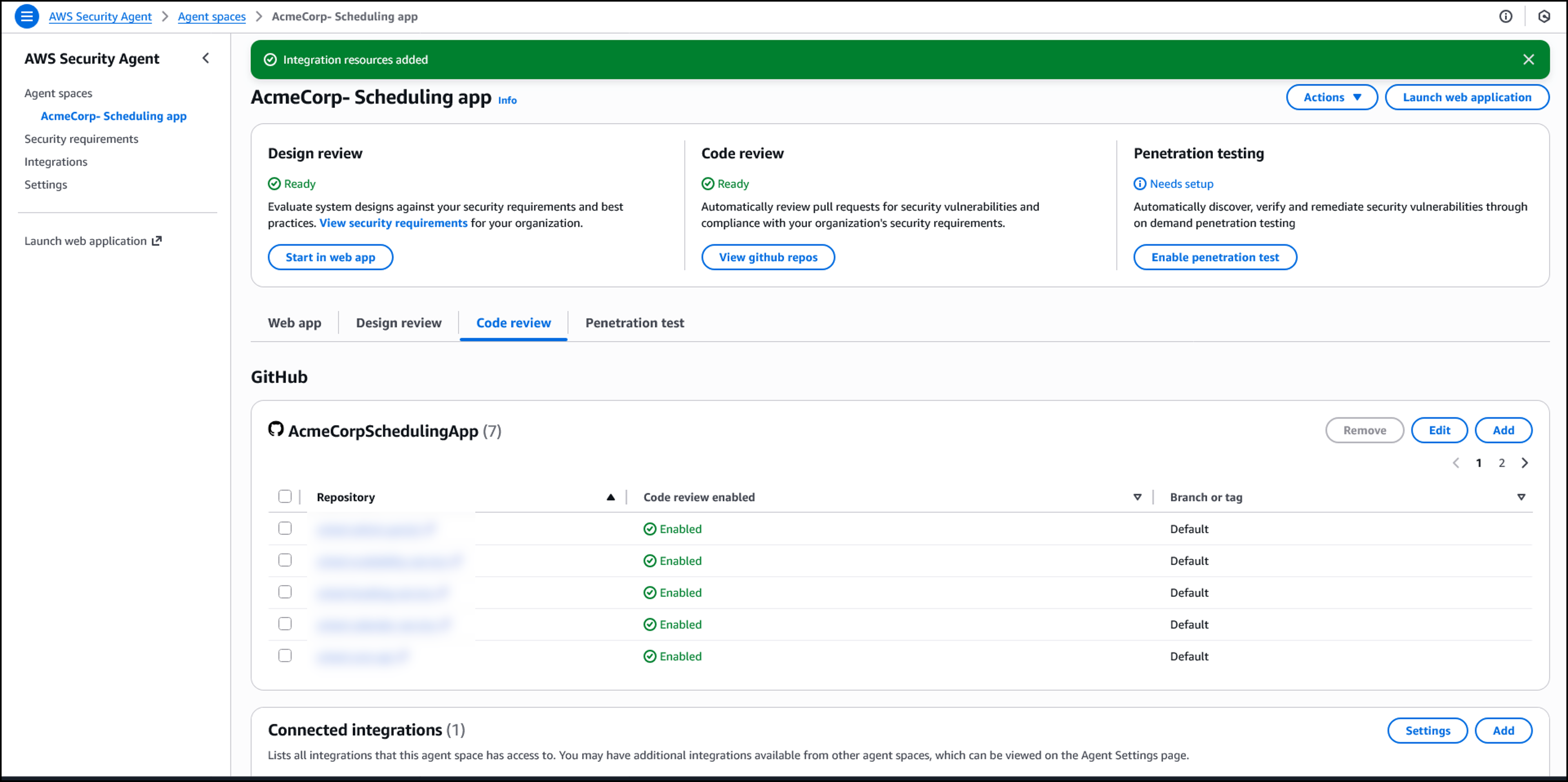

Nach dem Erstellen einer Agentenumgebung zeigt die Agent-Konfigurationsseite drei Funktionskarten an: Entwurfsüberprüfung, Code-Überprüfung und Penetrationstests. Obwohl dies für den Betrieb der Penetrationstests nicht erforderlich ist, können Sie, wenn Sie die Funktionen für Entwurfsüberprüfung oder Code-Überprüfung verwenden möchten, konfigurieren, welche Sicherheitsanforderungen als Grundlage für diese Bewertungen dienen. AWS Security Agent beinhaltet von AWS verwaltete Anforderungen, und Sie können optional benutzerdefinierte Anforderungen definieren, die auf Ihre Organisation zugeschnitten sind. Sie können auch verwalten, welche Teammitglieder Zugriff auf den Agenten haben.

Sicherheitsanforderungen

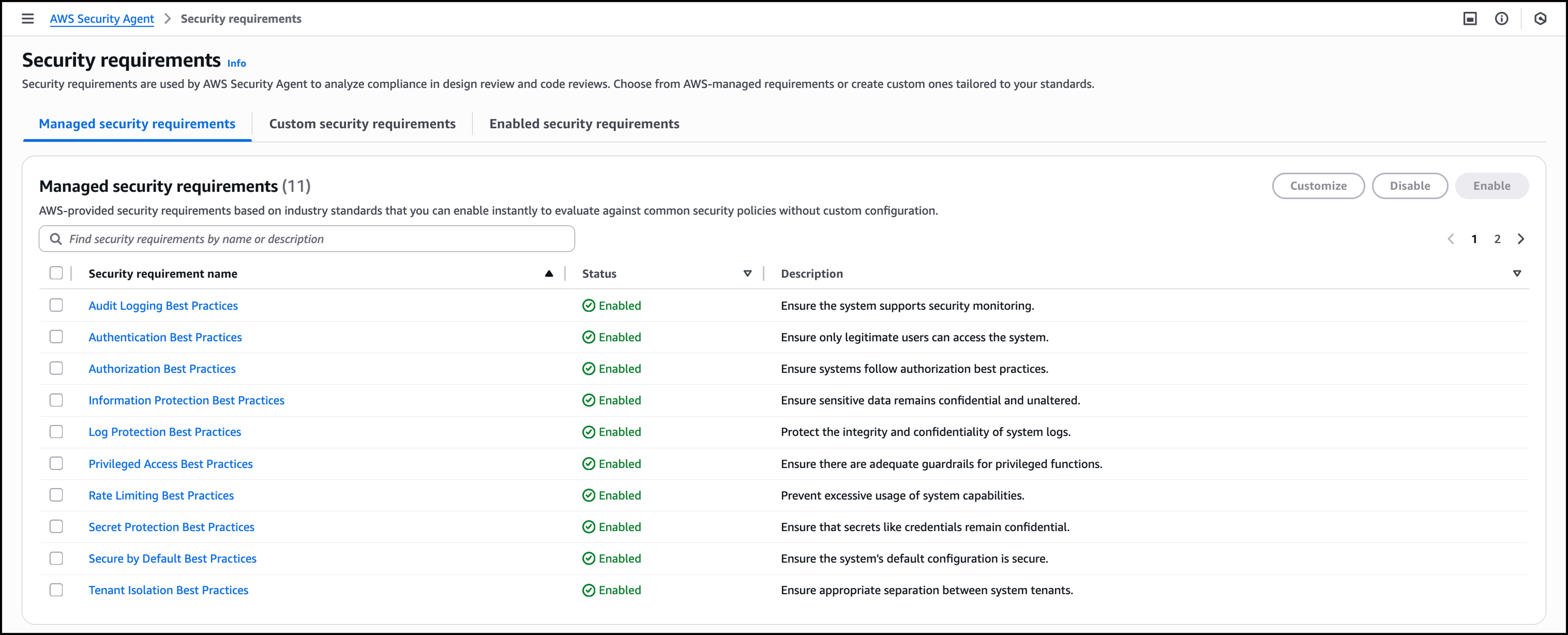

AWS Security Agent setzt organisatorische Sicherheitsanforderungen durch, die Sie definieren, damit Anwendungen den Richtlinien und Standards Ihres Teams entsprechen. Sicherheitsanforderungen legen die Kontrollen und Richtlinien fest, die Ihre Anwendungen sowohl während der Entwurfs- als auch der Code-Überprüfungsphase befolgen müssen.

Um Sicherheitsanforderungen zu verwalten, navigieren Sie zu Sicherheitsanforderungen im Navigationsbereich. Diese Anforderungen werden über alle Agentenumgebungen hinweg geteilt und gelten sowohl für Entwurfs- als auch für Code-Überprüfung.

Verwaltete Sicherheitsanforderungen basieren auf Industriestandards und Best Practices. Diese Anforderungen sind sofort einsatzbereit, werden von AWS verwaltet und Sie können sie ohne Konfiguration sofort aktivieren.

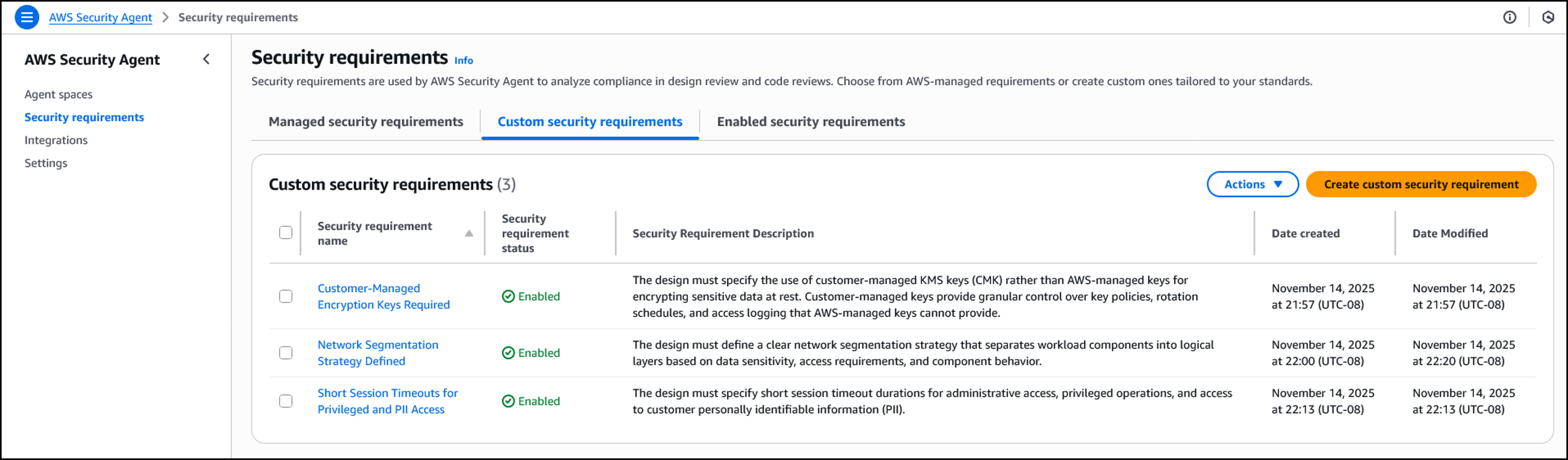

Beim Erstellen einer benutzerdefinierten Sicherheitsanforderung geben Sie den Name der Sicherheitsanforderung und die Beschreibung an, die die Richtlinie definiert. Sie könnten beispielsweise eine Anforderung namens Definierte Netzwerksegmentierungsstrategie erstellen, die verlangt, dass Designs eine klare Netzwerksegmentierung definieren, die Workload-Komponenten basierend auf der Datensensitivität in logische Schichten trennt. Oder Sie könnten Kurze Session Timeouts fuer Priviligierten und PII Zugriff definieren, um spezifische Zeitüberschreitungsdauern für priviligierten Zugriff und Zugriff auf personenbezogene Daten (PII) vorzuschreiben. Ein weiteres Beispiel ist Kunden-verwaltete Verschlüsselungsschlüssel erforderlich. Diese Anforderung verlangt, dass Designs vom Kunden verwaltete AWS Key Management Service (AWS KMS)-Schlüssel anstelle von AWS-verwalteten Schlüsseln für die Verschlüsselung sensibler Daten im Ruhezustand angeben. AWS Security Agent bewertet Designs und Code anhand dieser aktivierten Anforderungen und identifiziert Richtlinienverstöße.

Entwurfssicherheitsüberprüfung

Die Überprüfung des Entwurfs Funktion analysiert Architekturdokumente und Produktspezifikationen, um Sicherheitsrisiken zu identifizieren, bevor Code geschrieben wird. AppSec-Teams laden Entwurfsdokumente über die AWS Security Agent-Konsole hoch oder erfassen sie aus S3 und anderen verbundenen Services. AWS Security Agent bewertet die Einhaltung organisatorischer Sicherheitsanforderungen und bietet Anleitungen zur Behebung.

Bevor Sie Entwurfsüberprüfungen durchführen, bestätigen Sie, dass Sie die Sicherheitsanforderungen konfiguriert haben, die AWS Security Agent überprüfen wird. Sie können mit von AWS verwalteten Sicherheitsanforderungen beginnen oder benutzerdefinierte Anforderungen definieren, die auf Ihre Organisation zugeschnitten sind, wie im Abschnitt Sicherheitsanforderungen beschrieben.

Um mit der Überprüfung des Entwurfs zu beginnen, wählen Sie Administratorzugriff unter Zugriff auf die Webanwendung, um auf die Webapplikation-Oberfläche zuzugreifen. Wenn Sie angemeldet sind, wählen Sie Create design review aus, um eine Entwurfsüberprüfung zu erstellen. Geben Sie einen Entwurfsüberprüfungsnamen unter Design review name ein, um eine Bewertung identifizieren zu können – zum Beispiel bei der Bewertung eines neuen Feature Entwurfs, das Ihre Anwendung erweitert – und laden Sie bis zu fünf Entwurfs-Dateien hoch. Wählen Sie Start design review, um die Entwurfsüberprüfung zu starten, damit die Bewertung anhand Ihrer aktivierten Sicherheitsanforderungen beginnen kann.

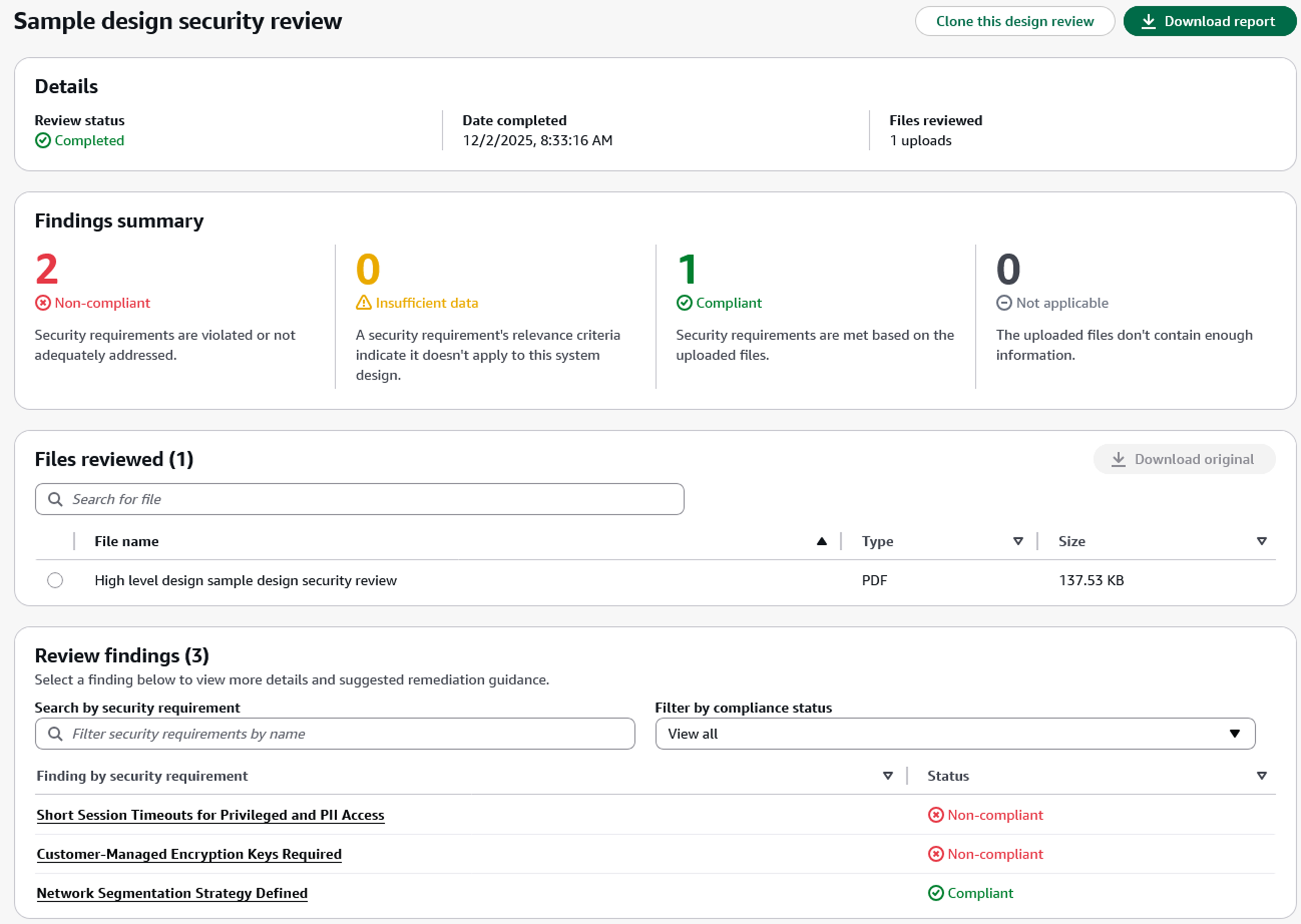

Nach Abschluss einer Entwurfsüberprüfung zeigt die Detailseite der Entwurfsüberprüfung den Überprüfungsstatus, das Abschlussdatum und die überprüften Dateien im Abschnitt Details an. Die Ergebniszusammenfassung unter Findings summary zeigt die Anzahl der Ergebnisse über vier Compliance-Statuskategorien hinweg:

- „Non-compliant“ = Nicht konform – Das Design verstößt gegen die Sicherheitsanforderung oder behandelt sie unzureichend.

- „Insufficient data“ = Unzureichende Daten – Die hochgeladenen Dateien enthalten nicht genügend Informationen, um die Konformität zu bestimmen.

- „Compliant“ = Konform – Das Design erfüllt die Sicherheitsanforderung basierend auf der hochgeladenen Dokumentation.

- „Not applicable“ = Nicht anwendbar – Die Relevanzkriterien der Sicherheitsanforderung zeigen an, dass sie nicht auf dieses Systemdesign zutrifft.

Der Abschnitt Findings summary hilft Ihnen, schnell zu beurteilen, welche Sicherheitsanforderungen Ihre Aufmerksamkeit benötigen. Nicht konforme Ergebnisse erfordern Aktualisierungen Ihrer Entwurfsdokumente, während Ergebnisse mit unzureichenden Daten auf Lücken in der Dokumentation hinweisen, bei denen Sicherheitsteams mit Anwendungsteams zusammenarbeiten sollten, um zusätzliche Klarheit zu schaffen, bevor AWS Security Agent die Bewertung abschließen kann.

Der Abschnitt Files reviewed für überprüfte Dateien zeigt alle hochgeladenen Dokumente mit Optionen zum Suchen und Herunterladen der Originaldateien an.

Der Abschnitt Review findings für Überprüfungsergebnisse listet jede während der Überprüfung bewertete Sicherheitsanforderung zusammen mit ihrem Compliance-Status auf. In diesem Beispiel umfassen die Ergebnisse Definierte Netzwerksegmentierungsstrategie (auf Englisch „Network Segmentation Strategy Defined“), Kunden-verwaltete Verschlüsselungsschlüssel erforderlich (auf Englisch „Customer-Managed Encryption Keys Required“), und Kurze Session Timeouts fuer Priviligierten und PII Zugriff (auf Englisch „Short Session Timeouts for Privileged and PII Access“). Dies sind die benutzerdefinierten Sicherheitsanforderungen, die zuvor im Abschnitt Sicherheitsanforderungen definiert wurden. Sie können nach bestimmten Sicherheitsanforderungen suchen oder Ergebnisse nach Compliance-Status filtern, um sich auf Elemente zu konzentrieren, die Maßnahmen erfordern.

Wenn Sie ein bestimmtes Ergebnis auswählen, zeigt AWS Security Agent eine detaillierte Begründung an, die den Compliance-Status erklärt und empfohlene Behebungsschritte bereitstellt. Diese kontextbewusste Analyse hilft Ihnen, Sicherheitsbedenken zu verstehen, die spezifisch für Ihr Design sind, anstatt generischer Sicherheitsanleitungen. Für Designs mit nicht konformen Ergebnissen können Sie Ihre Dokumentation aktualisieren, um die Sicherheitsanforderungen zu erfüllen, und eine neue Entwurfsüberprüfung erstellen, um die Verbesserungen zu validieren. Sie können auch Clone this design review auswählen zum Klonen der Entwurfsüberprüfung, um eine neue Bewertung basierend auf der aktuellen Konfiguration zu erstellen. Außerdem können Sie zum Herunterladen des Berichts Download report auswählen, um die vollständigen Ergebnisse zum Teilen mit Ihrem Team zu exportieren.

Nachdem Sie validiert haben, dass Ihr Anwendungsdesign die organisatorischen Sicherheitsanforderungen erfüllt, besteht der nächste Schritt darin, dieselben Anforderungen durchzusetzen, während Entwickler Code schreiben.

Code-Sicherheitsüberprüfung

Die Code-Überprüfungsfunktion analysiert Pull-Requests in GitHub, um Sicherheitsschwachstellen und organisatorische Richtlinienverstöße zu identifizieren. AWS Security Agent erkennt häufige Schwachstellen der OWASP Top Ten [EN,Extern] wie SQL-Injection, Cross-Site-Scripting und unzureichende Eingabevalidierung. Es setzt auch dieselben organisatorischen Sicherheitsanforderungen durch, die bei der Entwurfsüberprüfung verwendet werden, und implementiert Code-Compliance mit den Richtlinien Ihres Teams über häufige Schwachstellen hinaus.

Wenn Ihre Anwendung neuen Code eincheckt, überprüft AWS Security Agent die Einhaltung organisatorischer Sicherheitsanforderungen, die über häufige Schwachstellen hinausgehen. Wenn Ihre Organisation beispielsweise verlangt, dass Audit-Logs nur 90 Tage lang aufbewahrt werden, identifiziert AWS Security Agent, wenn Code eine Aufbewahrungsdauer von 365 Tagen konfiguriert, und kommentiert den Pull-Request mit dem spezifischen Verstoß. Dies erfasst Richtlinienverstöße, die traditionelle Sicherheitstools übersehen, weil der Code technisch funktionsfähig und sicher ist.

Um die Code-Überprüfung zu aktivieren, wählen Sie Code-Überprüfung aktivieren auf der Agent-Konfigurationsseite und verbinden Sie Ihre GitHub-Repositories. Sie können die Code-Überprüfung für bestimmte Repositories aktivieren oder Repositories verbinden, ohne die Code-Überprüfung zu aktivieren, wenn Sie sie stattdessen für den Penetrationstest-Kontext verwenden möchten.

Detaillierte Einrichtungsanweisungen finden Sie in der AWS Security Agent-Dokumentation [EN].

On-Demand Penetrationstests

Die On-Demand-Penetrationstest-Funktion führt umfassende Sicherheitstests durch, um Schwachstellen durch mehrstufige Angriffsszenarien zu entdecken und zu validieren. AWS Security Agent entdeckt systematisch die Angriffsfläche der Anwendung durch Aufklärung und Endpunkt-Enumeration und setzt dann spezialisierte Agenten ein, um Sicherheitstests über 13 Risikokategorien hinweg durchzuführen, einschließlich Authentifizierung, Autorisierung und Injection-Angriffen. Wenn Quellcode, API-Spezifikationen und Geschäftsdokumentation bereitgestellt werden, baut AWS Security Agent einen tieferen Kontext über die Architektur und Geschäftsregeln der Anwendung auf, um gezieltere Testfälle zu generieren. Er passt Tests basierend auf Anwendungsantworten an und justiert Angriffsstrategien, während er während der Bewertung neue Informationen entdeckt.

AWS Security Agent testet Webanwendungen und APIs gegen „OWASP Top Ten“-Schwachstellentypen und identifiziert ausnutzbare Probleme, die statische Analysetools übersehen. Während beispielsweise DAST-Tools („Dynamic Application Security Testing“) nach direkten „Server-Side-Template-Injection“ (SSTI)-Payloads suchen, kann AWS Security Agent SSTI-Angriffe mit Fehlern erzwingen und Debug-Ausgabeanalyse kombinieren, um komplexere Exploits auszuführen. AppSec-Teams definieren ihren Testbereich – Ziel-URLs, Authentifizierungsdetails, Bedrohungsmodelle und Dokumentation – genauso wie sie einen menschlichen Penetrationstester briefen würden. Mit diesem Verständnis entwickelt AWS Security Agent Anwendungskontext und führt autonom komplexe Angriffsketten aus, um Schwachstellen zu entdecken und zu validieren. Dies verwandelt Penetrationstests von einem periodischen Engpass in eine kontinuierliche Sicherheitspraxis und reduziert das Risikopotential.

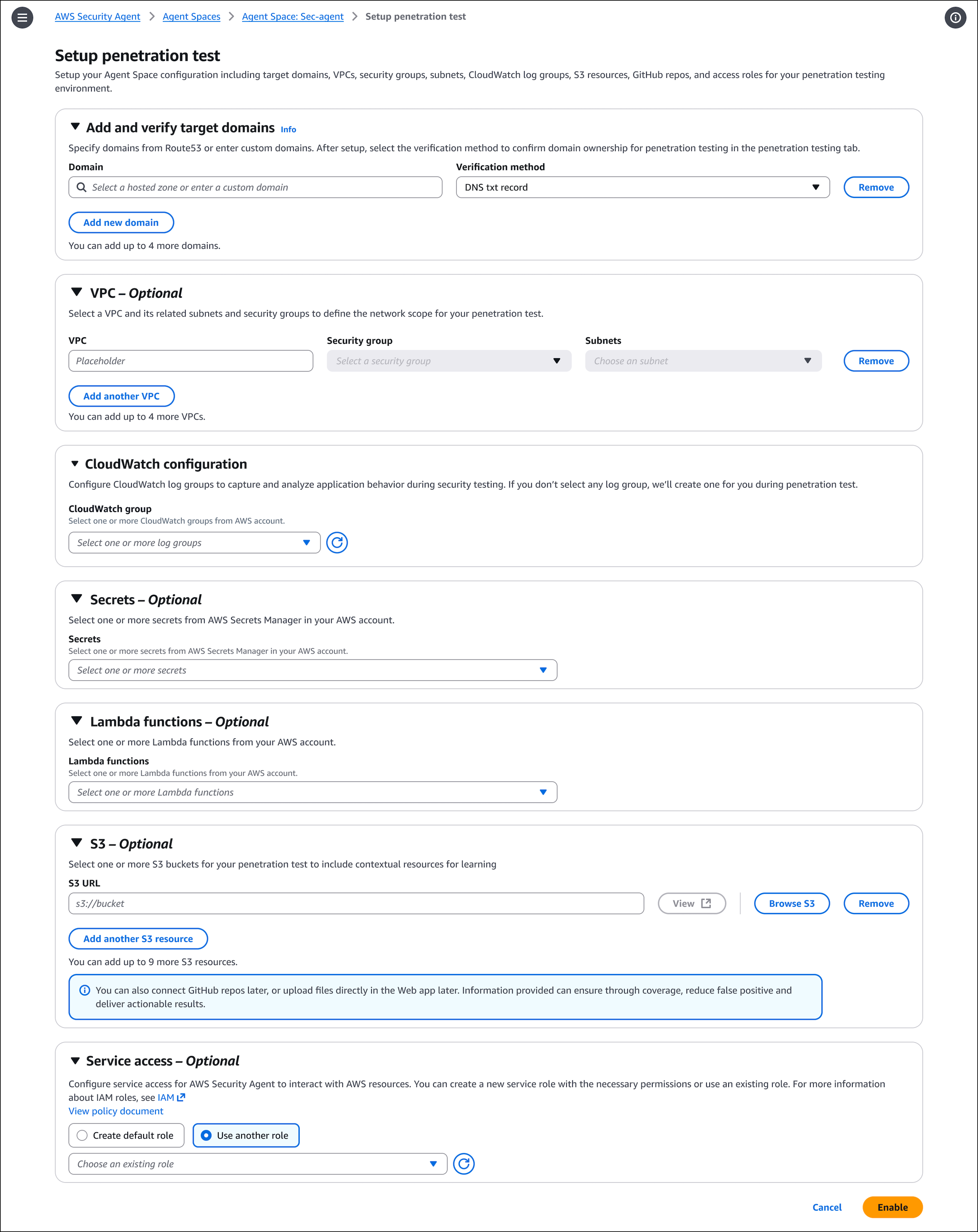

Um Penetrationstests zu aktivieren, wählen Sie Penetrationstest aktivieren auf der Agent-Konfigurationsseite. Sie können Zieldomänen, VPC-Einstellungen für private Endpunkte, Authentifizierungsanmeldeinformationen und zusätzliche Kontextquellen wie GitHub-Repositories oder S3-Buckets konfigurieren. Sie müssen das Eigentum an jeder Domäne verifizieren, bevor AWS Security Agent Penetrationstests durchführen kann.

Nach dem Aktivieren der Funktion erstellen und führen Sie Penetrationstests über die AWS Security Agent Webapplikation durch. Detaillierte Einrichtungs- und Konfigurationsanweisungen finden Sie in der AWS Security Agent-Dokumentation [EN].

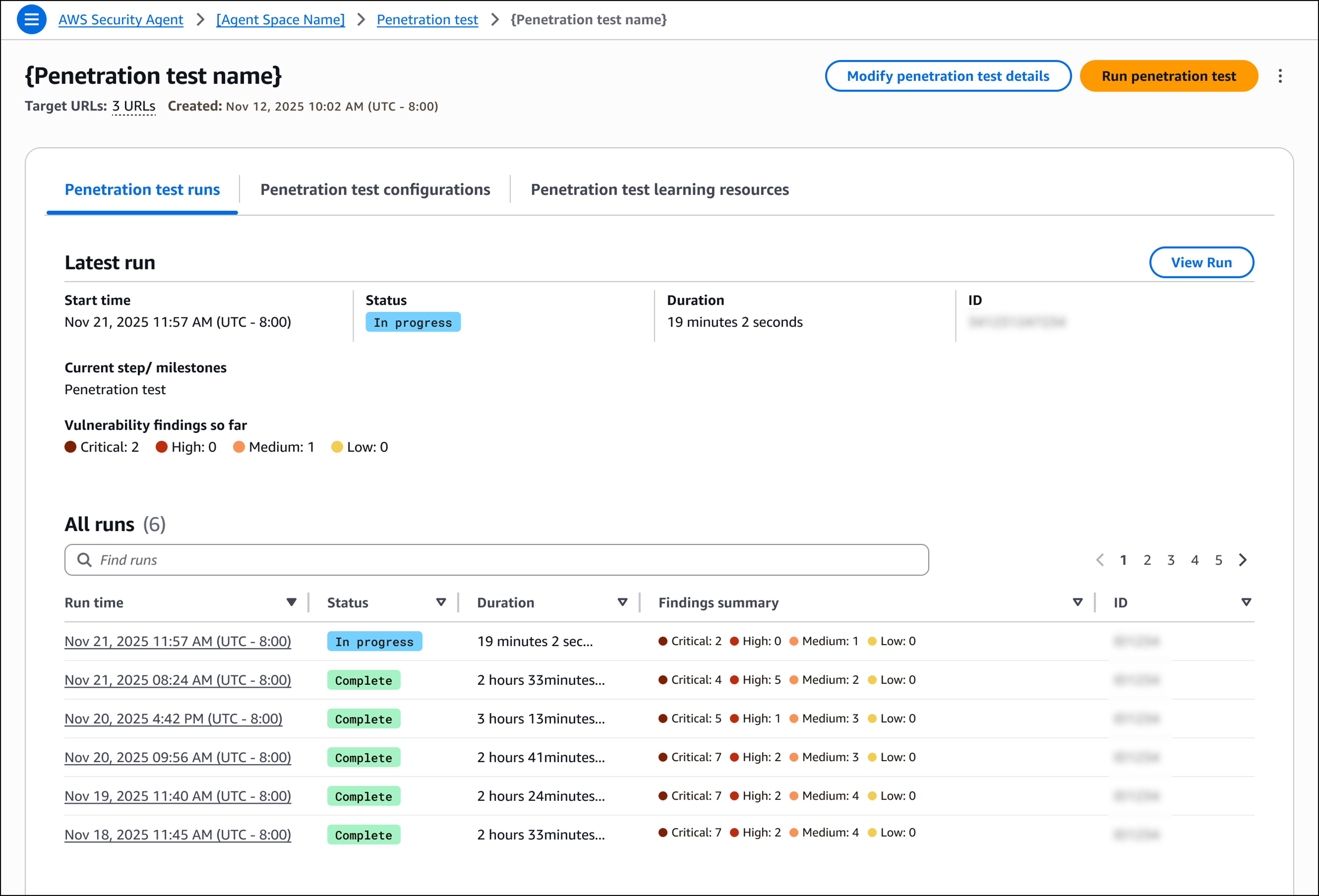

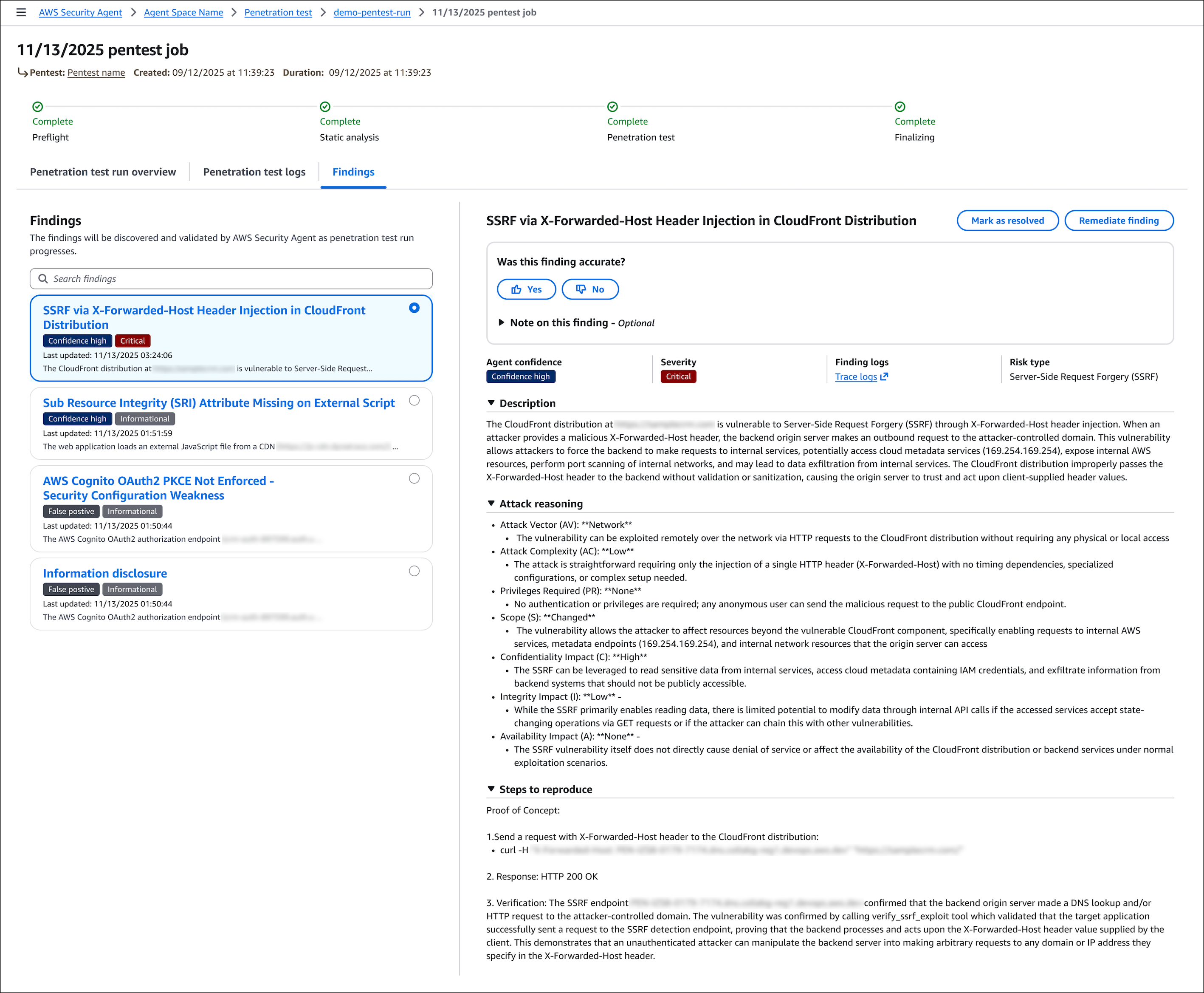

Nach dem Erstellen und Ausführen eines Penetrationstests bietet die Detailseite einen Überblick über die Testausführung und Ergebnisse. Sie können neue Tests ausführen oder die Konfiguration von dieser Seite aus ändern. Die Seite zeigt Informationen über die letzte Ausführung an, einschließlich Startzeit, Status, Dauer und einer Zusammenfassung der entdeckten Schwachstellen, kategorisiert nach Schweregrad. Sie können auch einen Verlauf aller vorherigen Testläufe mit ihren Ergebniszusammenfassungen anzeigen.

Für jeden Lauf bietet die Detailseite drei Registerkarten. Die Registerkarte Penetration Test Run Übersicht zeigt allgemeine Informationen über die Ausführung an, einschließlich Dauer und Gesamtstatus. Die Registerkarte Penetrationstest-Logs listet alle während des Penetrationstests ausgeführten Aufgaben auf und bietet Einblick, wie AWS Security Agent Schwachstellen entdeckt hat, einschließlich der durchgeführten Sicherheitstestaktionen, Anwendungsantworten und der Begründung hinter jedem Test. Die Registerkarte Ergebnisse zeigt alle entdeckten Schwachstellen mit vollständigen Details an, einschließlich Beschreibungen, Angriffsbegründung, Schritten zur Reproduktion, Auswirkungen und Behebungsanleitungen.

An der Vorschau teilnehmen

Um mit AWS Security Agent zu beginnen, besuchen Sie die AWS Security Agent-Konsole und erstellen Sie Ihren ersten Agenten, um mit der Automatisierung von Entwurfsüberprüfungen, Code-Überprüfungen und Penetrationstests über Ihren Entwicklungslebenszyklus hinweg zu beginnen. Während der Vorschauphase ist AWS Security Agent kostenlos.

AWS Security Agent (Vorschau) ist in der Region US East (N. Virginia) verfügbar.

Um mehr zu erfahren, besuchen Sie die AWS Security Agent Produktseite [EN] und die technische Dokumentation [EN].