Блог Amazon Web Services

Category: AWS Identity and Access Management (IAM)

Новая функциональность IAM Access Analyzer: проверка политик доступа

Мы выпустили новую функциональность в IAM Access Analyzer, которая позволяет проверять создаваемые политики доступа. Благодаря ей вы можете использовать накопленные годами лучшие практики AWS при настройке политик IAM и SCP.

Настраиваем доступ к бакету Amazon S3 только для указанной роли

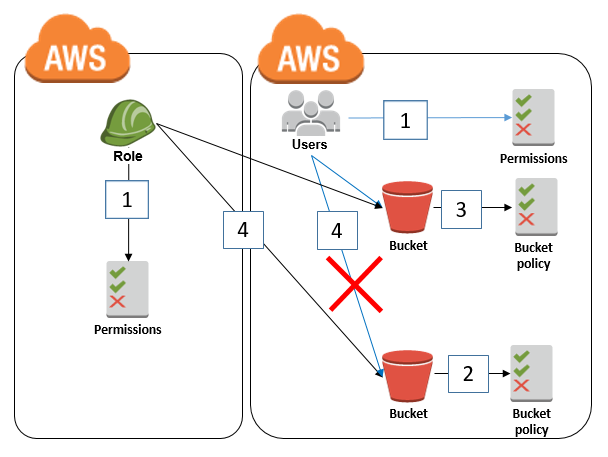

Клиенты часто спрашивают, каким образом можно настроить доступ к бакету Amazon S3 так, чтобы ограничить его только одной указанной ролью AWS IAM. Использование политики Deny и поля NotPrincipal для этой цели может быть затруднительно, так как роль задаётся двумя разными ARN-идентификаторами. В этой статье покажем, как можно использовать условия политики для настройки таких ограничений.

Ограничение разрешённых команд в интерактивных сессиях AWS Systems Manager по группам пользователей

Часто наши клиенты хотят ограничить команды, которые можно запускать на инстансах Amazon EC2 при подключении к ним с использованием интерактивных сессий AWS Systems Manager Session Manager. В этой статье мы продемонстрируем, как можно настроить группы пользователей так, чтобы разрешить им выполнение разных наборов команд в AWS Systems Manager Session Manager.

Представляем новый бессерверный LAMP-стек, часть 2: Реляционные базы данных

Из этой статьи вы узнаете, как использовать реляционную базу данных Amazon Aurora, совместимую с MySQL, в ваших бессерверных приложениях. Я покажу, как с помощью Amazon RDS Proxy объединить подключения к базе данных в пулы и использовать их повторно.

Непрерывный мониторинг неиспользуемых ролей IAM с помощью AWS Config

Облачная разработка способствует итеративному подходу с частыми итерациями для развития ваших приложений и инфраструктуры. Такой же итеративный подход следует применять и к создаваемым вами ролям AWS Identity and Access Management (IAM). Периодическая проверка того, что все созданные вами роли IAM всё ещё используются, может снизить операционную сложность за счёт избавления от необходимости отслеживать неиспользуемые роли. Это также улучшает безопасность: идентификация неиспользуемых ролей помогает снизить вероятность ненадлежащего или непреднамеренного доступа к вашей критической инфраструктуре и рабочим нагрузкам.

Выявите неиспользуемые роли IAM и удалите их с учетом времени их последнего использования

По мере того как вы используете AWS, вы создаете роли AWS Identity and Access Management (IAM), чтобы дать возможность командам и приложениям использовать сервисы AWS. По мере роста использования AWS командами и развития приложений, может оказаться, что вы используете только часть созданных ролей IAM для решения ваших задач. В этом посте я продемонстрирую, как выявить и удалить роли, которые не используются вашей командой или приложениями, взглянув на время их последнего использования в консоли IAM.