亚马逊AWS官方博客

Amazon GuardDuty – 持续安全监控和威胁检测

您的 IT 基础设施 (AWS 账户和凭证、AWS 资源、来宾操作系统和应用程序) 面临着各色各样、不同规模的威胁!网络世界可能是一个各种危险暗流涌动的地方,我们希望确保您拥有正确的工具和知识并制定适当的远景,保证您的 IT 基础设施安全无虞。

Amazon GuardDuty 应运而生。通过各种公开的和 AWS 生成的数据源,在机器学习的大力支持下,GuardDuty 分析了数十亿个事件,追踪趋势、模式和异常,在其中识别暗藏潜在风险的蛛丝马迹。您可以通过一次单击来启用它,并在数分钟内即可查看前几项结果。

工作原理

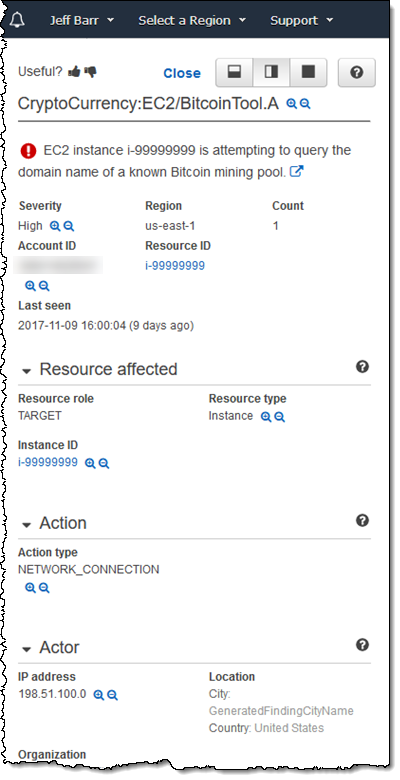

GuardDuty 处理能力强大,可使用多个数据流,其中包括多个威胁情报源,保持对恶意 IP 地址和生僻域的了解;更重要的是,它会学习如何准确地识别 AWS 账户中恶意或未经授权的行为。结合从您的 VPC Flow Logs、AWS CloudTrail Event Logs 和 DNS 日志中收集的信息,GuardDuty 能够检测许多不同类型的危险和有害行为,包括探测已知漏洞、端口扫描和探测,以及来自不寻常位置的访问。在 AWS 方面,它会查找可疑的 AWS 账户活动,例如未经授权的部署、异常的 CloudTrail 活动、AWS API 函数访问模式以及超出多个服务限制的尝试。GuardDuty 还将查找与恶意实体或服务进行通信的受损 EC2 实例、数据泄漏尝试以及正在进行加密货币挖矿的实例。

GuardDuty 完全在 AWS 基础设施上运行,不会影响工作负载的性能或可靠性。您不需要安装或管理任何代理、传感器或网络设备。这个纯净的零占用空间模型应该对您的安全团队有很大吸引力,可以让他们不假思索地批准在所有 AWS 账户中使用 GuardDuty。

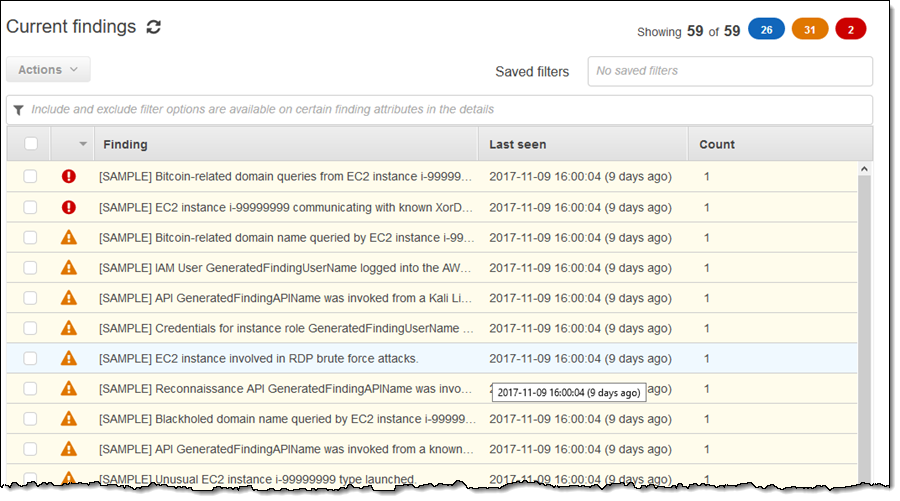

结果按照三个级别 (低、中或高) 之一呈现给您,并附有详细的证据和修复建议。这些结果还作为 Amazon CloudWatch Events 提供;这样您可以使用自己的 AWS Lambda 函数自动修复特定类型的问题。利用这种机制,您还可以轻松地将 GuardDuty 结果推送到事件管理系统 (例如 Splunk、Sumo Logic 和 PagerDuty) 以及工作流系统 (例如 JIRA、ServiceNow 和 Slack)。

快速指南

让我们快速看一下。我打开 GuardDuty 控制台,然后单击 Get started:

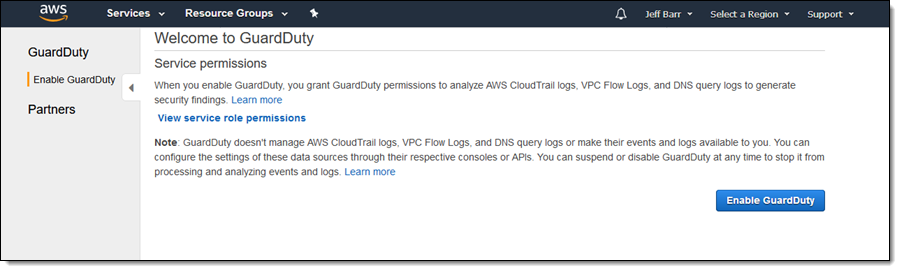

然后,我确认我希望启用 GuardDuty。通过单击“Enable GuardDuty”,授予它相应权限以设置合适的服务相关角色和分析我的日志:

我自己的 AWS 环境无法完全展现其功能,所以我访问 General Settings,然后单击 Generate sample findings 继续。现在我得到一些有趣的结果:

我可以单击某个结果来了解更多信息:

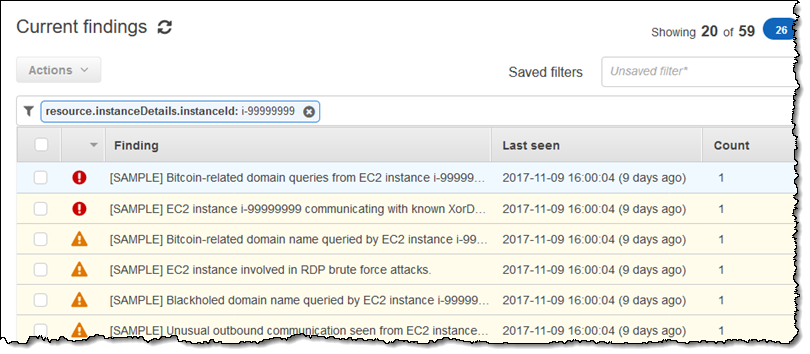

使用放大镜图标,我可以为关联的资源、操作或其他值创建包含或排除筛选条件。我可以筛选与此实例相关的所有结果:

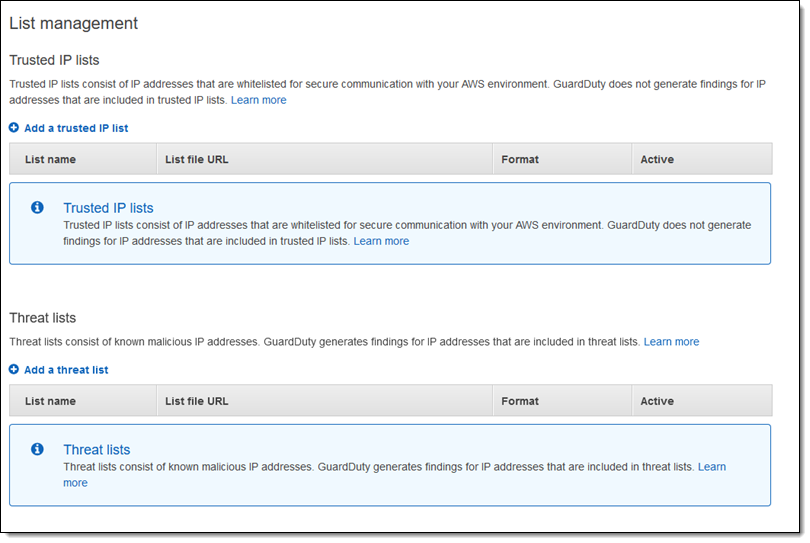

通过添加我的环境特有的可信 IP 地址列表和恶意 IP 地址列表,我可以自定义 GuardDuty:

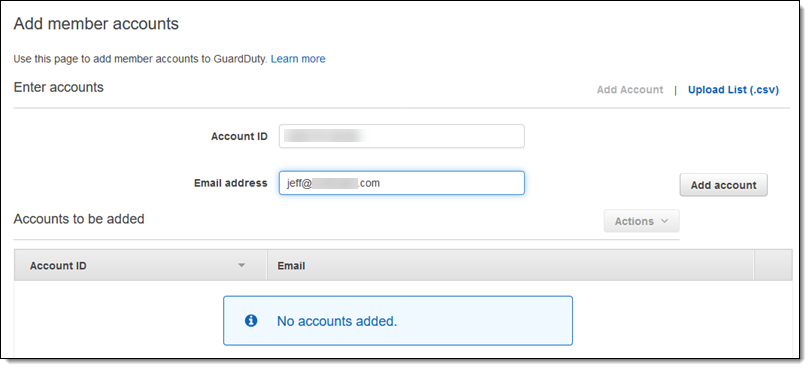

在我的管理员账户中启用 GuardDuty 后,我可以邀请我的其他账户参与:

一旦这些账户决定参与,GuardDuty 将安排将他们的结果与管理员账户共享。

由于时间和篇幅的关系,我只是简要介绍了 GuardDuty 的一些皮毛。您可以免费试用 30 天时间;之后,将根据从您的 VPC Flow、CloudTrail 和 DNS 日志处理的条目数量向您收费。

现已推出

Amazon GuardDuty 现已在以下区域中正式推出:美国东部 (弗吉尼亚北部)、美国东部 (俄亥俄)、美国西部 (俄勒冈)、美国东部 (弗吉尼亚北部)、欧洲 (爱尔兰)、欧洲 (法兰克福)、欧洲 (伦敦)、南美洲 (圣保罗)、加拿大 (中部)、亚太区域 (东京)、亚太区域 (首尔)、亚太区域 (新加坡)、亚太区域 (悉尼) 和亚太区域 (孟买),您可以立即开始使用!

— Jeff;