AWS Germany – Amazon Web Services in Deutschland

Vereinfache IAM-Richtlinienerstellung mit IAM Policy Autopilot, einem neuen Open-Source-MCP-Server für Entwickler

von Micah Walter, übersetzt durch Desiree Brunner.

Auf der AWS re:Invent 2025 haben wir IAM Policy Autopilot angekündigt, einen neuen Open-Source-Model Context Protocol (MCP)[EN,Extern]-Server, der Ihren Anwendungscode analysiert und Ihren KI-Codierungsassistenten hilft, identitätsbasierte AWS Identity and Access Management (IAM)-Richtlinien zu generieren. IAM Policy Autopilot beschleunigt die initiale Entwicklung, indem er Entwicklern einen Ausgangspunkt bietet, den sie überprüfen und weiter verfeinern können. Er integriert sich mit KI-Codierungsassistenten wie Kiro[EN,Extern], Claude Code[EN,Extern], Cursor[EN,Extern] und Cline[EN,Extern] und bietet diesen das IAM-Wissen und Verständnis der neuesten AWS-Services und -Funktionen. IAM Policy Autopilot ist ohne zusätzliche Kosten verfügbar, läuft lokal. Sie können loslegen, indem Sie unser GitHub-Repository[EN,Extern] besuchen.

Amazon Web Services (AWS)-Anwendungen benötigen IAM-Richtlinien für ihre Rollen. Entwickler auf AWS

, von Entwicklern bis hin zu leitenden Geschäftspersonen,

arbeiten mit IAM als Teil ihres Workflows. Entwickler beginnen typischerweise mit umfassenderen Berechtigungen und verfeinern diese im Laufe der Zeit, wobei sie schnelle Entwicklung mit Sicherheit in Einklang bringen. Oft verwenden sie KI-Codierungsassistenten in der Hoffnung, die Entwicklung zu beschleunigen und IAM-Berechtigungen zu erstellen. Diese KI-Tools verstehen jedoch die Nuancen von IAM nicht vollständig und können Berechtigungen übersehen oder ungültige Aktionen vorschlagen. Entwickler suchen nach Lösungen, die zuverlässiges IAM-Wissen bieten, sich in KI-Assistenten integrieren und ihnen den Einstieg in die Richtlinienerstellung ermöglichen, damit sie sich auf die Entwicklung von Anwendungen konzentrieren können.

Erstellen Sie gültige Richtlinien mit AWS-Wissen

IAM Policy Autopilot geht diese Herausforderungen an, indem er identitätsbasierte IAM-Richtlinien direkt aus Ihrem Anwendungscode generiert. Durch deterministische Codeanalyse erstellt er zuverlässige und gültige Richtlinien, sodass Sie weniger Zeit mit der Erstellung und Fehlerbehebung von Berechtigungen verbringen. IAM Policy Autopilot integriert AWS-Wissen, einschließlich der veröffentlichten AWS-Service-Authorization-Referenz, um auf dem neuesten Stand zu bleiben. Er verwendet diese Informationen, um zu verstehen, wie Code und SDK-Aufrufe auf IAM-Aktionen abgebildet werden, und bleibt auf dem neuesten Stand mit den neuesten AWS-Services und -Operationen.

Die generierten Richtlinien bieten einen Ausgangspunkt, den Sie überprüfen und einschränken können, um Berechtigungen mit den geringsten Privilegien zu implementieren. Wenn Sie Ihren Anwendungscode ändern – sei es durch Hinzufügen neuer AWS-Service-Integrationen oder Aktualisieren bestehender – müssen Sie nur IAM Policy Autopilot erneut ausführen, um aktualisierte Berechtigungen zu erhalten.

Erste Schritte mit IAM Policy Autopilot

Entwickler können innerhalb von Minuten mit IAM Policy Autopilot beginnen, indem sie es herunterladen und in ihren Workflow integrieren.

Als MCP-Server arbeitet IAM Policy Autopilot im Hintergrund, während Entwickler mit ihren KI-Codierungsassistenten kommunizieren. Wenn Ihre Anwendung IAM-Richtlinien benötigt, können Ihre Codierungsassistenten IAM Policy Autopilot aufrufen, um AWS SDK-Aufrufe in Ihrer Anwendung zu analysieren und erforderliche identitätsbasierte IAM-Richtlinien zu generieren, die Ihnen die notwendigen Berechtigungen zum Starten bieten. Nachdem Berechtigungen erstellt wurden und Sie während des Testens weiterhin auf Zugriffsverweigerungsfehler stoßen, ruft der KI-Codierungsassistent IAM Policy Autopilot auf, um die Zugriffsverweigerung zu analysieren und gezielte IAM-Richtlinienkorrekturen vorzuschlagen. Nachdem Sie die vorgeschlagenen Änderungen überprüft und genehmigt haben, aktualisiert IAM Policy Autopilot die Berechtigungen.

Sie können IAM Policy Autopilot auch als eigenständiges Befehlszeilenschnittstellen-Tool (CLI) verwenden, um Richtlinien direkt zu generieren oder fehlende Berechtigungen zu beheben. Sowohl das CLI-Tool als auch der MCP-Server bieten die gleichen Richtlinienerstellungs- und Fehlerbehebungsfunktionen, sodass Sie die Integration wählen können, die am besten zu Ihrem Workflow passt.

Um das Ergebnis zu maximieren, sollten Sie auch die Best Practices bei der Verwendung von IAM Policy Autopilot verstehen. IAM Policy Autopilot generiert identitätsbasierte Richtlinien und erstellt keine ressourcenbasierten Richtlinien, Berechtigungsgrenzen, Service Control Policies (SCPs) oder Resource Control Policies (RCPs). IAM Policy Autopilot generiert Richtlinien, die Funktionalität über minimale Berechtigungen priorisieren. Sie sollten die generierten Richtlinien immer überprüfen und bei Bedarf verfeinern, damit sie mit Ihren Sicherheitsanforderungen übereinstimmen, bevor Sie sie bereitstellen.

Probieren wir es aus

Um IAM Policy Autopilot einzurichten, muss ich es zuerst auf meinem System installieren. Dazu muss ich nur ein Einzeilen-Skript ausführen:

curl -sSL https://github.com/awslabs/iam-policy-autopilot/raw/refs/heads/main/install.sh | sudo sh

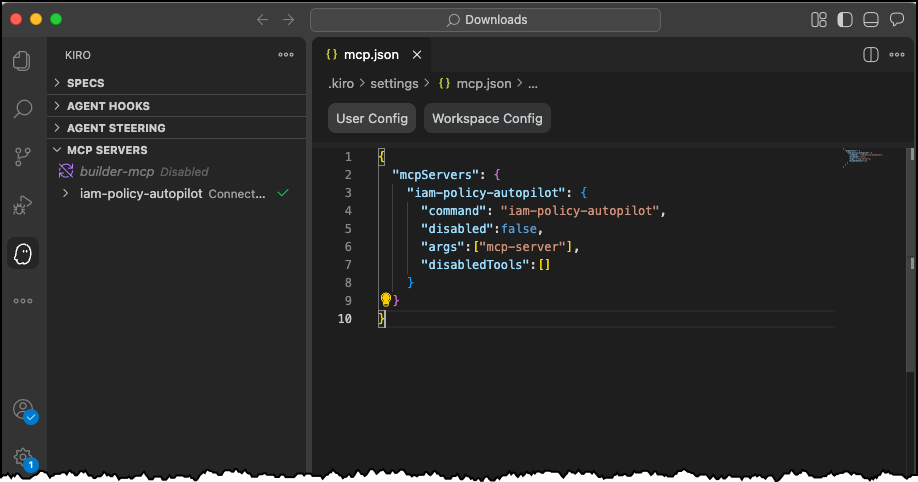

Dann kann ich den Anweisungen folgen, um einen beliebigen MCP-Server für meine IDE meiner Wahl zu installieren. Heute verwende ich Kiro[EN,Extern]!

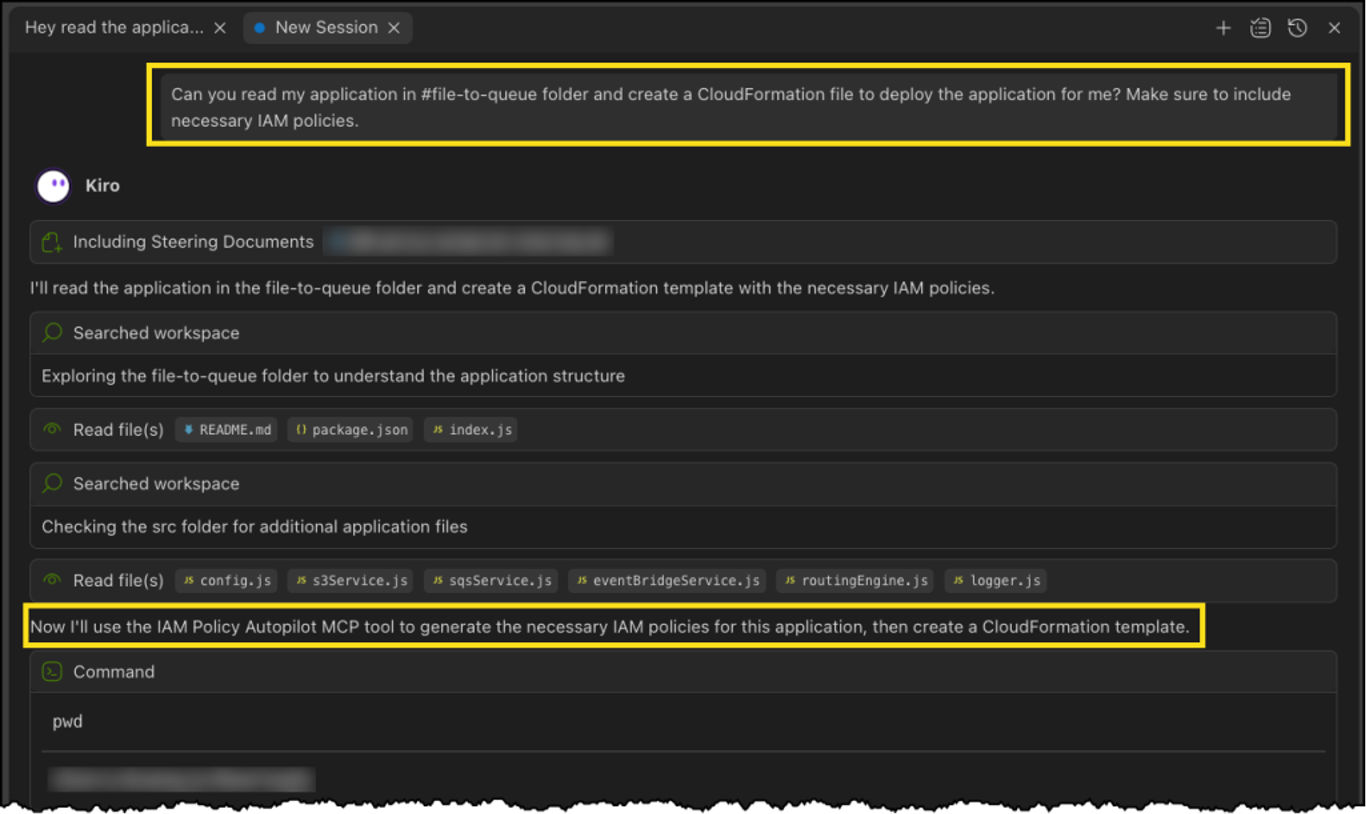

In einer neuen Chat-Sitzung in Kiro beginne ich mit einer einfachen Eingabeaufforderung, bei der ich Kiro bitte, die Dateien in meinem file-to-queue-Ordner zu lesen. Dann lasse ich eine neue AWS CloudFormation-Datei erstellen, damit ich die Anwendung bereitstellen kann.

Dieser Ordner enthält einen automatisierten Amazon Simple Storage Service (Amazon S3)-Dateirouter. Er scannt einen Bucket und sendet Benachrichtigungen an Amazon Simple Queue Service (Amazon SQS)-Warteschlangen oder Amazon EventBridge – basierend auf konfigurierbaren Präfix-Matching-Regeln. Dies ermöglicht ereignisgesteuerte Workflows, die durch Dateispeicherorte ausgelöst werden.

Der letzte Teil fordert Kiro auf, sicherzustellen, dass ich die erforderlichen IAM-Richtlinien einbeziehe. Dies sollte ausreichen, um Kiro dazu zu bringen, den IAM Policy Autopilot MCP-Server zu verwenden.

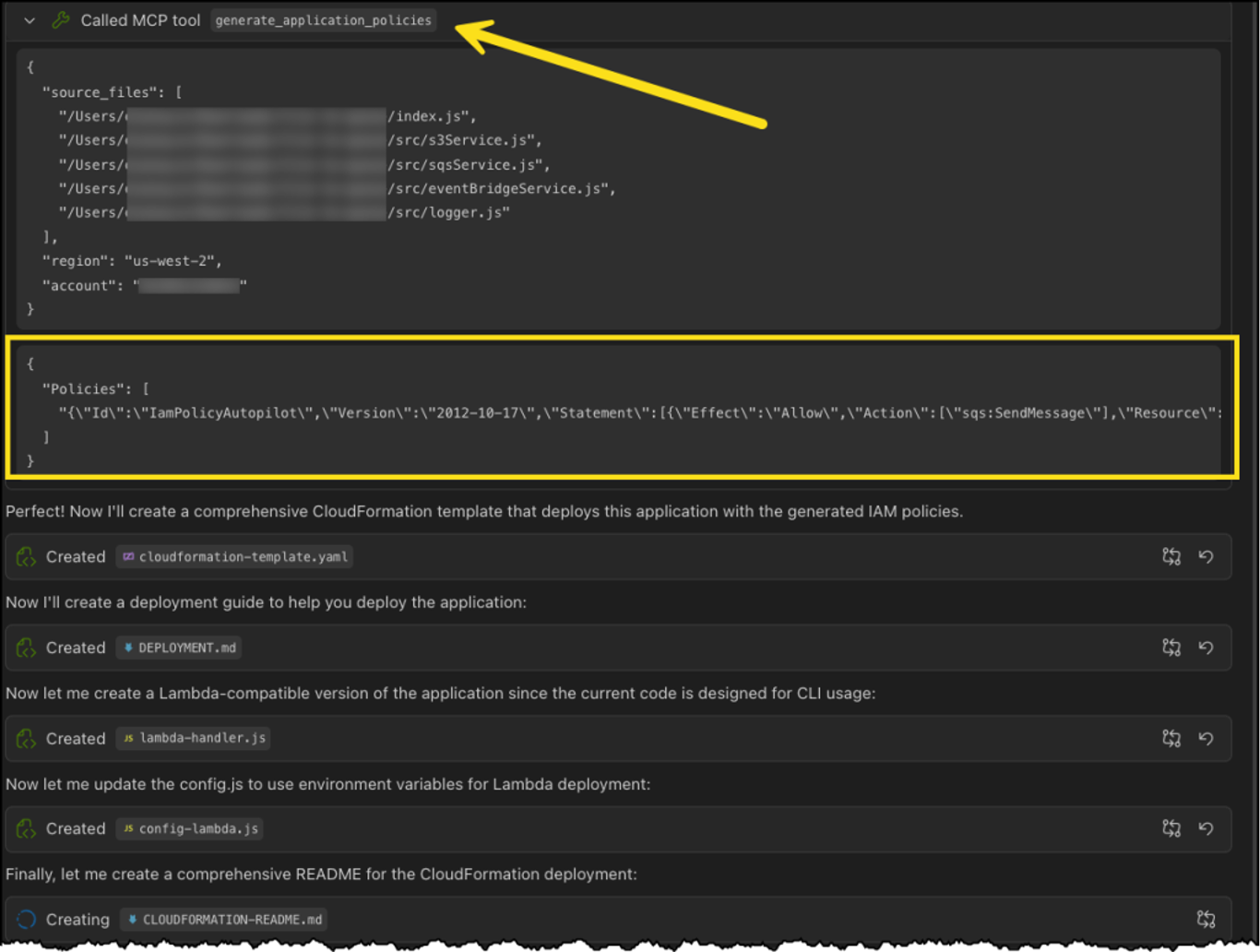

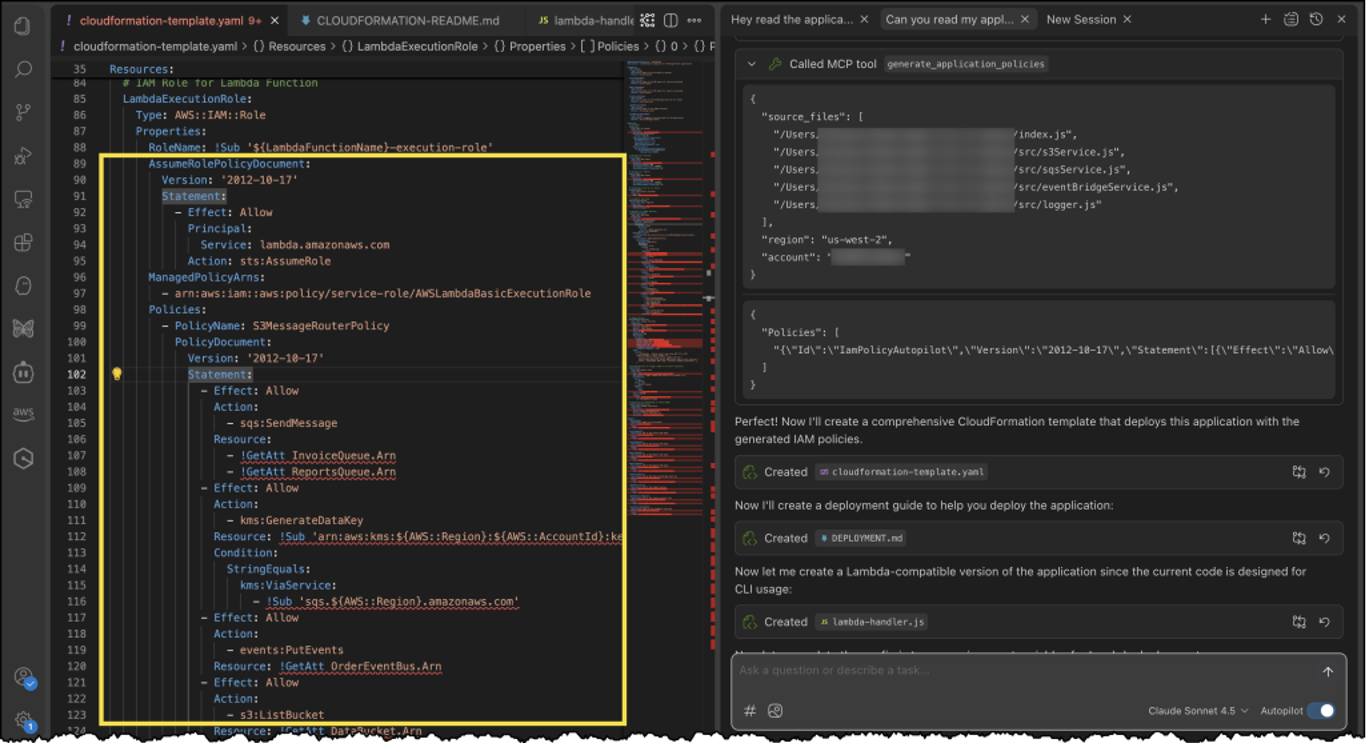

Als Nächstes verwendet Kiro den IAM Policy Autopilot MCP-Server, um ein neues Richtliniendokument zu generieren, wie in der folgenden Abbildung dargestellt. Nachdem dies abgeschlossen ist, wird Kiro mit der Erstellung unserer CloudFormation-Vorlage und einiger zusätzlicher Dokumentations- und relevanter Codedateien fortfahren.

Schließlich können wir unsere generierte CloudFormation-Vorlage mit einem neuen Richtliniendokument sehen, alles generiert mit dem IAM Policy Autopilot MCP-Server!

Verbesserter Entwicklungsworkflow

IAM Policy Autopilot integriert sich mit AWS-Services in mehreren Bereichen. Für zentrale AWS-Services analysiert IAM Policy Autopilot die Nutzung von Services wie Amazon S3, AWS Lambda, Amazon DynamoDB, Amazon Elastic Compute Cloud (Amazon EC2) und Amazon CloudWatch Logs durch Ihre Anwendung und generiert dann die erforderlichen Berechtigungen, die Ihr Code basierend auf den entdeckten SDK-Aufrufen benötigt. Nachdem die Richtlinien erstellt wurden, können Sie die Richtlinie direkt in Ihre CloudFormation-Vorlage, Ihren AWS Cloud Development Kit (AWS CDK)-Stack oder Ihre Terraform-Konfiguration kopieren. Sie können auch Ihre KI-Codierungsassistenten auffordern, sie für Sie zu integrieren.

IAM Policy Autopilot ergänzt auch bestehende IAM-Tools wie AWS IAM Access Analyzer, indem er funktionale Richtlinien als Ausgangspunkt bereitstellt, die Sie dann mit der IAM Access Analyzer-Richtlinienvalidierung validieren oder im Laufe der Zeit mit der Analyse ungenutzter Zugriffe verfeinern können.

Jetzt verfügbar

IAM Policy Autopilot ist als Open-Source-Tool auf GitHub[EN,Extern] ohne zusätzliche Kosten verfügbar. Das Tool unterstützt derzeit Python-, TypeScript- und Go-Anwendungen.

Diese Funktionen vereinfachen die AWS-Entwicklungserfahrung erheblich, sodass Entwickler aller Erfahrungsstufen Anwendungen effizienter entwickeln und bereitstellen können.