O blog da AWS

Como criar e gerenciar usuários no AWS IAM Identity Center

Nota: Se você gerencia seus usuários em um diretório do Microsoft Active Directory (Microsoft AD), o AWS IAM Identity Center já oferece a opção de se conectar a um diretório do Microsoft AD. Ao conectar seu diretório do Microsoft AD uma vez ao AWS IAM Identity Center, você pode atribuir permissões para contas e aplicativos da AWS diretamente aos seus usuários pesquisando facilmente usuários e grupos do seu diretório do Microsoft AD. Seus usuários podem então usar suas credenciais existentes do Microsoft AD para entrar no portal de usuários do AWS IAM Identity Center e acessar suas contas e aplicativos atribuídos em um único lugar. Clientes que gerenciam seus usuários em um diretório existente do Lightweight Directory Access Protocol (LDAP) ou por meio de um provedor de identidade na nuvem, como o Microsoft Azure AD, podem continuar usando a federação do IAM para permitir o acesso de seus usuários aos recursos da AWS.

Como criar usuários e grupos no AWS IAM Identity Center

Você pode criar usuários no AWS IAM Identity Center configurando seu endereço de e-mail e nome. Quando você cria um usuário, o AWS IAM Identity Center envia um e-mail para o usuário por padrão para que ele possa definir sua própria senha. Seu usuário usará seu endereço de e-mail e uma senha configurados no AWS IAM Identity Center para entrar no portal do usuário e acessar todas as contas e aplicativos atribuídos em um único lugar.

Você também pode adicionar os usuários que você cria no AWS IAM Identity Center aos grupos criados no AWS IAM Identity Center. Além disso, você pode criar conjuntos de permissões que definem ações permitidas em um recurso da AWS e atribuí-las aos seus usuários e grupos. Por exemplo, você pode conceder permissões ao grupo DevOps para suas contas de produção da AWS. Quando você adiciona usuários ao grupo DevOps, eles obtêm acesso às suas contas de produção da AWS automaticamente.

Neste post, mostraremos como criar usuários e grupos no AWS IAM Identity Center, como criar conjuntos de permissões, como atribuir seus grupos e usuários a conjuntos de permissões e contas da AWS e como seus usuários podem entrar no portal de usuários do AWS IAM Identity Center para acessar contas da AWS. Para saber mais sobre como conceder aos usuários que você cria no AWS IAM Identity Center permissões para aplicativos de negócios como o Office 365 e o Salesforce, consulte Gerenciar o IAM Identity Center para seus aplicativos.

Pré-requisitos do passo a passo

Para este passo a passo, presumimos o seguinte:

- Você habilitou o AWS IAM Identity Center para sua AWS Organization. Para saber mais, consulte Habilitar o AWS IAM Identity Center.

- Você adicionou as contas da AWS às quais deseja conceder acesso ao AWS IAM Identity Center à sua organização. Para saber mais, consulte Gerenciando as contas da AWS em sua organização.

- Você entrou no AWS Management Console com suas credenciais da conta principal do AWS Organizations. Para saber mais sobre as organizações e contas principais da AWS, consulte as perguntas frequentes sobre AWS Organizations.

- Você precisou de permissões para usar o console do AWS IAM Identity Center. Para saber mais, consulte Permissões necessárias para usar o console do AWS IAM Identity Center.

Visão geral

Para ilustrar como adicionar usuários no AWS IAM Identity Center e como conceder permissões a várias contas da AWS, imagine que você seja o gerente de TI de uma empresa, a Example.com, que deseja facilitar o acesso de seus usuários aos recursos em várias contas da AWS. Example.com tem cinco contas da AWS: uma conta principal (chamada MasterAcct), duas contas de desenvolvedor (DevAccount1 e DevAccount2) e duas contas de produção (ProdAccount1 e ProdAccount2). O Example.com usa o AWS Organizations para gerenciar essas contas e já habilitou o AWS IAM Identity Center.

O Example.com tem dois desenvolvedores, Martha e Richard, que precisam de acesso total ao Amazon EC2 e ao Amazon S3 nas contas de desenvolvedor (DevAccount1 e DevAccount2) e acesso somente leitura aos recursos do EC2 e S3 nas contas de produção (ProdAccount1 e ProdAccount2).

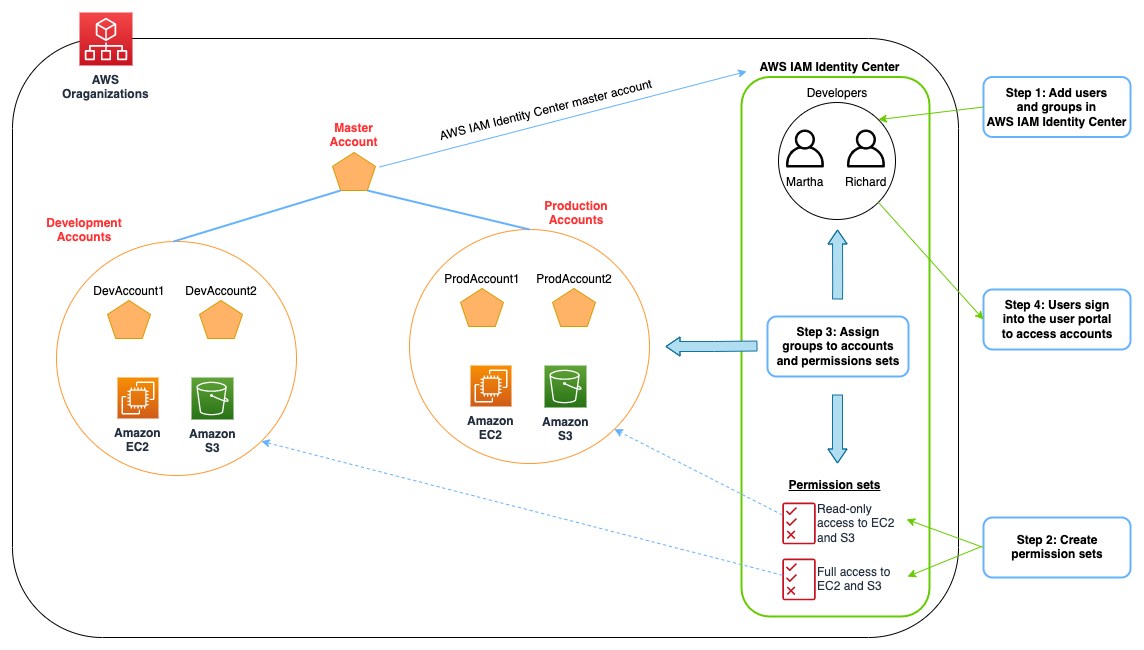

O diagrama a seguir ilustra como você pode conceder permissões a Martha e Richard às contas de desenvolvedor e de produção em quatro etapas:

- Adicione usuários e grupos no AWS IAM Identity Center: adicione os usuários Martha e Richard no AWS IAM Identity Center configurando seus nomes e endereços de e-mail. Adicione um grupo chamado Developers no AWS IAM Identity Center e adicione Martha e Richard ao grupo de desenvolvedores.

- Criar conjuntos de permissões: crie dois conjuntos de permissões. No primeiro conjunto de permissões, inclua políticas que forneçam acesso total ao Amazon EC2 e ao Amazon S3. No segundo conjunto de permissões, inclua políticas que forneçam acesso somente de leitura ao Amazon EC2 e ao Amazon S3.

- Atribua grupos a contas e conjuntos de permissões: atribua o grupo de desenvolvedores às suas contas de desenvolvedor e atribua o conjunto de permissões que dá acesso total ao Amazon EC2 e ao Amazon S3. Atribua também o grupo de desenvolvedores às suas contas de produção e atribua o conjunto de permissões que dá acesso somente para leitura ao Amazon EC2 e ao Amazon S3. Martha e Richard agora têm acesso total ao Amazon EC2 e ao Amazon S3 nas contas de desenvolvedor e acesso somente leitura nas contas de produção.

- Os usuários fazem login no portal do usuário para acessar contas: Martha e Richard recebem e-mails da AWS para definir suas senhas com o AWS IAM Identity Center. Agora, Martha e Richard podem entrar no portal do usuário do AWS IAM Identity Center usando seus endereços de e-mail e as senhas que eles definiram com o AWS IAM Identity Center, permitindo que acessem suas contas atribuídas à AWS.

Figura 1: Diagrama de arquitetura

Etapa 1: adicionar usuários e grupos no AWS IAM Identity Center

Para adicionar usuários no AWS IAM Identity Center, navegue até o console do AWS IAM Identity Center. Em seguida, siga as etapas abaixo para adicionar Martha como usuário, criar um grupo chamado Developers e adicionar Martha ao grupo Developers no AWS IAM Identity Center.

- No painel do AWS IAM Identity Center, clique em Users.

Figura 2: Navegando até a página “Users”2. Por padrão, o AWS IAM Identity Center fornece um diretório que você pode usar para gerenciar usuários e grupos no AWS IAM Identity Center. Para adicionar um usuário no AWS IAM Identity Center, escolha Add user. Se você conectou anteriormente um diretório do Microsoft AD com o AWS IAM Identity Center, você pode passar a usar o diretório que o AWS IAM Identity Center agora fornece por padrão seguindo as etapas em Change Directory.

Figura 3: Adicionando novos usuários ao seu diretório3. Na página Add User, insira um endereço de e-mail, nome e sobrenome para o usuário e, em seguida, crie um nome de exibição. Neste exemplo, você está adicionando “Martha Rivera” como usuário. Para a senha, escolha Send an email to the user with password instructions. Isso permite que os usuários definam suas próprias senhas.

Opcionalmente, você também pode definir um mobile phone number e adicionar atributos de usuário adicionais.

Figura 4: Adicionando detalhes do usuário4. Em seguida, você está pronto para adicionar o usuário aos grupos. Primeiro, você precisa criar um grupo. Posteriormente, na Etapa 3, você pode conceder suas permissões de grupo a uma conta da AWS para que qualquer usuário adicionado ao grupo herde as permissões do grupo automaticamente. Neste exemplo, você criará um grupo chamado Desenvolvedores e adicionará Martha ao grupo. Para fazer isso, na página Add user to groups, escolha Create group

Figura 5: Criação de um novo grupo5. Na janela Create group, dê um título ao seu grupo preenchendo o campo Group name. Para este exemplo, insira Developers. Opcionalmente, você também pode inserir uma descrição do grupo no campo Description. Escolha Create para criar o grupo.

Figura 6 : Adicionando um nome e uma descrição ao seu novo grupo6. Na página Add user to group, marque a caixa ao lado do grupo que você acabou de criar e escolha Add user. Seguir esse processo permitirá que você adicione Martha ao grupo Developers.

Figura 7: Adicionando um usuário ao seu novo grupo

Você criou com sucesso a usuária Martha e a adicionou ao grupo Desenvolvedores. Você pode repetir as subetapas 2, 3 e 6 acima para criar mais usuários e adicioná-los ao grupo. Esse é o processo que você deve seguir para criar o usuário Richard e adicioná-lo ao grupo Desenvolvedores.

Em seguida, você concederá ao grupo de desenvolvedores permissões para recursos da AWS em várias contas da AWS. Para acompanhar, primeiro você precisa criar conjuntos de permissões.

Etapa 2: Criar conjuntos de permissões

Para esse caso de uso, você criará dois conjuntos de permissões: 1) EC2 e S3FullAccess, que tem as políticas gerenciadas AmazonEC2FullAccess e AmazonS3FullAccess anexadas e 2) EC2 e S3ReadAccess, que tem as políticas gerenciadas AmazonEC2ReadOnlyAccess e AmazonS3ReadOnlyAccess anexadas. Posteriormente, na Etapa 3, você pode atribuir grupos a esses conjuntos de permissões e contas da AWS, para que seus usuários tenham acesso a esses recursos. Para saber mais sobre como criar conjuntos de permissões com diferentes níveis de acesso, consulte Create Permission Set.

For this use case, you’ll create two permissions sets: 1) EC2AndS3FullAccess, which has AmazonEC2FullAccess and AmazonS3FullAccess managed policies attached and 2) EC2AndS3ReadAccess, which has AmazonEC2ReadOnlyAccess and AmazonS3ReadOnlyAccess managed policies attached. Later, in Step 3, you can assign groups to these permissions sets and AWS accounts, so that your users have access to these resources. To learn more about creating permission sets with different levels of access, see Create Permission Set.

Siga as etapas abaixo para criar conjuntos de permissões:

- Navegue até o console do AWS IAM Identity Center e escolha Permission sets no menu de navegação à esquerda.

- E escolha Create permissions set.

Figura 8: Criação de um conjunto de permissões3. Na página Create new permissions set, escolha Create a custom permission set. Para saber mais sobre como escolher entre uma política de função de trabalho existente e um conjunto de permissões personalizado, consulte Create Permission Set.

Figura 9: Personalizando um conjunto de permissões4. Escolha AWS managed policies. Em seguida, escolha AmazonEC2FullAccess e AmazonS3FullAccess. Insira EC2AndS3FullAccess no campo Name. Escolha Create para criar o conjunto de permissões.

Figura 10.1: Anexando políticas gerenciadas da AWS ao seu conjunto de permissões

Figura 10.1: Anexando políticas gerenciadas da AWS ao seu conjunto de permissões

Figura 10.2: Inserindo um nome ao seu conjunto de permissões

Figura 10.2: Inserindo um nome ao seu conjunto de permissões

Você criou com sucesso um conjunto de permissões. Você pode usar as etapas acima para criar outro conjunto de permissões, chamado EC2AndS3ReadAccess, anexando as políticas gerenciadas AmazonEC2ReadOnlyAccess e AmazonS3ReadOnlyAccess. Agora você está pronto para atribuir seus grupos a contas e conjuntos de permissões.

Etapa 3: Atribuir grupos a contas e conjuntos de permissões

Nesta etapa, você atribuirá ao seu grupo de desenvolvedores acesso total ao Amazon EC2 e ao Amazon S3 nas contas de desenvolvedor e acesso somente leitura a esses recursos nas contas de produção. Para fazer isso, você atribuirá o grupo Desenvolvedores ao conjunto de permissões EC2andS3FullAccess e às duas contas de desenvolvedor (DevAccount1 e DevAccount2). Da mesma forma, você atribuirá o grupo de desenvolvedores ao conjunto de permissões EC2andS3ReadAccess e às contas de produção da AWS (ProdAccount1 e ProdAccount2).

Siga as etapas abaixo para atribuir o grupo de Developers ao conjunto de permissões EC2AndS3FullAccess e às contas de desenvolvedor (DevAccount1 e DevAccount2). Para saber mais sobre como gerenciar o acesso às suas contas da AWS, consulte Gerenciar o IAM Identity Center para suas contas da AWS.

- Navegue até o console do AWS IAM Identity Center e escolha AWS Accounts no menu de navegação à esquerda.

- Escolha as contas às quais você deseja atribuir seu grupo. Neste exemplo, selecione as contas DevAccount1 e DevAccount2 na lista de contas da AWS. Em seguida, escolha Assign users or groups.

Figura 11: Atribuindo usuários às suas contas - Na página Assign users and groups, digite o nome do grupo que você deseja adicionar à caixa de pesquisa e escolha Search. Neste exemplo, você procurará o grupo chamado Developers. Marque a caixa ao lado do grupo correto e escolha Next: Permission Sets.

Figura 12: Definindo permissões para o grupo “Developers” - Na página Assign permissions sets, selecione os conjuntos de permissões que você deseja atribuir ao seu grupo. Para esse caso de uso, você selecionará o conjunto de permissões EC2AndS3FullAccess. Em seguida, escolha Next e Submit.

Figura 13: Escolhendo conjuntos de permissões

Você concedeu com sucesso aos usuários do grupo Desenvolvedores acesso às contas DevAccount1 e DevAccount2, com acesso total ao Amazon EC2 e ao Amazon S3.

Você pode seguir as mesmas etapas acima para conceder aos usuários do grupo Desenvolvedores acesso às contas ProdAccount1 e ProdAccount2 com as permissões no conjunto de permissões EC2andS3ReadAccess. Isso concederá aos usuários do grupo de desenvolvedores acesso somente de leitura ao Amazon EC2 e ao Amazon S3 nas contas de produção.

Etapa 4: Os usuários fazem login no Portal do Usuário para acessar contas

Seus usuários agora podem entrar no AWS IAM Identity Center User Portal para gerenciar recursos em suas contas atribuídas da AWS. O portal do usuário fornece aos usuários acesso ao IAM Identity Center a todas as contas e aplicativos de negócios atribuídos. No portal do usuário, seus usuários podem entrar em várias contas da AWS escolhendo o ícone da conta da AWS no portal e selecionando a conta que desejam acessar.

Você pode seguir as etapas abaixo para ver como Martha entra no portal do usuário para acessar suas contas atribuídas à AWS.

- Ao adicionar Martha como usuário na Etapa 1, você selecionou a opção Send the user an email with password setup instructions. O AWS IAM Identity Center enviou instruções para definir uma senha para Martha no e-mail que você configurou ao criar o usuário. Este é o e-mail que Martha recebeu:

Figura 14: E-mail de configuração de senha do AWS IAM Identity Center - Para definir sua senha, Martha selecionará Accept invitation no e-mail que recebeu do AWS IAM Identity Center. Selecionar Aceitar convite levará Martha a uma página na qual ela poderá definir sua senha. Depois que Martha definir sua senha, ela poderá navegar até o Portal do Usuário.

Figura 15: Login no portal do usuário - No portal do usuário, Martha pode selecionar o ícone da AWS Account para ver todas as contas da AWS para as quais ela tem permissões.

Figura 16: Visualização do ícone da conta da AWS no portal do usuário - Agora Martha pode ver as contas de desenvolvedor e de produção para as quais você concedeu suas permissões nas etapas anteriores. Para cada conta, ela também pode ver a lista de funções que ela pode assumir dentro da conta. Por exemplo, para DevAccount1 e DevAccount2, Martha pode assumir a função EC2andS3FullAccess, que lhe dá acesso total para gerenciar o Amazon EC2 e o Amazon S3. Da mesma forma, para ProdAccount1 e ProdAccount2, Martha pode assumir a função EC2andS3ReadAccess, que lhe dá acesso somente de leitura ao Amazon EC2 e ao Amazon S3. Martha pode selecionar contas e escolher o Management Console ao lado da função que ela deseja assumir, permitindo que ela faça login no AWS Management Console para gerenciar os recursos da AWS. Para mudar para uma conta diferente, Martha pode navegar até o User Portal e selecionar uma conta diferente. No portal do usuário, Martha também pode obter credenciais de segurança temporárias para acesso de curto prazo aos recursos em uma conta da AWS usando a AWS Command Line Interface (CLI). Para saber mais, consulte Como obter credenciais de uma função do IAM para uso com acesso CLI a uma conta da AWS.

Figura 17: Trocando contas do portal do usuário - Martha marca o URL do portal do usuário em seu navegador para que ela possa acessar rapidamente o portal do usuário na próxima vez que quiser acessar as contas da AWS.

Resumo

Por padrão, a AWS agora fornece um diretório que você pode usar para gerenciar usuários e grupos no AWS IAM Identity Center e conceder permissões de usuário a recursos em várias contas e aplicativos de negócios da AWS. Nesta postagem do blog, mostrei como gerenciar usuários e grupos no AWS IAM Identity Center e conceder-lhes permissões para várias contas da AWS. Também mostrei como seus usuários acessam o portal do usuário para acessar suas contas atribuídas à AWS.

If you have feedback or questions about AWS IAM Identity Center, start a new thread on the AWS IAM Identity Center forum or contact AWS Support. If you have feedback about this blog post, submit comments in the Comments section below.

Este artigo foi traduzido do Blog da AWS em Inglês.