O blog da AWS

Integrando o AWS Managed Microsoft AD com o Microsoft 365

Por: Caio Ribeiro César, Arquiteto de Soluções Especializado em Microsoft

O AWS Directory Service permite que você execute o Microsoft Active Directory (AD) como um serviço gerenciado. O AWS Directory Service para Microsoft Active Directory, também conhecido como AWS Managed Microsoft AD, é habilitado pelo Windows Server 2012 R2. Quando você seleciona e inicia esse tipo de diretório, ele é criado como um par altamente disponível de controladores de domínio conectados à sua nuvem privada virtual (VPC). Os controladores de domínio são executados em diferentes zonas de disponibilidade em uma região de sua escolha, além de possuir a funcionalidade de multi-região. O monitoramento e a recuperação de host, a replicação de dados, os snapshots e as atualizações de software são configurados e automaticamente gerenciados pela AWS.

Neste Blog Post, iremos discutir como integrar o AWS Managed Microsoft AD com o serviço do Microsoft 365 da Microsoft.

Para este blog post e laboratório, iremos utilizar:

- Um domínio público. Adquirimos o domínio “c4iocesar.club”.

- AWS Managed Microsoft AD com o mesmo domínio (c4iocesar.club).

- Microsoft 365 trial, validando o domínio c4iocesar.club (utilizando o Amazon Route 53 para criar os registros de DNS).

- Criação de usuários no AWS Managed Microsoft AD (AWS MAD).

- Azure AD Connect para exportar os dados do AWS Managed Microsoft AD para o Microsoft 365.

- Testar o envio de um email para um usuário sincronizado no Microsoft 365.

Passo 1) Utilizando o domínio público “c4iocesar.club”.

Neste passo, adquirimos um novo domínio. Para clientes que já possuem o domínio público, podem avançar para a próxima etapa.

Passo 2) AWS Managed Microsoft AD com o mesmo domínio (c4iocesar.club).

Para clientes que já possuem o AWS MAD e usuários criados com o mesmo domínio, podem avançar para a próxima etapa.

No nosso cenário, criamos um AWS Managed AD seguindo os passos deste artigo.

Passo 3) Microsoft 365 trial, validando o domínio c4iocesar.club (utilizando o Amazon Route 53 para criar os registros DNS).

Caso o M365 (Microsoft 365) já esteja validado com o mesmo domínio utilizado pelo AWS Managed Microsoft AD, podem avançar para a próxima etapa.

Na console da AWS, no serviço Amazon Route 53, foi criada uma Hosted Zone com o nome “c4iocesar.club”

Obtenho os valores dos nameservers da Public Hosted Zone e configuro no meu Registrar, para obter o controle total no Amazon Route 53.

Route 53 NS servers

Registrar, apontando para o NS do Route 53

Após algumas horas, efetuamos uma query de DNS para validar que já estamos utilizando o Amazon Route 53 para os registros.

Agora iremos validar este domínio no portal do M365. Importante lembrar que essa validação só irá funcionar após a confirmação de que os seus registros de DNS estão funcionais.

Vá em M365 Admin Center e selecione “Domains – Add domain”. Na tela que será exibida, digite o nome do seu domínio público no campo “Domain Name”:

No próximo passo, selecione a opção de adicionar uma entrada TXT aos seus registros de DNS e anote o valor a ser utilizado:

Agora na console da AWS, criamos uma entrada TXT no Amazon Route 53 com as informações anotadas no passo anterior :

Após algumas horas, verificamos o domínio no M365. Seguimos então com a criação dos registros de MX, CNAME e TXT para o Exchange Online e Exchange Online Protection.

Passo 4) Criação de usuários no AWS Managed AD

Caso você já possua usuários criados no AWS Managed Microsoft AD, avance para o próximo passo. Para criar usuários no AWS MAD, iremos:

a. Criar uma EC2 Windows, com o seamless domain join para o domínio c4iocesar.club.

*Esta EC2 precisa ter uma IAM role atribuída que possui as AWS managed policies AmazonSSMManagedInstanceCore e AmazonSSMDirectoryServiceAccess.

b. Executamos o login nessa instância e instalamos as ferramentas de gestão do Active Directory Users & Computers (ADUC).

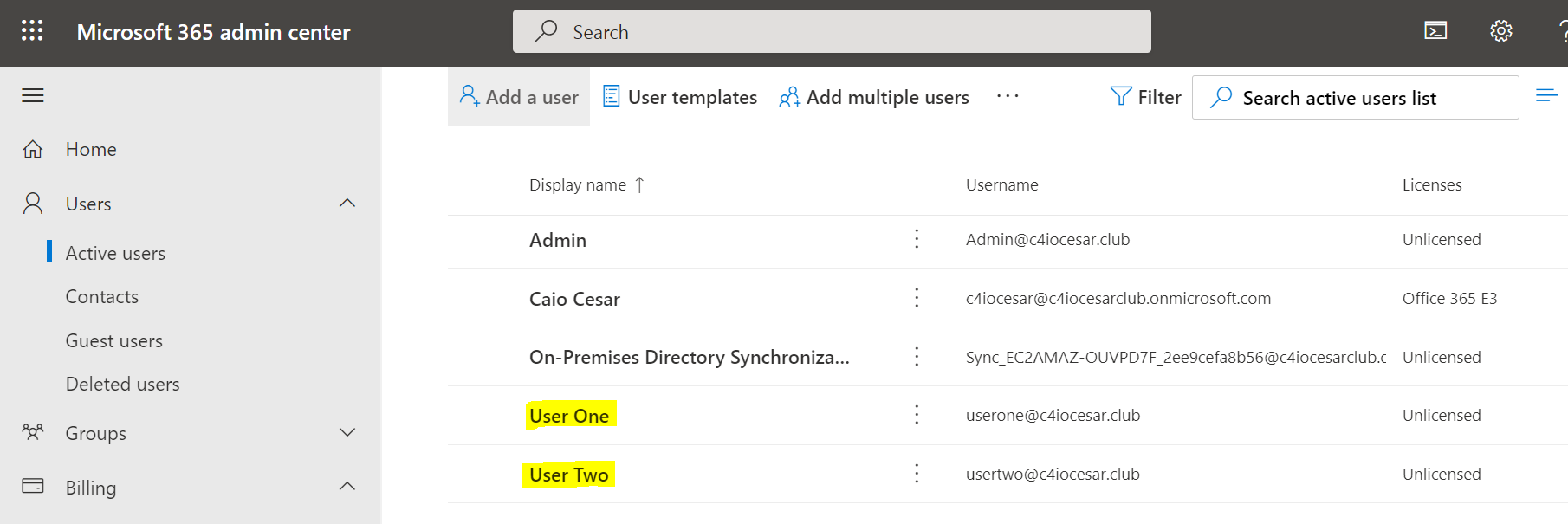

c. Agora que temos o ADUC, criamos dois usuários no AWS Managed Microsoft AD (User One e User Two):

Passo 5) Azure AD Connect para exportar os dados do AWS Managed Microsoft AD para o Microsoft 365

Nesta mesma instância EC2 Windows, iremos instalar o Azure AD Connect para exportar os objetos para o Microsoft 365 (em caráter de lab, vide que um ambiente produtivo precisa de um Azure AD Connect dedicado).

Efetuamos o download do portal do M365, para garantir a última versão.

No setup, escolhemos a opção de “customize”:

Agora, adicionamos a credencial do admin padrão do AWS MAD, ou para uma melhor ganularidade, uma conta com permissões customizadas (Delegate permissions to your Active Directory Domain Services (AD DS) Connector account). Esta etapa é mandatória, vide que a instalação expressa com o usuário requisitado (Enterprise Admin) não é possível no AWS Managed Microsoft AD.

Selecionamos a opção de Pass-through authentication para eliminar a necessidade de um ambiente com Active Directory Federation Services (ADFS):

Autenticamos com o usuário admin do Microsoft 365:

Conectamos o diretório do AWS Managed Microsoft AD e criamos uma nova conta para a tarefa de sincronismo:

Utilizamos o valor de userPrincipalName para o Azure AD username:

Filtramos apenas a OU necessária para o sincronismo com o Microsoft 365. Lembrando que o usuário de sincronismo (C4IOCESAR\aadconnect) não terá acesso a Unidade Organizacional (OU) nativa de “Users” , ou outras OUs padrões já existentes.

Configuramos o padrão do Azure AD para gerenciar a conversão de objeto imutável (mS-DS-ConsistencyGuid) utilizado no Azure AD (ImmutableID).

Não configuraremos a filtragem de objetos:

Habilitamos a funcionalidade de Password hash synchronization, para garantir que as credenciais do AWS Managed Microsoft AD sejam as mesmas utilizadas pelo Microsoft 365:

Executamos o “configure” e posteriormente a opção “install”:

Podemos esperar o batch de exportação e validar os objetos no Microsoft 365 ou executar o sync manual através do PowerShell:

Import-Module ADSync Start-ADSyncSyncCycle –PolicyType Delta

Figura – Usuários já sincronizados no Microsoft 365

Passo 6) Testar o envio de um email para um usuário sincronizado no Microsoft 365.

Agora que os usuários existem em ambos os ambientes, habilitaremos a caixa de correio do “User One” para o teste final.

Efetuando o login no portal do Microsoft 365:

E aqui está, nossa caixa de e-mail funcionando no M365 com um usuário sincronizado do AWS Managed Microsoft AD:

Neste blog post, integramos o AWS Managed Microsoft AD com o serviço Microsoft 365. Esta integração irá prover uma camada de identidade dos usuários finais que seja executada em um modelo de serviço gerenciado em múltiplas zonas de disponibilidade, com a possibilidade de expansão de réplica para múltiplas regiões. Recomendamos também a implementação de um Azure AD Connect adicional em uma segunda zona de disponibilidade. Este servidor deve estar em modo “staging” para a melhoria de resiliência na camada de exportação de objetos do AWS Managed Microsoft AD para o Microsoft 365.

Além disso, seguindo os steps deste blog, a solução de PTA (Pass Through Authentication) com agentes adicionais para não apenas eliminar a necessidade de Active Directory Federation Services, mas também melhorar a alta disponibilidade.

Por fim, nossa arquitetura ficou da seguinte forma:

- Instância EC2 Windows que efetua o acesso ao AWS Managed Microsoft AD (AWS MAD).

- Outra instância com o Azure AD Connect exportando dados do AWS Managed Microsoft AD para o Azure Active Directory.

- Comunicação do Azure AD Connect com o Azure AD.

- Integração do Azure AD com o Microsoft 365.

- O Azure AD irá utilizar o Azure AD Connect para o modelo de autenticação (Pass-Through Authentication).

- O Azure AD Connect possui uma comunicação consistente com o AWS MAD (para exportação de hashes de senhas, por exemplo). O AWS MAD está implementado em um ambiente de Multi-Availability Zone.

- O usuário efetua o login no Microsoft 365, com as credenciais do AWS Managed Microsoft AD.

Para saber mais sobre o AWS Managed Microsoft AD, clique aqui.

Sobre o autor

Caio Ribeiro Cesar atualmente trabalha como arquiteto de soluções especializadas em tecnologia da Microsoft na nuvem AWS. Ele iniciou sua carreira profissional como administrador de sistemas, que continuou por mais de 14 anos em áreas como Segurança da Informação, Identity Online e Plataformas de Email Corporativo. Recentemente, se tornou fã da computação em nuvem da AWS e auxilia os clientes a utilizar o poder da tecnologia da Microsoft na AWS.

Caio Ribeiro Cesar atualmente trabalha como arquiteto de soluções especializadas em tecnologia da Microsoft na nuvem AWS. Ele iniciou sua carreira profissional como administrador de sistemas, que continuou por mais de 14 anos em áreas como Segurança da Informação, Identity Online e Plataformas de Email Corporativo. Recentemente, se tornou fã da computação em nuvem da AWS e auxilia os clientes a utilizar o poder da tecnologia da Microsoft na AWS.

Revisor

Bruno Lopes é Senior Technical Trainer na AWS Brasil.

Bruno Lopes é Senior Technical Trainer na AWS Brasil.

Roberto Haramita é Senior Technical Account Manager na AWS Brasil.

Roberto Haramita é Senior Technical Account Manager na AWS Brasil.