- Bibliothèque de solutions AWS›

- Conseils pour les enclaves sécurisées fiables sur AWS

Conseils pour les enclaves sécurisées fiables sur AWS

Protégez et isolez vos charges de travail hautement sensibles grâce à une enclave sécurisée

Présentation

Fonctionnement

Présentation

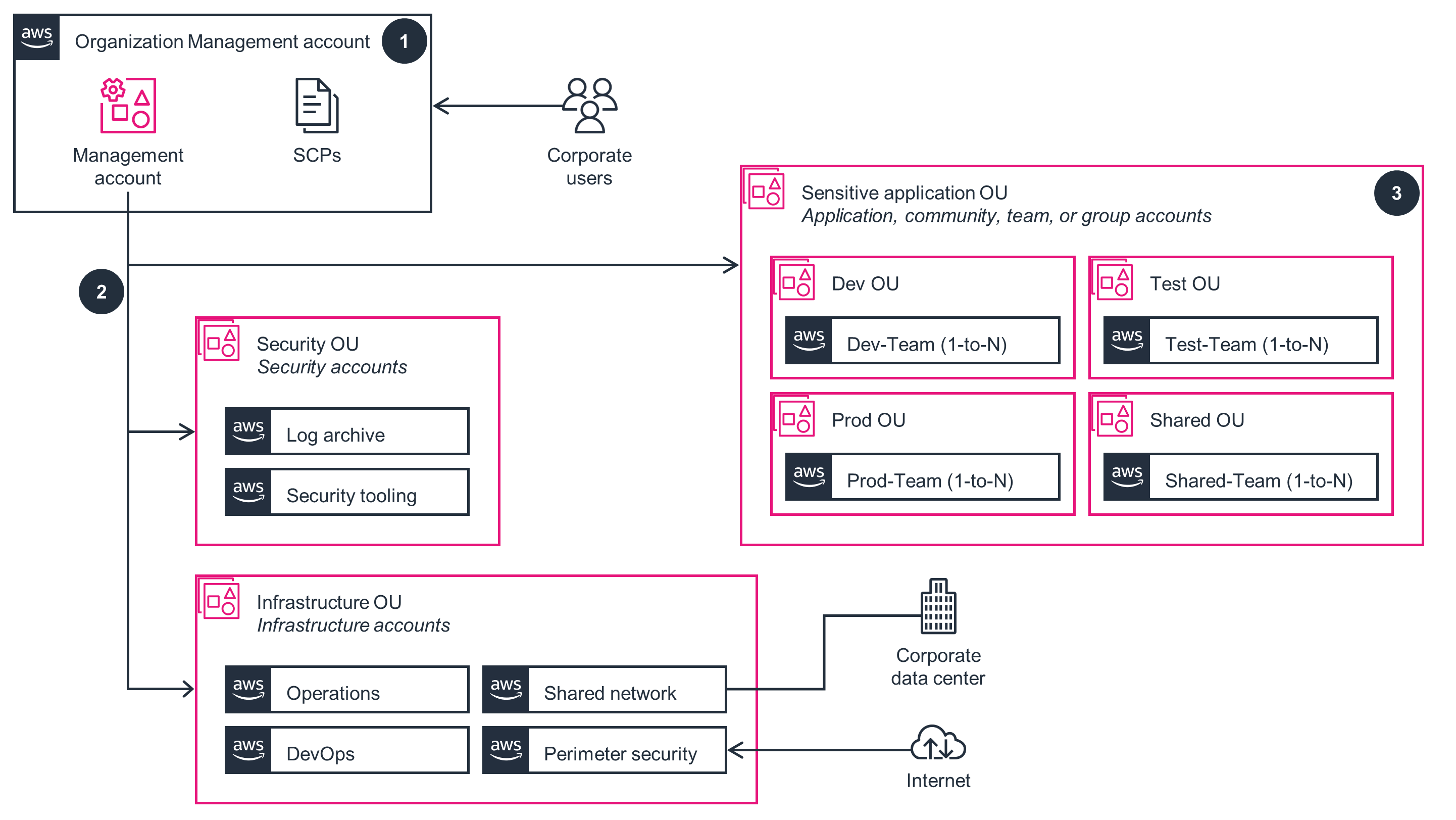

Ce diagramme d’architecture montre la façon de configurer des charges de travail complètes et multicomptes avec des exigences de sécurité et de conformité uniques.

Compte de gestion de l'organisation

Ce schéma d'architecture montre comment une organisation peut regrouper plusieurs comptes, tous contrôlés par une seule entité cliente. Suivez les étapes de ce schéma d'architecture pour déployer le compte de gestion de l'organisation qui fait partie de ce guide.

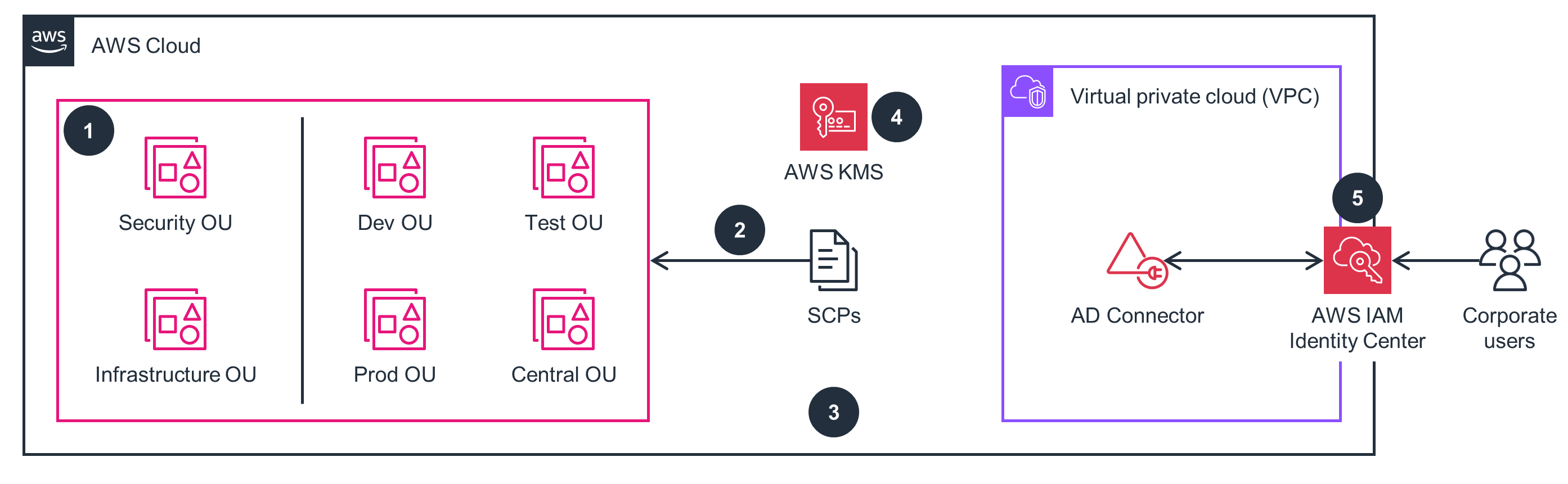

Comptes de sécurité

Ce schéma d'architecture montre comment configurer de manière centralisée une collection complète de journaux pour les services et les comptes AWS. Suivez les étapes de ce schéma d'architecture pour déployer la partie Comptes de sécurité de ce guide.

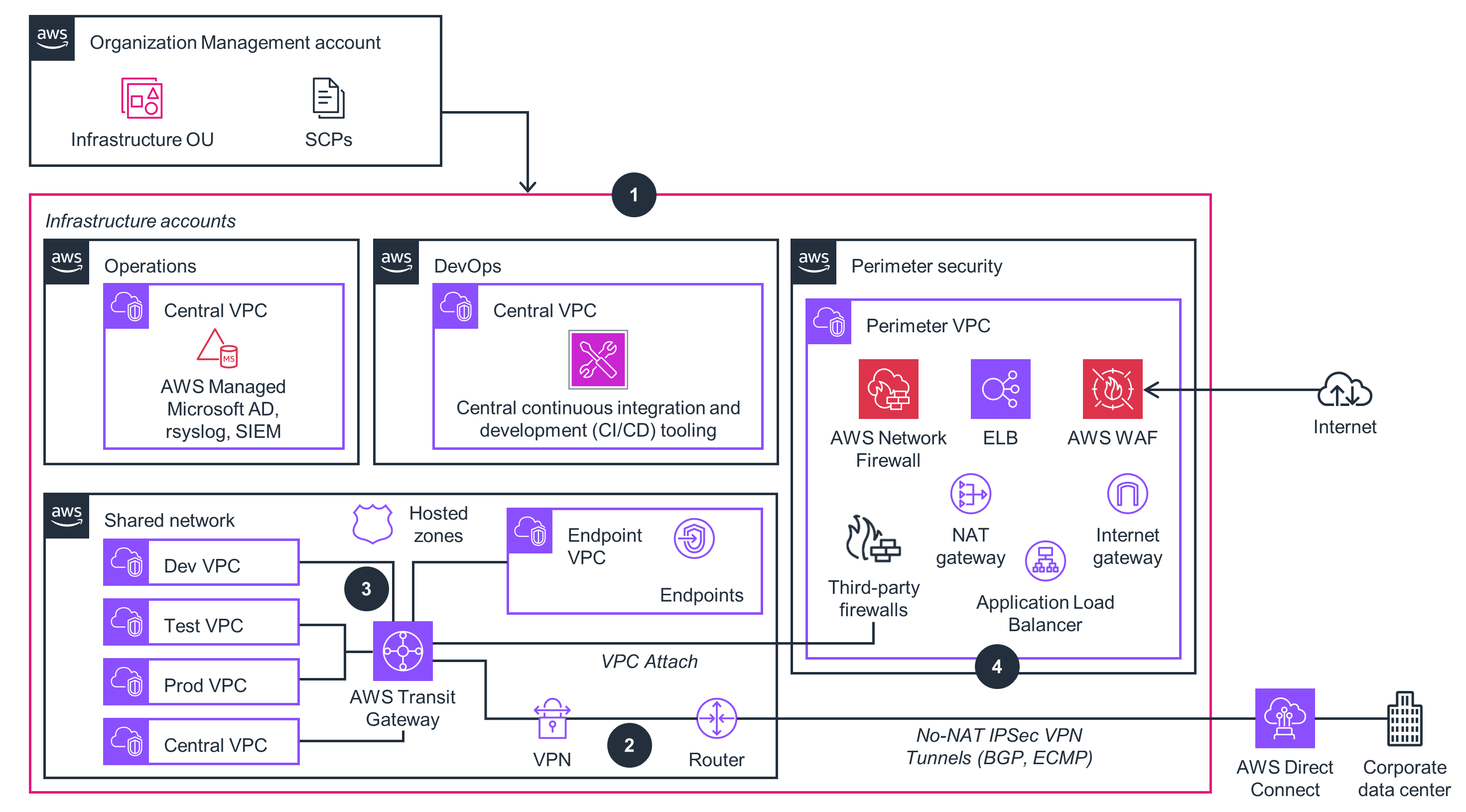

Comptes d'infrastructure

Ce schéma d'architecture montre comment un environnement réseau centralisé et isolé est créé avec des clouds privés virtuels (VPC). Suivez les étapes de ce schéma d'architecture pour déployer la partie Comptes d'infrastructure de ce guide.

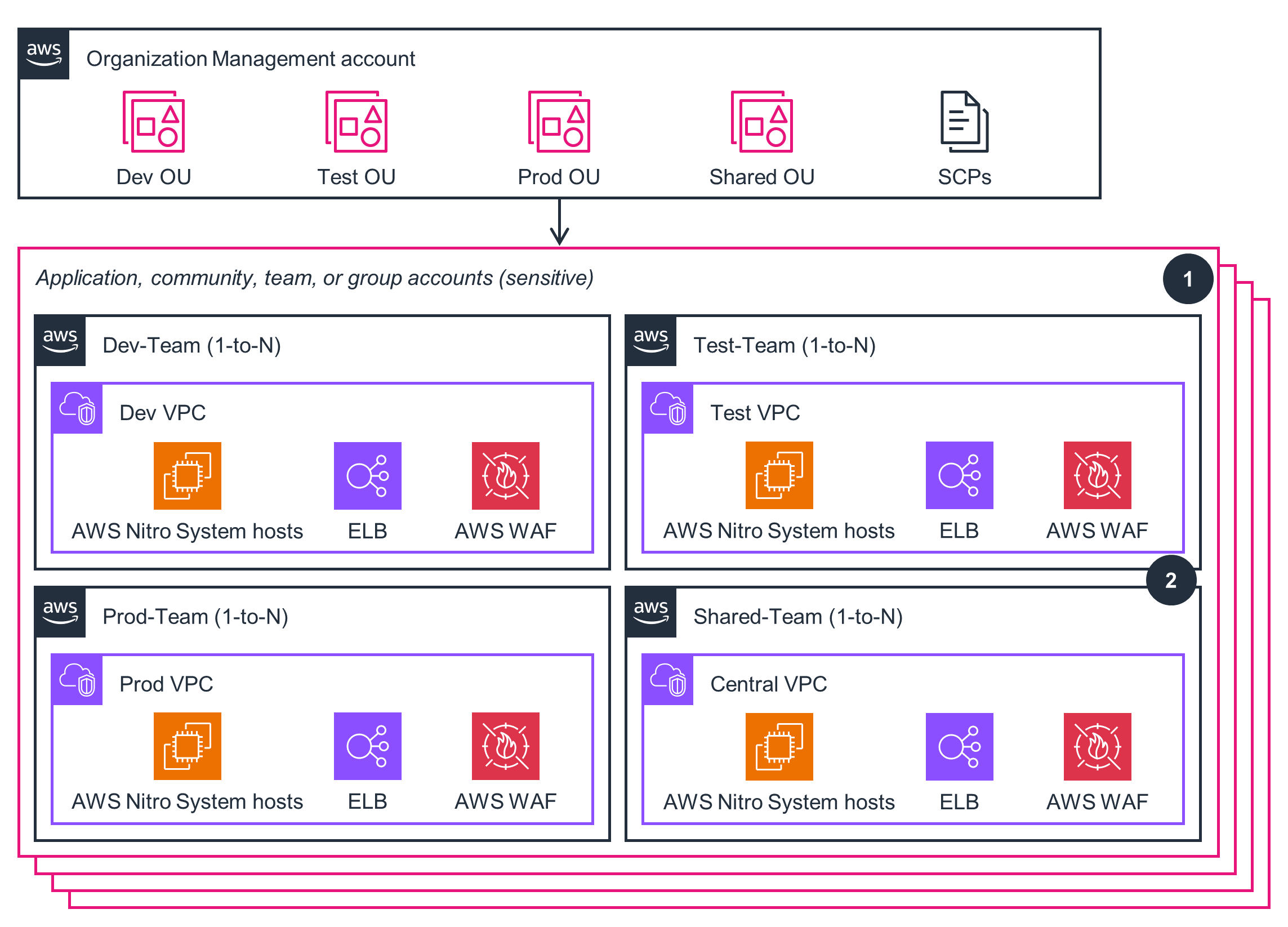

Comptes d'application, de communauté, d'équipe ou de groupe (sensibles)

Ce schéma d'architecture montre comment configurer la segmentation et la séparation entre les charges de travail appartenant à différentes étapes du cycle de vie du développement logiciel, ou entre différents rôles administratifs informatiques. Suivez les étapes de ce schéma d'architecture pour déployer les comptes d'application, de communauté, d'équipe ou de groupe qui font partie de ce guide.

Piliers Well-Architected

Le diagramme d'architecture ci-dessus est un exemple de solution créée en tenant compte des bonnes pratiques Well-Architected. Pour être totalement conforme à Well-Architected, vous devez suivre autant de bonnes pratiques Well-Architected que possible.

Ce guide s’adresse aux organisations dotées de piles et de configurations AWS CloudFormation afin de créer une base sécurisée pour votre environnement AWS. Il s'agit d'une solution d'infrastructure en tant que code (IaC) qui accélère la mise en œuvre des contrôles de sécurité techniques. Les règles de configuration corrigent tous les deltas de configuration dont il a été déterminé qu’ils avaient une incidence négative sur l’architecture prescrite. Vous pouvez utiliser l'infrastructure commerciale mondiale AWS pour les charges de travail classifiées sensibles et automatiser les systèmes sécurisés afin d'exécuter les missions plus rapidement tout en améliorant continuellement vos processus et procédures.

Ce guide utilise les organisations pour faciliter le déploiement de barrières de protection organisationnelles, telles que la journalisation des API avec CloudTrail. Ce guide fournit également des contrôles préventifs utilisant des SCP AWS prescriptifs comme barrière de protection, principalement utilisés pour refuser des catégories spécifiques ou entières d'API au sein de votre environnement (pour vous assurer que les charges de travail ne sont déployées que dans des régions prescrites) ou pour refuser l'accès à des services AWS spécifiques. Les journaux CloudTrail et CloudWatch prennent en charge une collecte complète de journaux et une centralisation prescrites pour les services et les comptes AWS. Les fonctionnalités de sécurité d'AWS et la multitude de services liés à la sécurité sont configurées selon un modèle défini qui vous permet de répondre à certaines des exigences de sécurité les plus strictes au monde.

Ce guide utilise plusieurs zones de disponibilité (AZ), de sorte que la perte d'une zone de disponibilité n'a aucune incidence sur la disponibilité des applications. Vous pouvez utiliser CloudFormation pour automatiser le dimensionnement et la mise à jour de votre infrastructure de manière sûre et contrôlée. Ce guide fournit également des règles prédéfinies pour évaluer les configurations des ressources AWS et les modifications de configuration au sein de votre environnement, ou vous pouvez créer des règles personnalisées dans AWS Lambda pour définir les meilleures pratiques et directives. Vous pouvez automatiser la capacité de mise à l'échelle de votre environnement pour répondre à la demande et atténuer les perturbations telles que les mauvaises configurations ou les problèmes de réseau transitoires.

Ce guide simplifie la gestion de l’infrastructure cloud en utilisant la passerelle Transit, qui sert de hub central qui connecte plusieurs VPC via une passerelle unique, ce qui facilite la mise à l’échelle et la maintenance de l’architecture réseau. Cela simplifie l'architecture de votre réseau et facilite l'acheminement efficace du trafic entre les différents comptes AWS de votre organisation.

Ce guide permet d'éviter ou de supprimer des coûts inutiles ou l'utilisation de ressources sous-optimales. Les organisations fournissent une centralisation et une facturation consolidée, ce qui facilite la séparation étroite entre l’utilisation des ressources et l’optimisation des coûts. Ce guide recommande de déplacer les points de terminaison des API publiques AWS vers votre espace d'adressage VPC privé, en utilisant des points de terminaison centralisés pour des raisons de rentabilité. En outre, vous pouvez utiliser les rapports sur les coûts et l’utilisation d’AWS(AWS CUR) pour suivre votre utilisation d’AWS et estimer les frais.

Ce guide vous aide à réduire l'empreinte carbone associée à la gestion des charges de travail au sein de vos propres centres de données. L'infrastructure mondiale AWS offre une infrastructure de support (telle que l'alimentation, le refroidissement et la mise en réseau), un taux d'utilisation plus élevé et des mises à jour technologiques plus rapides que les centres de données traditionnels. En outre, la segmentation et la séparation des charges de travail vous aident à réduire les mouvements de données inutiles, et Amazon S3 propose des niveaux de stockage et la possibilité de déplacer automatiquement les données vers des niveaux de stockage efficaces.

Contenu connexe

Clause de non-responsabilité

Avez-vous trouvé les informations que vous recherchiez ?

Faites-nous part de vos commentaires afin que nous puissions améliorer le contenu de nos pages