- Sicurezza nel cloud AWS›

- Modello di responsabilità condivisa

Modello di responsabilità condivisa

Panoramica

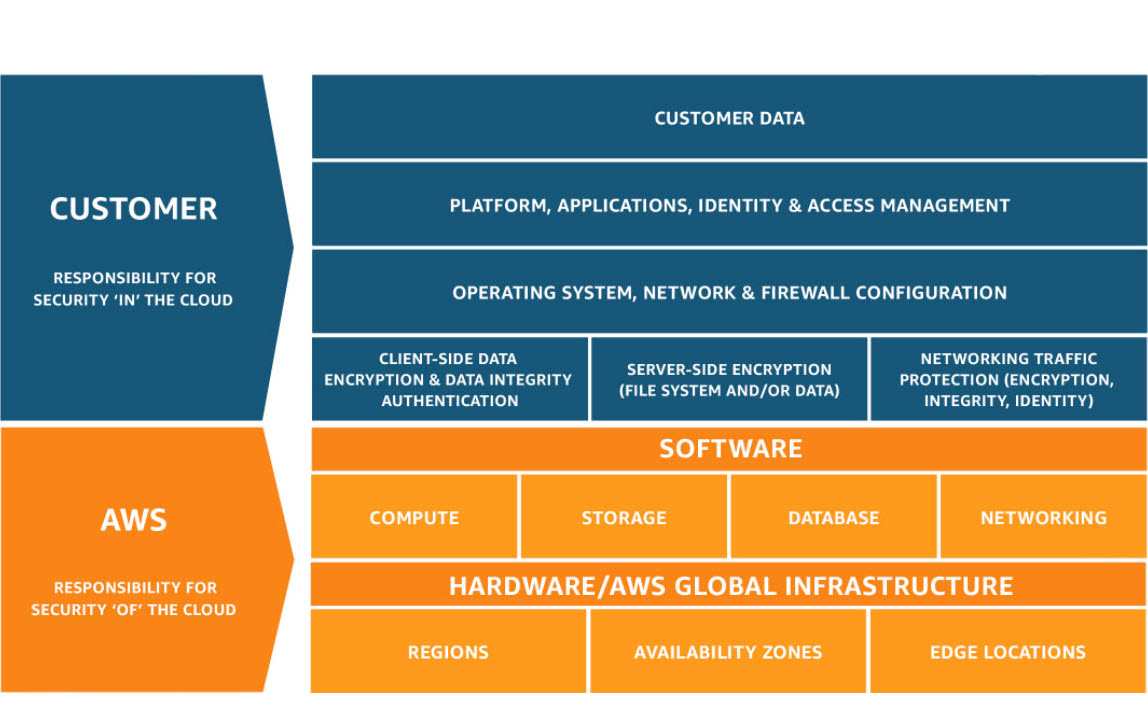

Sicurezza e conformità sono una responsabilità condivisa tra AWS e il cliente. Questo modello condiviso può aiutare ad alleviare il fardello operativo del cliente in quanto AWS aziona, gestisce e controlla i componenti dal sistema operativo host e il livello di virtualizzazione fino alla sicurezza fisica delle strutture in cui il servizio opera. Il cliente si assume la responsabilità e la gestione del sistema operativo guest (inclusi gli aggiornamenti e le patch di sicurezza), di altro software applicativo nonché della configurazione del firewall del gruppo di sicurezza fornito da AWS. I clienti dovrebbero valutare attentamente i servizi che scelgono in quanto le loro responsabilità varieranno in funzione dei servizi usati, dell'integrazione di quei servizi nel loro ambiente IT e delle leggi e normative applicabili. La natura di questa responsabilità condivisa offre anche la flessibilità e il controllo cliente che rendono possibile la distribuzione. Come illustrato nel grafico che segue, questa differenziazione della responsabilità viene comunemente detta sicurezza “del” cloud rispetto a sicurezza “nel” cloud.

Come funziona il modello di responsabilità condivisa AWS

AWS è responsabile della protezione dell'infrastruttura su cui vengono eseguiti tutti i servizi offerti su cloud AWS. L'infrastruttura è formata dai componenti hardware e software, le reti e le strutture che eseguono i servizi cloud AWS.

La responsabilità del cliente sarà determinata dai servizi cloud AWS selezionati dal cliente stesso. Questo determina l'entità del lavoro di configurazione che il cliente deve eseguire come parte delle proprie responsabilità di sicurezza. Ad esempio, servizi come Amazon Elastic Compute Cloud (Amazon EC2), è classificato come Infrastructure as a Service (IaaS) e, in quanto tale, richiede che il cliente esegua tutte le necessarie attività di configurazione e gestione della sicurezza. I clienti che distribuiscono un'istanza Amazon EC2 sono responsabili della gestione del sistema operativo guest (inclusi aggiornamenti e patch di sicurezza), di qualsiasi software applicativo o utilità installata dal cliente sulle istanze e della configurazione del firewall fornito da AWS (chiamato gruppo di sicurezza) in ogni istanza. Per servizi astratti come Amazon S3 e Amazon DynamoDB, AWS opera il livello dell'infrastruttura, il sistema operativo e le piattaforme. I clienti accedono agli endpoint per archiviare e recuperare i dati. I clienti sono responsabili della gestione dei dati (incluse le opzioni di crittografia), classificare gli asset e utilizzare gli strumenti IAM per applicare le autorizzazioni appropriate.

Questo modello di responsabilità condivisa AWS/cliente si estende anche ai controlli IT. Oltre alla responsabilità di esecuzione dell'ambiente IT, anche la gestione, l'esecuzione e la verifica dei controlli IT sono condivise tra AWS e i suoi clienti. AWS può aiutare ad alleviare il peso dei controlli operativi gestendo i controlli associati all'infrastruttura fisica distribuita nell'ambiente AWS che in precedenza potrebbero essere stati gestiti dal cliente. Dato che ogni cliente viene distribuito in modo diverso in AWS, i clienti possono sfruttare lo spostamento della gestione di certi controlli IT ad AWS, il che risulta in un (nuovo) ambiente di controllo distribuito. I clienti possono quindi usare la documentazione sulla conformità e il controllo AWS di cui dispongono per eseguire le procedure di valutazione e verifica come richiesto. Sotto sono riportati esempi di controlli gestiti da AWS, clienti AWS e/o entrambi.

Controlli che un cliente eredita in toto da AWS.

- Controlli fisici e ambientali

Controlli che si applicano sia a livello di infrastruttura sia a livello del cliente, ma in contesti o prospettive completamente separati. In un controllo condiviso, AWS fornisce i requisiti per l'infrastruttura e il cliente deve fornire la propria implementazione dei controlli nell'ambito del suo uso dei servizi AWS. Alcuni dei prodotti inclusi sono ad esempio:

- Gestione patch – AWS è responsabile delle patch e della risoluzione dei problemi dell'infrastruttura, ma i clienti sono responsabili delle patch per i propri sistemi operativi guest e le proprie applicazioni.

- Gestione della configurazione – AWS mantiene la configurazione dei dispositivi della propria infrastruttura, ma un cliente è responsabile della configurazione dei propri sistemi operativi guest, database e applicazioni.

- Consapevolezza e formazione – AWS si occupa della formazione dei dipendenti AWS ma un cliente deve occuparsi della formazione dei propri dipendenti.

Controlli che sono unicamente di responsabilità del cliente in base all'applicazione in fase di implementazione nell'ambito dei servizi AWS. Alcuni esempi includono:

- Protezione di servizio e comunicazioni o sicurezza della zona che possono richiedere che un cliente instradi o suddivida in zone i dati entro specifici ambienti di sicurezza.

Applicare nella pratica il modello di responsabilità condivisa di AWS

Una volta che il cliente ha compreso il modello di responsabilità condivisa AWS e il modo in cui si applica in generale alle operazioni nel cloud, deve stabilire come applicarlo al suo caso d'uso. La responsabilità del cliente varia in base a molti fattori, compresi i servizi AWS e le Regioni che sceglie, l'integrazione di questi servizi nel suo ambiente IT e le leggi e i regolamenti applicabili all'azienda e al carico di lavoro.

I seguenti esercizi possono aiutare i clienti a determinare la distribuzione della responsabilità in base al caso d'uso specifico:

Inizia

Apri tutto![]()

Valuta i servizi di sicurezza, identità e conformità di AWS per comprendere come possono essere utilizzati per raggiungere gli obiettivi di sicurezza e conformità.

![]()

Fornisci ai tuoi team di audit interni ed esterni opportunità di apprendimento specifiche per il cloud sfruttando i programmi di formazione della Cloud Audit Academy.

![]()

Esamina la documentazione di attestazione degli audit di terze parti per determinare quali sono i controlli ereditati e quali controlli obbligatori rimangono da implementare nel tuo ambiente.

![]()

Esegui una valutazione Well-Architected dei carichi di lavoro AWS per valutare l'implementazione delle best practice in materia di sicurezza, affidabilità e prestazioni.

![]()

Esplora le soluzioni disponibili nel catalogo digitale AWS Marketplace con migliaia di inserzioni di software provenienti da fornitori indipendenti di software che consentono ricerca, testing, acquisto e implementazione di software supportati da AWS.

![]()

Esplora i partner AWS con competenza in materia di sicurezza, che offrono un'esperienza di successo comprovata con i clienti nel garantire la sicurezza di ogni fase del percorso di adozione del cloud, dalla migrazione iniziale alla gestione quotidiana.

![]()

Prendi in esame il Framework di adozione del cloud AWS (CAF) e le best practice Well-Architected per pianificare e attuare la trasformazione digitale su larga scala.

![]()

Verifica le funzionalità di sicurezza e le opzioni di configurazione dei singoli servizi AWS nei capitoli sulla sicurezza della documentazione dei servizi AWS.

![]()

Determina i requisiti e gli obiettivi di sicurezza e di conformità esterni e interni e considera framework di settore come il NIST Cybersecurity Framework (CSF) e ISO.