Amazon Web Services ブログ

Kiro を組織で利用するためのセキュリティとガバナンス

こんにちは。ソリューションアーキテクトの吉村です。

本ブログは Kiroweeeeeek (X:#kiroweeeeeeek) の第 3 日目です。昨日のブログは菅原さんの「Amazon Q Developer の IDE プラグインから Kiro に乗り換える準備」という内容でした。

本ブログでは、Kiro を組織で利用するにあたって気になるセキュリティとガバナンス機能についてご紹介します。Kiro の一般提供に関しての総合的な情報は「Kiro が一般提供開始: IDE とターミナルでチームと共に開発」をご確認ください。

Kiro の組織利用を開始

Kiro では、一般提供開始に伴い AWS IAM Identity Center を用いた認証方式を利用できる、Kiro for enterprise の提供を開始しました。IAM Identity Center を利用することで、プレビュー時の個別にクレジットカードを登録する方法とは違い、AWS に組織として請求を 1 本化し、請求を可視化することが可能です。

マネジメントコンソールからアクセスできる Kiro コンソールを利用することで、以下のようなことが行えます。

- リージョン管理:IAM Identity Center インスタンスを管理するリージョンとは別に、Kiro プロファイルを作成するリージョンをマネジメントコンソールで選択することができます。サポートリージョンについては後述します。

- サブスクリプション管理:Kiro コンソールを利用して、IAM Identity Center で管理しているユーザーに対するサブスクリプションの作成・管理・設定を行うことができます。

- グループ管理:グループは IAM Identity Center で管理しているユーザーの集合です。グループに対して Kiro をサブスクライブすると、グループに所属するユーザー全てに対してワンアクションで個別のサブスクリプションを開始することが出来、サブスクリプションの管理を簡素化することができます。

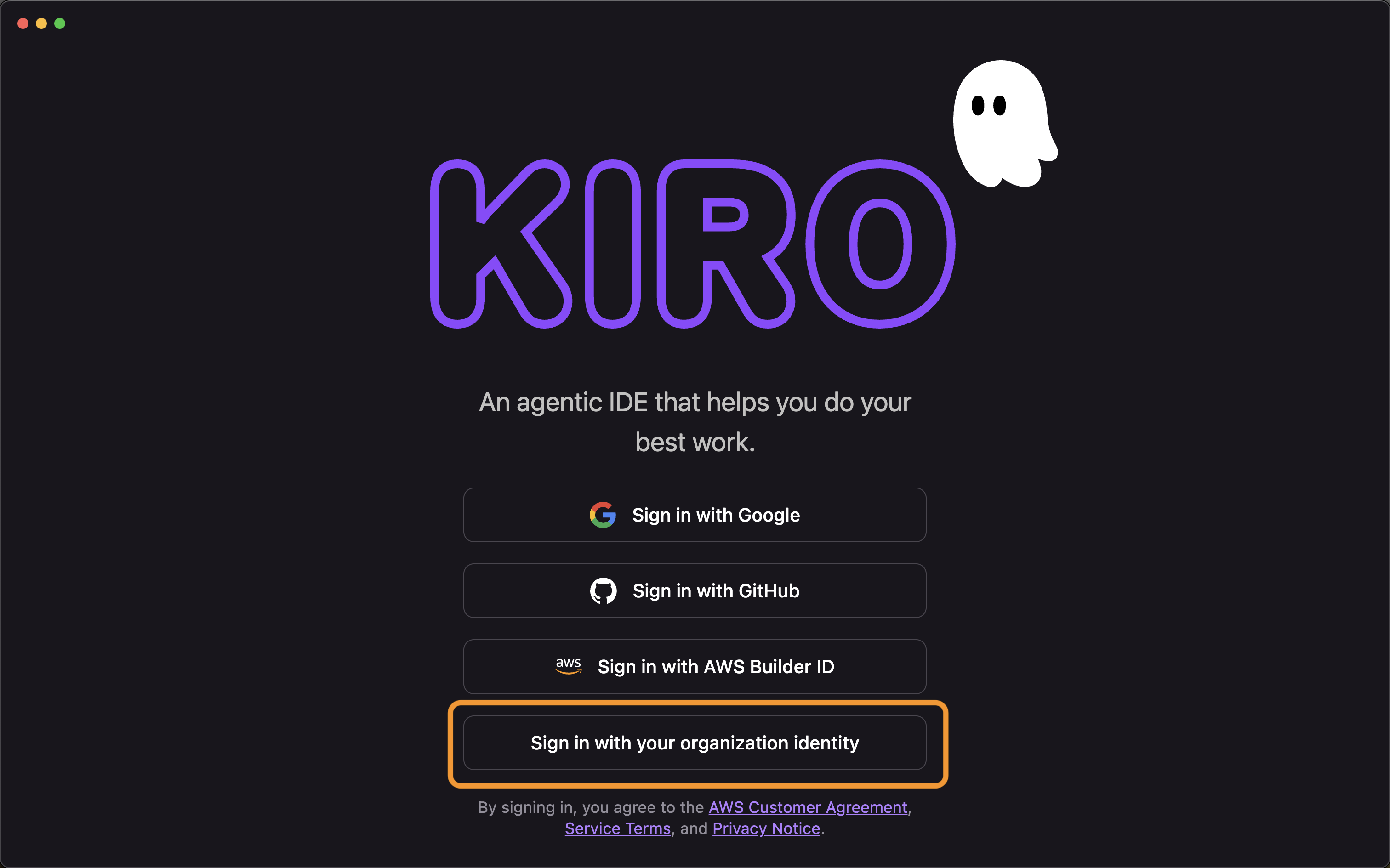

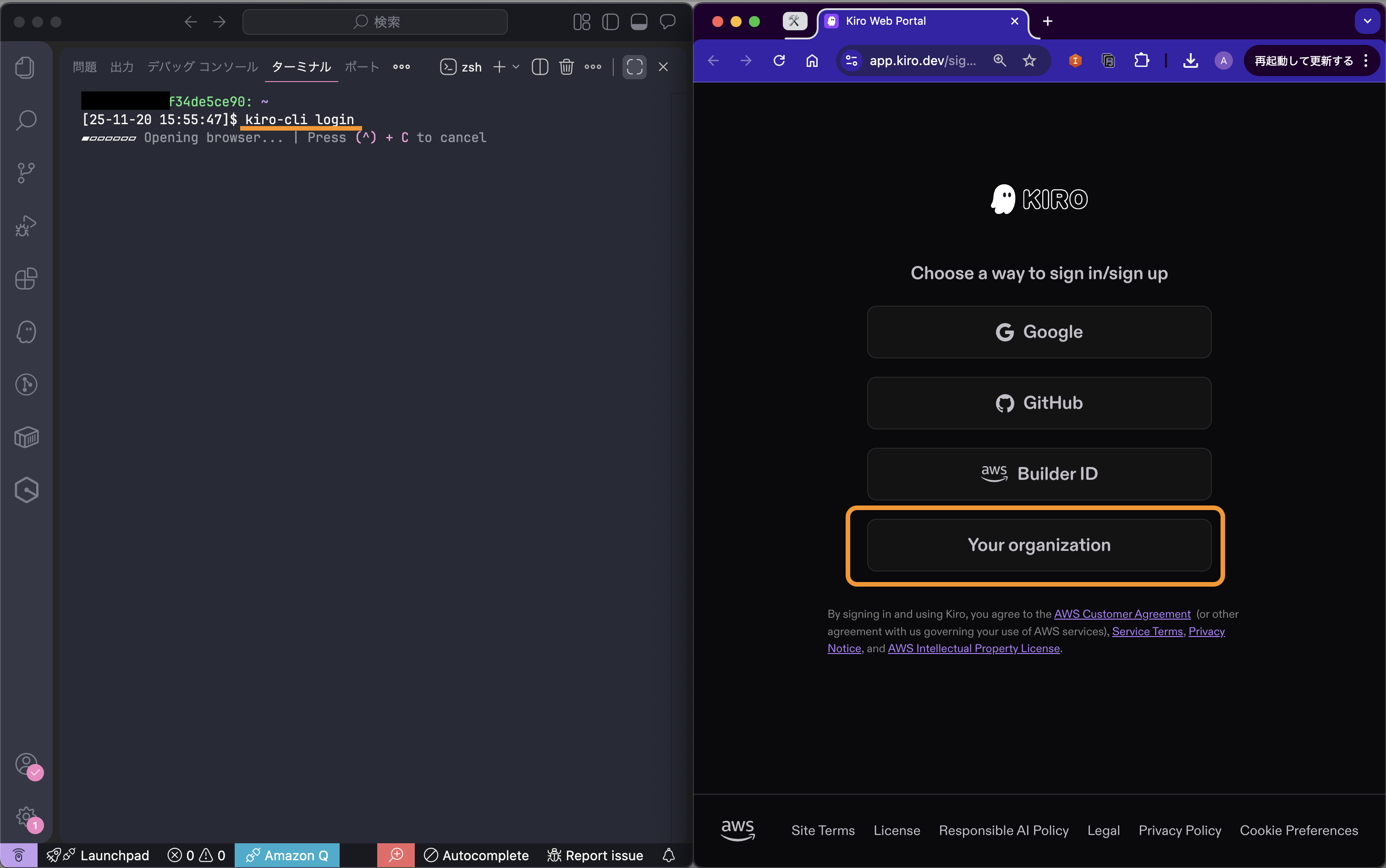

Kiro コンソールからサブスクリプションが開始された、IAM Identity Center ユーザーは、「Sign in with your organization identity」から IDE にログイン、もしくはコマンドラインで kiro-cli login コマンドを利用して IAM Identity Center の認証情報を用いて Kiro CLI にログインし、Kiro の利用を開始することができます。

詳細については、「Concepts – IDE – Docs – Kiro」をご確認ください。

ここまで、IAM Identity Center を利用した Kiro for enterprise について説明しました。ここからは、Kiro for enterprise で気になるセキュリティとガバナンスに焦点を当てていきます。

Kiro プロファイル

Kiro for enterprise を利用する場合、IAM Identity Center インスタンスの作成されたリージョンとは別に、Kiro プロファイルを作成するリージョンを選択します。現在(2025 年 11 月 21 日)では、バージニア北部とフランクフルトリージョンをご選択いただけます。Kiro による推論の実行、データの保存は Kiro プロファイルを作成したリージョンにて行われます。

IAM Identity Center インスタンスのリージョンと、Kiro プロファイルのリージョンは異なっていても問題ありません。例えば、IAM Identity Center は東京リージョンを利用しつつ、Kiro プロファイルをバージニア北部リージョンで作成いただくことも可能です。そのため、既に IAM Identity Center をご利用中のお客様も、すぐに Kiro for enterprise を開始いただけます。

Kiro プロファイルとサポートリージョンの詳細は「Supported regions – IDE – Docs – Kiro」をご確認ください。

サブスクリプションと請求

Kiro のサブスクリプションは、Kiro プロファイルを作成したリージョンで行い、請求は Kiro プロファイルが作成された AWS アカウントに対して行われます。IAM Identity Center グループに対してサブスクリプションを設定した場合など、1 ユーザーに対して複数のサブスクリプションが設定されたような状態になる場合があります。Kiro for enterprise では、同一の Kiro プロファイル内であれば、ユーザーに割り当てられた最も高い Tier のサブスクリプション価格のみが請求されます。例えば、Pro と Pro+ をサブスクリプションしている場合、最も Tier の高い Pro+ の料金のみが請求されます。同一の Kiro プロファイル内で 2 回サブスクライブされたとしても二重課金は生じません。

一方、異なるリージョンに別の Kiro プロファイルを作成しているような場合は注意が必要です。1 人のユーザーが異なるリージョンの Kiro プロファイルそれぞれで Kiro をサブスクライブしている場合、それぞれのサブスクリプションに対して請求が行われます。例えば、バージニア北部リージョンの Kiro プロファイルで Pro、フランクフルトリージョンの Kiro プロファイルで Pro+ をそれぞれサブスクライブした場合、2 つのサブスクリプションの合算した料金が請求されるため、二重課金となります。

請求に関する詳細については、「Enterprise billing – IDE – Docs – Kiro」をご確認ください。

プライバシーとセキュリティ

このセクションでは、テレメトリやユーザーによって入力されるデータ、Kiro が生成するコンテンツ等の取り扱いについて概説します。本セクションの内容は、記事執筆当時 (2025 年 11月 21 日) の情報に基づいており、最新の情報は「Data protection – IDE – Docs – Kiro」よりご確認ください。

データの保存と処理

Kiro の Free Tier ユーザーと個人サブスクライバー(Google, GitHub, AWS Builder ID でログイン)の場合、プロンプトや Kiro が生成する返答などのコンテンツは、バージニア北部リージョンに保存されます。Kiro for enterprise ユーザーの場合、Kiro プロファイルが作成されたリージョンにコンテンツが保存されます。

Kiro は Amazon Bedrock を利用しています。クロスリージョン推論を利用して、高需要時にトラフィックを複数のリージョン分散し、パフォーマンスと信頼性を向上させます。そのため、推論時にクロスリージョン推論がサポートされているリージョンでデータが処理される可能性があります。ただし、データが保存されるリージョンについて影響はありません。

データの暗号化

Kiro では、データの転送中、保存時にそのデータを暗号化します。データの転送中は、TLS 1.2 以上の接続を使用して通信が保護されます。また、データの保存時は、AWS 所有の AWS Key Management Service (KMS) 暗号化キーによってデータは暗号化されます。Kiro for enterprise をご利用のお客様は、KMS のお客様管理キーを作成して利用するオプションもございます。この暗号化キーは対称鍵のみサポートしております。

サービス改善

Kiro の Free Tier ユーザーと個人サブスクライバー(Google, GitHub, AWS Builder ID でログイン)の場合、デフォルトで、特定のコンテンツやテレメトリをサービス改善のために使用する場合があります。Kiro への質問、提供されるその他の入力、Kiro が生成する応答やコードなどのコンテンツを、サービス改善のために使用する可能性があります。また、使用状況データ、エラー、レイテンシー、クラッシュレポート、その他のメトリクスといったテレメトリをサービスの改善のために収集します。これらのデータ共有をオプトアウトすることができ、お客様のコンテンツをサービスの改善を使用されないように設定することが可能です。

Kiro for enterprise をご利用のお客様は、AWS によってテレメトリとコンテンツ収集から自動的にオプトアウトされ、サービスの改善に利用されません。ユーザーアクティビティレポートのテレメトリ収集設定は、Kiro コンソールで管理者によって制御され、ユーザーが直接設定、修正することはできません。

コードリファレンス

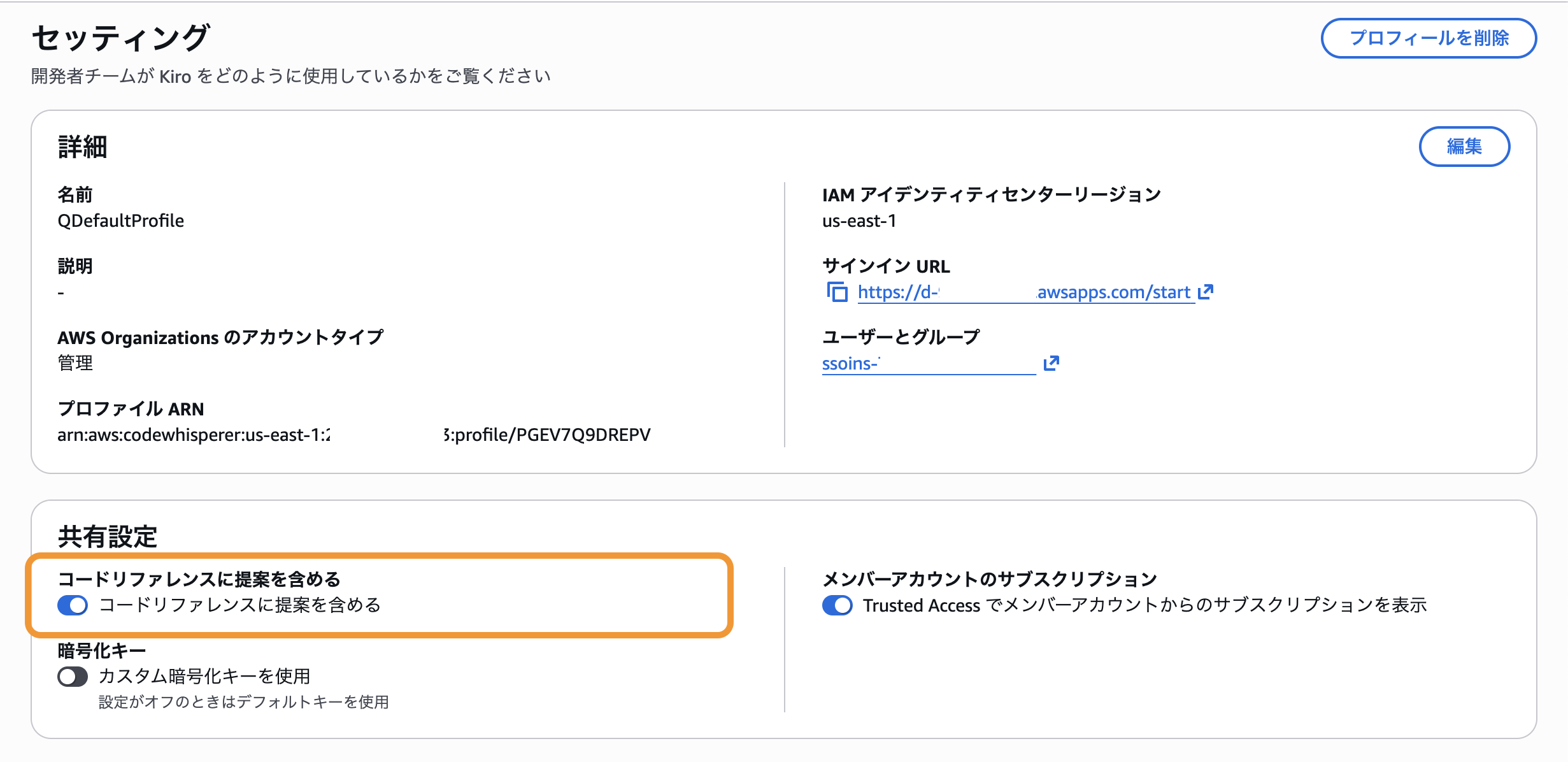

Kiro は、一部オープンソースプロジェクトから学習を行っています。時折 Kiro が提案するコードが、公開されたコードに似ている場合があります。コードリファレンスログを使用することで、公開されているコードに似たコード推奨事項への参照を表示することができます。コードリファレンスは設定から ON/OFF を切り替えることができます。

Kiro for enterprise の管理者は、すべてのユーザーに対してリファレンス付きのコード提案を受け取らないようにオプトアウトすることができます。この設定は管理者によって制御され、ユーザーが直接設定、修正することはできません。

コードリファレンスの詳細は「Code references – IDE – Docs – Kiro」をご確認ください。また、Kiro の出力に伴う補償については、サービス規約の 50.10 をご確認ください。

利用状況と統制

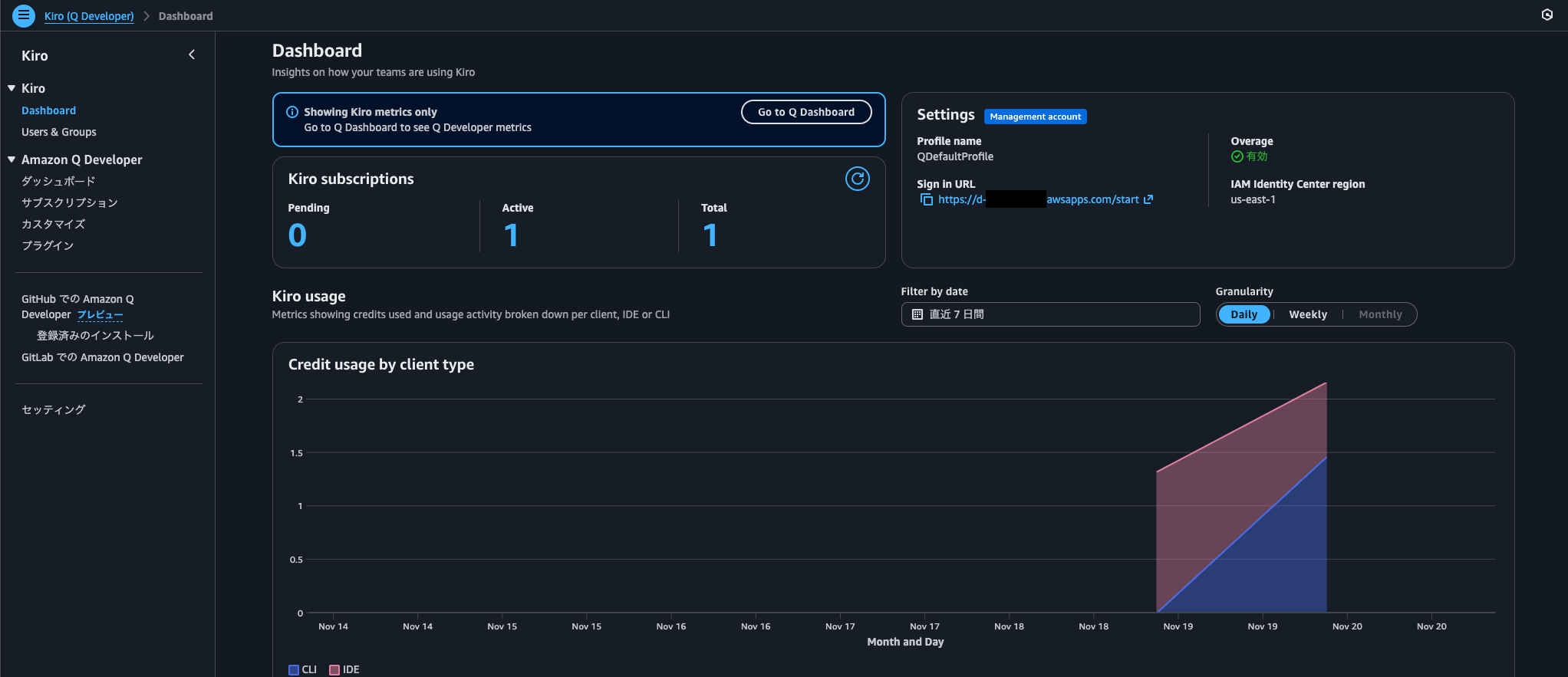

利用状況の確認

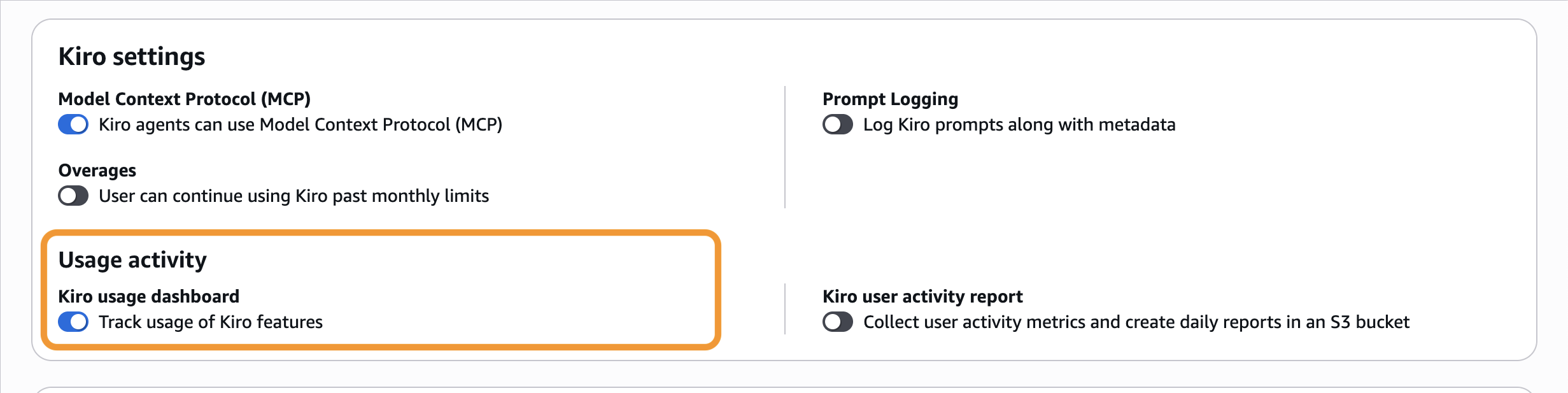

Kiro コンソールのセッティングにて、Kiro usage dashboard を有効化することができます。

この設定を有効にすることで、Tier ごとの総サブスクリプション数、アクティブなサブスクリプション数、保留中のサブスクリプション数、アクティブなユーザー数、クレジットの消費量を Kiro コンソールのダッシュボードで可視化できます。

Kiro のダッシュボードとメトリクスの詳細は「Viewing Kiro usage on the dashboard – CLI – Docs – Kiro」をご確認ください。

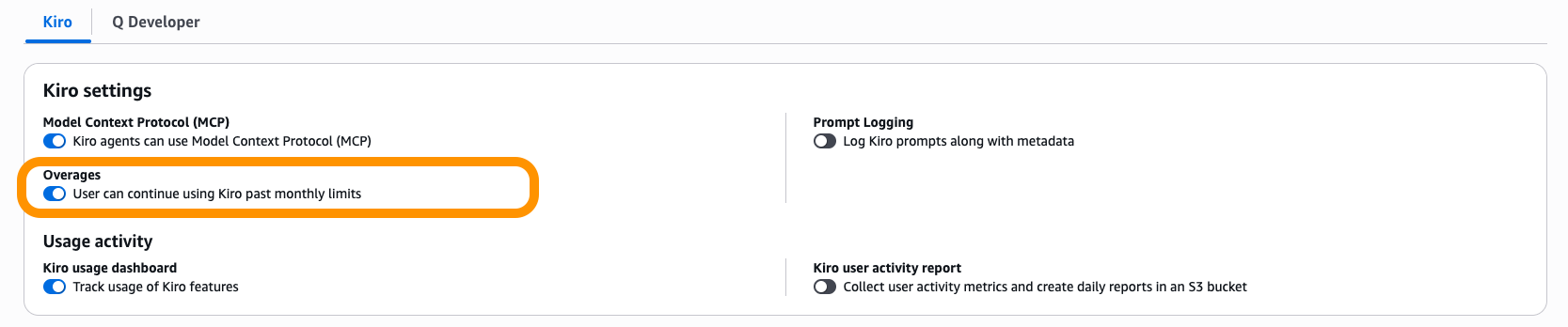

Overage と MCP の統制

Kiro では、月のクレジット制限を超えて Kiro を利用可能にする Overage(超過料金)がサポートされています。Kiro の月の制限に達した場合、Overage が有効化されていると、0.04 USD/クレジットで制限を超えて Kiro の機能を引き続き利用することができます。デフォルトで Overage は無効化されています。

Kiro for enterprise をご利用の場合、管理者は Kiro コンソールを利用して、Kiro プロファイルに対して Overage 機能をオプトインすることができます。また、MCP(Model Context Protocol)の利用可否もこちらの設定画面で ON/OFF を切り替えることが可能です。

ネットワーク設定

ファイアウォールとプロキシ

組織のネットワークセキュリティによって、ファイアウォールやプロキシ経由で Kiro へ接続を行う必要が生じる場合があります。このような場合に、ホワイトリストに登録していただく必要のあるエンドポイントを以下の表にまとめます。

| URL | 目的 |

|---|---|

| <idc-directory-id-or-alias>.awsapps.com | 認証 |

| oidc.<sso-region>.amazonaws.com | 認証 |

| *.sso.<sso-region>.amazonaws.com | 認証 |

| *.sso-portal.<sso-region>.amazonaws.com | 認証 |

| *.aws.dev | 認証 |

| *.awsstatic.com | 認証 |

| *.console.aws.a2z.com | 認証 |

| *.sso.amazonaws.com | 認証 |

| https://aws-toolkit-language-servers.amazonaws.com/* | Kiro, 言語処理 |

| https://aws-language-servers.us-east-1.amazonaws.com/* | Kiro, 言語処理 |

| https://client-telemetry.us-east-1.amazonaws.com | Kiro, テレメトリ |

| cognito-identity.us-east-1.amazonaws.com | Kiro, テレメトリ |

ここで、idc-directory-id-or-alias は、IAM Identity Center のディレクトリ ID もしくはエイリアス、sso-region は、IAM Identity Center インスタンスが作成されているリージョンに読み替えます。

詳細は「Configuring a firewall, proxy server, or data perimeter for Kiro – IDE – Docs – Kiro」をご確認ください。

プライベートネットワークアクセス

Kiro では、インターフェース型 VPC エンドポイントを提供しているため、PrivateLink を利用して Kiro へプライベート接続できます。マネジメントコンソールや AWS CLI を利用して、以下のサービス名で VPC エンドポイントを作成することができます。

- com.amazonaws.us-east-1.q

- com.amazonaws.eu-central-1.q

- com.amazonaws.us-east-1.codewhisperer

これにより、インターネット経由でデータを送受信できないような制約下でも、プライベートネットワークを介して、Kiro をご利用頂くことが可能です。

詳細は「Kiro and interface endpoints (AWS PrivateLink) – IDE – Docs – Kiro」をご確認ください。

まとめ

このブログでは、Kiro を組織で利用するために利用可能な Kiro for enterprise とそれを取り巻くセキュリティとガバナンスに関する内容について触れてきました。皆様の組織全体で Kiro を利用して、新しいものを生み出すための一助になれば幸いです!

引き続き X で #kiroweeeeeeek をつけて様々な角度からの投稿をお待ちしています!