Amazon Web Services ブログ

IAM Identity Center を使用した Amazon OpenSearch Service の信頼されたアイデンティティ伝播

本記事は 2025 年 7 月 25 日 に公開された「Trusted identity propagation using IAM Identity Center for Amazon OpenSearch Service」を翻訳したものです。

Amazon OpenSearch Service を利用するエンタープライズのお客様は、プロビジョニングされたドメインや Amazon OpenSearch Serverless コレクションのデータにアクセスする際に、シームレスな認証・認可メカニズムを備えた包括的なセキュリティ制御を必要としています。これらの組織のセキュリティチームは、エンタープライズポリシーへのコンプライアンスを維持するだけでなく、堅牢なアイデンティティ管理によってユーザーが安全にデータにアクセスできるようにする必要があります。AWS IAM Identity Center は、これらのエンタープライズのお客様にシングルサインオン (SSO) 機能を提供する、一般的なアイデンティティ管理メカニズムです。IAM Identity Center は、Security Assertion Markup Language (SAML) を OpenSearch Service プロビジョニングドメインと OpenSearch Serverless の両方で使用できます。そして今回、信頼されたアイデンティティ伝播を使用することで、IAM Identity Center は OpenSearch Service のデータにアクセスするための新しい直接的な方法を提供します。

この記事では、この新しいアクセス方法を活用して OpenSearch UI を使用したデータアクセスを簡素化しながら、OpenSearch データに対する堅牢なロールベースのアクセス制御を維持する方法について説明します。

信頼されたアイデンティティ伝播の概要

IAM Identity Center の信頼されたアイデンティティ伝播は、OpenSearch Service にアクセスする際にユーザーのアイデンティティコンテキストをロールに追加し、OpenSearch Service はこのコンテキストを使用して OpenSearch データアクセスを認可およびスコープ設定します。これにより、アプリケーションがユーザーに代わってデータにアクセスするため、お客様の認証・認可フローが簡素化されます。ユーザーまたはユーザーエージェントは、この認可が行われるためにアプリケーションとバックエンドサービスの間に存在する必要がありません。これは、アサーションを交換するための仲介としてユーザーエージェントがこれらのエンティティ間に存在する必要がある SAML のような方法とは異なります。この柔軟性により、OpenSearch Service ドメインの Amazon Virtual Private Cloud (Amazon VPC) 内にあるデータや OpenSearch Serverless コレクションなど、さまざまなデータソースへのアクセスが簡素化されます。OpenSearch UI を使用することで、バックエンド接続をさらに簡素化し、データへのシームレスなアクセスを実現できます。次の図は、OpenSearch Service でアイデンティティ伝播がどのように機能するかを示しています。

前提条件

OpenSearch Service で IAM Identity Center の使用を開始する前に、いくつかのオプションを有効にする必要があります。まず、このガイドの手順に従って、IAM Identity Center の組織インスタンスまたはアカウントインスタンスをセットアップします。OpenSearch Service プロビジョニングドメインの場合、IAM Identity Center (IDC) 認証 – 新機能 オプションを有効にする必要があります。これは AWS CloudFormation、OpenSearch REST API、AWS SDK、または AWS マネジメントコンソールを通じて行えます。

コンソールを使用して Identity Center を有効にするには

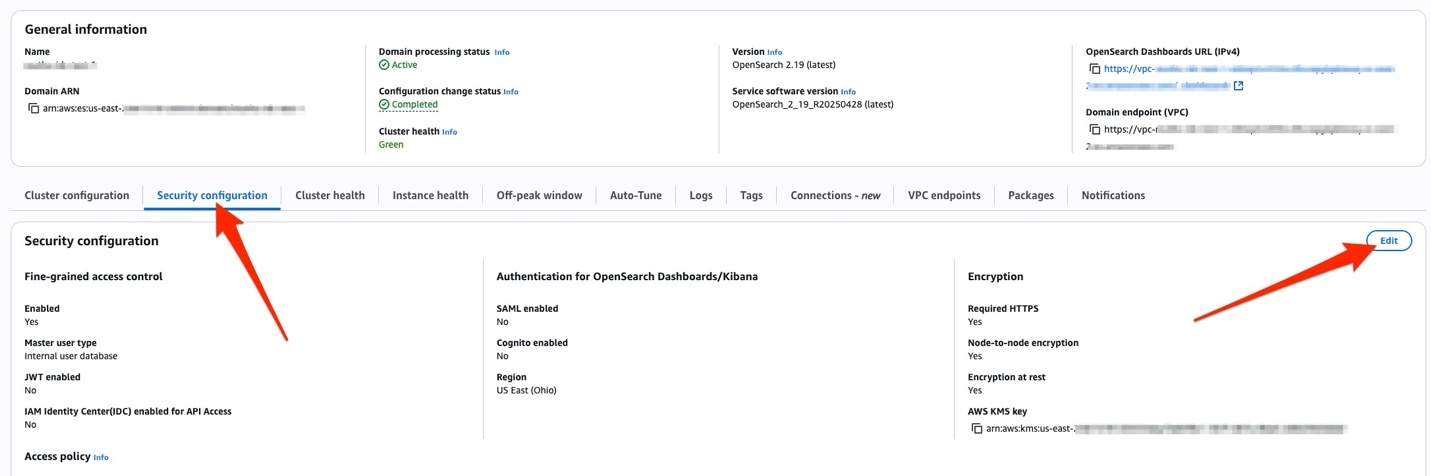

- 既存のプロビジョニングドメインにこの機能を追加するには、OpenSearch Service コンソールに移動し、セキュリティ設定タブに移動して編集を選択します。

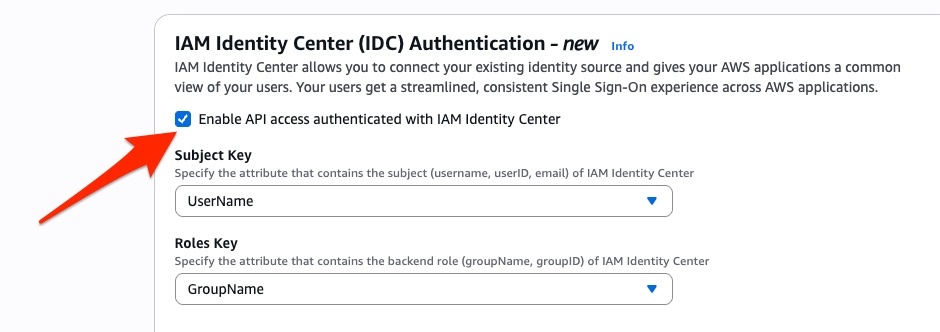

- このステップの後、または新しいドメインを作成する場合は、IAM Identity Center (IDC) 認証 – 新機能 のチェックボックスを選択します。

- この記事の後半で説明するロールベースのアクセス制御をどのように確立するかに応じて、Subject Key と Roles Key にはさまざまなオプションがあります。ここでは、Subject Key に UserName を、Roles Key に GroupName を選択します。

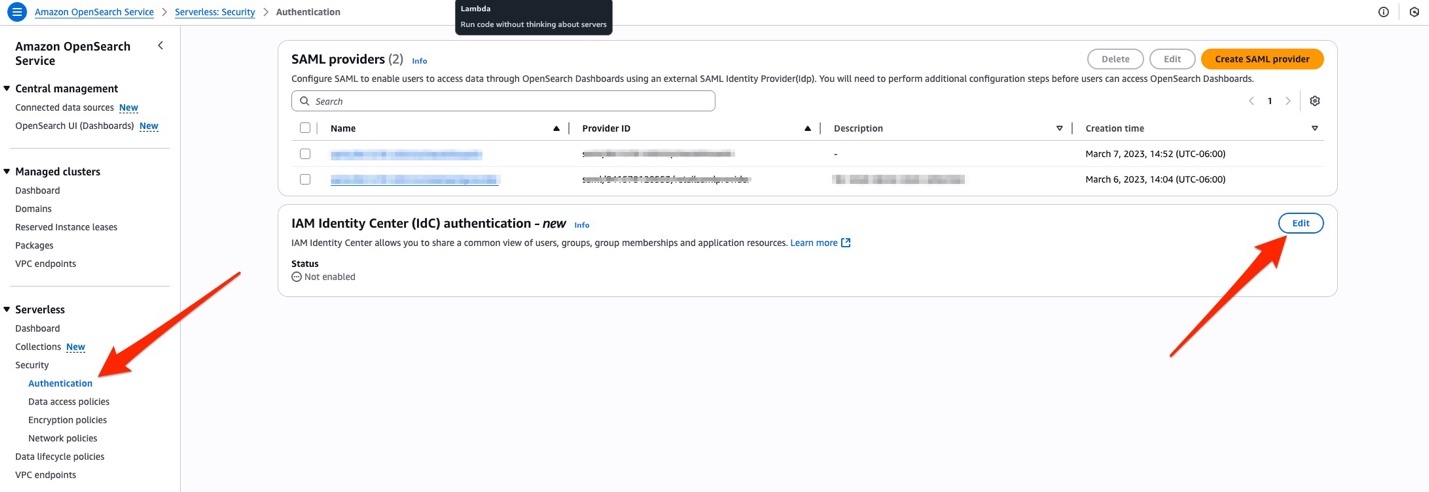

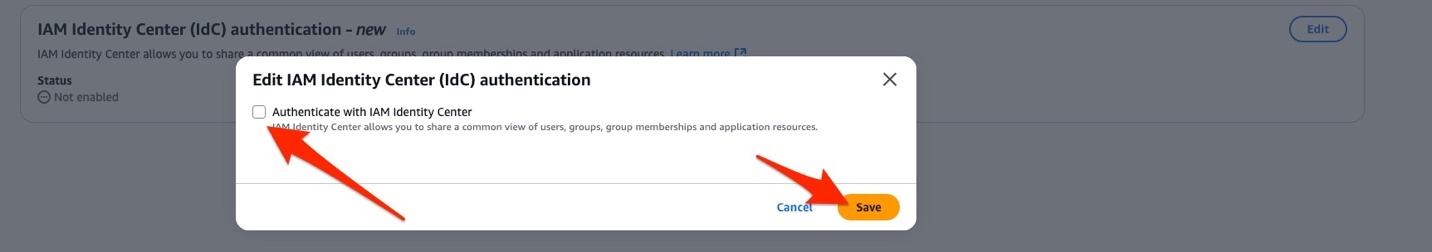

- OpenSearch Serverless の場合、ナビゲーションペインでサーバーレスを選択し、次にセキュリティと認証を選択します。IAM Identity Center (IdC) 認証 – 新機能 セクションで編集を選択します。

- IAM Identity Center で認証のチェックボックスを選択し、保存を選択します。

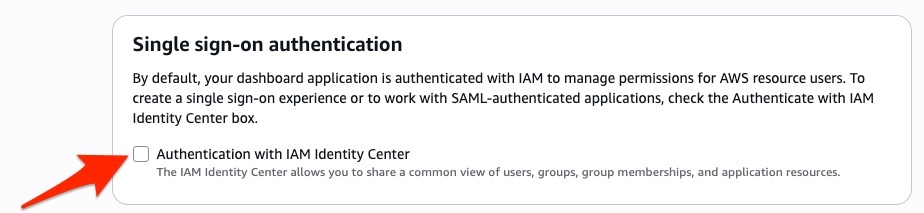

- OpenSearch UI アプリケーションを作成する際、シングルサインオン認証の下にある IAM Identity Center で認証のチェックボックスを選択します。OpenSearch UI アプリケーションの作成手順については、OpenSearch UI アプリケーションの作成を参照してください。

これらのステップの後、新しいユーザーとグループを作成するか、既存のユーザーアイデンティティを使用して IAM Identity Center を設定する準備が整います。

IAM Identity Center アイデンティティの伝播

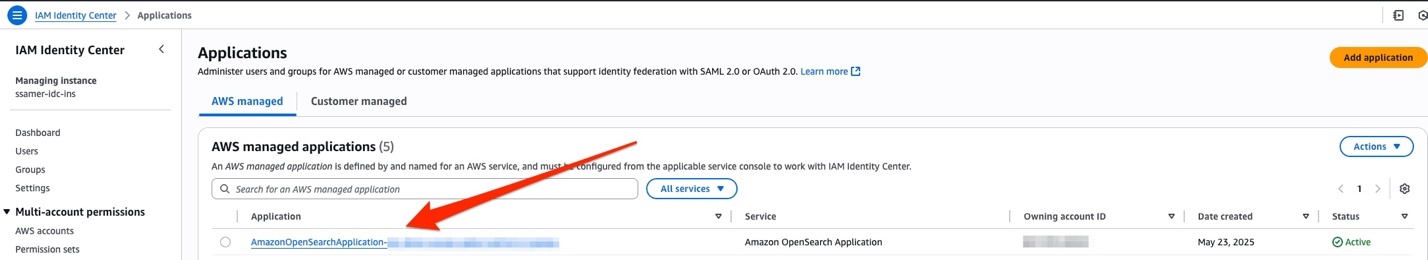

現在、IAM Identity Center によるシングルサインオン認証の追加は、新しい OpenSearch UI アプリケーションのセットアップ時に行えます。新しい OpenSearch UI アプリケーションを作成するには、以下の手順を使用します。なお、アプリケーション作成後にシングルサインオンを有効にすることは現在できません。シングルサインオンを有効にすると、Identity Center コンソールのアプリケーションの下に AWS マネージドアプリケーションが表示されます。

ユーザーとグループの割り当て

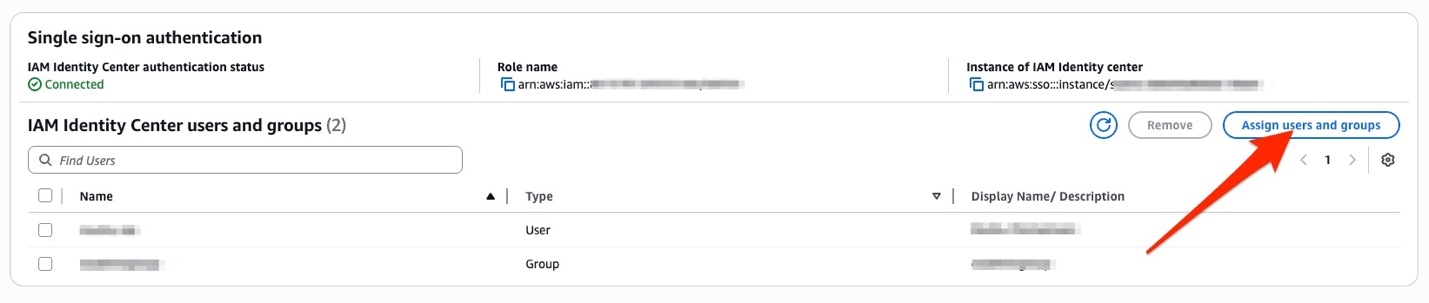

アプリケーションが作成され、ステータスがアクティブと表示されたら、アプリケーションにユーザーとグループを割り当てる必要があります。この割り当ては重要であり推奨されます。これらの割り当てによって、OpenSearch Service 内のデータアクセスのスコープと権限が決定されるためです。これを行うには、OpenSearch Service コンソールで前のステップで作成したアプリケーションを選択します。ここで、シングルサインオン認証の下に IAM Identity Center ユーザーとグループのオプションが表示されます。ユーザーとグループを割り当てを選択し、適切な Identity Center ユーザーとグループを選択します。

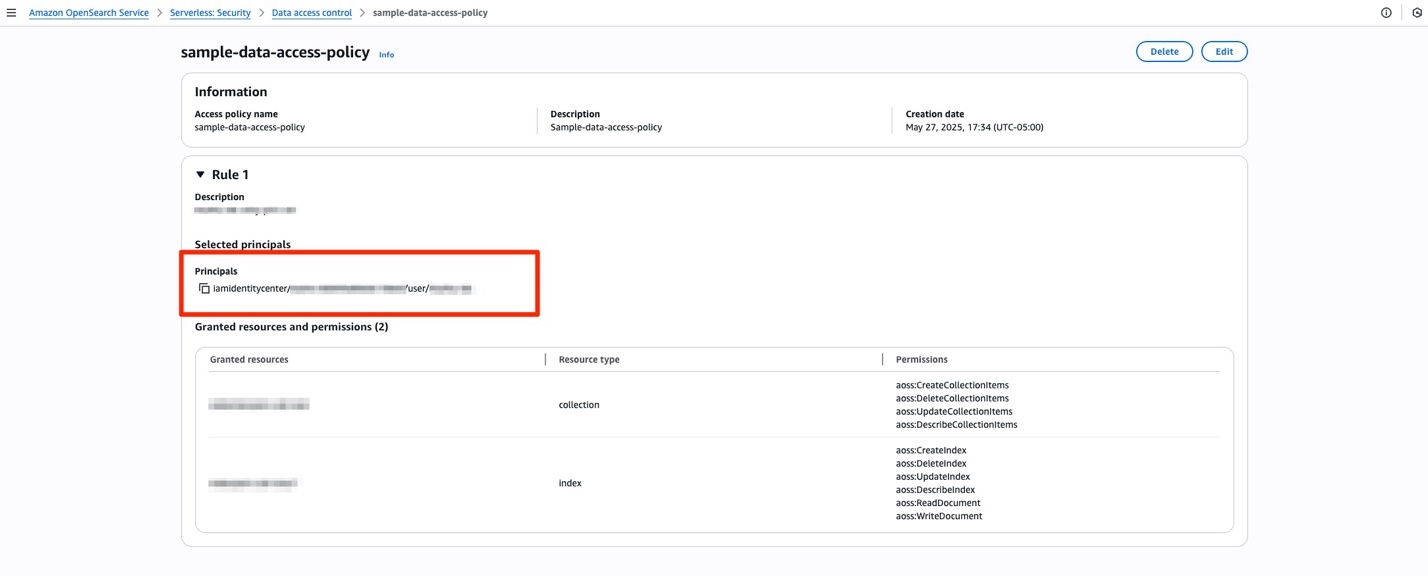

OpenSearch Serverless の場合、IAM Identity Center プリンシパルにコレクションへのアクセスに適切な権限を付与するために、新しいデータアクセスポリシーを作成するか、既存のポリシーにルールを追加する必要があります。例えば、次の図は、Rule 1 で特定のユーザーに特定の権限を付与し、Rule 2 でグループにより制限された権限を提供するデータアクセスポリシーを示しています。

この時点で、OpenSearch Service ドメイン、OpenSearch Serverless コレクション、および OpenSearch UI がアイデンティティ伝播用にセットアップされています。

IAM Identity Center アイデンティティのきめ細かなアクセス制御

きめ細かなアクセス制御は、プロビジョニングドメインに対してインデックス、ドキュメント、フィールドレベルでセキュリティを提供する OpenSearch Service のロールベースのアクセス制御です。OpenSearch Service に伝播するアイデンティティコンテキストの側面を選択できます。Subject Key には UserId、UserName、Email から選択でき、Roles Key には GroupId と GroupName から選択できます。この設定は重要です。アイデンティティコンテキスト内のプロパティの値は、OpenSearch Service プロビジョニングドメイン内のユーザーとバックエンドロールのマッピングと正確に一致する必要があるためです。IAM Identity Center サインオンが有効になっていない場合、OpenSearch Service は AWS 署名バージョン 4 によるリクエスト署名のみを評価できます。これは、OpenSearch UI が使用するロールに認可のためのアイデンティティコンテキストが含まれないことを意味します。認可を完了するには、アイデンティティコンテキストフィールドの値を OpenSearch ロールマッピングに追加します。権限の管理のロールをユーザーにマッピングを参照してください。ロールマッピングは、OpenSearch REST API、AWS SDK、または OpenSearch Dashboards を使用して行えます。

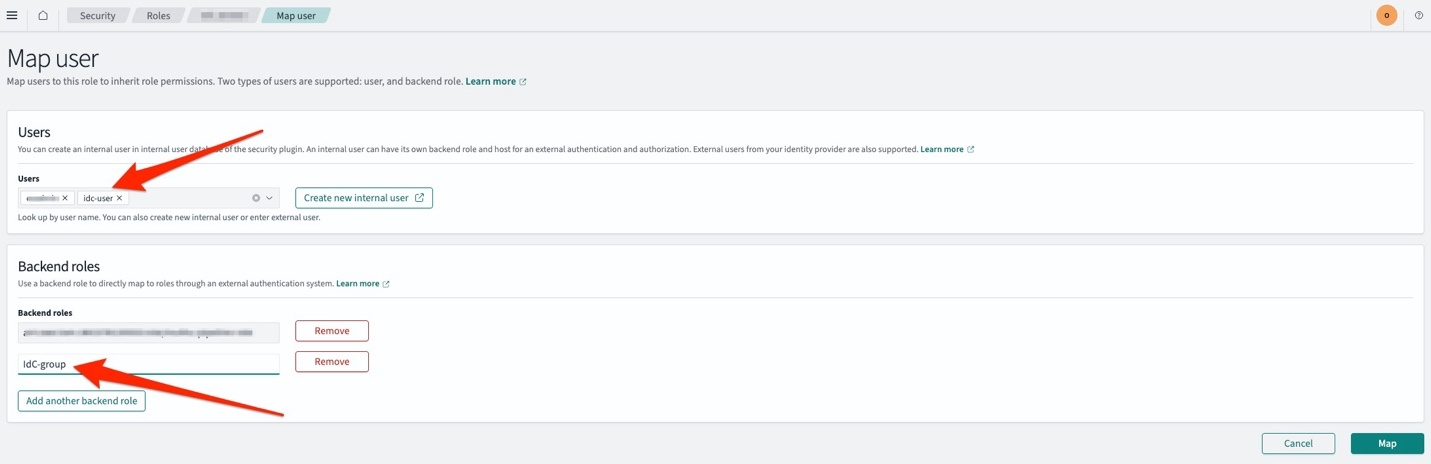

OpenSearch Dashboards を使用してロールをマッピングするには

- 画面左上のメニューアイコン

から、Management、Security、Roles、<対象のロール> を選択します。

から、Management、Security、Roles、<対象のロール> を選択します。 - Mapped Users タブを選択し、Manage mapping を選択します。

- ロールをマッピングする際、Subject Key に対応する値を入力してください。この値はアイデンティティコンテキストと同じである必要があります。さらに、Roles Key を使用して IAM Identity Center グループに基づくアクセスを割り当てます。

OpenSearch Serverless では、アクセス制御の粒度はインデックスレベルであるため、コレクションまたはコレクション内のインデックスにアクセスできるプリンシパルを制御するために、データアクセスポリシーに追加のルールを追加する必要があります。

アイデンティティ伝播の検証

最後のステップは、アイデンティティ伝播を検証することです。

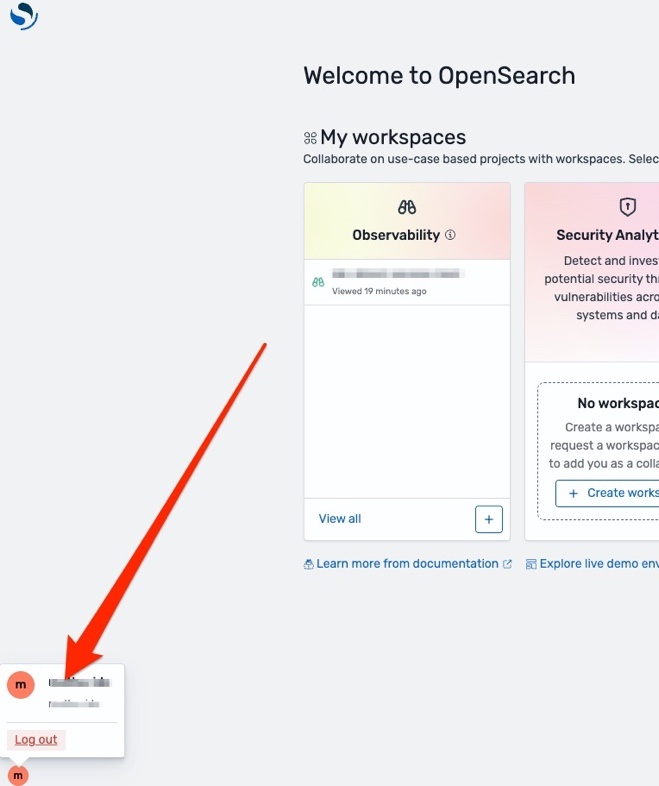

- OpenSearch UI アプリケーションを開き、Login ドロップダウンから IAM Identity Center を選択します。

- IAM Identity Center でのログインプロセスを完了すると、OpenSearch UI が開きます。画面左下のユーザーアイコンを選択して、Identity Center からの正しいプリンシパルであることを確認します。先ほど選択した Identity Center プロパティと一致するはずです。

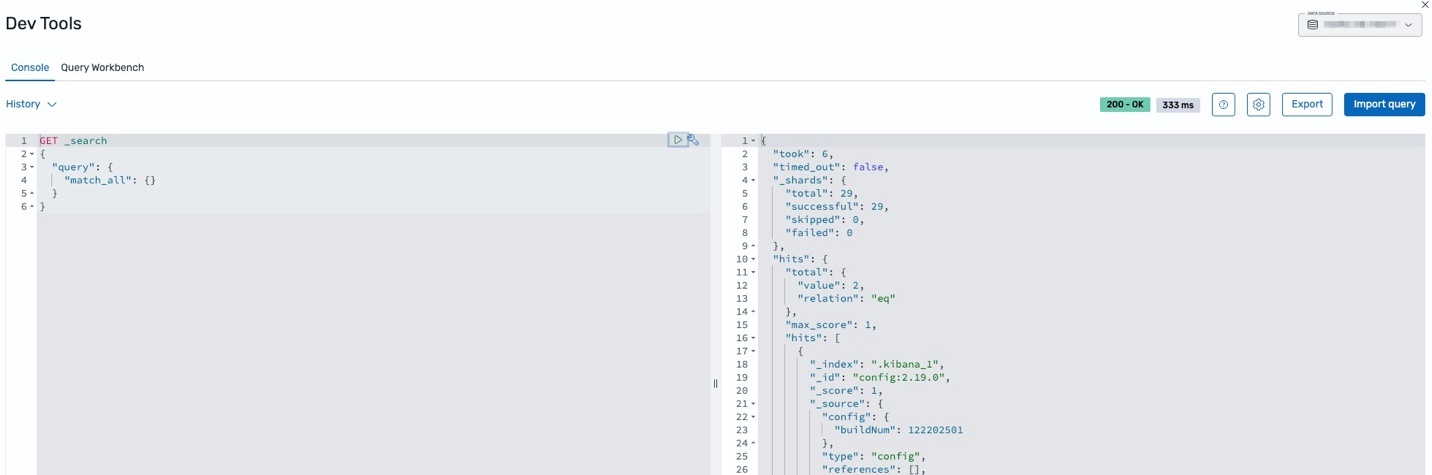

- 正しいアイデンティティ伝播を検証するには、画面左下のユーザープロファイルアイコンのすぐ上にある Dev tools

アイコンを選択します。

アイコンを選択します。 - 画面右上で正しい OpenSearch ドメインまたは OpenSearch Serverless コレクションのデータソースを選択し、

_searchクエリを実行します。データソースからの結果が表示され、アイデンティティが OpenSearch Service に正しく伝播されていることが確認できます。

まとめ

この記事では、IAM Identity Center を使用した Amazon OpenSearch Service の信頼されたアイデンティティ伝播の使用方法を紹介しました。これは、堅牢なアクセス制御を維持しながら、安全なデータアクセスへの合理化されたアプローチを提供します。このソリューションには、いくつかの主要なメリットがあります。

- 認証の簡素化: アプリケーションとバックエンドサービス間のユーザーエージェントの必要性を排除することで、従来の SAML ベースのアプローチと比較して認証プロセスが合理化されます。

- セキュリティの強化: この統合は、OpenSearch Service プロビジョニングドメインと Amazon OpenSearch Serverless コレクションの両方に対して、シームレスな認証・認可メカニズムを提供しながら、包括的なセキュリティ制御を維持します。

- 柔軟なアイデンティティ管理: 組織は既存の IAM Identity Center 実装を使用してユーザーアクセスを管理でき、エンタープライズセキュリティポリシーへのコンプライアンスを維持しやすくなります。

- きめ細かなアクセス制御: このソリューションは、プロビジョニングドメインに対してインデックス、ドキュメント、フィールドレベルでの詳細なアクセス制御をサポートし、組織が正確なセキュリティ対策を実装できるようにします。

今すぐお客様の環境でこのソリューションの実装を始めましょう!

OpenSearch Service でのアイデンティティ管理とセキュリティのベストプラクティスの詳細については、以下をお勧めします。

- Amazon OpenSearch Service の Identity Center 信頼されたアイデンティティ伝播サポート

- IAM Identity Center の開始方法

- Amazon OpenSearch Service セキュリティのベストプラクティス

- OpenSearch UI の概要

著者について

Muthu Pitchaimani は、Amazon OpenSearch Service の Search Specialist です。大規模な検索アプリケーションとソリューションを構築しています。Muthu はネットワーキングとセキュリティのトピックに関心があり、テキサス州オースティンを拠点としています。

Muthu Pitchaimani は、Amazon OpenSearch Service の Search Specialist です。大規模な検索アプリケーションとソリューションを構築しています。Muthu はネットワーキングとセキュリティのトピックに関心があり、テキサス州オースティンを拠点としています。

Sohaib Katariwala は、シカゴを拠点とする AWS の Senior Specialist Solutions Architect で、Amazon OpenSearch Service を担当しています。データと分析のあらゆることに関心があります。特に、お客様が現代の課題を解決するためにデータ戦略に AI を活用することを支援することを好んでいます。

Sohaib Katariwala は、シカゴを拠点とする AWS の Senior Specialist Solutions Architect で、Amazon OpenSearch Service を担当しています。データと分析のあらゆることに関心があります。特に、お客様が現代の課題を解決するためにデータ戦略に AI を活用することを支援することを好んでいます。

この記事は Kiro が翻訳を担当し、Solutions Architect の 榎本 貴之 がレビューしました。