- AWS ソリューションライブラリ›

- Guidance for Trusted Secure Enclaves on AWS

Guidance for Trusted Secure Enclaves on AWS

セキュアエンクレーブを使用して、機密性の高いワークロードを保護および分離する

概要

仕組み

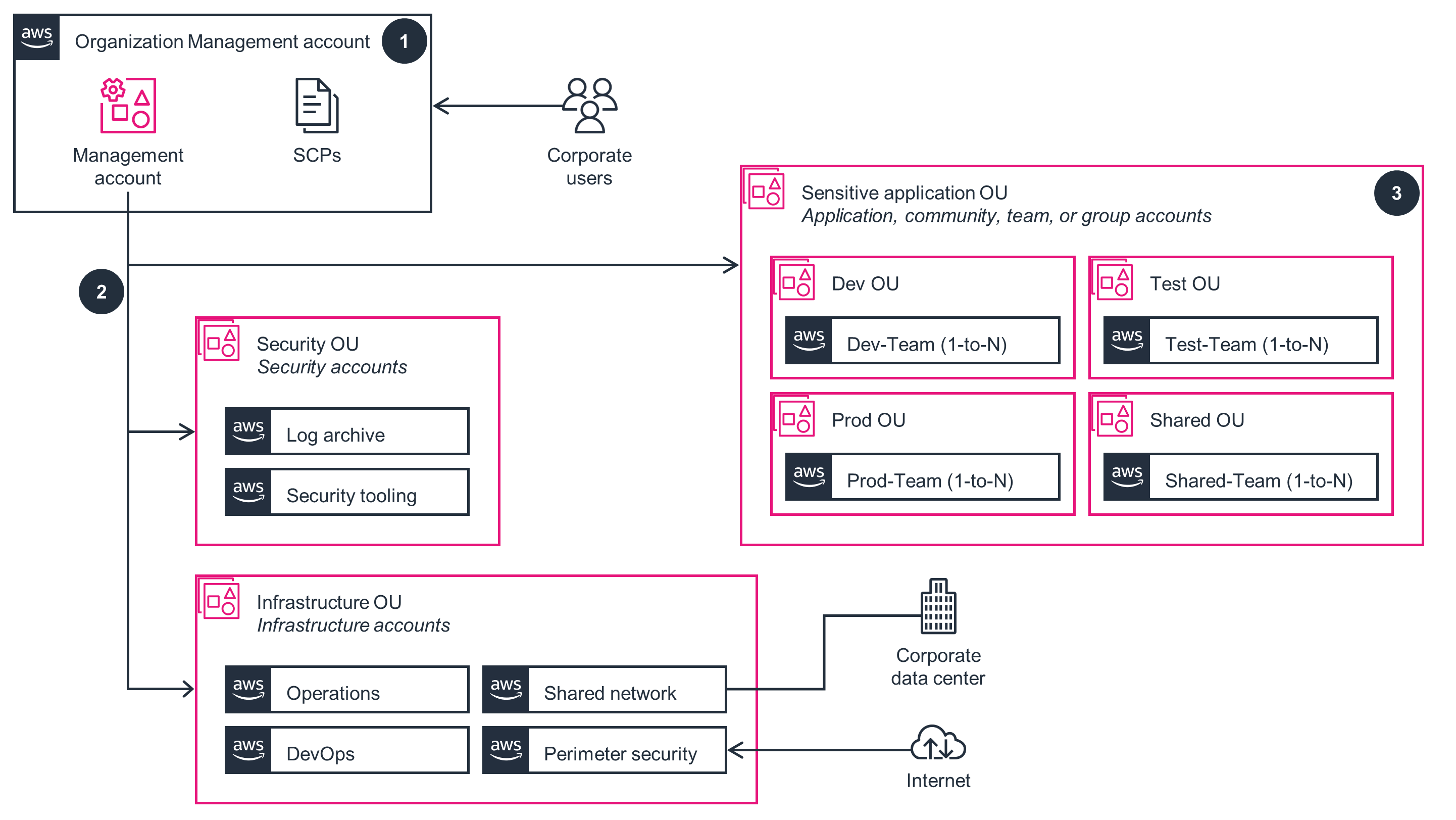

組織管理アカウント

このアーキテクチャ図は、組織が複数のアカウントをグループ化する方法を示しています。すべてのアカウントは、単一のお客様エンティティによって管理されます。 このアーキテクチャ図のステップに従って、このガイダンスの組織管理アカウント部分をデプロイします。

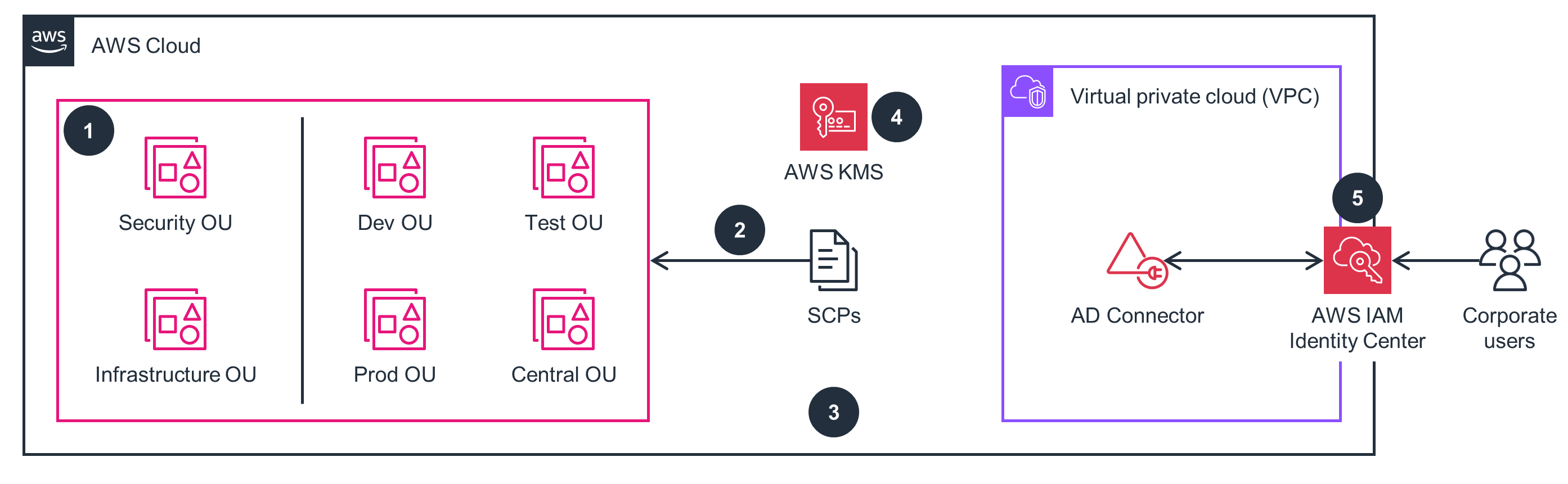

セキュリティアカウント

このアーキテクチャ図は、AWS のサービスとアカウント全体で包括的なログ収集を一元的に設定する方法を示しています。 このアーキテクチャ図のステップに従って、このガイダンスのセキュリティアカウントの部分をデプロイします。

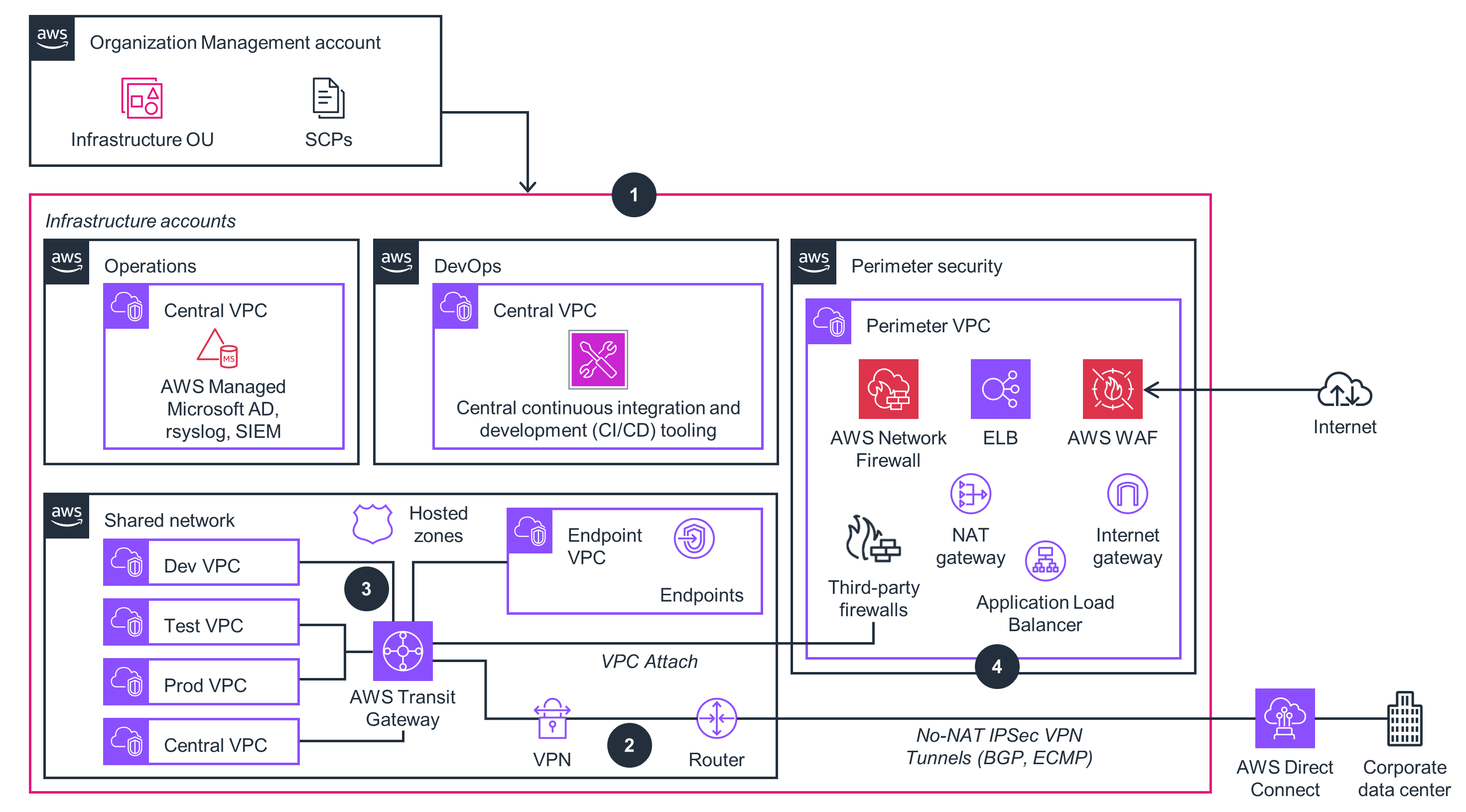

インフラストラクチャアカウント

このアーキテクチャ図は、仮想プライベートクラウド (VPC) を使用して一元化され、分離されたネットワーク環境を構築する方法を示しています。 このアーキテクチャ図のステップに従って、このガイダンスのインフラストラクチャアカウント部分をデプロイします。

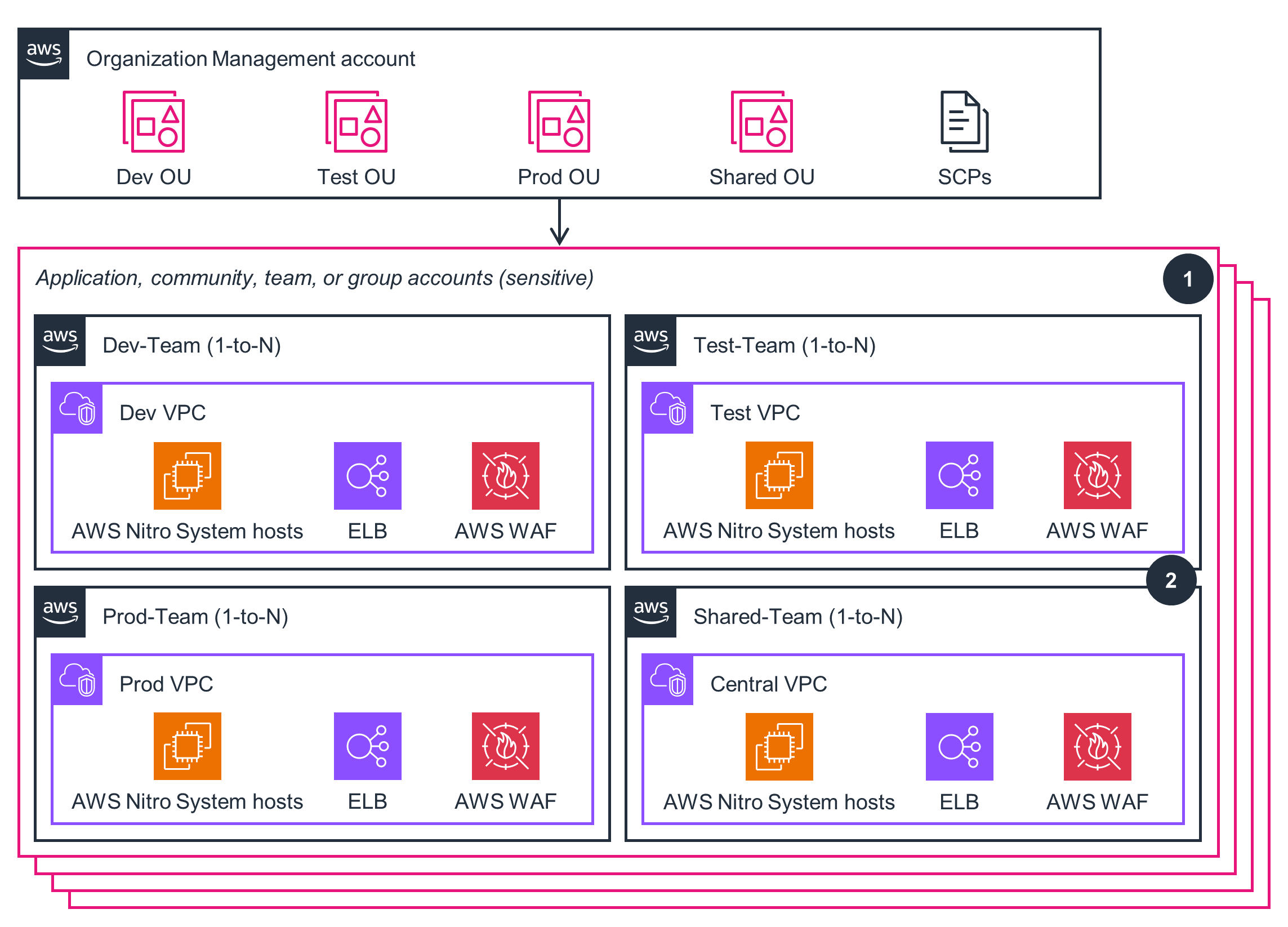

アプリケーション、コミュニティ、チーム、またはグループアカウント (機密)

このアーキテクチャ図は、ソフトウェア開発ライフサイクルの異なるステージに属するワークロード間、または異なる IT 管理ロール間のセグメント化と分離を設定する方法を示しています。このアーキテクチャ図のステップに従って、このガイダンスのアプリケーション、コミュニティ、チーム、またはグループアカウントの部分をデプロイします。

Well-Architected の柱

上記のアーキテクチャ図は、Well-Architected のベストプラクティスを念頭に置いて作成されたソリューションの例です。完全に Well-Architected であるためには、可能な限り多くの Well-Architected ベストプラクティスに従う必要があります。

このガイダンスでは、 AWS CloudFormation スタックと構成を使用する組織を使用して、AWS 環境の安全な基盤を構築します。これは、技術的なセキュリティコントロールの実装を加速する Infrastructure as Code (IaC) ソリューションを提供します。設定ルールは、規定のアーキテクチャに悪影響を及ぼすと判断された設定の差分を修正します。機密として分類されたワークロードのために AWS グローバル商用インフラストラクチャを使用し、安全なシステムを自動化して、プロセスと手順を継続的に改善しながら、ミッションをより迅速に実行できます。

このガイダンスでは、組織を使用して CloudTrail による API ロギングなどの組織的なガードレールの導入を促進しています。また、このガイダンスは、ガードレールメカニズムとして規範的な AWS SCP を使用する予防的コントロールも提供します。これは主に、環境内の API の特定のカテゴリまたはカテゴリ全体を拒否したり (ワークロードが指定されたリージョンにのみデプロイされるようにするため)、特定の AWS サービスへのアクセスを拒否したりするために使用されます。CloudTrail と CloudWatch のログは、AWS のサービスとアカウント全体にわたる規定の包括的なログ収集と一元化をサポートします。AWS のセキュリティ機能と多数のセキュリティ関連サービスは、定義されたパターンで設定されており、世界でも極めて厳しいセキュリティ要件の一部を満たすのに役立ちます。

このガイダンスは複数のアベイラビリティーゾーン (AZ) を使用するため、1 つの AZ が失われてもアプリケーションの可用性には影響しません。CloudFormationを使用すると、安全で制御された方法でインフラストラクチャのプロビジョニングと更新を自動化できます。このガイダンスには、環境内の AWS リソース設定と設定変更を評価するための事前構築済みルールも用意されています。また、 AWS Lambda でカスタムルールを作成してベストプラクティスやガイドラインを定義することもできます。需要に合わせて環境をスケールする機能を自動化し、設定ミスや一時的なネットワークの問題などの中断を軽減できます。

このガイダンスは、単一のゲートウェイを介して複数のVPCを接続する中央ハブとして機能するTransit Gatewayを使用してクラウドインフラストラクチャの管理を簡素化し、ネットワークアーキテクチャの拡張と保守を容易にします。これにより、ネットワークアーキテクチャが簡素化され、組織内の異なる AWS アカウント間でのトラフィックの効率的なルーティングが容易になります。

このガイダンスは、不要なコストや最適でないリソースの使用を回避したり、なくしたりする機能を提供します。組織では、一元管理と一括請求が可能なため、リソース使用とコスト最適化の強力な分離が容易になります。このガイダンスは、コスト効率を高めるために一元化されたエンドポイントを使用して、AWS パブリック API エンドポイントを、プライベート VPC アドレス空間に移行することを規定しています。さらに、AWS コストと使用状況レポート (AWS CUR) を使用して AWS の使用状況を追跡し、料金を見積もることができます。

このガイダンスは、独自のデータセンター内でのワークロードの管理に関連する二酸化炭素排出量を削減するのに役立ちます。AWS グローバルインフラストラクチャは、サポートインフラストラクチャ (電源、冷却、ネットワークなど) と、従来のデータセンターよりも高い使用率およびより迅速なテクノロジーの更新を提供します。さらに、ワークロードのセグメンテーションと分離は不要なデータ移動を減らすのに役立ち、 Amazon S3 にはストレージ階層があり、効率的なストレージ階層にデータを自動的に移動する機能も用意されています。

関連コンテンツ

免責事項

今日お探しの情報は見つかりましたか?

ぜひご意見をお寄せください。ページのコンテンツ品質の向上のために役立てさせていただきます