AWS 기술 블로그

로그 분석부터 규칙 생성까지: AWS Network Firewall을 통해 아웃바운드 트래픽에 대한 도메인 기반 보안을 자동화하기

본 게시글은 AWS Security Blog의 From log analysis to rule creation: How AWS Network Firewall automates domain-based security for outbound traffic 게시글을 한국어 번역 및 편집하였습니다.

들어오거나(ingress) 나가는(egress) 네트워크 트래픽을 제어해야 할 때, 조직에서는 통상적으로 들어오는 트래픽에 대해 어떤 트래픽이 더 초점을 두고 네트워크 경계로 들어오는 트래픽을 엄격하게 제한합니다. 하지만 이러한 방식으로는 인바운드 보안 문제에만 대응할 수 있습니다. 현대 애플리케이션은 운영체제, 라이브러리 및 패키지를 통해 서드파티 코드에 크게 의존하고 있습니다. 그리고 이러한 의존성은 잠재적인 보안 취약점을 야기할 수 있습니다. 앞서 말한 구성 요소들이 손상된다면, 영향을 받는 워크로드는 승인 받지 않은 명령 및 제어 서버에 연결을 시도하거나, 민감한 데이터를 승인 받지 않은 인터넷의 목적지로 전송할 수 있습니다.

이러한 이유로 강력한 아웃바운드 트래픽 제어, 특히 도메인 기반 허용 목록을 구현하는 것이 중요한 보안 모범 사례가 되었습니다. 많은 조직들이 무제한 아웃바운드 액세스를 허용하거나 평판이 낮은 도메인의 차단 목록을 보완하는 대신, 도메인 기반 허용 목록으로 전환하고 있습니다. 이 접근 방식은 아웃바운드 통신을 명시적으로 신뢰할 수 있는 도메인으로 제한하여 잠재적인 위험 노출 영역을 줄이고, 알려진 위협과 알려지지 않은 위협 모두로부터 보호하는데 도움이 됩니다. 하지만 이러한 허용 목록을 수동으로 식별하고 유지 관리하는 것은 전통적으로 복잡하고 시간이 많이 걸리는 프로세스였습니다.

AWS Network Firewall의 자동화된 도메인 목록은 네트워크 트래픽 패턴에 대한 가시성을 향상시키고 아웃바운드 트래픽 제어 관리 작업을 간소화합니다. 이 기능은 HTTP 및 HTTPS 네트워크 트래픽에 대한 분석 정보를 제공하여, 조직이 도메인 사용 패턴을 이해하는데 도움을 줍니다. 또한 방화벽 로그 분석을 자동화하여 네트워크 트래픽 기반의 규칙을 생성합니다. 자동화된 도메인 목록은 향상된 가시성과 자동화를 결합함으로써, 보안 인식을 높이고 방화벽 규칙의 효율성을 향상시키는데 도움을 줍니다.

이 게시물에서는, AWS Network Firewall의 자동화된 도메인 목록 기능의 구현 방법을 안내하면서, 이 기능에 대한 상세한 개요, 단계별 지침, 그리고 네트워크 보안을 최적화를 위한 모범 사례를 제공합니다.

자동화된 도메인 목록 및 트래픽 인사이트 개요

도메인 기반 보안은 애플리케이션과 사용자가 액세스하려는 도메인 이름을 기반으로 네트워크 트래픽을 제어할 수 있게 합니다. 이러한 접근 방식은 단순히 IP 주소만이 아니라 네트워크가 접근하려고 하는 목적지에 초점을 맞춰 방화벽 규칙을 더 직관적이고 유연하게 생성할 수 있는 방법을 제공합니다. 그러나 연결된 장치, 애플리케이션 및 트래픽 패턴이 지속적으로 증가하고 변화하는 대규모 환경에서는 효과적으로 방화벽 규칙을 구성하고 관리하는 것이 일부 고객에게 여전히 어려운 일로 남아있습니다. 조직은 이러한 변화를 따라가는데 어려움을 겪을 수 있는데, 이는 시기에 뒤쳐지거나 비효율적이어서 너무 관대한 방화벽 규칙과 정책으로 이어지고, 결과적으로 네트워크를 위험에 노출시키거나 혹은 지나치게 제한적이어서 정당한 트래픽을 차단하는 문제를 발생시킵니다.

지금부터는 다양한 사용 사례와 이점을 통해 자동화된 도메인 목록이 어떻게 이러한 문제를 해결하는지 살펴보겠습니다.

예방 및 탐지 보안 제어

- 허용 목록을 통한 도메인 제어 – 도메인 허용 목록을 설정하는 것은 네트워크 트래픽의 최소 권한 보안 원칙에 부합합니다. 최소 권한 모델은 워크로드가 네트워크에서 수행할 수 있는 작업의 범위를 무한하고 정의되지 않은 것에서 축소되고 잘 정의된 것으로 조정하여, 잠재적으로 위험한 행위에 대한 더 좋은 인사이트를 제공합니다. 아웃바운드 연결을 승인된 도메인으로만 제한함으로써, 조직은 워크로드 통신을 더 효과적으로 제어하고 모니터링할 수 있습니다.

- 규칙 감사 및 규정 준수 – 도메인 허용 목록은 어떤 도메인이 허용되었는지를 명확히 하여 PCI DSS(Payment Card Industry Data Security Standard), HIPAA(Health Insurance Portability and Accountability Act), CMMC(Cybersecurity Maturity Model Certification) 및 GDPR(General Data Protection Regulation)과 같은 표준 준수를 지원합니다.

- 탐지를 가능하게 하는 예방 제어 – 예방 제어는 탐지 제어 역할도 하여 정상적인 도메인 액세스 패턴에 대한 기준선을 설정합니다. 도메인 허용 목록이 있을 경우, 보안 팀은 무단 활동 징후를 보이는 워크로드를 더 잘 탐지할 수 있습니다.

- 사고 대응 지원 – 도메인 보고는 워크로드가 액세스한 최신 도메인 목록을 제공하여, 보안 사고 발생 시 잠재적으로 악의적인 도메인을 신속하게 식별할 수 있게 합니다. 이 정보는 관련 팀들이 즉각적인 주의가 필요할 수 있는 워크로드의 우선순위를 정하는데 도움이 됩니다.

운영적인 가치

- 초기 방화벽 설정 및 관리 – 자동화된 허용 목록에는 기존 트래픽 패턴을 분석하고 도메인 기반 규칙을 권장하는 작업이 포함되어 기준 방화벽 규칙을 설정하는 과정을 단순화합니다. 이는 조직이 효과적인 보안 정책을 신속하게 배포하는데 도움이 되며, 초기 방화벽 구성 및 지속적인 관리에 필요한 시간과 전문성을 잠재적으로 줄여줍니다.

- 애플리케이션 현대화 – 허용 목록은 마이크로서비스 및 컨테이너화된 환경에서 빠르게 변화하는 트래픽 패턴을 수용하도록 방화벽 규칙 조정을 지원하여, 보안이 진화하는 아키텍처와 보조를 맞출 수 있도록 도와줍니다.

- 환경 간 일관성 – 허용 목록은 애플리케이션이나 데이터가 어디에 있든 관계없이 멀티 클라우드 및 하이브리드 환경 전반에 걸쳐 일관된 방화벽 규칙 생성 및 관리를 가능하게 합니다.

자동화된 도메인 목록 기능의 자동 방식

자동화된 도메인 목록은 HTTP 및 HTTPS 트래픽을 분석하고, 자주 액세스하는 도메인에 대한 보고서를 생성하며, 실제 네트워크 트래픽 패턴을 기반으로 규칙을 생성하는 편리한 방법을 제공합니다. AWS Network Firewall 에서 자동화된 도메인 목록 사용을 시작하려면, AWS Management Console에 로그인하여 Network Firewall 서비스에 접근한 다음 기존 방화벽으로 작업하거나 새 방화벽을 생성합니다. 이후에는 아래의 나머지 단계를 따릅니다.

1단계: HTTP 및 HTTPS 트래픽 도메인 로그를 캡처하도록 트래픽 분석 모드를 활성화하기

방화벽을 선택한 후 왼쪽 탐색 창에서, 고급 설정 구성(Configure advanced settings)을 선택합니다. 그림 1과 같이 트래픽 분석 모드 활성화(Enable traffic analysis mode) 체크박스를 선택하여 활성화합니다. Network Firewall은 이 로깅 모드를 사용하여 HTTP 및 HTTPS 트래픽에 대해 관찰된 도메인 데이터를 수집하고, 트래픽 분석 모드가 활성화된 날짜로부터 최대 30일 동안의 도메인 보고서를 생성합니다. 이는 도메인 보고서에는 트래픽 분석 모드가 활성화된 시점 이후의 데이터만 포함됨을 의미합니다.

(그림 1: 방화벽 설정에서 트래픽 분석 모드 활성화)

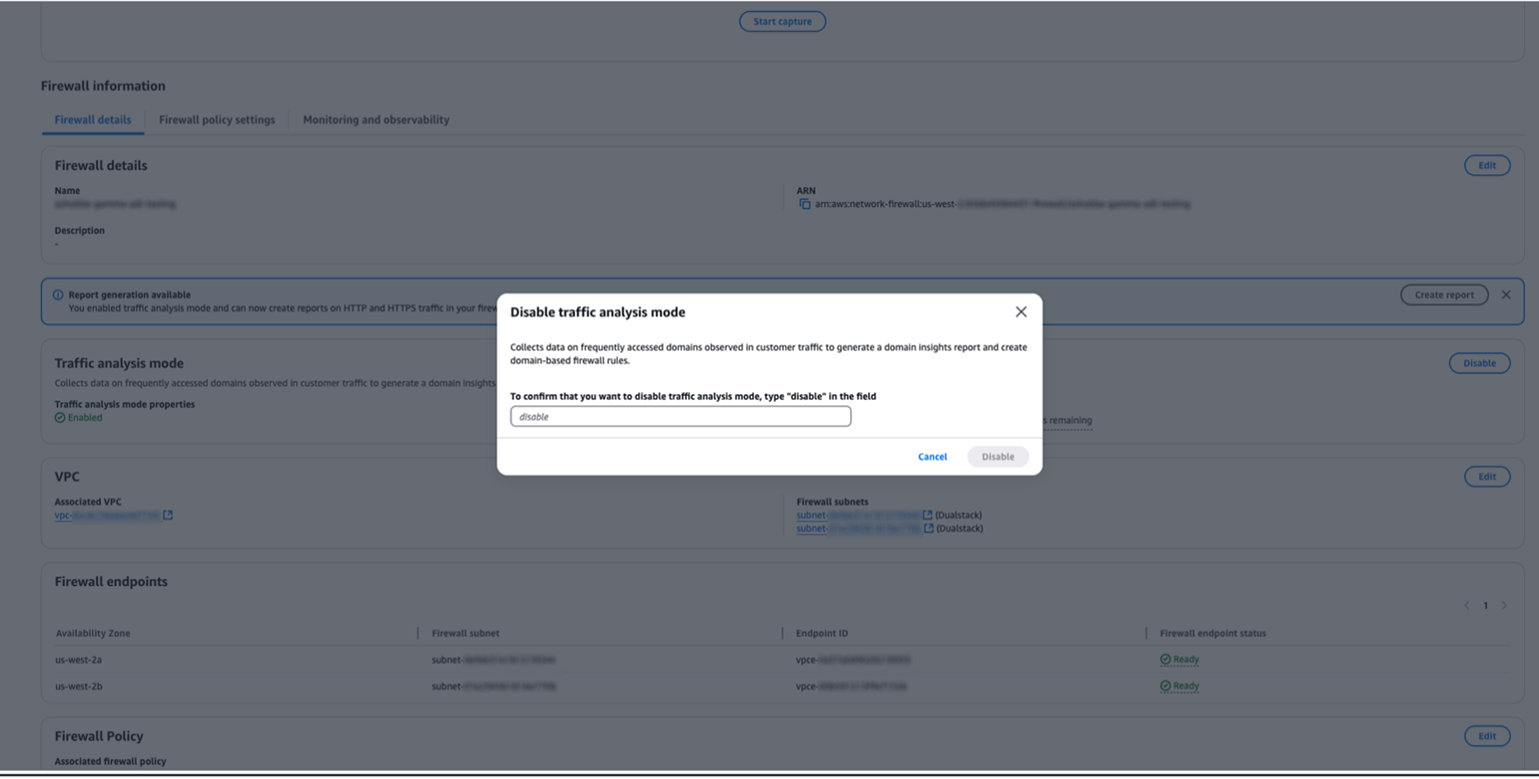

네트워크 트래픽에서 자주 액세스하는 도메인에 대한 데이터 수집을 중단하려면, 그림 2와 같이 체크박스를 해제하여 트래픽 분석 모드를 비활성화합니다. 트래픽 분석 모드를 비활성화하면 도메인 보고서를 생성할 수 없는 점을 명심하세요.

(그림 2: 트래픽 분석 모드 비활성화하기)

트래픽 분석 모드가 활성화되면 관찰된 네트워크 트래픽을 기반으로 도메인 기반 보고서를 생성할 준비가 되었습니다. 이 보고서에서는 설정을 활성화한 시점부터 최대 30일간 수집된 지표를 포함합니다. 이후에 모니터링 및 관찰(Monitoring and observability) 탭으로 이동하여 보고서 생성(Create report) 항목을 선택할 수 있습니다.

(그림 3: 트래픽 분석 모드 활성화된 상태. 이제 도메인 기반 리포트를 생성할 수 있습니다)

2단계: 도메인 보고서 생성

도메인 보고서는 최대 30일(또는 방화벽 활성화 이후 30일 미만일 경우 해당 기간) 동안 방화벽에서 관찰한 HTTP 및 HTTPS 트래픽을 요약합니다. 보고서에 포함할 각 트래픽 분석 유형(HTTP, HTTPS, 혹은 둘 다) 옆의 체크박스를 선택합니다.

중요: 월간 도메인 보고서를 사용하여 30일간의 트래픽 행동을 검사해보세요. 각 보고서 유형(HTTP, HTTPS)은 30일마다 한 번씩 추가 비용 없이 사용할 수 있습니다.

(그림 4: HTTP, HTTPS 혹은 두가지 모두의 트래픽 분석 유형 정보를 포함한 도메인 리포트 생성화면 )

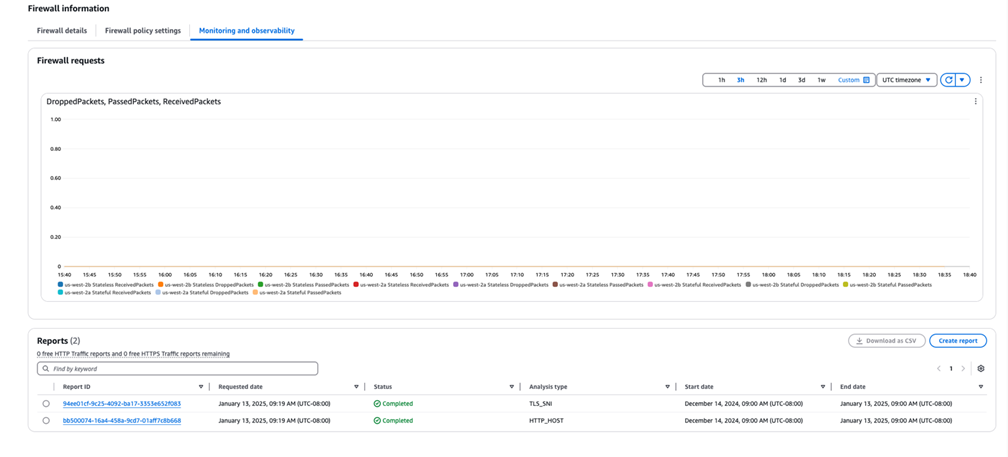

도메인 보고서의 상태를 보려면 해당 방화벽 콘솔에서 보고서(Reports) 세션으로 이동합니다. 보고서가 준비되면 그림 5와 같이 콘솔에서 직접 보고서를 검토하거나 다운로드할 수 있습니다.

(그림 5 특정 방화벽의 리포트 섹션에 있는 도메인 리포트 목록 콘솔 화면 )

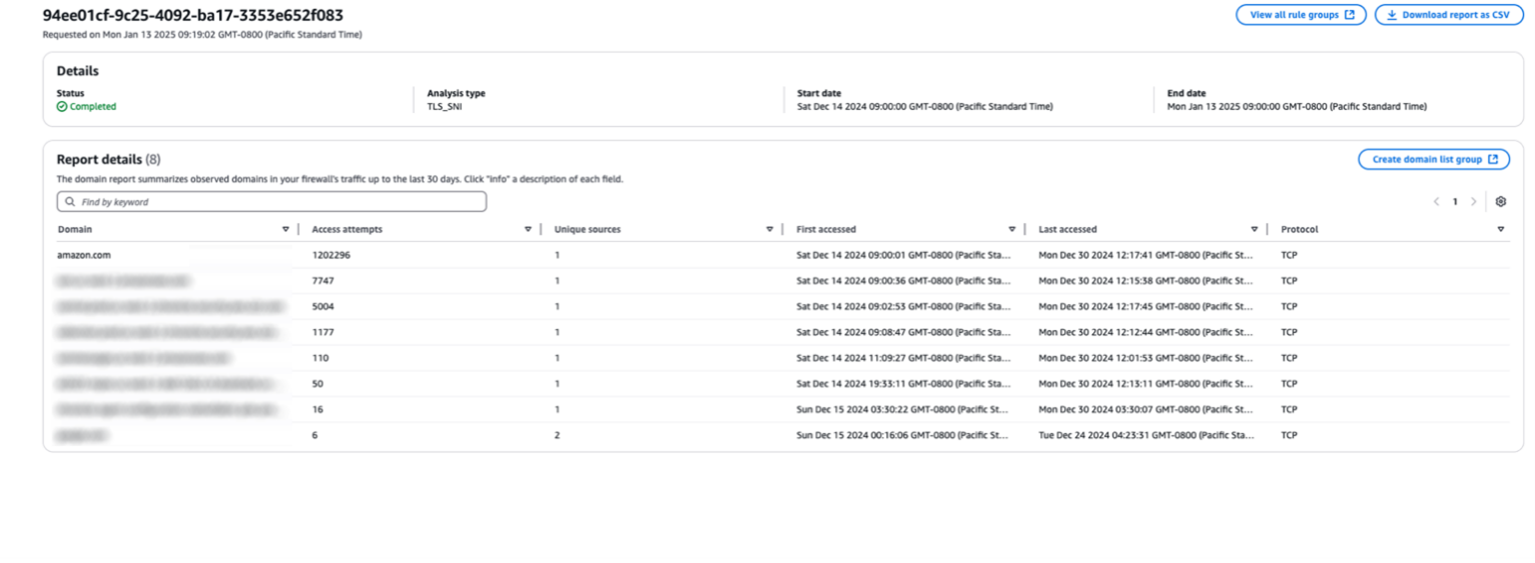

3단계: 보고서 세부 정보 검토

보고서 세부 정보는 트래픽 유형(HTTP 또는 HTTPS)과 관찰 기간(시작 및 종료 일자)을 포함합니다. 기본적으로 보고서는 최근 30일간의 데이터를 포함하며, 트래픽 분석 모드 활성화 기간이 30보다 짧으면 해당 기간 전체를 포함합니다. 보고서에는 다음과 같은 세부 정보도 보여줍니다.

- 도메인(Domain) 목록은 aws.com 혹은 subdomain.aws.com 과 같이 네트워크 트래픽에서 관찰된 FQDN(완전한 도메인 이름)인 도메인을 보여줍니다.

- 액세스 시도(Access attempt) 횟수는 도메인에 대한 전체 연결 요청 횟수를 나타내는데, 성공 및 실패한 시도를 모두 포함합니다.

- 고유 소스(Unique sources) 필드는 도메인에 연결된 고유한 소스 IP 주소의 수를 표시하여 인기도를 나타냅니다. 예를 들어, 하나의 워크로드가 aws.com 에 연결되면 수치는 1입니다. 1000개의 워크로드가 aws.com에 연결되었다면 수치는 1000입니다.

- 최초 액세스(First accessed) 필드는 도메인이 트래픽에서 처음 발견된 시점을, 마지막 액세스(Last accessed)는 가장 최근에 발견된 시점을 각각 보여줍니다. 도메인 액세스에 성공한 시도와 실패한 시도를 모두 포함합니다.

- 프로토콜(Protocol) 필드는 도메인이 HTTP 또는 HTTPS 트래픽(즉, HTTP 헤더 혹은 TLS 핸드셰이크) 중 어떤 것을 통해 관찰되었는지를 나타냅니다.

- 그림 6에 보고서 예시가 나와있습니다.

(그림 6: 도메인 리포트 예시: 30일 분석)

4단계: (선택사항) 도메인 목록 규칙 그룹 생성

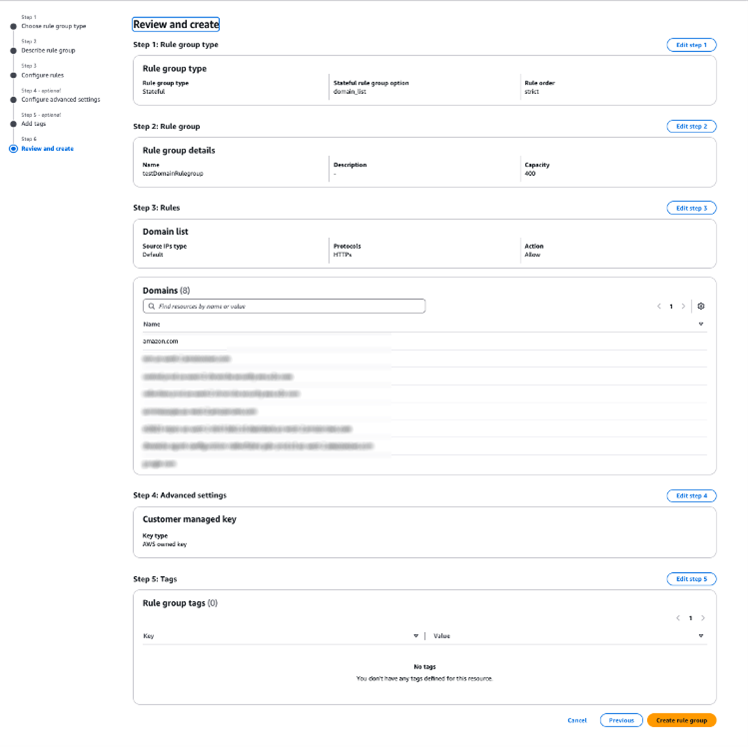

여러분들은 보고서에서 관찰된 도메인 목록을 상태 저장(stateful) 도메인 목록 규칙 그룹에 복사하고 방화벽 정책을 업데이트할 수 있습니다. 이렇게 하기 위해서는 보고서 세부 정보(Report details) 섹션에서 도메인 목록 그룹 생성(Create domain list group)을 선택 후 방화벽 정책 마법사를 사용하여 방화벽 규칙을 생성하거나 업데이트합니다. 선택한 도메인은 그림 7과 같이 도메인 목록 규칙 그룹에 자동으로 복사됩니다. 상세한 지침은, AWS Network Firewall 문서를 참조하세요.

(그림 7: 관찰된 도메인 목록을 복사하고 방화벽 정책 마법사를 사용하여 도메인 목록 규칙 그룹을 생성하는 예시)

도메인 허용 목록 구현을 위한 모범 사례

도메인 허용 목록을 구현할 때 성공적인 운영을 위해 아래의 지침을 고려하십시오. 여러분들의 내부 컴플라이언스 및 보안 정책 또한 참조하는 것을 권고합니다.

- 관대한 허용 목록(generous allowlisting) 전략으로 시작:

- 처음에는 더 세분화된 목록보다는 더 광범위하고 관대한 허용 목록 규칙으로 시작합니다. 합법적인 도메인을 실수로 차단할 위험을 줄이기 위함입니다.

- 기본 차단(Default Deny) 정책을 구현하는데 집중하여, 위험 노출 영역 감소의 이점을 누릴 수 있도록 합니다.

- 등록된 2차 도메인(second-level domain)의 하위 도메인에 대한 액세스를 허용하는 것과 같이, 2차 도메인 및 최상위 도메인(top-level domain)을 포함한 신뢰할 수 있는 도메인에 대한 유연한 규칙을 만듭니다. 혹은 조직이 신뢰하는 최상위 도메인(예를 들어 .mil, .gov, 또는 .edu) 하위의 2차 도메인에 대한 액세스를 허용합니다.

- 정규표현식(regex) 기능이 있는 사용자 지정 Suritaca 규칙을 사용하면 복잡한 트래픽을 효율적으로 처리할 수 있습니다. Network Firewall의 상태 저장 규칙 예제를 참조하세요.

- 광범위한 허용 목록이라도 허용 목록이 전혀 없는 것보다 더 나은 보안을 제공한다는 점을 기억하세요.

- 반복적인 개선 수행:

- 초기의 관대한 허용 목록과 기본 차단 규칙을 설정한 후, 규칙을 평가하여 어느 부분을 좁혀야 할지 결정합니다. 통과(pass) 규칙 전에 경고(alert) 규칙을 사용하여, 통과 규칙이 액세스를 허용할 수 있는 특정 도메인을 기록할 수 있습니다.

- 도메인 신뢰 수준 및 모니터링 요구 사항에 따라 로깅 수준을 조정합니다.

- 운영 인사이트와 변화하는 요구 사항에 따라 규칙을 검토하고 업데이트합니다.

- 규칙 집합(ruleset)을 지나치게 엄격하게 만들려 시도하기보다는 실용적이고 반복적인 접근 방식을 취하여 규칙을 세분화합니다.

- 견고한 로깅 설정:

- 트래픽 패턴에 대한 가시성을 유지하기 위해 Network Firewall 경고 로그를 활성화합니다.

- 로그 분석을 위해 Amazon CloudWatch Logs Contributor Insights와 같은 도구를 사용합니다.

- 중요한 워크로드에서 접근이 거부된 도메인에 대한 사전 예방적 경고 알림 설정을 고려합니다.

- 로그를 모니터링하여 잠재적인 허용 목록 추가 또는 변경 사항을 식별합니다.

- 추가 고려 사항:

- 트래픽 분석 모드를 활성화하면 자동화 도메인 목록 기능이 네트워크 트래픽에 대한 가시성을 제공하여 관찰된 연결을 보고합니다. 비록 허용된 트래픽과 차단된 트래픽을 구분하지는 않지만, 도메인 목록 보고서는 방화벽 규칙에 포함해야 할 가장 중요한 도메인을 식별하는데 도움이 될 수 있습니다.

- 도메인 추천 목록을 생성하는데 사용되는 도메인 트래픽 데이터는 트래픽 분석이 활성화된 후 최근 30일 동안의 것만 유효합니다. 이를 통해 방화벽 정책을 최적화할 때 가장 관련성이 높은 최근의 네트워크 활동에만 집중할 수 있습니다.

- 자동화된 도메인 목록을 위한 데이터 수집은 옵트인(opt-in) 방식이며 방화벽 정책 및 로깅 구성과 독립적으로 수행됩니다. 이 기능을 활성화하더라도 방화벽 자체의 성능에는 영향을 미치지 않습니다.

결론

AWS Network Firewall의 자동화된 도메인 목록을 사용하면, 방화벽 관리 프로세스를 단순화하고, 실제 트래픽 패턴을 기반으로 보다 효과적인 규칙을 생성하며, 수작업을 줄이면서 강력한 보안 태세를 유지할 수 있습니다. 이 기능은 빠르게 변화하는 애플리케이션 환경에 대응하고, 복잡한 환경 전반의 보안을 관리하며, 컴플라이언스 요구사항을 준수하는 등의 일반적인 과제를 해결하는데 도움을 줍니다. Network Firewall 및 해당 기능에 대해 더 많이 알아보고 싶으시다면, 제품 페이지 및 서비스 설명서를 참조하세요.

이 게시물에 대한 피드백이 있을 경우, 아래 댓글 섹션에 의견을 제출해 주시기 바랍니다. 이 게시물에 대해 질문이 있을 경우에는 AWS Network Firewall re:Post 포럼에서 새 스레드를 시작하거나 AWS Support에 문의 바랍니다.