- Biblioteca de Soluções da AWS›

- Orientação para Trusted Secure Enclaves na AWS

Orientação para Trusted Secure Enclaves na AWS

Proteja e isole suas workloads altamente confidenciais com um enclave seguro

Visão geral

Como funciona

Visão geral

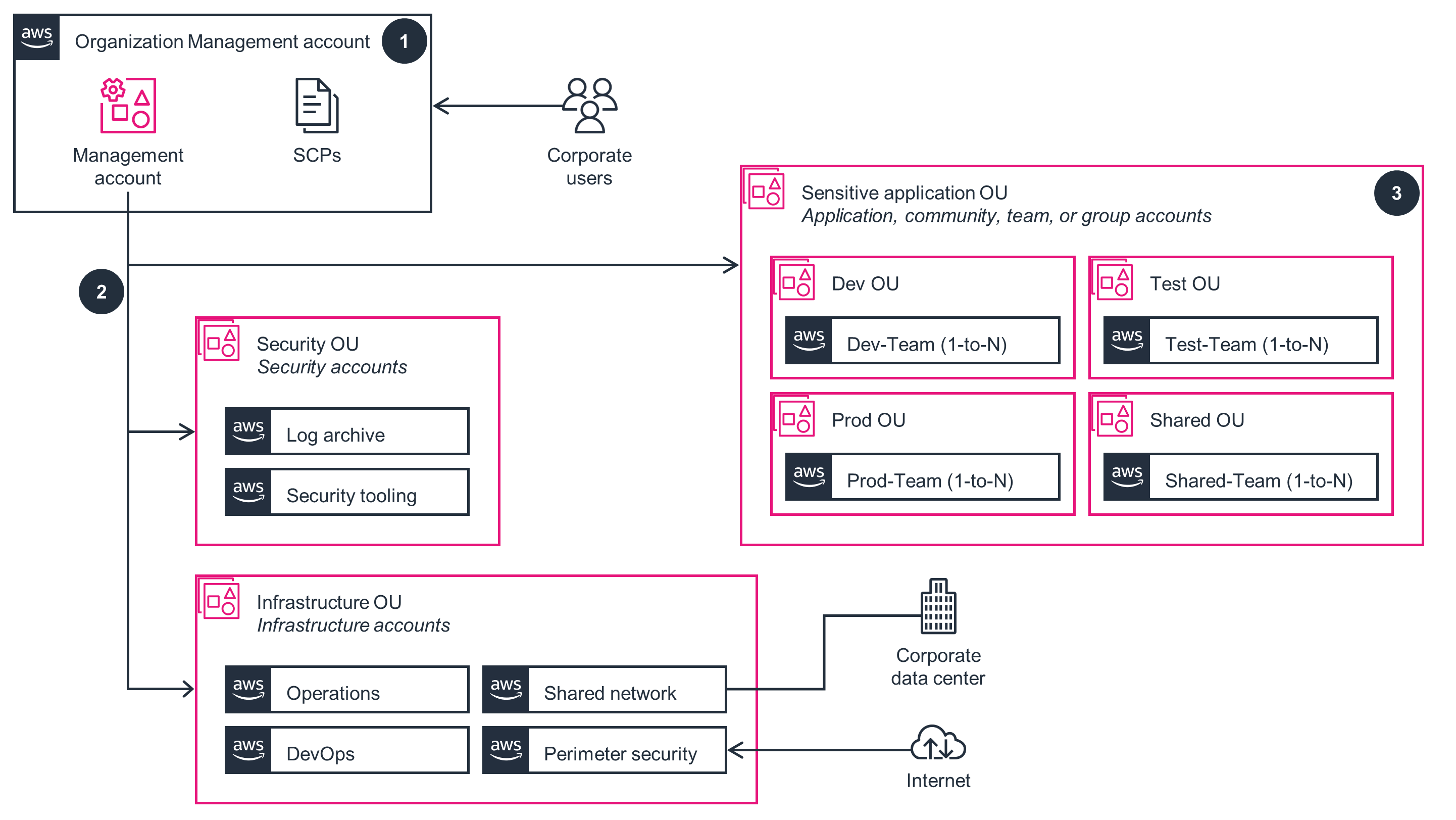

Esse diagrama de arquitetura mostra como configurar workloads abrangentes e de várias contas com requisitos exclusivos de segurança e conformidade.

Conta gerencial da organização

Este diagrama de arquitetura mostra como uma organização pode agrupar várias contas, todas controladas por uma única entidade cliente. Siga as etapas para implantar a conta gerencial da organização, parte desta orientação.

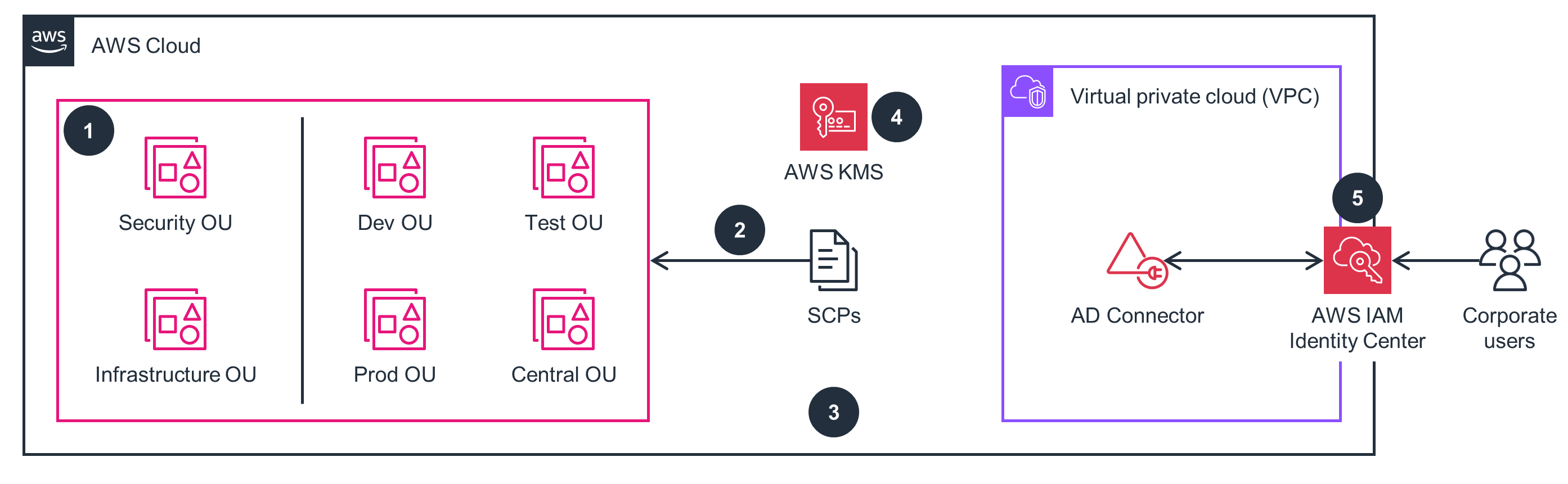

Contas de segurança

Este diagrama de arquitetura mostra como configurar centralmente uma coleção abrangente de logs entre serviços e contas da AWS. Siga as etapas neste diagrama de arquitetura para implantar a parte de Contas de segurança desta orientação.

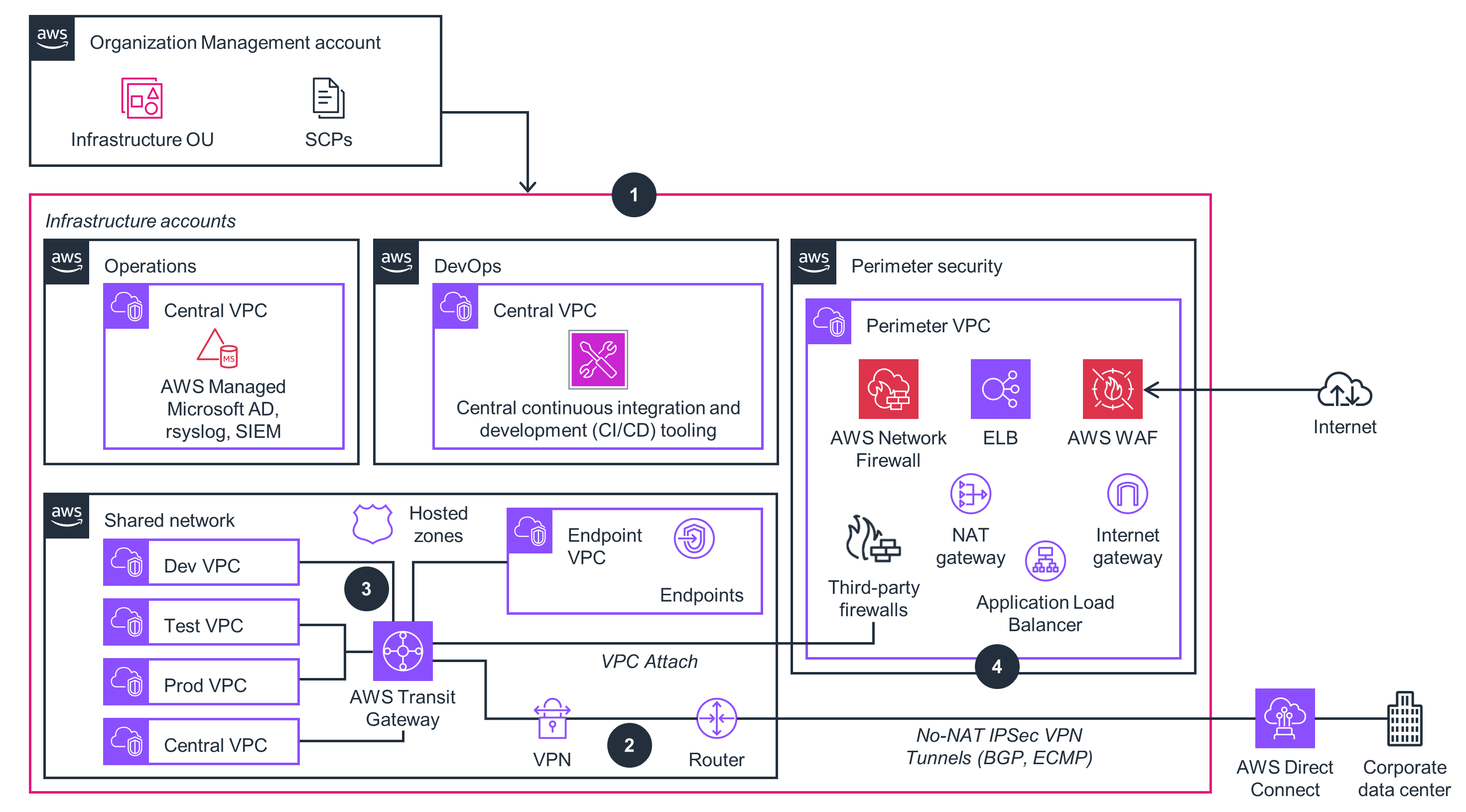

Contas de infraestrutura

Este diagrama de arquitetura mostra como um ambiente de rede centralizado e isolado é construído com nuvens privadas virtuais (VPCs). Siga as etapas neste diagrama de arquitetura para implantar a parte de contas de infraestrutura desta orientação.

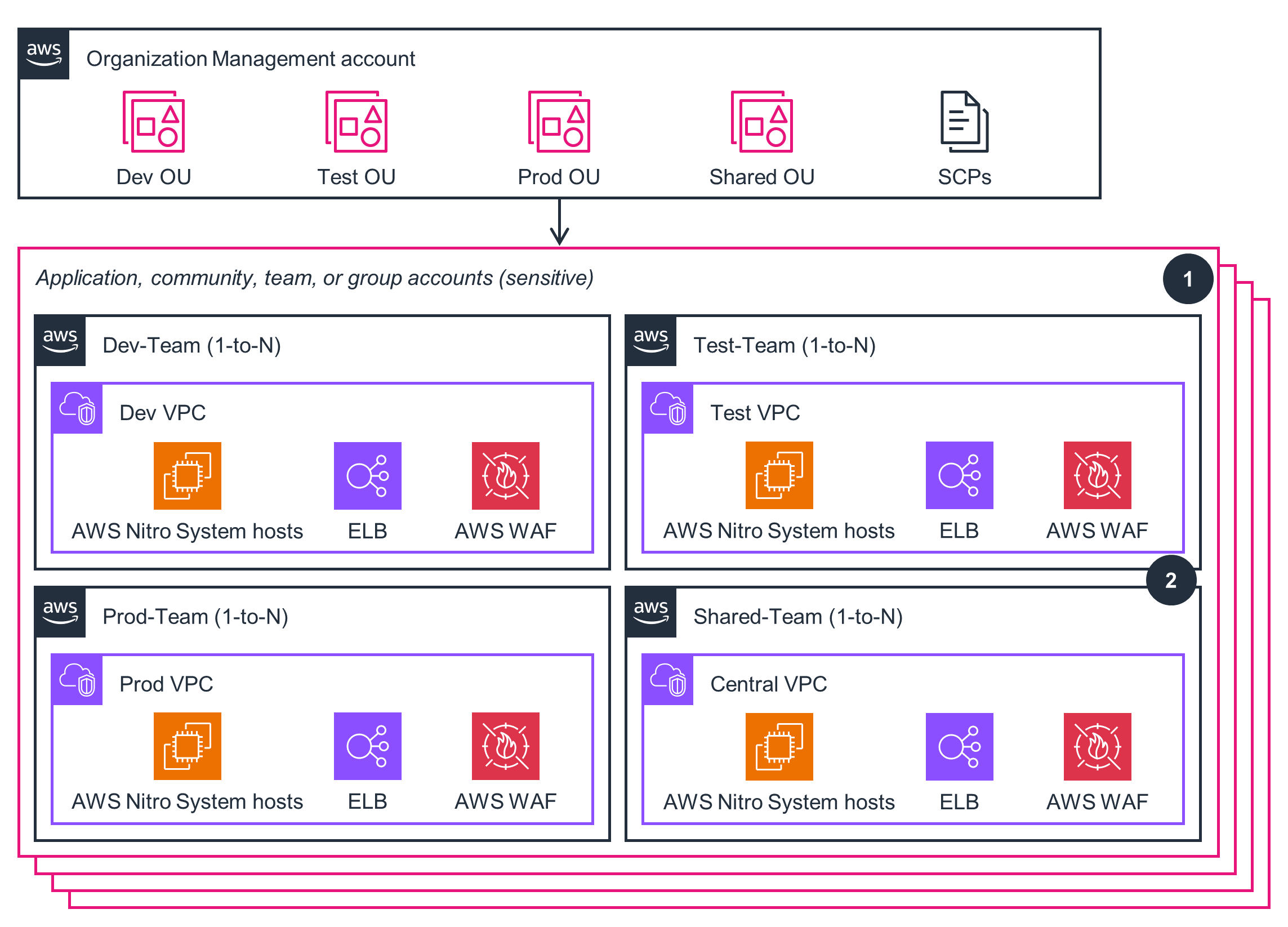

Contas de aplicações, comunidades, equipes ou grupos (confidenciais)

Esse diagrama de arquitetura mostra como configurar a segmentação e a separação entre workloads pertencentes a diferentes estágios do ciclo de vida de desenvolvimento de software ou entre diferentes funções administrativas de TI. Siga as etapas neste diagrama de arquitetura para implantar as contas de aplicações, comunidades, equipes ou grupos que fazem parte desta orientação.

Pilares do Well-Architected

O diagrama de arquitetura acima exemplifica a criação de uma solução pautada nas melhores práticas do Well-Architected. Para ser totalmente Well-Architected, é preciso respeitar a maior quantidade possível das melhores práticas desse framework.

Esta orientação usa o Organizations com pilhas e configurações do AWS CloudFormation para criar uma base segura para seu ambiente da AWS. Isso fornece uma solução de infraestrutura como código (IaC) que acelera a implementação de controles técnicos de segurança. As regras do Config corrigem quaisquer deltas de configuração que tenham sido determinados como impactando negativamente a arquitetura prescrita. Você pode usar a infraestrutura comercial global da AWS para workloads confidenciais e automatizar sistemas seguros para entregar missões com mais rapidez e, ao mesmo tempo, melhorar continuamente seus processos e procedimentos.

Esta orientação usa o Organizations para facilitar a implantação de barreiras de proteção organizacionais, como o registro em log de APIs com o CloudTrail. Esta orientação também fornece controles preventivos usando SCPs prescritivos da AWS como um mecanismo de barreira de proteção, usado principalmente para negar categorias específicas ou inteiras de APIs em seu ambiente (para garantir que as workloads sejam implantadas somente nas regiões recomendadas) ou negar acesso a serviços específicos da AWS. Os logs do CloudTrail e do CloudWatch oferecem suporte a coleta e centralização abrangentes de logs recomendados em serviços e contas da AWS. Os recursos de segurança da AWS e a variedade de serviços relevantes para a segurança são configurados em um padrão definido que ajuda você a atender a alguns dos requisitos de segurança mais rígidos do mundo.

Esta orientação usa várias zonas de disponibilidade (AZs), portanto, a perda de uma AZ não afeta a disponibilidade da aplicação. Você pode usar o CloudFormation para automatizar o provisionamento e a atualização da infraestrutura de forma segura e controlada. Esta orientação também fornece regras pré-criadas para avaliar as configurações de recursos da AWS e as mudanças de configuração em seu ambiente, ou você pode criar regras personalizadas no AWS Lambda para definir as práticas recomendadas e as diretrizes. Você pode automatizar a capacidade de escalar seu ambiente para atender à demanda e mitigar interrupções, como configurações incorretas ou problemas transitórios de rede.

Essa orientação simplifica o gerenciamento da infraestrutura em nuvem usando o Transit Gateway, que serve como um hub central que conecta várias VPCs por meio de um único gateway, facilitando a escalabilidade e a manutenção da arquitetura de rede. Isso simplifica sua arquitetura de rede e facilita o roteamento eficiente de tráfego entre diferentes contas da AWS em sua organização.

Essa orientação fornece a capacidade de evitar ou remover custos desnecessários ou o uso de recursos abaixo do ideal. O Organizations oferece centralização e faturamento consolidado, facilitando a forte separação entre o uso de recursos e a otimização de custos. Essa orientação prescreve a transferência de endpoints de API públicos da AWS para seu espaço de endereço da VPC privada, usando endpoints centralizados para eficiência de custos. Além disso, você pode usar os relatórios de custo e uso da AWS (AWS CUR) para rastrear seu uso da AWS e estimar cobranças.

Essa orientação ajuda você a reduzir a pegada de carbono associada ao gerenciamento de workloads em seus próprios datacenters. A infraestrutura global da AWS oferece infraestrutura de suporte (como energia, resfriamento e rede), uma taxa de utilização mais alta e atualizações tecnológicas mais rápidas do que os data centers tradicionais. Além disso, a segmentação e a separação das workloads ajudam a reduzir a movimentação desnecessária de dados, e o Amazon S3 oferece níveis de armazenamento e a capacidade de mover dados automaticamente para níveis de armazenamento eficientes.

Conteúdo relacionado

Aviso de isenção de responsabilidade

Você encontrou o que estava procurando hoje?

Informe-nos para que possamos melhorar a qualidade do conteúdo em nossas páginas