Amazon Web Services ブログ

Amazon SageMaker Unified Studio の Identity Center (IDC) ベースドメインと IAM ベースドメインを併用する

本記事は 2026 年 2 月 9 日 に公開された「Using Amazon SageMaker Unified Studio Identity center (IDC) and IAM-based domains together」を翻訳したものです。

Amazon SageMaker Unified Studio で、2 種類のドメイン構成が利用できるようになりました。ガバナンス機能が充実した Amazon SageMaker Unified Studio Identity Center (IDC) ベースドメインと、開発者の生産性を高める Amazon SageMaker Unified Studio IAM ベースドメインです。

本記事では、AWS Identity and Access Management (IAM) ロールの再利用と属性ベースのアクセス制御を使って、Amazon SageMaker Unified Studio の両方のドメイン構成を併用する方法を紹介します。

各構成での認証の仕組み

Amazon SageMaker Unified Studio IDC ベースドメインは、AWS IAM Identity Center のシングルサインオンでユーザーを認証し、セッション全体を通じて個々のユーザー ID を保持します。ID ベースの認可、ユーザー間のきめ細かなアクセス制御、承認プロセスを含む Publisher/Subscriber (Pub/Sub) データ共有ワークフローによるカタログ管理など、ガバナンス面で優れた機能を備えています。ID 管理、コンプライアンス追跡、ID ベースの監査証跡が求められるエンタープライズ環境に適しています。

Amazon SageMaker Unified Studio IAM ベースドメインは、フェデレーテッド IAM ロールで認証し、プロジェクトにアクセスするすべてのユーザーが同じロール権限を共有します。サーバーレス Notebook、Athena Spark 統合、縦型ナビゲーションによる使いやすいインターフェース、組み込みの AI アシスタントなど、開発者の生産性を重視した最新ツールを提供します。効率的なアクセスと高度な分析機能が必要な開発チームに適しています。

IDC ベースドメインを既に使用している組織は、既存のガバナンスフレームワークを維持しながら、IAM ベースドメインでチームに最新の開発機能を提供できます。新しくリリースされた IAM ベースドメインのみを使用したい場合は、そのまま利用できます。どちらを選ぶかは、組織のニーズ次第です。

本記事の執筆時点では、IAM ベースドメインは信頼された ID の伝播をサポートしていません。本記事のソリューションでは、プロジェクト実行ロールでデータアクセスを設定します。

課題

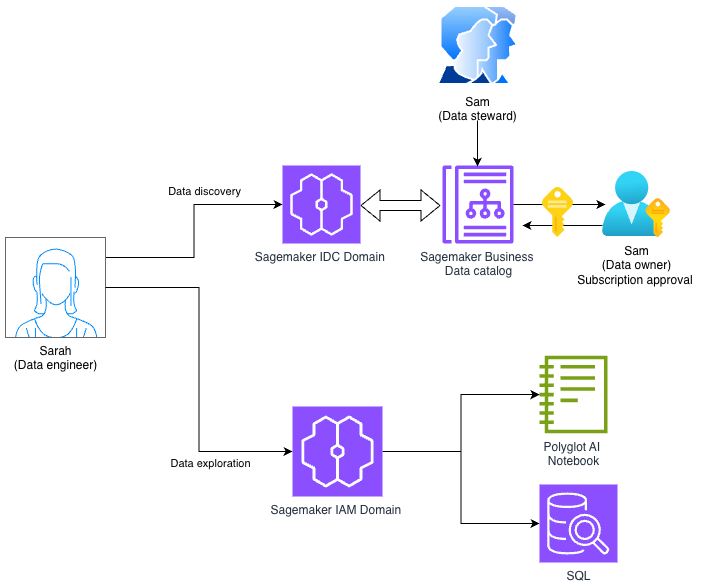

データスチュワードの Sam は、IDC ベースドメインを使用してデータアクセスポリシーの定義、データカタログの管理、サブスクリプションリクエストの承認を行い、コンプライアンスと適切なデータガバナンスを確保しています。

一方、データエンジニアの Sarah は、IDC ベースドメインのガバナンス機能 (SageMaker Catalog など) と、IAM ベースドメインの新しいサーバーレス Notebook を使ってデータパイプラインの構築、高度な分析、開発サイクルの短縮を行いたいと考えています。Sarah は IDC ベースドメインでデータへのアクセスをリクエストし、Sam が承認すると、IAM ベースドメインのサーバーレス Notebook でそのデータにアクセスできるようになります。

ソリューションの概要

この統合では、IAM ロールの再利用、AWS Lake Formation の属性ベースのアクセス制御 (ABAC)、Amazon SageMaker Catalog の Pub/Sub モデルを活用して、IDC ベースドメインの権限を IAM ベースドメインに自動的に引き継ぎます。適切に設定すると、IDC ベースドメインの Pub/Sub モデルで管理されるデータサブスクリプションが IAM ベースドメインのプロジェクトですぐに利用可能になり、統一されたデータアクセス体験を実現します。

本記事で実装するソリューションでは、IDC コンシューマープロジェクトと同様の IAM ベースドメインプロジェクト (同じチームメンバー、ユースケースなど) を作成し、実行ロールを設定してロールの再利用を有効にします。既存のサブスクリプションワークフローを維持しながら、IAM ベースドメインのメリットを活用できます。以下の図にアーキテクチャの全体像を示します。

ソリューションアーキテクチャの構成要素:

- 既存の IDC ベースドメイン: Pub/Sub モデルによるデータ共有が確立されたプロデューサーおよびコンシューマープロジェクトを含む

- IAM ベースドメイン: 最新の開発ツール向けにフェデレーテッドロールと実行ロールが設定された新しいプロジェクト

- IAM Identity Center: フェデレーテッドアクセスとアクセス許可セットを管理

- 属性ベースのアクセス制御: 実行ロールのタグにより権限の自動継承を実現

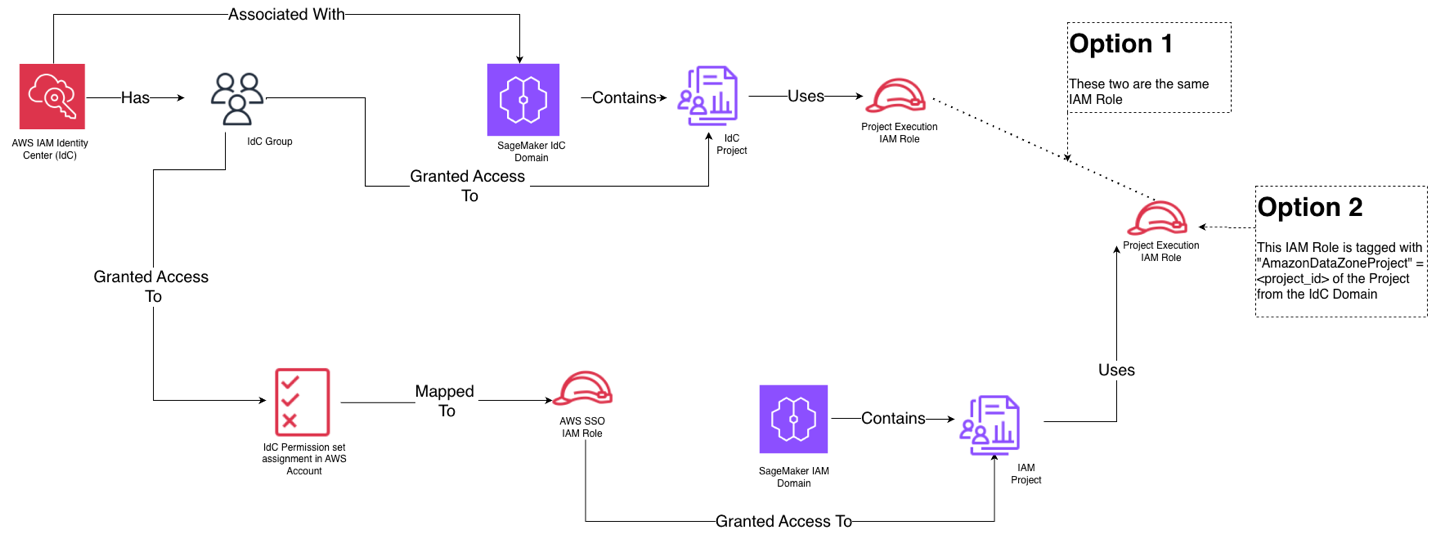

このソリューションには 2 つのオプションがあります。オプション 1: IDC ベースドメインのプロジェクトロール再利用は、最もシンプルな統合パスです。IDC ベースドメインの既存のコンシューマープロジェクト IAM ロールを、IAM ベースドメインの実行ロールとしてそのまま再利用します。主なメリットは、ポリシー変更のみで済むセットアップの簡素化 (詳細は後述)、管理するロールが 1 つ少なくなる管理負荷の削減、実績のある既存ロールを活用するため設定ミスのリスクが低いことです。オプション 1 は、最速の実装パスが必要な場合、ロールの増加を最小限に抑えたい場合、データアクセス権限が既に設定された IDC ベースドメインロールがある場合、または IAM の専門知識が限られたチームで複雑なタグ設定を避けたい場合に適しています。

オプション 2: IAM ベースドメインプロジェクト用に新しい実行ロールを作成し、IDC ベースドメインのプロジェクト ID でタグ付けして属性ベースのアクセス制御 (ABAC) を使用します。主なメリットは、2 つの異なるロール (IDC ベースドメイン用と IAM ベースドメイン用) による監査性の向上、CloudTrail ログでどのドメインからリクエストが発生したかを明確に区別できること、IDC ベースドメインの運用に影響を与えずに IAM ベースドメイン固有の権限をカスタマイズできる柔軟性、2 つのドメインタイプ間のセキュリティ分離の向上です。AmazonDatazoneProject タグにより属性ベースのアクセス制御が有効になり、ロール ID は個別に維持されます。オプション 2 は、ドメインタイプを区別する詳細な監査証跡が必要な場合、コンプライアンスポリシーでガバナンス環境と開発環境の責務分離が求められる場合、各ドメインのコストを個別に追跡・帰属させたい場合、またはコンプライアンスレポートでどのドメイン (ガバナンス vs. 開発) が特定のデータリソースにアクセスしたかを示す証拠が必要な場合に適しています。

以下は、両方のオプションで ID とドメインエンティティがどのようにマッピングされるかの概要図です。

前提条件

本記事の手順を実施するには、以下が必要です。

- Amazon SageMaker Unified Studio IDC ベースドメインが設定済みの AWS アカウント

- Amazon SageMaker Unified Studio IDC ベースドメインに既存のプロデューサーおよびコンシューマープロジェクト

- Pub/Sub モデルで公開・サブスクライブ済みのデータアセット

- Amazon IAM Identity Center への管理者アクセス

- プロジェクト、環境、IAM ロールなど Amazon SageMaker Unified Studio の概念への理解

- 管理者として作成済みの Amazon SageMaker Unified Studio IAM ベースドメイン

本記事のデモでは、Sales プロデューサープロジェクトと、そのテーブルをサブスクライブする Marketing コンシューマープロジェクトを使用します。

現在の IDC ベースドメインの構成を理解する

まず、既に運用中の Amazon SageMaker Unified Studio IDC ベースドメインの構成を確認します。

Sales プロデューサープロジェクト

- pipeline テーブルと sales テーブルを含むデータベースがある

- データスチュワードの Sam がデータアセットの作成と公開を管理

- 専用のプロジェクト IAM ロールを持つ

Marketing コンシューマープロジェクト

- データエンジニアの Sarah が IDC ドメインプロジェクトを通じて公開データをサブスクライブして管理

- 専用のプロジェクト IAM ロールを持つ

- IDC ベースドメインのインターフェースでサブスクライブ済みデータのクエリに成功

各プロジェクトにはデータアセットへのアクセスを制御する IAM ロールが関連付けられており、Pub/Sub モデルがサブスクリプションワークフローと権限を管理します。

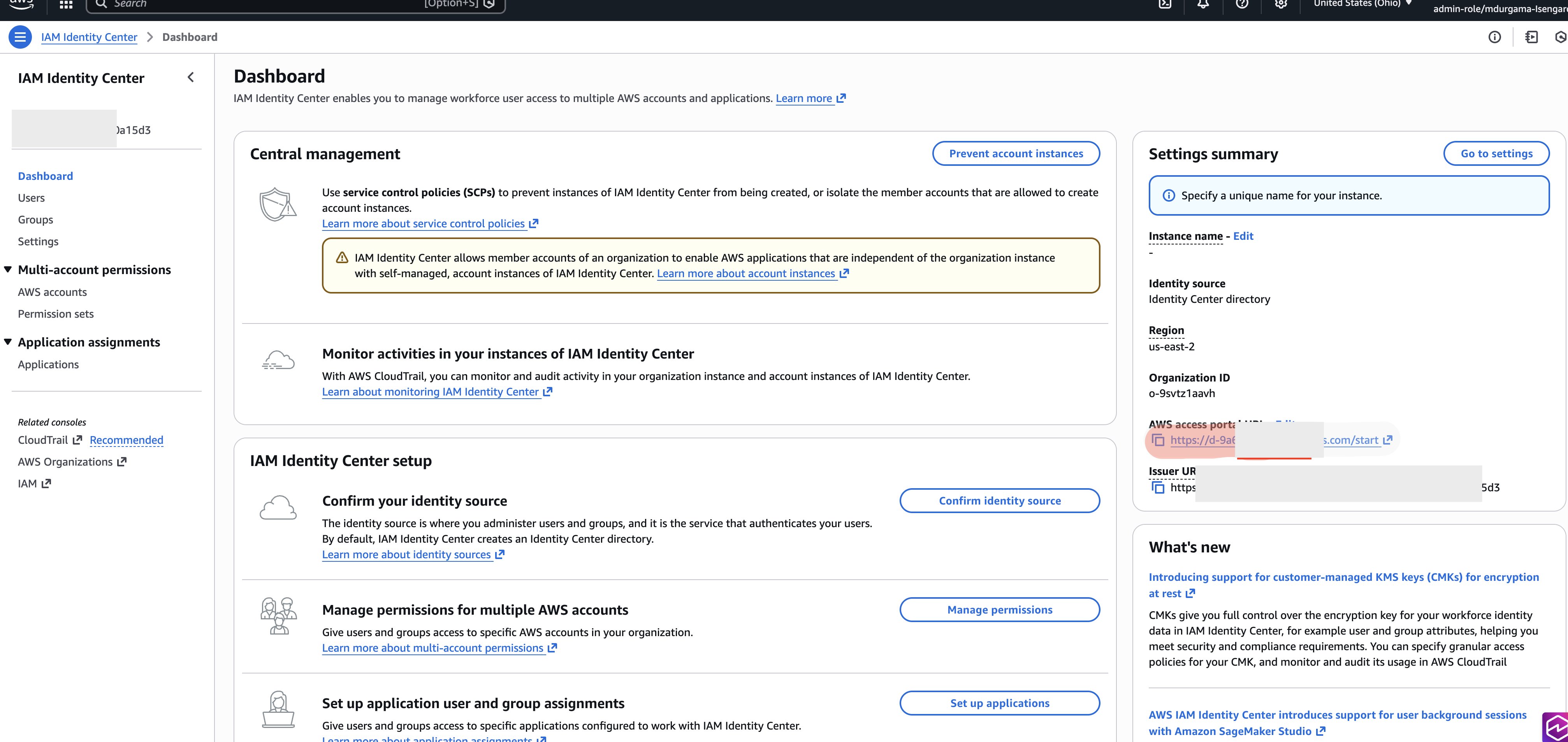

アクセス許可セットによるフェデレーテッドロールの設定

アクセス許可セットによるフェデレーテッドロールは、AWS IAM Identity Center を通じて IAM ベースドメインへのコンソールアクセスをユーザーに認証・提供するために使用されます。プロジェクト内のすべてのユーザーが同じロール権限を共有します。アクセス許可セットを割り当てると、IAM Identity Center は AWS アカウントに対応する IAM Identity Center 管理の IAM ロールを作成し、アクセス許可セットで指定されたポリシーをそのロールにアタッチします。

IAM ベースの SageMaker Unified Studio ドメインにより、ガバナンスを維持しながら最新の開発ツール (サーバーレス Notebook、Athena Spark、AI アシスタント) への効率的なアクセスが可能になり、重複するアクセス承認なしにドメイン間で権限が自動的に伝播され、チームメンバーのオンボーディングが簡素化されます。IAM ベースドメインへのアクセスには任意の IAM ロールを使用できます。本記事では、AWS IAM Identity Center (IDC) を使用したフェデレーテッドロールオプションを使用します。

IAM ベースドメイン用にデータエンジニアグループへのアクセスを付与する

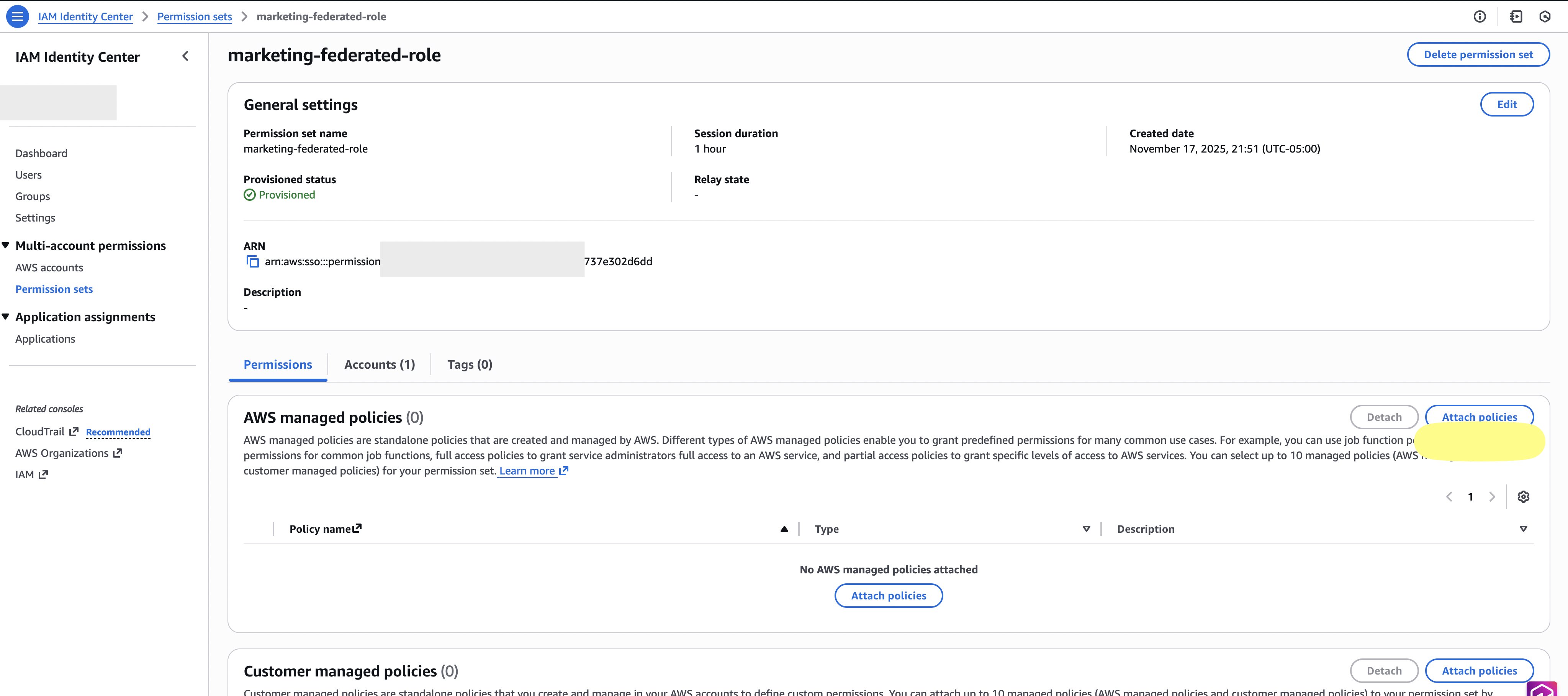

1) AWS IAM Identity Center でフェデレーテッドロールを設定する

AWS マネジメントコンソールで IAM Identity Center (IDC) に移動し、以下の手順を実行します。

- IDC のアクセス許可セットセクションに移動します。

Marketing-federated-roleという新しいアクセス許可セットを作成し、[Attach policy] を選択します。

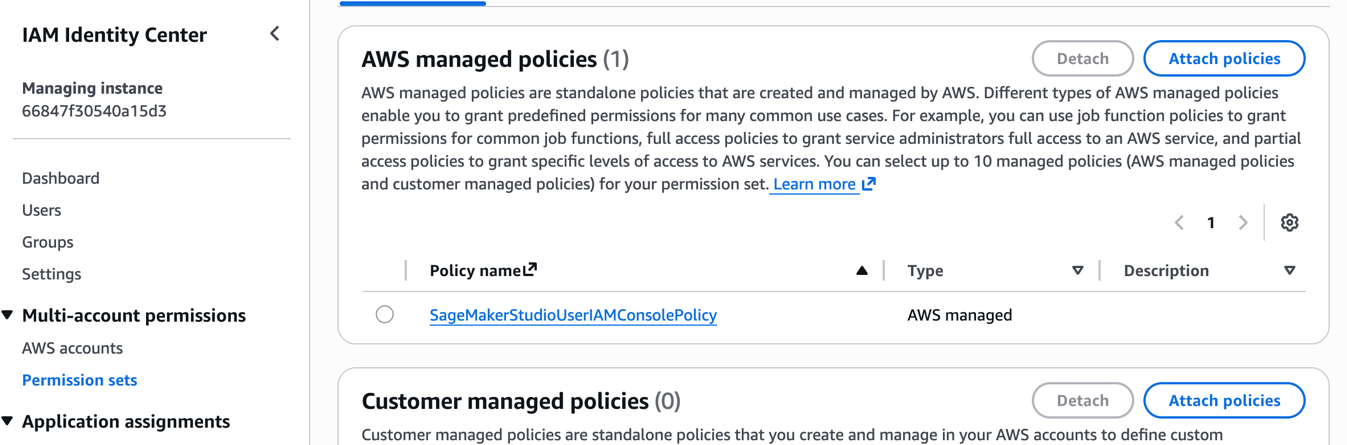

- 既存のポリシー名リストから SageMakerStudioUserIAMConsolePolicy を検索し、リストから

SageMakerStudioUserIAMConsolePolicyを選択します。SageMaker IAM ドメインのプロジェクトにアクセスするには、マネージドポリシーSageMakerStudioUserIAMConsolePolicyをアタッチするか、同等の権限を別のポリシーで追加する必要があります。

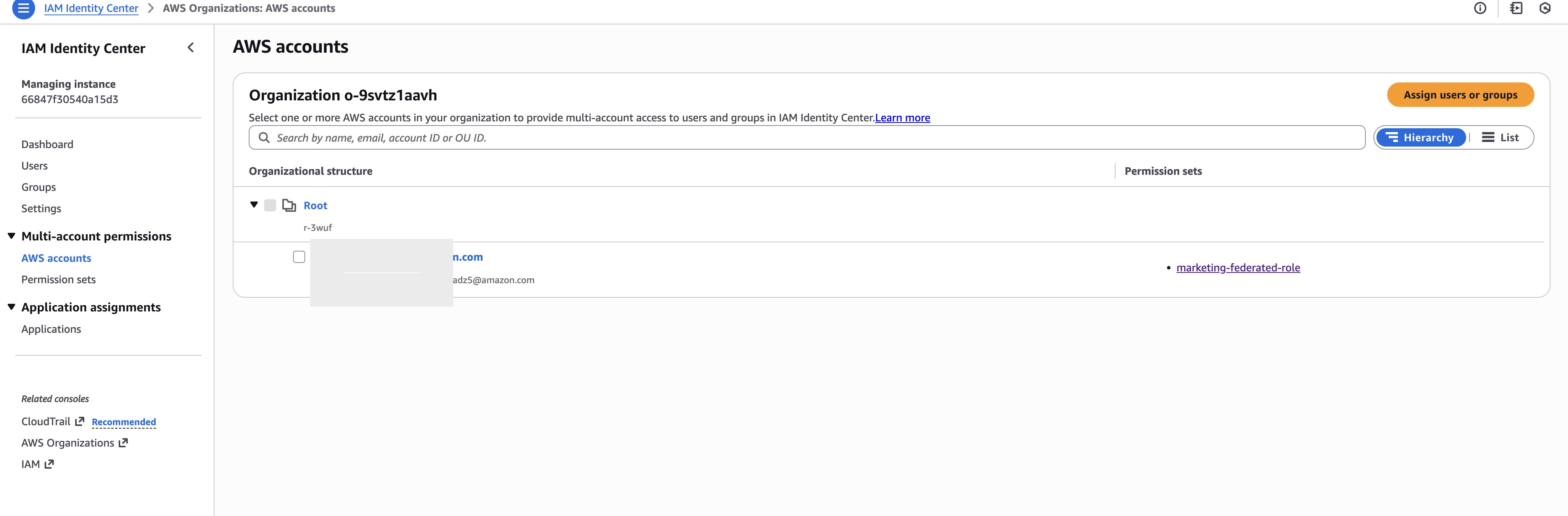

- IDC の AWS アカウントセクションに移動します。

- 作成したアクセス許可セットを AWS アカウントに割り当てます。

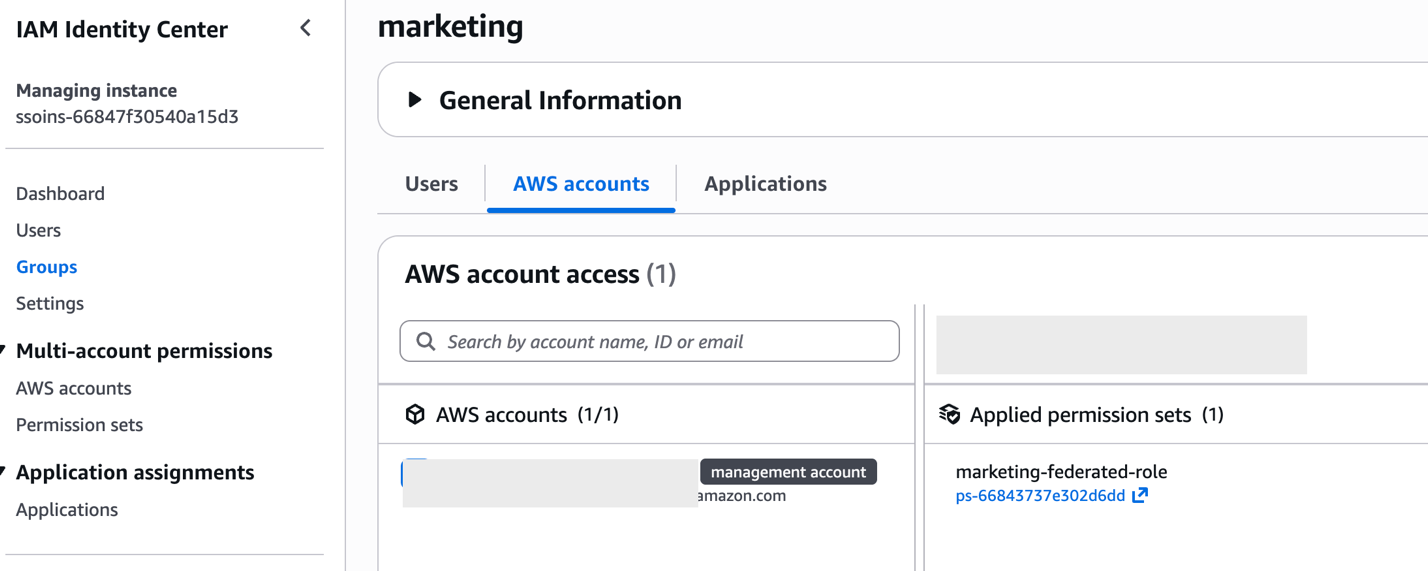

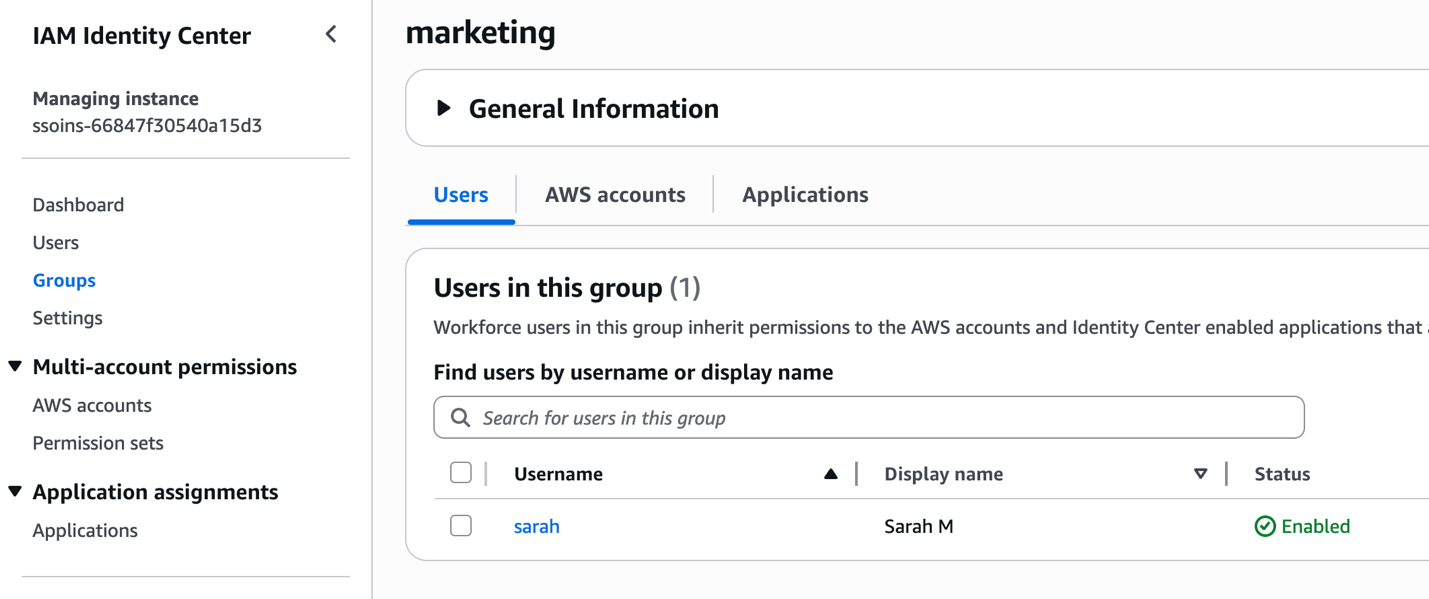

- 本記事では、アクセス許可セットを marketing グループに割り当てました。ベストプラクティスとして、個々のユーザーではなくグループにアクセスを設定・付与してください。

- Sarah を marketing グループに追加します。

この設定で、Sarah が IAM ベースドメインにアクセスするフェデレーテッドロールが作成されます。フェデレーテッドロールはアカウント内の IAM ロールとして表示され、コンソールアクセスのエントリポイントとなります。

IAM ベースドメインの実行ロールの設定

IAM ベースドメインプロジェクトの実行ロールの設定には 2 つのオプションがあります。実行ロールはフェデレーテッドロールと 1 対 1 でマッピングされます。

オプション 1 – IDC ベースドメインのプロジェクトロール再利用

新しい実行ロールを作成してタグ付けする代わりに、IDC ベースドメインのコンシューマープロジェクト IAM ロールを IAM ベースドメインプロジェクトの実行ロールとして直接再利用できます。コンシューマープロジェクト IAM ロールのポリシー変更のみで対応できます。IDC ベースドメインのコンシューマープロジェクト IAM ロールを確認するには:

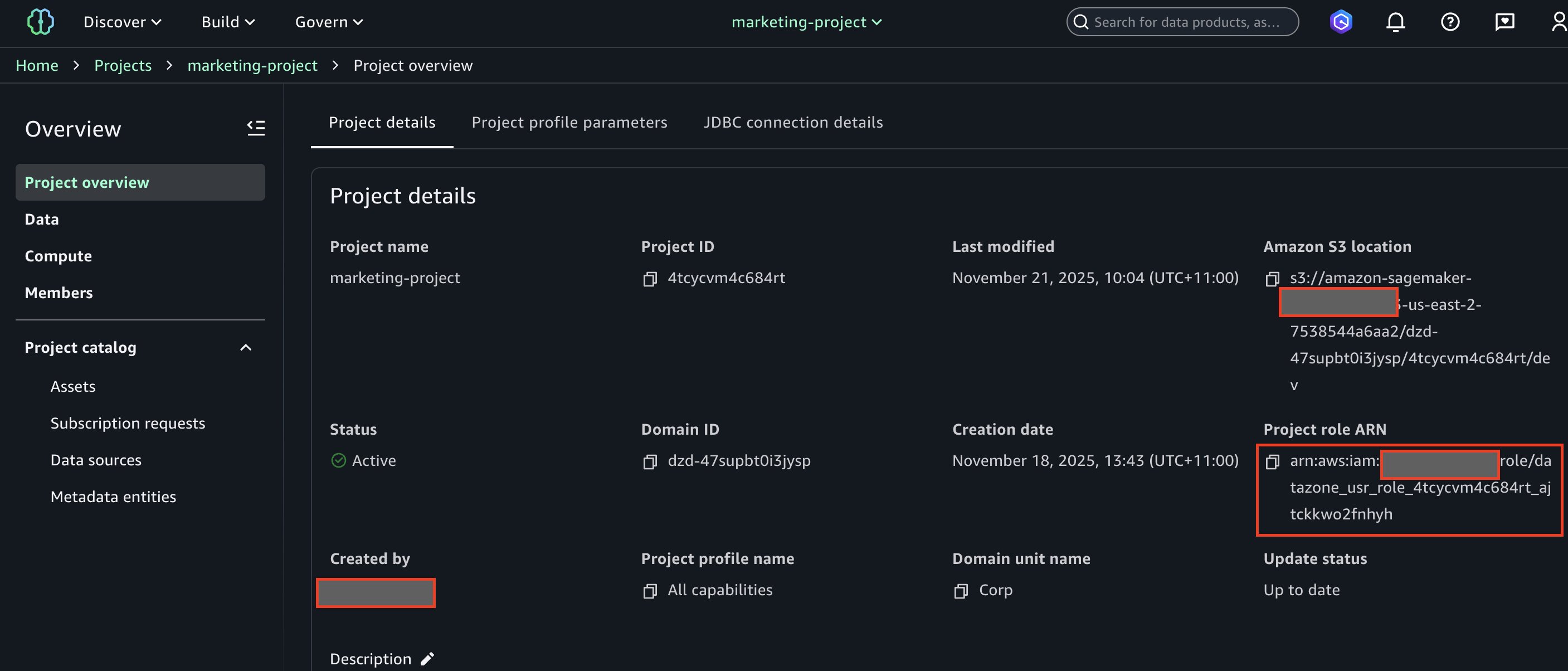

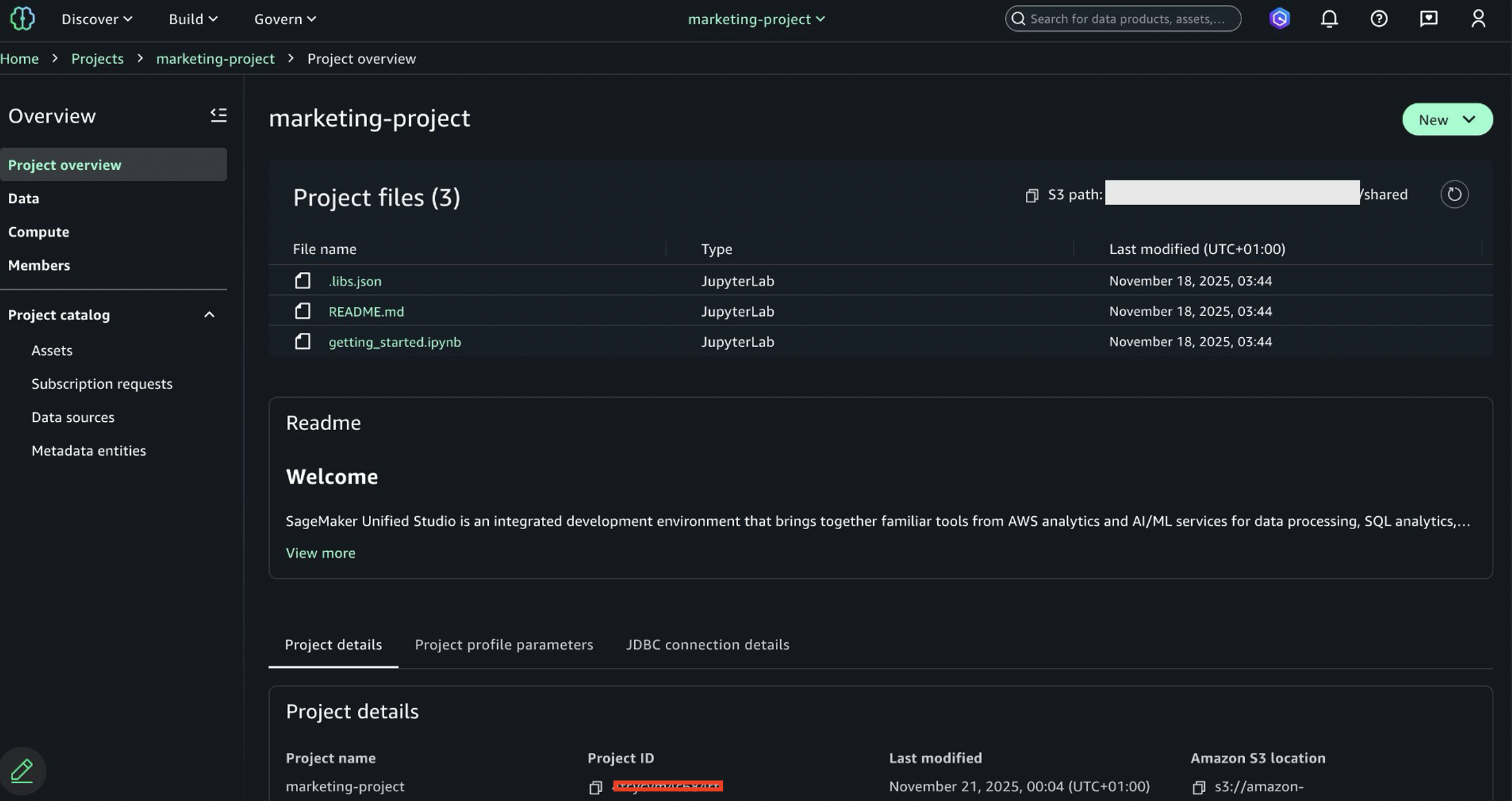

- Amazon SageMaker Unified Studio IDC ベースドメインポータルに移動します。

- Marketing コンシューマープロジェクトを開きます。

- プロジェクト概要ページからプロジェクトロール ARN をコピーします。

- この実行ロールのポリシーを変更する必要があります。詳細な手順は後述します。

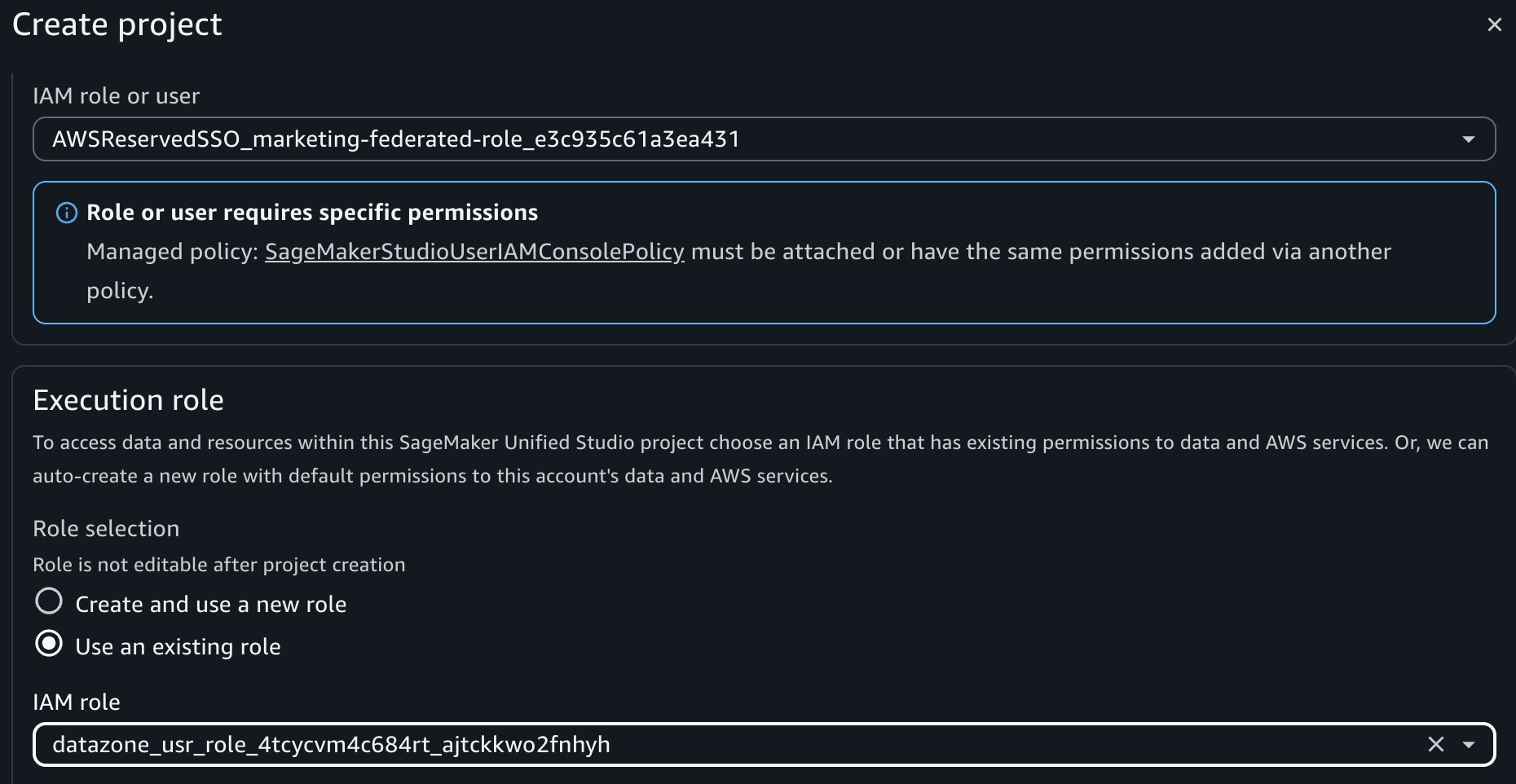

オプション 1 の IAM ベースドメインプロジェクトの設定

既存の IDC ベースドメインの権限と統合する IAM ベースドメインプロジェクトを作成するには、以下の手順を実行します。

- IAM ベースドメインの管理者として AWS コンソールにログインします。

- コンソール内の Amazon SageMaker ページに移動します。

- [Open] を選択します。

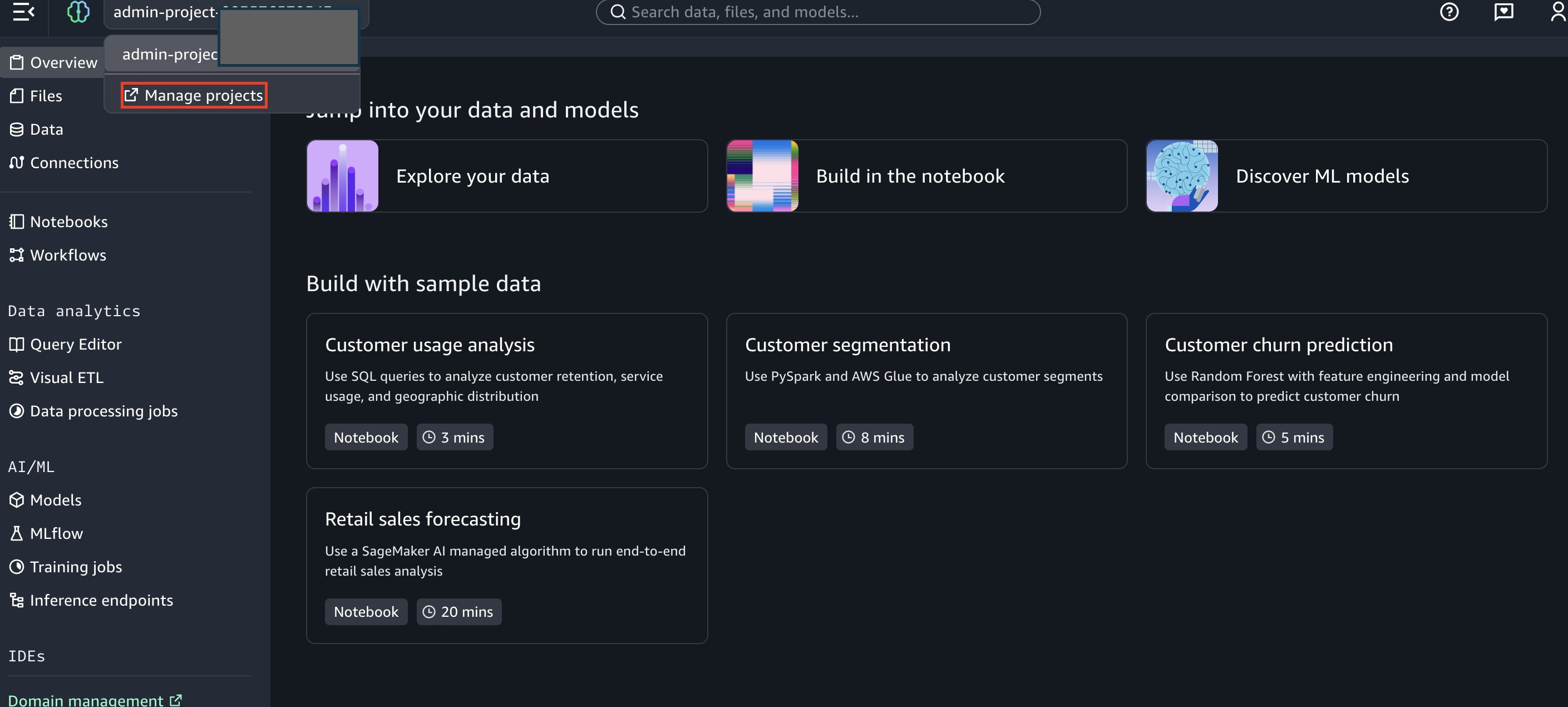

- IAM ベースドメインに管理者としてログインしたら、[Manage projects] を選択します。

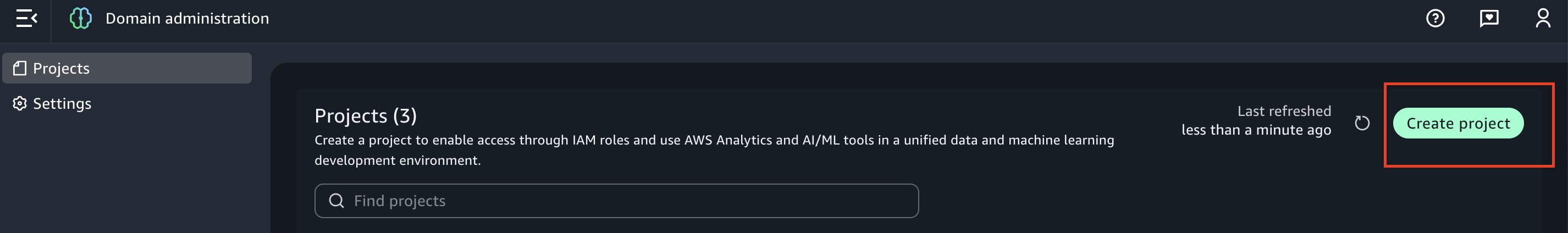

- 次に、[Create project] をクリックします。

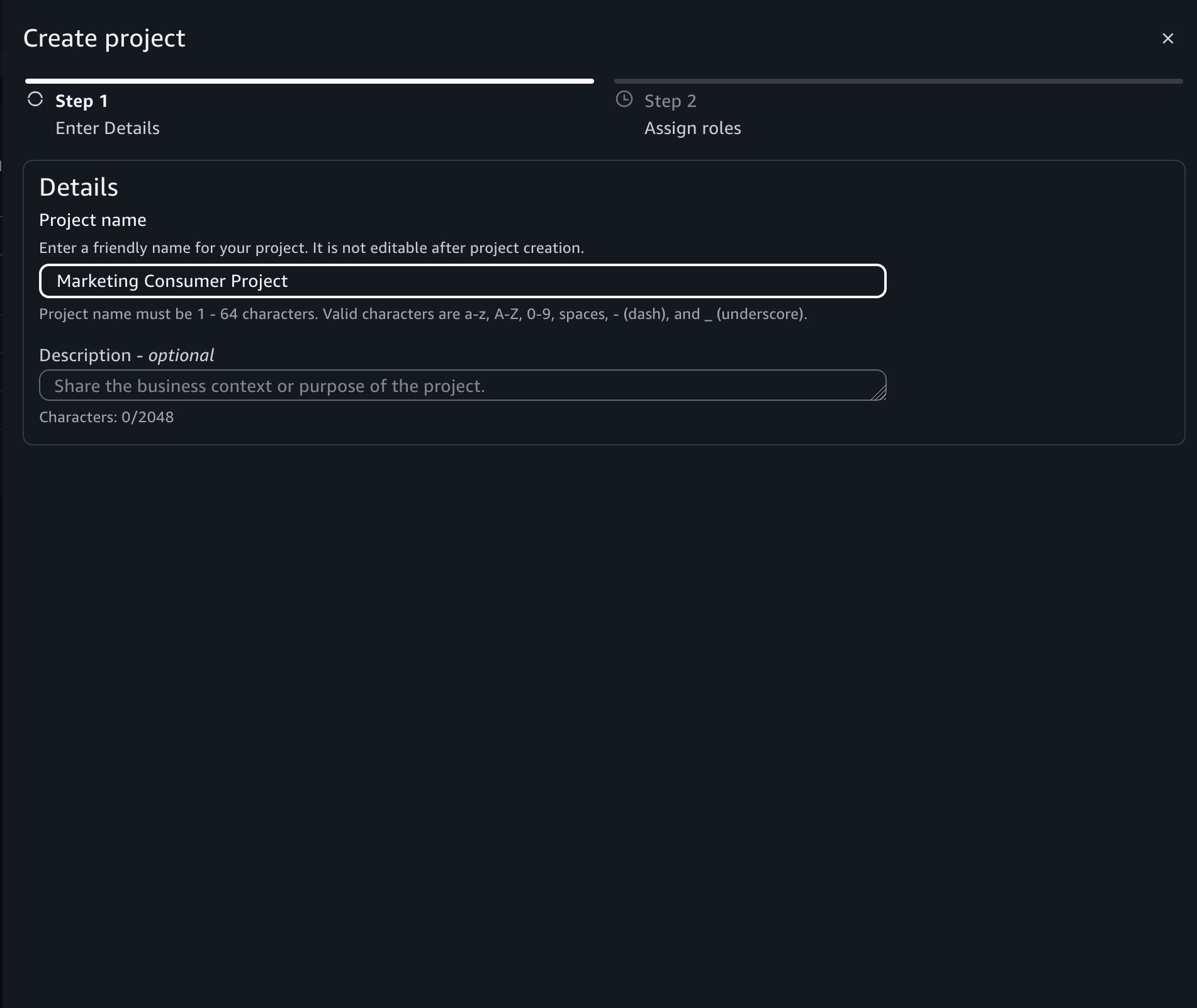

- プロジェクト名に「Marketing Consumer Project」と入力します。

- プロジェクト作成時に、以下のロールを選択して [Create Project] を選択します。

- プロジェクト IAM ロール: 上記の IAM Identity Center で作成した marketing フェデレーテッドロール。メンバーアカウント内のロール名のサフィックスが

AWSReservedSSOのロールです。 - プロジェクトロール: オプション 1 でコピーしたデータエンジニア用のプロジェクトロールを選択します。

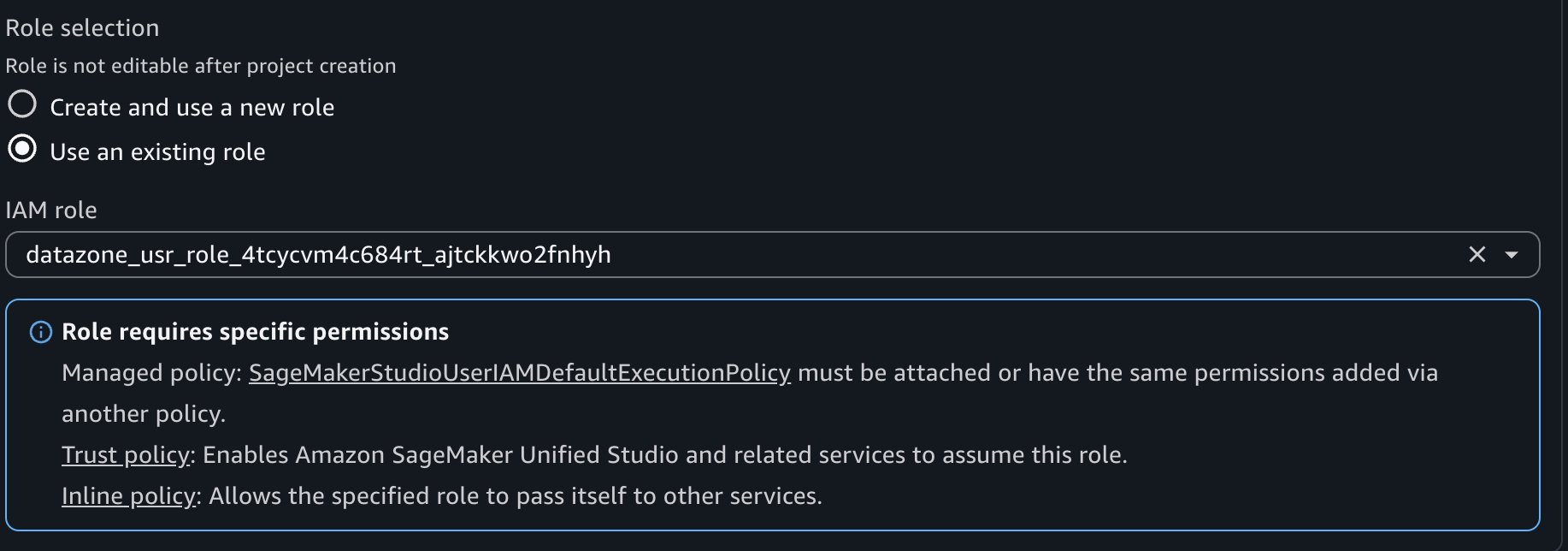

- SageMaker Unified Studio UI ページの指示に従って、このプロジェクトロールにポリシー変更を行います。

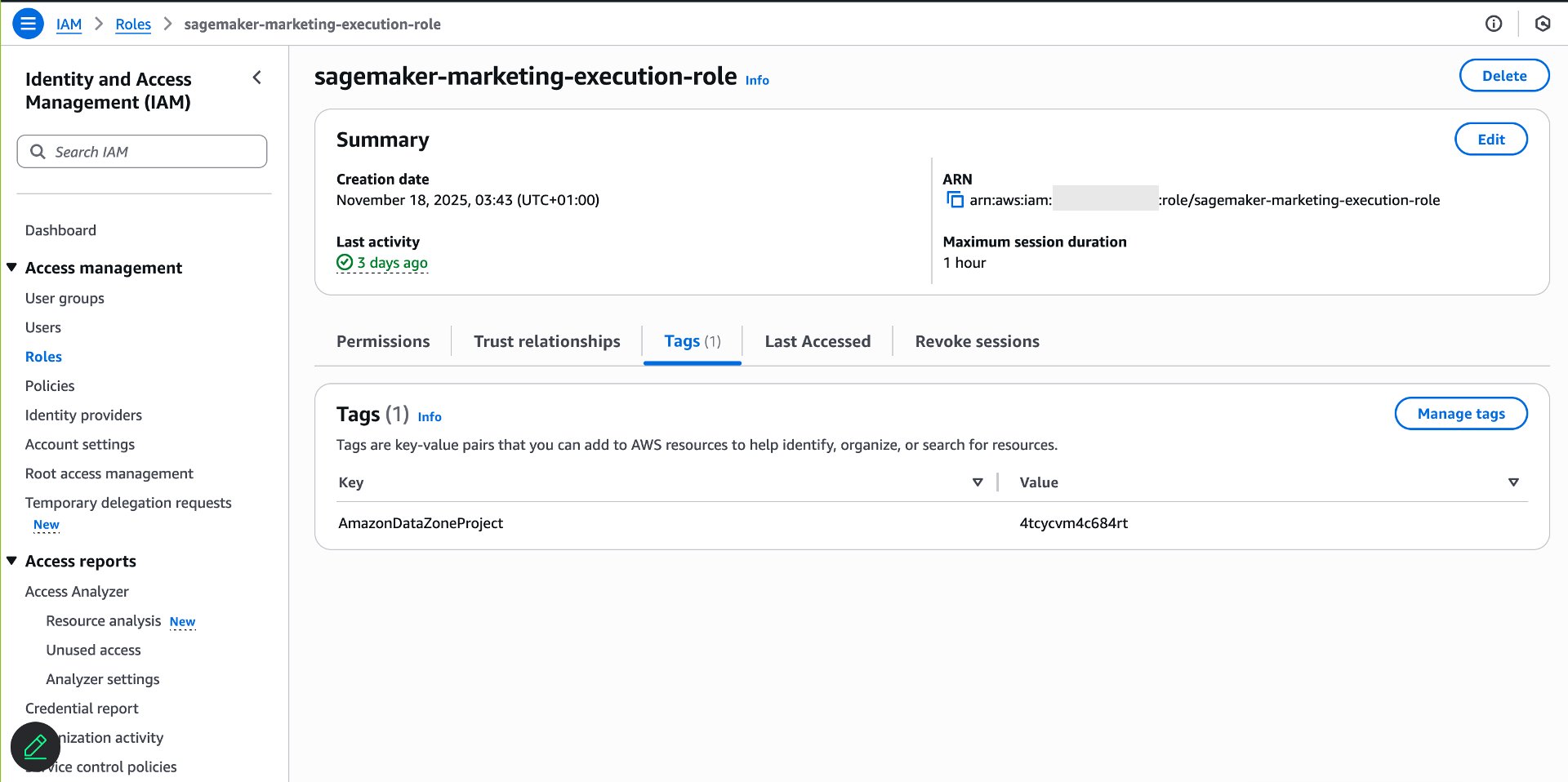

オプション 2 – 独自の実行ロールを持ち込む

既存の IDC ベースドメインの権限と統合する IAM ベースドメインプロジェクトを作成するには、権限の伝播のために実行ロールにタグを付ける必要があります。Amazon SageMaker Catalog と AWS Lake Formation は属性ベースのアクセス制御を使用しており、リソースタグに基づいて権限を継承できます。オプション 2 では、コンシューマープロジェクト ID が必要です。IDC ベースドメインのコンシューマープロジェクト ID を確認するには:

- Amazon SageMaker Unified Studio IDC ベースドメインポータルに移動します。

- Marketing コンシューマープロジェクトを開きます。

- プロジェクト詳細からプロジェクト ID をコピーします。

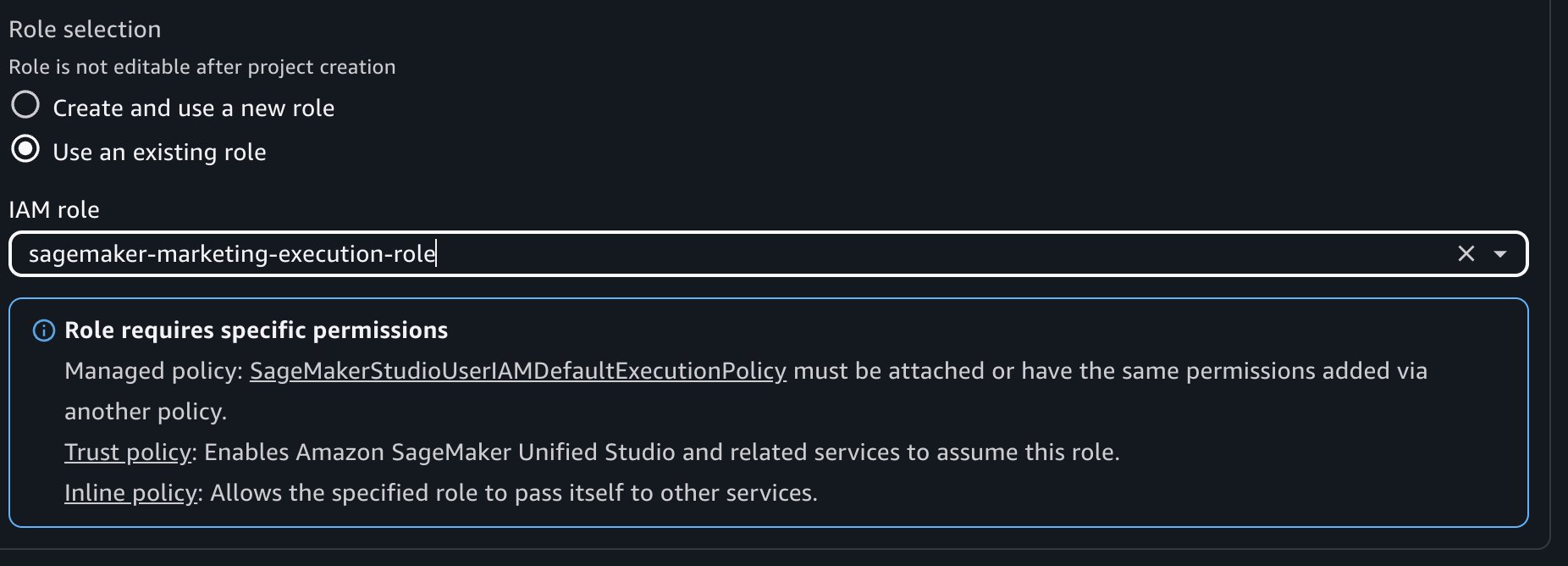

オプション 2 の IAM ベースドメインプロジェクトの設定

以下の手順を実行します。

- 管理者としてログインした状態で、IAM ベースドメインに「Marketing Consumer Project 2」という名前の別のプロジェクトを作成します。

- プロジェクト作成時に、以下のロールを選択します。

- フェデレーテッドロール: 上記の IAM Identity Center で作成した marketing フェデレーテッドロール。

- 実行ロール: オプション 2 の実行ロールを選択します。

- 指示に従って、この実行ロールにポリシー変更を行います。

- 次に、IAM コンソールに移動し、IAM ベースドメインのコンシューマープロジェクト用に作成した実行ロールを見つけます。

- 以下のタグを追加します。タグの追加は、サブスクリプションの

projectIdを使用した ABAC ポリシーに依存しています。

- Key:

AmazonDatazoneProject - Value: Amazon SageMaker Unified Studio IDC ベースドメインのコンシューマープロジェクトのプロジェクト ID

タグを設定すると、IDC ベースドメインのコンシューマープロジェクトから IAM ベースドメインプロジェクトの実行ロールへのデータアクセス権限が付与されます。

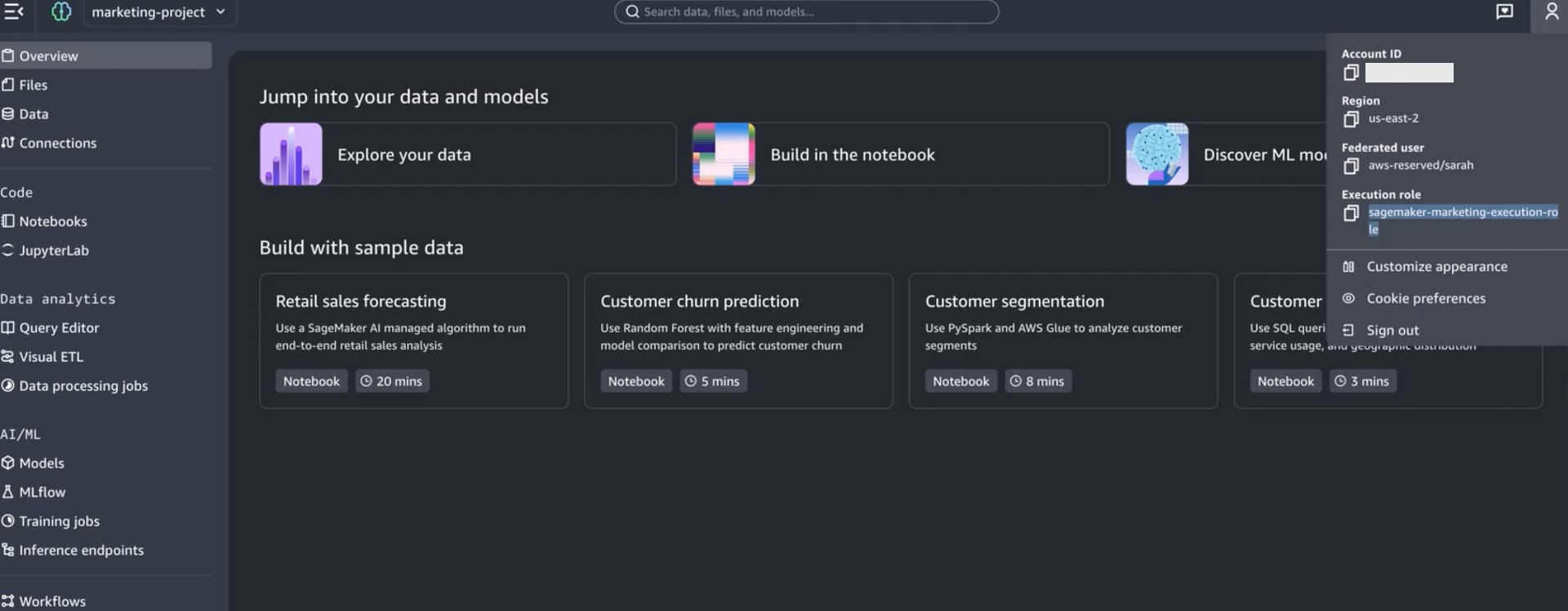

IAM ベースドメインでのデータアクセスの検証

実行ロールにタグを付けた後、権限が正しく設定されていることを確認します。以下の手順を実行します。

- SSO URL を使用して、Sarah として SSO Identity Center にログインします。

- フェデレーテッドロールの設定セクションで作成したフェデレーテッドロールを使用して AWS コンソールを開きます。

- Amazon SageMaker に移動します。

- Amazon SageMaker Unified Studio IAM ベースドメインオプションを選択します (フェデレーテッドロールでプロジェクトが既に作成されている場合に表示されます)。

- Amazon SageMaker Unified Studio IAM ベースドメインプロジェクトで、[Data] タブに移動します。オプション 1 とオプション 2 の両方の実行ロールで 2 つのプロジェクトを作成した場合、2 つのプロジェクトが表示され、どちらにもログインしてデータアクセスを検証できます。

- コンシューマーデータベースとサブスクライブ済みテーブルが表示されることを確認します。

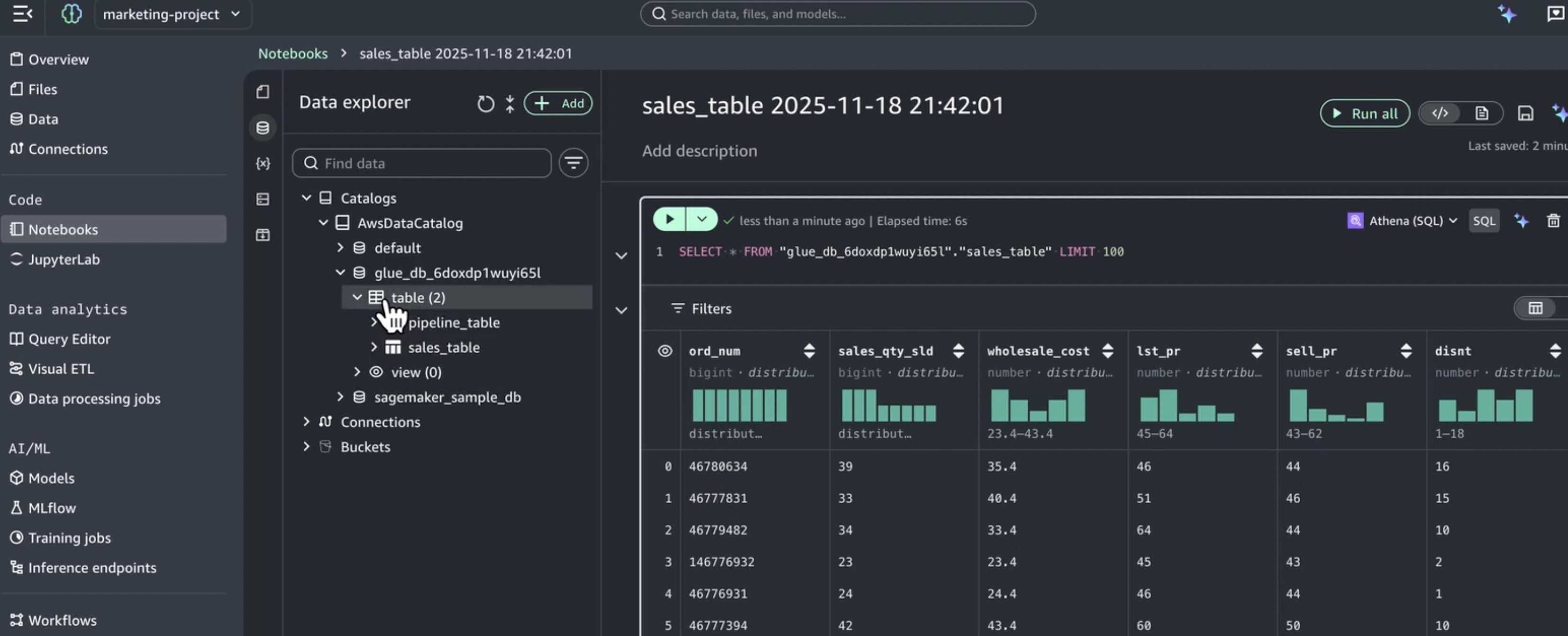

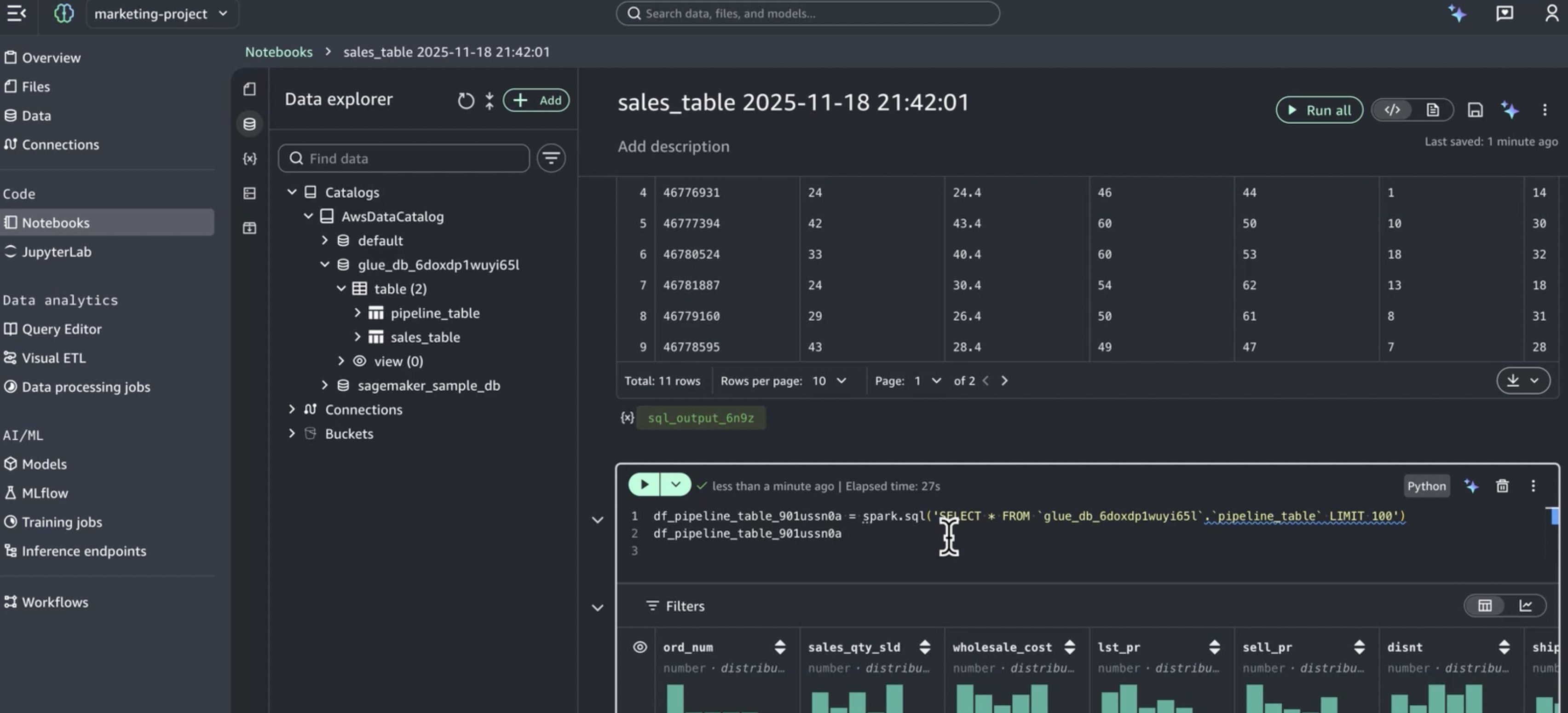

新しいサーバーレス Notebook の作成と使用

権限が正しく設定されたら、IAM ベースドメインのサーバーレス Notebook などの機能を使用できます。以下の手順を実行します。

- Amazon SageMaker Unified Studio IAM ベースドメインプロジェクトで、[Data] タブからテーブルを選択します。

- [Create notebook] を選択します。

- Notebook が Athena SQL をデフォルトのセルタイプとして開きます。

- サブスクライブ済みデータに対してクエリを記述して実行します。

Notebook は実行ロールの権限で動作し、IDC ベースドメインでサブスクライブしたすべてのデータにアクセスできます。

この統合の主なメリット

この統合には次のメリットがあります。

既存の投資を活用

- IDC ベースドメインのガバナンスとカタログを引き続き使用できる

- 確立された Pub/Sub ワークフローを維持できる

- 既存のデータアセットの移行が不要

最新の機能を利用

- 開発者に新しいサーバーレス Notebook を提供

- 高度な分析のための Athena Spark にアクセス

- ユーザーエクスペリエンスとナビゲーションが向上

権限管理の簡素化

- 単一のサブスクリプションワークフローで両方のドメインのアクセスを管理

- ロールの再利用と属性ベースのアクセス制御による一貫したデータアクセス

- 重複するアクセスリクエストや承認が不要

統一されたデータ体験

- 開発者が 1 つのインターフェースからすべてのサブスクライブ済みデータにアクセス

- ドメイン間で一貫したデータカタログ

- 新しいチームメンバーのオンボーディングを簡素化

クリーンアップ

作成したリソースを削除するには、以下の手順を実行します。

- IAM ベースドメインプロジェクトで作成したサーバーレス Notebook を削除します。

- IAM ベースドメインプロジェクト (Marketing Consumer Project と Marketing Consumer Project 2) を削除します。

- IAM Identity Center で marketing グループからアクセス許可セットの割り当てを削除します。

- IAM Identity Center で Marketing-federated-role アクセス許可セットを削除します。

- 実行ロールからタグ (AmazonDatazoneProject) を削除します (オプション 2 を使用した場合)。

- IAM ベースドメイン用に作成した実行ロールを削除します (オプション 2 を使用し、IDC ベースドメインのプロジェクトロールを再利用していない場合)。

- IDC ベースドメインのコンシューマープロジェクト IAM ロールに加えたポリシー変更を元に戻します (オプション 1 を使用した場合)。

- IAM ベースドメインが不要になった場合は、削除します。

- IDC ベースドメインでテスト用のデータサブスクリプションを作成した場合は、削除します。

まとめ

本記事では、ロールの再利用と属性ベースのアクセス制御を使って、Amazon SageMaker Unified Studio の IDC ベースドメインと新しい IAM ベースドメインを連携させる方法を紹介しました。この構成により、データエンジニアは両方のメリットを享受できます。新しいサーバーレス Notebook、Athena Spark 統合、組み込みの AI アシスタントなどの最新開発ツールにアクセスしながら、IDC ベースドメインで確立されたカタログ管理とセキュリティ制御によるガバナンスを維持できます。既存のデータガバナンス、サブスクリプションワークフロー、アクセス制御はそのまま機能するため、Amazon SageMaker Unified Studio IAM ベースドメインを安心して導入できます。

Amazon SageMaker Unified Studio で、ガバナンスと最新の開発ツールを組織で活用してみませんか?詳細は Amazon SageMaker Unified Studio のドキュメントをご覧ください。

著者について

この記事は Kiro が翻訳を担当し、Solutions Architect の Kenji Hirai がレビューしました。