- AWS クラウドセキュリティ›

- 責任共有モデル

責任共有モデル

概要

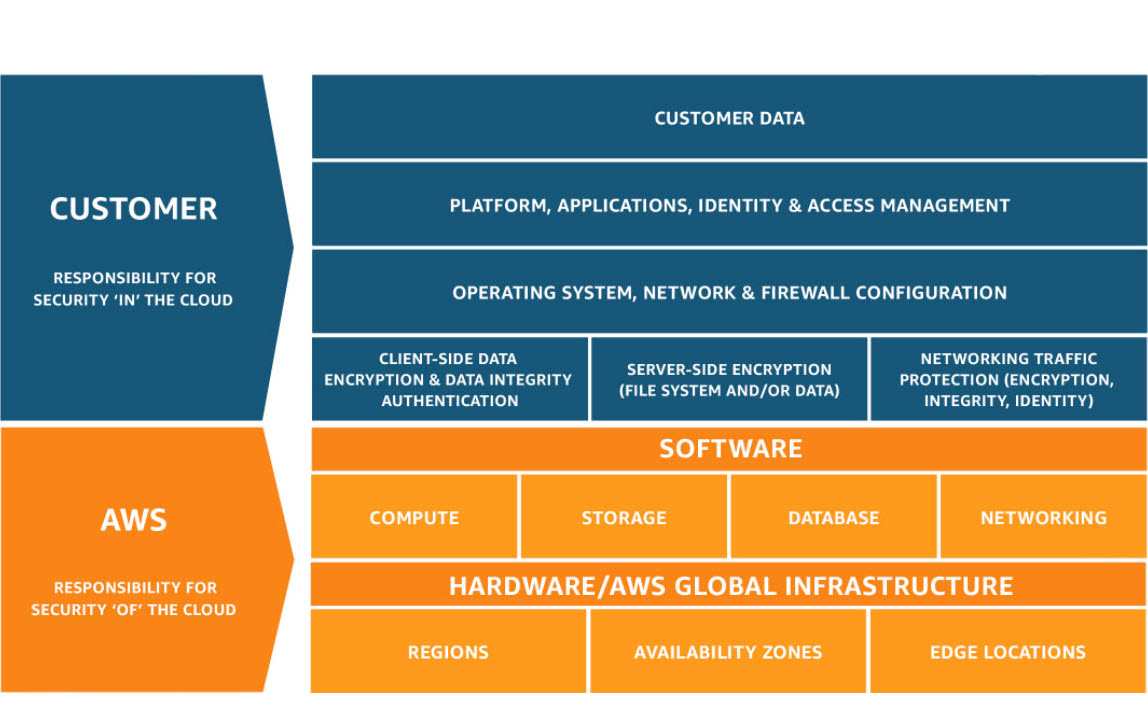

セキュリティとコンプライアンスは AWS とお客様の間における共有責任です。この共有モデルでは、ホストオペレーティングシステムと仮想化レイヤーから、サービスが運用されている施設の物理的なセキュリティに至るまでの要素を AWS が運用、管理、および制御するので、お客様の運用上の負担が軽減されます。お客様には、ゲストオペレーティングシステム (更新とセキュリティパッチを含む)、その他の関連アプリケーションソフトウェア、および AWS が提供するセキュリティグループファイアウォールの設定に対する責任と管理を担っていただきます。使用するサービス、それらのサービスの IT 環境への統合、および適用される法律と規制によって責任が異なるため、お客様は選択したサービスを慎重に検討する必要があります。また、この責任共有モデルの性質によって柔軟性が得られ、お客様がデプロイを統制できます。以下の図に示すように、この責任の相違は一般的にクラウドのセキュリティに対するクラウドにおけるセキュリティと呼ばれます。

AWS 責任共有モデルの説明

AWS には、AWS クラウドで提供されるすべてのサービスを実行するインフラストラクチャを保護する責任があります。このインフラストラクチャはハードウェア、ソフトウェア、ネットワーキング、AWS クラウドのサービスを実行する施設で構成されます。

お客様の責任は、選択した AWS クラウドのサービスに応じて異なります。この選択に応じて、セキュリティに関する責任の一環としてお客様が実行する構成作業の量が決定されます。たとえば、Amazon Elastic Compute Cloud (Amazon EC2) などのサービスは Infrastructure as a Service (IaaS) に分類されているため、必要なすべてのセキュリティ構成および管理のタスクをお客様が実行する必要があります。お客様が Amazon EC2 インスタンスをデプロイした場合、お客様は、ゲストオペレーティングシステムの管理 (更新やセキュリティパッチなど)、インスタンスにインストールしたアプリケーションソフトウェアまたはユーティリティの管理、AWS より各インスタンスに提供されるファイアウォール (セキュリティグループと呼ばれる) の構成に責任を負います。Amazon S3 や Amazon DynamoDB などの抽象化されたサービスの場合、AWS はインフラストラクチャレイヤー、オペレーティングシステム、およびプラットフォームを運用し、お客様はエンドポイントにアクセスしてデータを保存および取得します。お客様は、データの管理 (暗号化オプションを含む)、アセットの分類、IAM ツールでの適切な権限の適用について責任を負います。

このお客様と AWS の責任共有モデルは、IT 統制にも適用されます。AWS とお客様との間で IT 環境を運用する責任が共有されているように、IT 共有統制の管理、運用、および検証も共有されています。AWS は、コントロールの運用に対するお客様の負担を軽減することができます。これは、お客様が以前管理していた AWS 環境にデプロイ済みの物理インフラストラクチャに関するコントロールを管理することで可能になります。お客様によって AWS のデプロイ方法は異なります。特定の IT 統制の管理を AWS に移行し、(新しい) 分散統制環境を構築する作業は、お客様の判断で行うことができます。お客様は AWS の統制およびコンプライアンスに関するドキュメントを使用して、必要に応じた統制の評価および検証手順を実行できます。以下は、AWS、お客様、またはその両方によって管理される統制の例です。

お客様が AWS から完全に継承する統制です。

- 物理統制と環境統制

インフラストラクチャレイヤーとお客様レイヤーの両方に適用される統制です。ただし、コンテキストや観点は完全に異なります。共有統制では、AWS がインフラストラクチャに対する要件を提供し、お客様は AWS のサービスの使用に対して独自の統制を実装する必要があります。以下に例を示します。

- パッチ管理 – AWS がインフラストラクチャの不具合に対するパッチ適用および修復に責任を負いますが、お客様はゲスト OS およびアプリケーションのパッチ適用に責任を負います。

- 構成管理 – AWS がインフラストラクチャデバイスの構成を保守しますが、お客様は独自のゲストオペレーティングシステム、データベース、アプリケーションの構成に責任を負います。

- 意識とトレーニング – AWS が AWS の従業員のトレーニングを実施しますが、お客様の従業員のトレーニングはお客様が実施する必要があります。

AWS のサービスにデプロイするアプリケーションに基づいて、お客様がすべての責任を負う統制です。以下に例を示します。

- 特定のセキュリティ環境内でお客様によるデータのルーティングまたは区分が必要となる可能性のあるサービスおよび通信の保護またはゾーンセキュリティ。

AWS の責任共有モデルを実際に適用する

お客様は、AWS 責任共有モデルと、それがクラウドでの運用に一般的にどのように適用されるのかを理解した後、それを自社のユースケースにどのように適用するかを判断する必要があります。お客様の責任は、お客様が選択する AWS のサービスやリージョン、それらのサービスの IT 環境への統合、お客様の組織やワークロードに適用される法律や規制など、多くの要因によって異なります。

次の演習は、お客様が特定のユースケースに基づいて責任の分担を決定するのに役立ちます。

使用を開始する

すべて開く![]()

AWS のセキュリティ、アイデンティティ、コンプライアンスのサービスを評価し、セキュリティとコンプライアンスの目標を達成するために、どのように利用できるかを理解します。

![]()

Cloud Audit Academy のトレーニングプログラムを活用して、社内外の監査チームにクラウドに特化した学習機会を提供します。

![]()

第三者機関の監査証明文書をレビューし、自社の環境で継承された制御と、実施すべき可能性のある制御を判断します。

![]()

AWS ワークロードの Well-Architected Review を実施し、セキュリティ、信頼性、パフォーマンスに関するベストプラクティスの実装を評価します。

![]()

AWS Marketplace のデジタルカタログには、独立系ソフトウェアベンダーが提供する何千ものソフトウェアが掲載されており、AWS 上で動作するソフトウェアの検索、テスト、購入、デプロイが可能なソリューションを参照できます。

![]()

初期移行から継続的な日常管理まで、深い専門知識とクラウド導入のあらゆるステージを保護する実証済みのカスタマーサクセスを有する AWS セキュリティコンピテンシーパートナーを参照できます。

![]()

AWS クラウド導入フレームワーク (CAF) と Well-Architected のベストプラクティスを採用して、大規模なデジタルトランスフォーメーションの計画と実行を検討します。

![]()

AWS のサービスに関するドキュメントのセキュリティの章で、個々の AWS のサービスのセキュリティ機能と設定オプションを確認します。

![]()

外部および内部のセキュリティおよび関連するコンプライアンスの要件と目的を決定し、NIST Cybersecurity Framework (CSF) や ISO などの業界フレームワークを検討します。