Wie war dieser Inhalt?

- Lernen

- CRED erreicht mit VPC Traffic Mirroring ein hohes Maß an Netzwerkinspektion

CRED erreicht mit VPC Traffic Mirroring ein hohes Maß an Netzwerkinspektion

8. September 2021: Amazon Elasticsearch Service wurde in Amazon OpenSearch Service umbenannt. Einzelheiten ansehen.

Gastbeitrag von Himanshu Das, Sicherheitsleiter, CRED

CRED möchte Menschen die Möglichkeit geben, ihr Leben durch Kreditkartenvorteile, exklusive Prämien und Erlebnisse von führenden Marken zu verbessern, die nur für Mitglieder verfügbar sind. CRED, eine vertrauenswürdige Gemeinschaft von kreditwürdigen Einzelpersonen, Händlern und Institutionen, hat das Kreditkartenerlebnis für Menschen, die Millionen von Kreditkartenzahlern bedienen, neu erfunden.

CRED hat sich mit Tonnen sensibler Transaktionen und Daten befasst und sich stets auf Sicherheit konzentriert. Es gibt zwei Arten von Unternehmen: eine, bei der Sicherheit als Nebensache angesehen wird, und eine, bei der Sicherheit von größter Bedeutung ist. Was ist mit den Vermittlern, fragst du? Wir bei CRED sind der festen Überzeugung, dass es bei der obigen Regel keine Zwischenhändler gibt. Und das ist wahrscheinlich der Grund, warum wir zu letzterem Lager gehören. CRED ist ein Unternehmen, bei dem Sicherheit an erster Stelle steht und der Sicherheit jederzeit höchste Priorität einräumt.

„Die Verwendung von AWS hat uns nicht nur dabei geholfen, unsere Infrastruktur stets stabil und hochverfügbar zu halten, sondern auch dafür gesorgt, dass Sicherheit auf jeder Ebene vorhanden ist“ ~ Avinash Jain, Security Engineering, CRED.

AWS VPC Traffic Mirroring: Überwachung von Netzwerkangriffen in ein öffentliches VPC-Subnetz mithilfe von NIDS

COVID hat alle und die betroffenen Menschen auf ihre Weise getroffen. Was Unternehmen betrifft, so wurden die Mitarbeiter gebeten, von zu Hause aus zu arbeiten (WFH – Work From Home), und da viele Branchen jetzt remote arbeiten, wurde das Muster der Benutzerverbindungen zum Unternehmensnetzwerk auf den Kopf gestellt. Anstatt dass sich die meisten Benutzer lokal verbinden, stellen die meisten jetzt eine Remoteverbindung her. Und um Mitarbeitern den Zugriff auf wichtige Geschäftsfunktionen zu ermöglichen, gibt es eine obligatorische VPN-Konnektivität.

Da sich die VPN-Instance in einer demilitarisierten Zone (DMZ) befindet, sodass Mitarbeiter auf der ganzen Welt eine Verbindung zu ihr herstellen und auf interne Anwendungen zugreifen können, kommt es zu einer unerwarteten Flut von WFH-Verbindungen, wodurch VPN-Netzwerke anfälliger für alle Arten von Layer7/Layer3-Angriffen werden.

In diesem Blogbeitrag werden wir erläutern, wie wir die Sicherheit und Überwachung unserer öffentlichen VPN-Instance verbessert haben, die in der öffentlichen VPC gespeichert wurde. Dabei achten wir stets auf ungewöhnliche Verkehrsmuster oder Inhalte, die auf einen Netzwerkeinbruch hinweisen könnten, mithilfe von AWS VPC Traffic Mirroring und einem System zur Erkennung von Netzwerkeindringlingen.

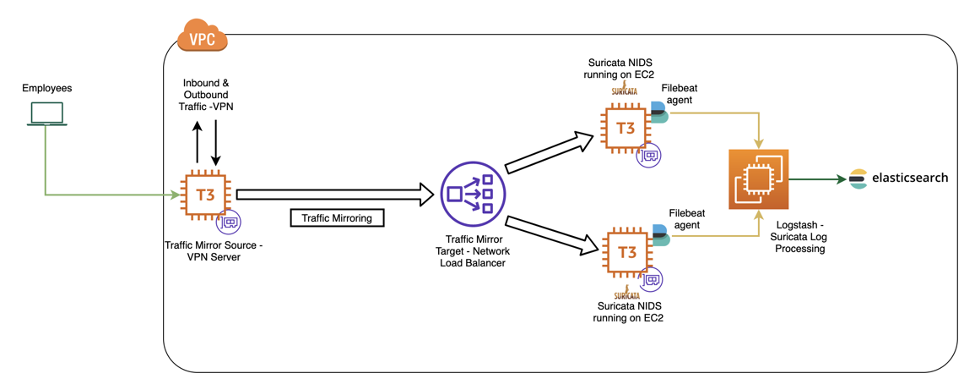

VPC Traffic Mirroring dupliziert eingehenden und ausgehenden Datenverkehr für Amazon EC2-Instances innerhalb einer VPC, ohne dass etwas auf den Instances selbst installiert werden muss. Die Idee ist, diesen duplizierten Datenverkehr zur Analyse und Überwachung an das Network Intrusion Detection System (NIDS – System zur Erkennung von Netzwerkeindringlingen) zu senden. So sieht das Architekturdiagramm zur Überwachung von Netzwerkeinbrüchen aus:

Jeglicher Datenverkehr, der zum VPN-Server kommt, wird an das Spiegelziel (Network Load Balancer) gesendet, das als Ziel für den gespiegelten Datenverkehr dient. Die VPC-Verkehrsspiegelung bietet ein hervorragendes Feature von Spiegelfiltern, bei denen der eingehende oder ausgehende Verkehr (in Bezug auf die Quelle) angegeben wird, der erfasst (akzeptiert) oder übersprungen (abgelehnt) werden soll. Vom Spiegelziel senden wir den duplizierten Datenverkehr mithilfe von Suricata, einer Open-Source-Engine zur Erkennung von Netzwerkbedrohungen, die Funktionen wie Intrusion Detection (IDS), Intrusion Prevention (IPS) und Netzwerksicherheitsüberwachung bietet, an das NIDS-System. Der Grund, warum wir uns für Suricata entschieden haben, war, dass es bei tiefer Paketinspektion und Mustererkennung extrem gut abschneidet, was es für die Bedrohungs- und Angriffserkennung unglaublich nützlich macht. Es verfügt auch über Multithreading, was theoretisch die Möglichkeit bietet, mehr Regeln in schnelleren Netzwerken mit größerem Datenverkehrsvolumen auf derselben Hardware zu verarbeiten.

Für mehr Stabilität und Verfügbarkeit senden wir doppelten Datenverkehr an eine EC2-Instance mit einem Suricata-Setup. Zu diesem Zweck verwenden wir Amazon-EC2-T3-Instances. Dies wurde bewusst gewählt, da wir wussten, dass zu jeder Zeit ein hohes Verkehrsaufkommen herrschen würde und Leistung und Effizienz die beiden anderen Kriterien waren, die wir erreichen wollten. All diese Anforderungen wurden durch T3-Instances erfüllt, die eine grundlegende CPU-Leistung bieten und die Möglichkeit bieten, die CPU-Auslastung jederzeit und so lange wie nötig zu erhöhen.

Überwachung und Protokollierung

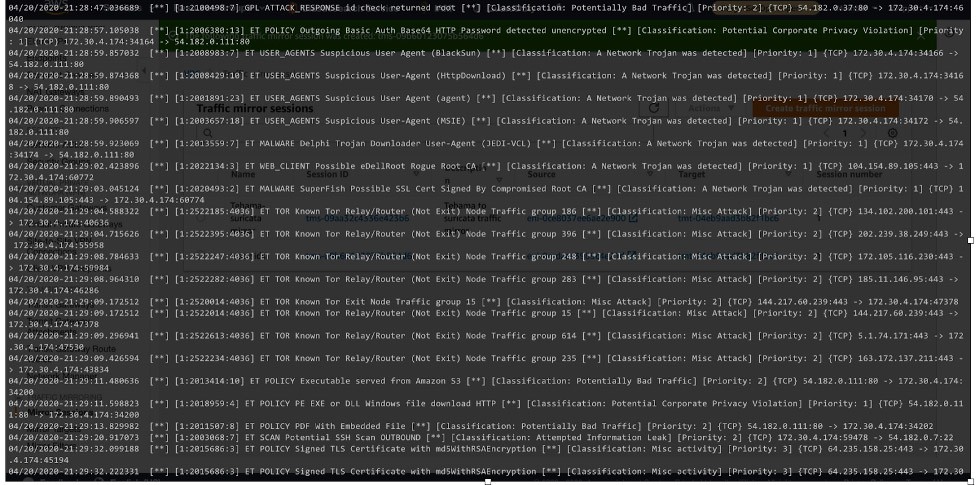

Auf den Suricata-Instances ist der Filebeat-Agent installiert, ein einfacher Versender für die Weiterleitung und Zentralisierung von Protokolldaten. Suricata überwacht den Datenverkehr kontinuierlich, Suricata-Regeln (/etc/suricata/Rules) lösen Warnmeldungen aus, und dann sendet Filebeat Warnprotokolle an den ELK-Stack, wo Logstash die JSON-Daten verarbeitet. Wir verwenden das Suricata-Modul im selbst gehosteten Amazon OpenSearch Service (Nachfolger von Amazon Elasticsearch Service), der folgende Aufgaben für uns erledigt:

● Er verwendet den Ingest-Knoten, um die Protokollzeilen zu analysieren und zu verarbeiten, und formt die Daten so, dass sie in Kibana visualisiert werden können

● Er stellt Dashboards zur Visualisierung der Protokolldaten bereit

Wir können die geografische Verteilung des Verkehrs, der in unser System eingeht, mithilfe der Koordinatenkartenvisualisierung von Kibana überwachen. Das Feld event_type gibt den Suricata-Protokolltyp an. Mithilfe einer Kreisdiagramm-Visualisierung können wir uns eine Aufschlüsselung der wichtigsten im System aufgezeichneten Protokolltypen anzeigen

Wie auf dem Bild zu sehen ist, haben wir die Warnungen nach ihrem Schweregrad in Hoch, Mittel und Niedrig kategorisiert. Die Kategorisierung von Ereignissen erfolgt an zwei Stellen:

1. Erstens bei VPC „Mirror Filters“

2. Zweitens werden Suricata-Regeln verwendet, um Protokollanomalien zu identifizieren und Anomalien bei Ereignissen zu kategorisieren.

Im Moment verwenden wir den von Suricata bereitgestellten Standardregelsatz. Es umfasst die Überprüfung der böswilligen IP-Reputation, verdächtige Benutzeragenten, signaturbasierte Eingriffe, Richtlinienverstöße, Datenverkehrsanomalien und vieles mehr. Eines der Beispiele in der Kreisdiagramm-Visualisierung zeigt, wo Suricata einige Tor-Aktivitäten im Netzwerk zusammen mit einer anderen Netzwerkanomalie festgestellt hat. Der Sanierungsprozess durchläuft einen zentralen Protokollierungs-, Warnungs- und Entscheidungsrahmen. Wir haben die folgenden Parameter für die Sichtbarkeit im Dashboard konfiguriert.

o Anzahl der Alarme

o Signatur der Top 10 der Warnmeldungen

o Quell-IP der Top 20 der Warnmeldungen

o Ziel-IP der Top 20 der Warnmeldungen

o Schweregrad der Warnung

o Zeitplan für Benachrichtigungen

o DNS-Ereignis im Laufe der Zeit

Endgültiges Ergebnis

Die VPC-Verkehrsspiegelung erleichtert uns die Überwachung des Netzwerkverkehrs innerhalb unserer AWS-VPCs erheblich. Mithilfe der VPC-Verkehrsspiegelung sind wir jetzt in der Lage, den Netzwerkverkehr effektiv zu überwachen, Verkehrsmuster zu analysieren und bösartigen Datenverkehr proaktiv zu erkennen. Einige der Vorteile, die es bietet, sind:

- Erkennung von Netzwerk- und Sicherheitsanomalien – Extrahieren von interessierendem Datenverkehr aus beliebigen Workloads in einer VPC und Weiterleitung an die Erkennungstools Ihrer Wahl. So können Angriffe schneller erkannt und darauf reagiert werden, als dies mit herkömmlichen protokollbasierten Tools möglich ist.

- Gewinnen Sie betriebliche Einblicke – Mithilfe der VPC-Datenverkehrsspiegelung erhalten Sie die Netzwerktransparenz und -kontrolle, sodass Sie fundierte Sicherheitsentscheidungen treffen können.

- Implementierung von Compliance- und Sicherheitskontrollen – Erfüllung gesetzlicher und Compliance-Anforderungen, die Überwachung, Protokollierung usw. vorschreiben.

Suricata ist eine hervorragende Open-Source-Option für die Überwachung von Netzwerken auf böswillige Aktivitäten. Wir werden unsere Suricata-Integration in Zukunft um zusätzliche Regeln und Dashboards erweitern.

AWS Editorial Team

Das Content Marketing Team von AWS Startups arbeitet mit Startups aller Größen und Branchen zusammen, um außergewöhnliche Inhalte bereitzustellen, die informieren, unterhalten und inspirieren.

Wie war dieser Inhalt?