¿Qué le pareció este contenido?

- Aprender

- CRED logra un alto nivel de inspección de red mediante la creación de reflejos de tráfico de VPC

CRED logra un alto nivel de inspección de red mediante la creación de reflejos de tráfico de VPC

8 de septiembre de 2021: Amazon Elasticsearch Service ha cambiado de nombre a Amazon OpenSearch Service. Consulte los detalles.

Publicación invitada de Himanshu Das, Security Lead en CRED

CRED busca capacitar a las personas para que mejoren sus vidas gracias a prestaciones de tarjetas de crédito exclusivas para sus clientes, recompensas únicas y excelentes experiencias de marcas. CRED, una comunidad de personas, comercios e instituciones solventes que gozan de gran confianza, ha rediseñado la experiencia de las tarjetas de crédito para las personas al prestar servicios a millones de personas que pagan con sus tarjetas de crédito.

Puesto que gestionan una gran cantidad de transacciones y datos confidenciales, CRED siempre se ha centrado en la seguridad. Hay dos tipos de empresas: las que consideran que la seguridad es algo secundario y las que dan suma importancia a la seguridad. ¿Qué pasa con las empresas que se encuentran en un punto medio?, se preguntará. En CRED, creemos sinceramente que no hay ningún punto medio. Y probablemente por eso pertenecemos a este último bando. CRED es una empresa que prioriza la seguridad y mantiene la seguridad como su máxima prioridad en todo momento.

“Usar AWS no solo nos ha ayudado a mantener una infraestructura estable y con alta disponibilidad en todo momento, sino que también nos ha permitido garantizar que la seguridad esté presente en cada capa”, afirma Avinash Jain, Security Engineering en CRED.

Creación de reflejo de tráfico de Amazon VPC: supervisión de intrusiones en la red en una subred de VPC pública mediante NIDS

La COVID nos ha afectado a todos en distinto grado. En lo que respecta a las organizaciones, se les ha pedido a los empleados que trabajen desde casa y, dado que muchos sectores ahora trabajan de forma remota, el patrón de conexiones de los usuarios a la red empresarial se ha puesto patas arriba. Ahora la mayoría de los usuarios se conecta de forma remota en lugar de forma local. Y para permitir que los empleados accedan a las funciones empresariales básicas, existe una conectividad VPN obligatoria.

Dado que la instancia de VPN se mantiene en una zona desmilitarizada (DMZ) para permitir que los empleados de todo el mundo se conecten a ella y accedan a las aplicaciones internas, se produce una avalancha inesperada de conexiones remotas, lo que hace que las redes VPN sean más vulnerables a todo tipo de ataques de capa 7 y capa 3.

En esta entrada de blog, analizaremos cómo hemos reforzado la seguridad y la supervisión de nuestra instancia de la VPN pública, la cual estaba en la VPC pública y vigilaba constantemente los patrones de tráfico o el contenido inusual que pudiera implicar una intrusión en la red mediante el uso de Creación de reflejo de tráfico de Amazon VPC y un sistema de detección de intrusiones en la red.

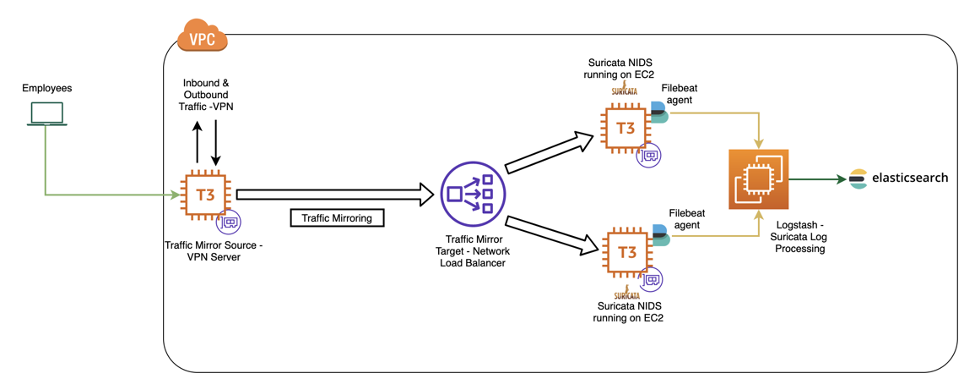

La creación de reflejo de tráfico de VPC duplica el tráfico entrante y saliente de las instancias de Amazon EC2 dentro de una VPC sin necesidad de instalar nada en las propias instancias. La idea es enviar este tráfico duplicado al sistema de detección de intrusiones en la red (NIDS) para su análisis y supervisión. Así es como se ve el diagrama de arquitectura de supervisión de intrusiones en la red:

Todo el tráfico que llega al servidor VPN se envía al destino reflejado (equilibrador de carga de red), que sirve como destino para el tráfico reflejado. La creación de reflejo de tráfico de VPC ofrece una excelente característica de filtros de reflejo, en la que se especifica el tráfico entrante o saliente (con respecto al origen) que se debe capturar (aceptar) u omitir (rechazar). Desde el destino reflejado, enviamos el tráfico reflejado al NIDS mediante Suricata, un motor de detección de amenazas de red de código abierto que ofrece capacidades como la detección de intrusiones (IDS), la prevención de intrusiones (IPS) y la supervisión de la seguridad de la red. La razón por la que elegimos Suricata es porque realiza una inspección bastante completa de los paquetes y empareja patrones de forma satisfactoria, lo que hace que sea increíblemente útil para la detección de amenazas y ataques. También cuenta con subprocesos múltiples, lo que proporciona la capacidad teórica de procesar más reglas en redes más rápidas, con mayores volúmenes de tráfico y en el mismo hardware.

Para aumentar la resiliencia y la disponibilidad, enviamos tráfico duplicado a una instancia de EC2 con una configuración de Suricata. Para ello, utilizamos las instancias T3 de Amazon EC2. Lo elegimos intencionadamente porque sabíamos que habría una gran cantidad de tráfico en cualquier momento y el rendimiento y la eficiencia eran los otros dos criterios que queríamos alcanzar. Todos estos requisitos los cumplieron las instancias T3, que proporcionan un nivel básico de rendimiento de la CPU con la capacidad de reducir el uso de la CPU en cualquier momento y durante el tiempo que sea necesario.

Supervisión y registro

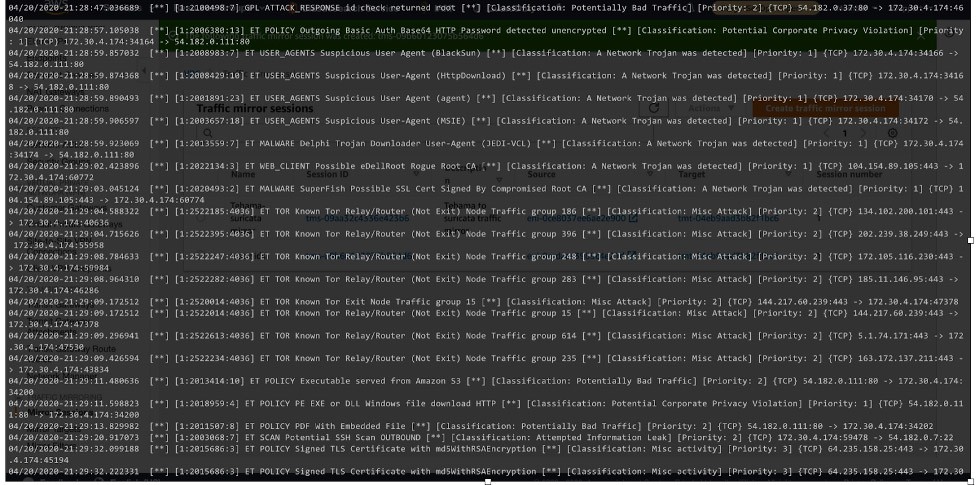

Las instancias de Suricata tienen instalado el agente Filebeat, que es un transmisor ligero para reenviar y centralizar los datos de registro. Suricata supervisa continuamente el tráfico, las reglas de Suricata (/etc/Suricata/rules) desencadenan las alertas y, a continuación, Filebeat envía los registros de alertas a ELK Stack, donde logstash procesa los datos de JSON. Estamos utilizando el módulo Suricata en el servicio autoalojado Amazon OpenSearch Service (sucesor de Amazon Elasticsearch Service), que realiza las siguientes tareas por nosotros:

● Utiliza el nodo de ingesta para analizar y procesar las líneas de registro y así dar forma a los datos en una estructura adecuada para su visualización en Kibana.

● Implementa paneles para visualizar los datos de registro.

Podemos supervisar la distribución geográfica del tráfico que ingresa a nuestro sistema mediante la visualización del mapa de coordenadas de Kibana. El campo event_type indica el tipo de registro de Suricata. Gracias a un gráfico circular, podemos visualizar un desglose de los principales tipos de registro registrados en el sistema

Como se puede ver en la imagen, hemos clasificado las alertas según su gravedad en High (Alta), Medium (Media) y Low (Baja). La categorización de los eventos se gestiona en dos lugares:

1. Primero, en los “filtros de reflejo” de la VPC

2. En segundo lugar, mediante las reglas de Suricata para identificar el protocolo y clasificar las anomalías en los eventos.

Por ahora, utilizamos el conjunto de reglas predeterminado proporcionado por Suricata. Este incluye la comprobación de la reputación de una IP maliciosa, la presencia de agentes de usuario sospechosos, la intrusión basada en firmas, la infracción de las políticas, las anomalías de tráfico y mucho más. Uno de los ejemplos que se muestran en el gráfico circular muestra dónde Suricata encontró alguna actividad en Tor en la red junto con alguna otra anomalía de la red. El proceso de corrección pasa por un marco centralizado de registro, alerta y toma de decisiones. Hemos configurado los siguientes parámetros de visibilidad en el panel de control.

o Recuento de alertas

o Alerta: las 10 firmas principales

o Alerta: las 20 direcciones IP de origen principales

o Alerta: las 20 direcciones IP de destino principales

o Gravedad de la alerta

o Cronología de las alertas

o Evento de DNS en el tiempo

Resultado final

La creación de reflejo de tráfico de VPC nos facilita mucho la supervisión del tráfico de red dentro de nuestras VPC de AWS. Con la ayuda de la creación de reflejo de tráfico de VPC, ahora podemos supervisar eficazmente el tráfico de la red, analizar los patrones de tráfico y detectar proactivamente el tráfico malicioso. Algunas de las ventajas que ofrece son las siguientes:

- Detecte anomalías en la red y la seguridad: extraiga el tráfico de interés de cualquier carga de trabajo en una VPC y enrútelo a las herramientas de detección que elija. Detecte los ataques y responda a ellos más rápido de lo que es posible con las herramientas tradicionales basadas en registros.

- Obtenga información operativa: utilice la creación de reflejo de tráfico de VPC para obtener la visibilidad y el control de la red que le permitirán tomar decisiones de seguridad más fundamentadas.

- Implemente controles de cumplimiento y seguridad: cumpla con los requisitos reglamentarios y de cumplimiento que exigen la supervisión, el registro, etc.

Suricata es una excelente opción de código abierto para supervisar redes en busca de actividades maliciosas. Mejoraremos nuestra integración con Suricata con reglas y paneles adicionales en el futuro.

AWS Editorial Team

El equipo de marketing de contenido para startups de AWS colabora con startups de todos los tamaños y sectores para ofrecer contenido excepcional que eduque, entretenga e inspire.

¿Qué le pareció este contenido?