Com'era questo contenuto?

- Scopri

- CRED raggiunge un elevato livello di ispezione della rete con il mirroring del traffico VPC

CRED raggiunge un elevato livello di ispezione della rete con il mirroring del traffico VPC

8 settembre 2021: il servizio Elasticsearch di Amazon è stato rinominato servizio OpenSearch di Amazon. Consulta i dettagli.

Post di Himanshu Das, Security Lead, CRED

CRED cerca di consentire alle persone di migliorare la propria vita attraverso i vantaggi della carta di credito dei suoi membri, premi esclusivi ed esperienze di marchi importanti. CRED, una community altamente affidabile di individui, commercianti e istituzioni meritevoli di credito, ha reinventato l'esperienza della carta di credito per le persone servendo milioni di pagatori con carta di credito.

Gestendo tonnellate di transazioni e dati sensibili, CRED si è sempre concentrata sulla sicurezza. Esistono due tipi di società: una in cui la sicurezza è vista come un aspetto secondario e l'altra in cui la sicurezza è al primo posto. Per quanto riguarda chi sta nel mezzo, ti starai chiedendo? Noi di CRED siamo fermamente convinti che non vi siano aziende intermedie rispetto alla regola precedente. Ed è probabilmente per questo che apparteniamo alla seconda categoria. CRED è un'azienda che mette al primo posto la sicurezza e ne fa la sua massima priorità in ogni momento.

"L'utilizzo di AWS non solo ci ha aiutato a mantenere la nostra infrastruttura sempre stabile e altamente disponibile, ma ha anche garantito che la sicurezza fosse presente a ogni livello" ~ Avinash Jain, Security Engineering, CRED.

Mirroring del traffico AWS VPC: monitoraggio delle intrusioni di rete nella sottorete VPC pubblica tramite NIDS

Il COVID ha colpito tutti e in modo diverso. Per quanto riguarda le organizzazioni, ai dipendenti è stato chiesto di lavorare da casa e, poiché molti settori ora lavorano da remoto, lo schema delle connessioni degli utenti alla rete aziendale si è capovolto. Al contrario del passato, ora la maggior parte degli utenti si connette da remoto. Inoltre, per consentire ai dipendenti di accedere a funzioni aziendali critiche, è disponibile una connettività VPN obbligatoria.

Poiché l'istanza VPN è conservata in una zona demilitarizzata (DMZ) per consentire ai dipendenti di tutto il mondo di connettersi a essa e accedere alle applicazioni interne, si verifica un'inattesa ondata di connessioni di dipendenti in smart working, che rende le reti VPN più vulnerabili a tutti i tipi di attacchi Layer7/Layer3.

In questo post del blog, spieghiamo come abbiamo rafforzato la sicurezza e il monitoraggio della nostra istanza VPN pubblica, che è stata mantenuta nel VPC pubblico, tenendo sempre d'occhio i modelli di traffico o i contenuti insoliti che potrebbero indicare un'intrusione di rete utilizzando il Mirroring del traffico AWS VPC e un sistema di rilevamento delle intrusioni di rete.

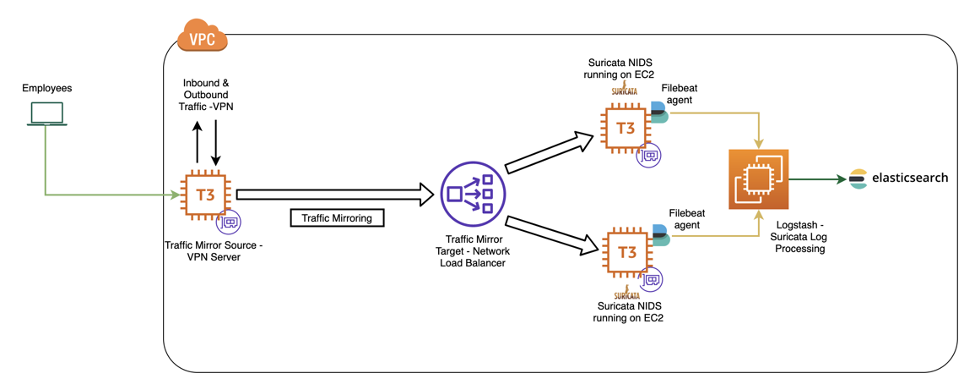

Il mirroring del traffico VPC duplica il traffico in entrata e in uscita per le istanze Amazon EC2 all'interno di un VPC senza la necessità di installare nulla sulle istanze stesse. L'idea è di inviare questo traffico duplicato al sistema di rilevamento delle intrusioni di rete (NIDS) per l'analisi e il monitoraggio. Ecco come appare il diagramma dell'architettura per il monitoraggio delle intrusioni di rete:

Tutto il traffico che arriva al server VPN viene inviato alla destinazione mirror (network load balancer) che funge da destinazione per il traffico in mirroring. Il mirroring del traffico VPC offre un'ottima funzionalità dei filtri mirror, in cui è possibile specificare il traffico in entrata o in uscita (rispetto all'origine) che deve essere acquisito (accettato) o ignorato (rifiutato). Dalla destinazione mirror, inviamo il traffico duplicato al sistema NIDS utilizzando Suricata, un motore di rilevamento delle minacce di rete open source che offre funzionalità, tra cui il rilevamento delle intrusioni (IDS), la prevenzione delle intrusioni (IPS) e il monitoraggio della sicurezza della rete. Il motivo per cui abbiamo scelto Suricata è che funziona molto bene con l'ispezione approfondita dei pacchetti e la corrispondenza dei modelli, ciò lo rende incredibilmente utile per il rilevamento di minacce e attacchi. Dispone inoltre del multithreading, che offre la capacità teorica di elaborare più regole su reti più veloci, con volumi di traffico maggiori, sullo stesso hardware.

Per una maggiore resilienza e disponibilità, inviamo traffico duplicato a un'istanza EC2 con una configurazione Suricata. Utilizziamo le istanze T3 di Amazon EC2 per questo scopo. Questa scelta è stata voluta perché sapevamo che ci sarebbe stata un'elevata quantità di traffico in ogni momento e che le prestazioni e l'efficienza erano gli altri 2 criteri che volevamo raggiungere. Tutti questi requisiti sono stati soddisfatti dalle istanze T3 che forniscono un livello base di prestazioni della CPU con la possibilità di aumentare l'utilizzo di quest'ultima in qualsiasi momento per tutto il tempo necessario.

Monitoraggio e registrazione

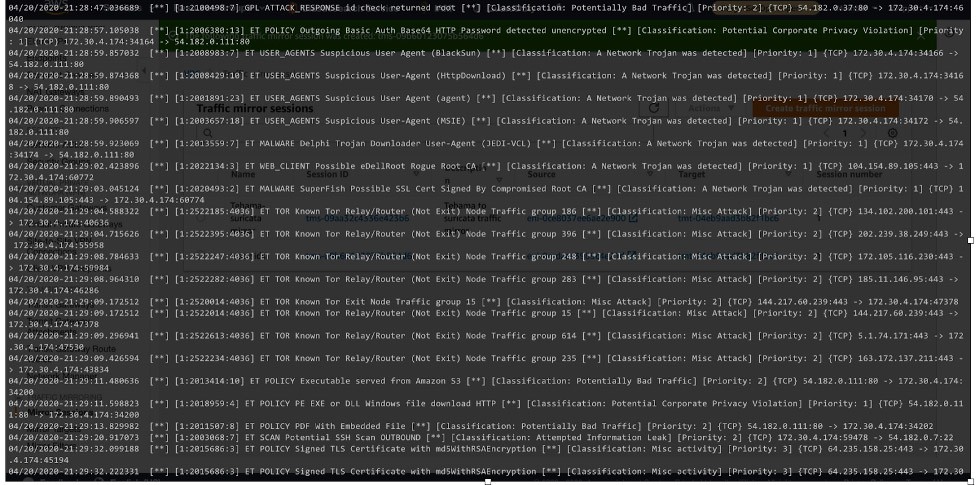

Nelle istanze Suricata è installato l'agente Filebeat, che è uno strumento di distribuzione leggero per l'inoltro e la centralizzazione dei dati di log. Suricata esegue un monitoraggio continuo del traffico, le regole di Suricata (/etc/Suricata/rules) attivano gli avvisi, quindi Filebeat invia i log degli avvisi allo stack ELK dove logstash elabora i dati JSON. Utilizziamo il modulo Suricata nel servizio OpenSearch di Amazon con hosting autonomo (successore del servizio Elasticsearch di Amazon), che svolge per noi le seguenti attività:

● Utilizza il nodo di importazione per analizzare ed elaborare le righe di log, modellando i dati in una struttura adatta alla visualizzazione in Kibana

● Implementa pannelli di controllo per la visualizzazione dei dati di log

Possiamo monitorare la distribuzione geografica del traffico che entra nel nostro sistema utilizzando la visualizzazione della mappa delle coordinate di Kibana. Il campo event_type indica il tipo di log Suricata. Con l'aiuto di una visualizzazione del grafico a torta, possiamo osservare una suddivisione dei principali tipi di log registrati nel sistema

Come si può osservare nell'immagine, abbiamo classificato gli avvisi in base alla loro gravità come Alta, Media e Bassa. La categorizzazione degli eventi viene gestita in due luoghi:

1. Uno in VPC "Mirror Filters"

2. Il secondo utilizzando le regole Suricata per identificare il protocollo e classificare le anomalie negli eventi.

Per ora, stiamo utilizzando il set di regole predefinito fornito da Suricata. Include il controllo della reputazione degli IP dannosi, l'agente utente sospetto, l'intrusione basata sulla firma, la violazione delle policy, l'anomalia del traffico e molto altro. Uno degli esempi forniti nella visualizzazione del grafico a torta mostra dove Suricata ha rilevato alcune attività di Tor sulla rete insieme ad altre anomalie di rete. Il processo di riparazione passa attraverso la registrazione centralizzata, gli avvisi e il quadro decisionale. Abbiamo configurato i seguenti parametri per la visibilità sul pannello di controllo.

o Conteggio avvisi

o Avvisa le prime 10 firme

o Avvisa i primi 20 indirizzi IP di origine

o Avvisa i primi 20 IP di destinazione

o Gravità degli avvisi

o Cronologia degli avvisi

o Evento DNS nel tempo

Risultato finale

Il mirroring del traffico VPC ci semplifica notevolmente il monitoraggio del traffico di rete all'interno dei nostri VPC AWS. Con l'aiuto del mirroring del traffico VPC, ora siamo in grado di monitorare efficacemente il traffico di rete, analizzare i modelli di traffico e rilevare in modo proattivo il traffico dannoso. Alcuni dei vantaggi che offre sono:

- Rilevamento delle anomalie di rete e sicurezza : estrae il traffico di interesse da qualsiasi carico di lavoro in un VPC e lo indirizza verso gli strumenti di rilevamento di tua scelta, rileva e risponde agli attacchi più rapidamente di quanto sia possibile con gli strumenti tradizionali basati sui log.

- Ottenimento di informazioni operative : utilizza il mirroring del traffico VPC per ottenere la visibilità e il controllo della rete che consentono di prendere decisioni sulla sicurezza ponderate.

- Implementazione di controlli di conformità e sicurezza : rispetta i requisiti normativi e di conformità che impongono il monitoraggio, la registrazione e così via.

Suricata è un'ottima opzione open source per monitorare le reti alla ricerca di attività dannose. In futuro miglioreremo la nostra integrazione in Suricata con regole e pannelli di controllo aggiuntivi.

AWS Editorial Team

Il team Content Marketing di Startup AWS collabora con startup di varie dimensioni e in ogni settore, al fine di sviluppare contenuti eccezionali che siano informativi, coinvolgenti e autentici fonti di ispirazione.

Com'era questo contenuto?