Bagaimana konten ini?

- Pelajari

- CRED mencapai inspeksi jaringan tingkat tinggi dengan pencerminan lalu lintas VPC

CRED mencapai inspeksi jaringan tingkat tinggi dengan pencerminan lalu lintas VPC

8 September 2021: Amazon Elasticsearch Service telah diubah namanya menjadi Amazon OpenSearch Service. Lihat detailnya.

Posting tamu oleh Himanshu Das, Security Lead, CRED

CRED berupaya memberdayakan masyarakat untuk meningkatkan taraf hidup mereka melalui manfaat kartu kredit, hadiah eksklusif, dan pengalaman dari merek-merek ternama khusus bagi anggotanya. CRED, sebuah komunitas yang terdiri dari individu, pedagang, dan institusi yang sangat dipercaya, telah menata ulang pengalaman menggunakan kartu kredit bagi orang-orang yang melayani jutaan pembayar kartu kredit.

Berurusan dengan banyak sekali transaksi dan data sensitif, CRED selalu fokus pada keamanan. Ada dua jenis perusahaan: perusahaan yang menganggap keamanan sebagai hal yang kurang penting dan perusahaan yang menganggap keamanan sebagai hal yang paling penting. Anda bertanya, bagaimana dengan yang ada di antara keduanya? Di CRED, kami benar-benar yakin bahwa tidak ada yang berada di antara aturan di atas. Dan mungkin itulah mengapa kami termasuk dalam kubu yang terakhir. CRED adalah perusahaan yang mengutamakan keamanan, menjaga keamanan sebagai prioritas utama setiap saat.

"Menggunakan AWS tidak hanya membantu kami dalam menjaga infrastruktur kami selalu stabil dan sangat tersedia, tetapi juga memastikan bahwa keamanan hadir di setiap lapisan" ~ Avinash Jain, Security Engineering, CRED.

Pencerminan Lalu Lintas VPC AWS: Memantau Intrusi Jaringan di Subnet VPC publik Menggunakan NIDS

COVID telah menyerang semua orang dan memengaruhi orang dengan caranya masing-masing. Sejauh menyangkut organisasi, karyawan diminta untuk bekerja dari rumah (WFH), dan karena banyak industri sekarang bekerja dari jarak jauh, pola koneksi pengguna ke jaringan perusahaan menjadi terbalik. Sekarang sebagian besar pengguna terhubung dari jarak jauh, alih-alih secara lokal. Dan untuk memungkinkan karyawan mengakses fungsi bisnis yang penting, konektivitas VPN adalah hal yang wajib.

Karena instans VPN disimpan dalam zona demiliterisasi (DMZ) untuk memungkinkan karyawan di seluruh dunia terhubung ke sana dan mengakses aplikasi internal, terjadi banjir koneksi WFH yang tak terduga, yang membuat jaringan VPN lebih rentan terhadap semua jenis serangan Layer7/Layer3.

Dalam artikel blog ini, kami akan menjelaskan cara kami memperkuat keamanan dan pemantauan atas instans VPN publik kami, yang disimpan di VPC publik, dengan terus mengawasi pola lalu lintas yang tidak biasa atau konten yang dapat mengindikasikan adanya penyusupan jaringan menggunakan Pencerminan Lalu Lintas AWS VPC dan sistem deteksi intrusi jaringan.

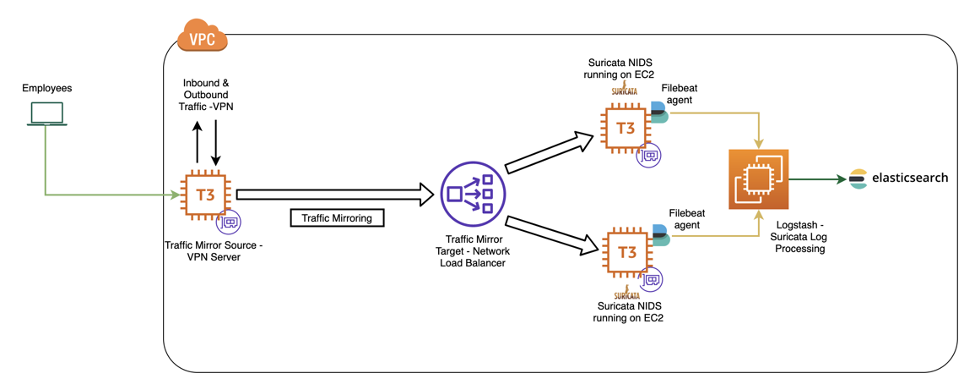

Pencerminan lalu lintas VPC menduplikasi lalu lintas masuk dan keluar untuk instans Amazon EC2 di dalam VPC tanpa perlu menginstal apa pun pada instans itu sendiri. Intinya, lalu lintas yang diduplikasi ini dikirim ke sistem deteksi intrusi jaringan (NIDS) untuk dianalisis dan dipantau. Berikut ini adalah tampilan diagram arsitektur pemantauan intrusi jaringan:

Setiap lalu lintas yang datang ke server VPN dikirim ke target cermin (penyeimbang beban jaringan) yang berfungsi sebagai tujuan untuk lalu lintas yang dicerminkan. Pencerminan lalu lintas VPC menyediakan fitur yang bagus untuk filter cermin, di mana seseorang menentukan lalu lintas masuk atau keluar (sehubungan dengan sumbernya) yang akan ditangkap (diterima) atau dilewati (ditolak). Dari target cermin, kami mengirim duplikasi lalu lintas ke sistem NIDS menggunakan Suricata, yang merupakan mesin deteksi intrusi jaringan sumber terbuka, yang menyediakan kemampuan termasuk deteksi intrusi (IDS), pencegahan intrusi (IPS), dan pemantauan keamanan jaringan. Alasan kami memilih Suricata adalah karena kemampuannya yang sangat baik dalam inspeksi paket yang mendalam dan pencocokan pola sehingga sangat berguna untuk deteksi ancaman dan serangan. Suricata juga memiliki multi-threading, yang menyediakan kemampuan teoretis untuk memproses lebih banyak aturan di jaringan yang lebih cepat, dengan volume lalu lintas yang lebih besar, pada perangkat keras yang sama.

Untuk ketahanan dan ketersediaan yang lebih baik, kami mengirimkan lalu lintas duplikat ke instans EC2 dengan pengaturan Suricata. Kami menggunakan Instans Amazon EC2 T3 untuk tujuan ini. Pilihan ini sengaja diambil karena kami tahu bahwa akan ada lalu lintas yang tinggi setiap saat, dan performa serta efisiensi adalah 2 kriteria lain yang ingin kami capai. Semua ini dipenuhi oleh instans T3 yang menyediakan tingkat dasar performa CPU dengan kemampuan untuk melonjakkan penggunaan CPU kapan pun selama yang dibutuhkan.

Pemantauan dan Pembuatan Log

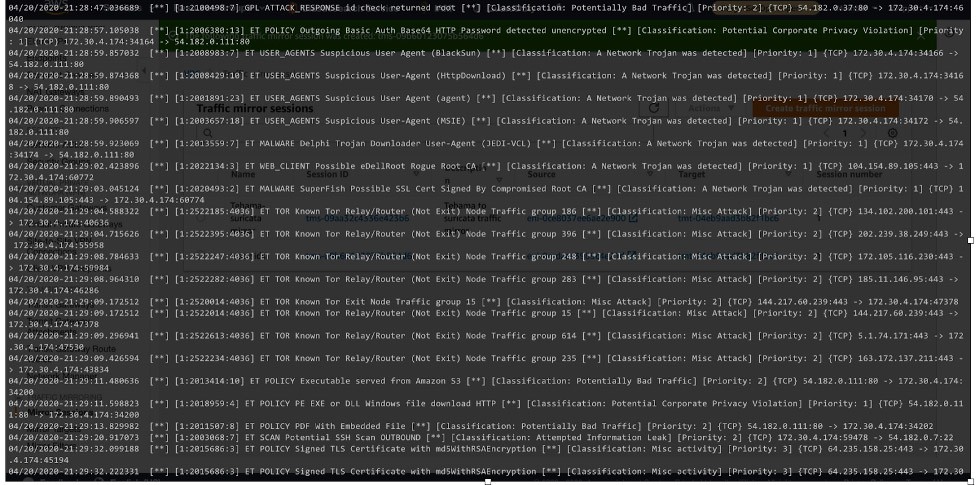

Instans Suricata memiliki agen Filebeat yang terinstal, yang merupakan pengirim ringan untuk meneruskan dan memusatkan data log. Suricata melakukan pemantauan terus menerus terhadap lalu lintas, aturan Suricata (/etc/Suricata/rules) akan memicu peringatan, lalu Filebeat mengirimkan log peringatan ke tumpukan ELK di mana logstash memproses data JSON. Kami menggunakan modul Suricata di Amazon OpenSearch Service, yang di-hosting mandiri (penerus dari Amazon Elasticsearch Service), yang melakukan tugas-tugas berikut untuk kami:

● Menggunakan simpul penyerapan untuk mengurai dan memproses baris log, membentuk data ke dalam struktur yang sesuai untuk divisualisasikan di Kibana

● Melakukan deployment dasbor untuk memvisualisasikan data log

Kami dapat memantau distribusi geografis lalu lintas yang masuk ke sistem kami menggunakan visualisasi Peta Koordinat Kibana. Bidang event_type menunjukkan tipe log Suricata. Dengan bantuan visualisasi diagram lingkaran, kita dapat melihat rincian tipe log teratas yang direkam dalam sistem

Seperti yang dapat dilihat pada gambar, kami telah mengategorikan peringatan berdasarkan tingkat keparahannya sebagai Tinggi, Sedang, dan Rendah. Kategorisasi peristiwa ditangani di dua tempat:

1. Satu di VPC “Filter Cermin”

2. Kedua menggunakan aturan Suricata untuk mengidentifikasi protokol dan mengategorikan anomali dalam peristiwa.

Saat ini, kami menggunakan aturan default yang disediakan oleh Suricata. Aturan tersebut termasuk pemeriksaan reputasi IP berbahaya, agen Pengguna yang mencurigakan, intrusi berbasis tanda tangan, pelanggaran kebijakan, anomali lalu lintas, dan banyak lagi. Salah satu contoh yang diberikan dalam visualisasi diagram lingkaran menunjukkan di mana Suricata menemukan beberapa aktivitas tor di jaringan bersama dengan beberapa anomali jaringan lainnya. Proses remediasi dilakukan melalui pencatatan pusat, peringatan, dan kerangka kerja keputusan. Kami telah mengonfigurasi parameter di bawah ini untuk visibilitas di atas dasbor.

o Jumlah peringatan

o Peringatan 10 tanda tangan teratas

o Peringatan 20 IP sumber teratas

o Peringatan 20 IP tujuan teratas

o Peringatan tingkat keparahan

o Jadwal peringatan

o Peristiwa Dns dari waktu ke waktu

Hasil Akhir

Pencerminan lalu lintas VPC memudahkan kami untuk memantau lalu lintas jaringan dalam VPC AWS kami. Dengan bantuan pencerminan lalu lintas VPC, kami sekarang dapat memantau lalu lintas jaringan secara efektif, menganalisis pola lalu lintas, dan mendeteksi lalu lintas berbahaya secara proaktif. Beberapa manfaat yang diberikannya adalah:

- Mendeteksi anomali jaringan & keamanan – Mengekstraksi lalu lintas yang diinginkan dari setiap beban kerja di VPC dan merutekannya ke alat deteksi pilihan Anda, serta mendeteksi dan merespons serangan lebih cepat daripada yang mungkin dilakukan dengan alat berbasis log tradisional.

- Mendapatkan wawasan operasional – Menggunakan pencerminan lalu lintas VPC untuk mendapatkan visibilitas dan kontrol jaringan yang memungkinkan Anda membuat keputusan mengenai keamanan yang lebih tepat.

- Implementasi kontrol kepatuhan & keamanan – Memenuhi persyaratan peraturan & kepatuhan yang mewajibkan pemantauan, pembuatan log, dan sebagainya.

Suricata adalah opsi sumber terbuka yang bagus untuk memantau jaringan dari aktivitas berbahaya. Kami akan meningkatkan integrasi Suricata kami dengan aturan dan dasbor tambahan kedepannya.

AWS Editorial Team

Tim Pemasaran Konten AWS Startupss bekerja sama dengan Startups dari semua ukuran dan di semua sektor untuk memberikan konten luar biasa yang mendidik, menghibur, dan menginspirasi.

Bagaimana konten ini?