Amazon Web Services ブログ

ロシアの APT29 による水飲み場型攻撃キャンペーンを Amazon が阻止

本ブログは 2025 年 8 月 29 日に公開された AWS Blog “Amazon disrupts watering hole campaign by Russia’s APT29” を翻訳したものです。

Amazon の脅威インテリジェンスチームは、ロシアの対外情報庁 (SVR) に関連する脅威アクター APT29 (Midnight Blizzard としても知られる) による水飲み場型攻撃キャンペーンを特定し、阻止しました。私たちの調査により、標的を選ばない水飲み場型攻撃キャンペーンが明らかになりました。このキャンペーンでは、侵害されたウェブサイトを利用して訪問者を悪意のあるインフラストラクチャにリダイレクトし、Microsoft のデバイスコード認証フローを通じて攻撃者が制御するデバイスを承認するようユーザーを騙していました。この標的を選ばないアプローチは、APT29 が情報収集活動においてより広範な対象を捕捉するために、その運用を拡大する継続的な進化を示しています。

APT29 の進化する戦術

このキャンペーンは、私たちが以前 APT29 から観測した活動パターンと一致しています。2024 年 10 月、Amazon は APT29 による AWS を偽装したドメイン使用の試みを阻止しました。これは攻撃者が制御するリソースを指す Remote Desktop Protocol ファイルでユーザーをフィッシングするものでした。また、2025 年 6 月には、Google の Threat Intelligence Group が、アプリケーション固有のパスワード (ASP) を使用してロシアの学者や批評家を標的としたAPT29 のフィッシングキャンペーンについて報告しました。現在のキャンペーンは、認証情報収集と情報収集への継続的な焦点と、技術的アプローチの改良を示しており、APT29 の工作手法が以下の点で進化していることを示しています

- 正規のウェブサイトを侵害し、最初に難読化された JavaScript を注入する

- 攻撃が阻止されたら迅速にインフラストラクチャを適応させる

- 新しいインフラストラクチャでは、JavaScript リダイレクトからサーバーサイドリダイレクトへの調整を行う

技術的詳細

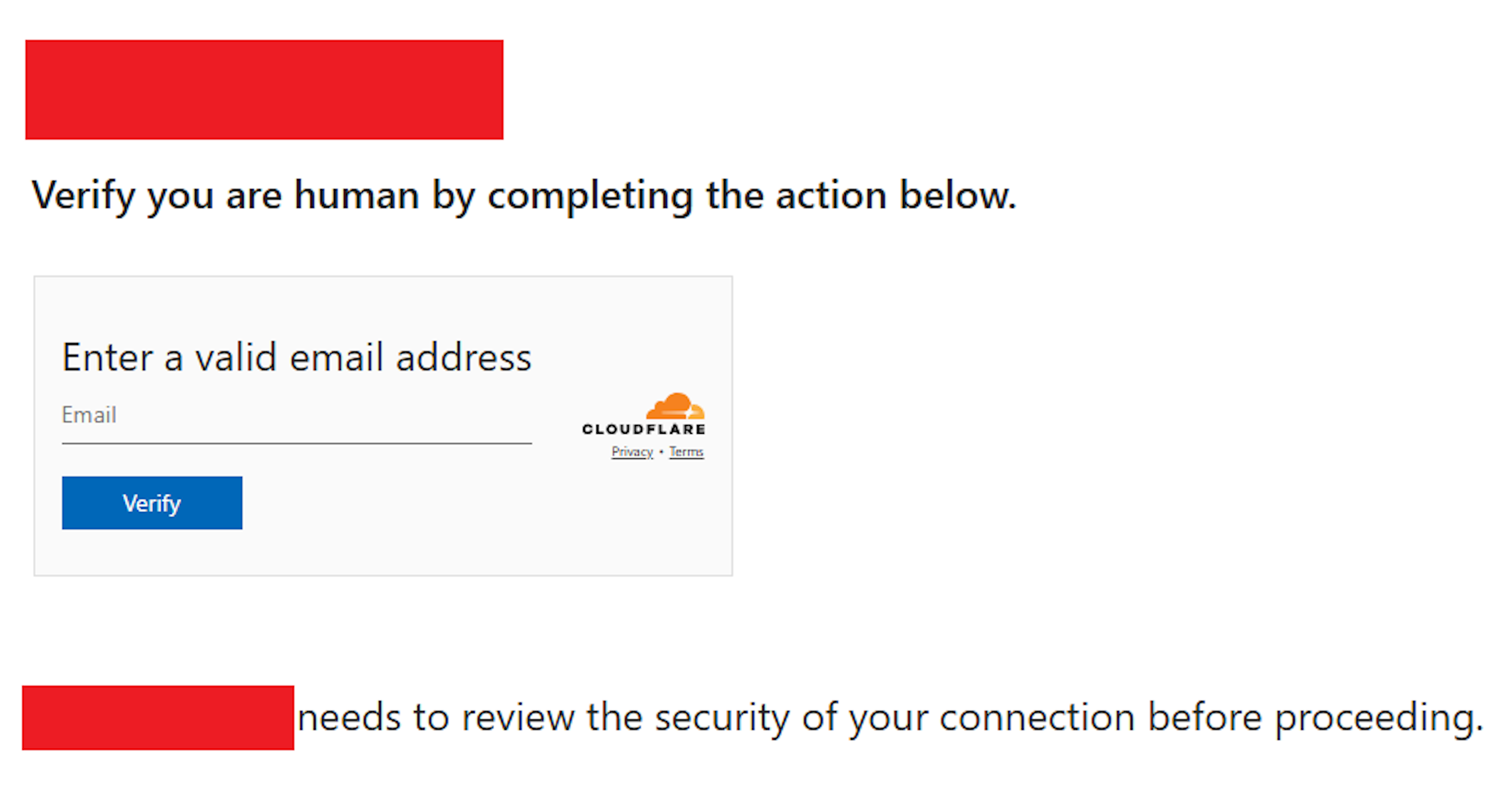

Amazon は APT29 のインフラストラクチャ向けに作成した分析を通じてこのアクティビティを特定し、攻撃者が制御するドメイン名の発見につながりました。さらなる調査により、Amazon は攻撃者が様々な正規のウェブサイトを侵害し、訪問者の約 10% を攻撃者が制御するドメインにリダイレクトする JavaScript を注入していたことを特定しました。findcloudflare[.]com などのこれらのドメインは、正規に見えるように Cloudflare の検証ページを模倣していました。このキャンペーンの最終的な標的は Microsoft のデバイスコード認証フローでした。AWS システムの侵害はなく、AWS サービスやインフラストラクチャへの直接的な影響も観察されませんでした。

コードの分析により、以下のような回避テクニックが明らかになりました

- ランダム化を使用して訪問者の一部のみをリダイレクトする

- 悪意のあるコードを隠すために base64 エンコーディングを使用する

- 同じ訪問者の繰り返しのリダイレクトを防ぐためにクッキーを設定する

- ブロックされた場合に新しいインフラストラクチャに移行する

侵害されたページの画像、ドメイン名は削除されています。

Amazon の阻止の取り組み

Amazon は、高度な脅威アクターを積極的に探索し阻止することで、インターネットのセキュリティを保護することに引き続き取り組んでいます。私たちは業界パートナーやセキュリティコミュニティと協力して、インテリジェンスを共有し脅威を軽減し続けます。このキャンペーンを発見した際、Amazon は迅速に影響を受けた EC2 インスタンスを隔離し、Cloudflare や他のプロバイダーと連携して攻撃者のドメインを無効化し、関連情報を Microsoft と共有しました。

攻撃者が AWS から別のクラウドプロバイダーへの移行を含む新しいインフラストラクチャへの移行を試みたにもかかわらず、私たちのチームは彼らの活動を追跡し阻止し続けました。私たちの介入後、攻撃者が cloudflare[.]redirectpartners[.]com などの追加ドメインを登録し、再び Microsoft のデバイスコード認証ワークフローに被害者を誘導しようとしているのを観察しました。

ユーザーと組織の保護

組織には以下の保護対策を実施することをお勧めします。

エンドユーザー向け:

- セキュリティ検証ページを装った不審なリダイレクトチェーンに注意してください。

- デバイス認証リクエストを承認する前に、常にその信頼性を確認してください。

- AWS が現在ルートアカウントに多要素認証 (MFA) を要求しているのと同様に、すべてのアカウントで MFA を有効にしてください。

- コマンドをコピー&ペーストしたり、Windows の実行ダイアログ (Win+R) でアクションを実行するよう求めるウェブページには注意してください。

- これは最近文書化された「ClickFix」テクニックに一致しており、攻撃者がユーザーに悪意のあるコマンドを実行させるよう騙します。

IT 管理者向け:

- デバイス認証フローに関する Microsoft のセキュリティガイダンスに従い、必要でない場合はこの機能を無効にすることを検討してください。

- デバイスのコンプライアンス、場所、リスク要因に基づいて認証を制限する条件付きアクセスポリシーを適用してください。

- 特に新しいデバイス認証を含む認証イベントのための堅牢なログ記録とモニタリングを実装してください。

侵害の痕跡 (IOC)

- findcloudflare[.]com

- cloudflare[.]redirectpartners[.]com

サンプル JavaScript コード

![デコードされた JavaScript コード、侵害されたサイトは削除されています:「[removed_domain]」](https://d2908q01vomqb2.cloudfront.net/22d200f8670dbdb3e253a90eee5098477c95c23d/2025/08/29/img2-1.png)

デコードされた JavaScript コード。[removed_domain]は侵害されたサイトで削除されています

この投稿に関する質問がある場合は、AWS サポートにお問い合わせください。