Amazon Web Services ブログ

AWS IoT でのコネクティッドビークルプラットフォームで Reference ID を使った VIN のセキュリティ対策

本記事は Securing Vehicle Identification Number (VIN) with Reference ID in connected vehicle platforms with AWS IoT を翻訳したものです。

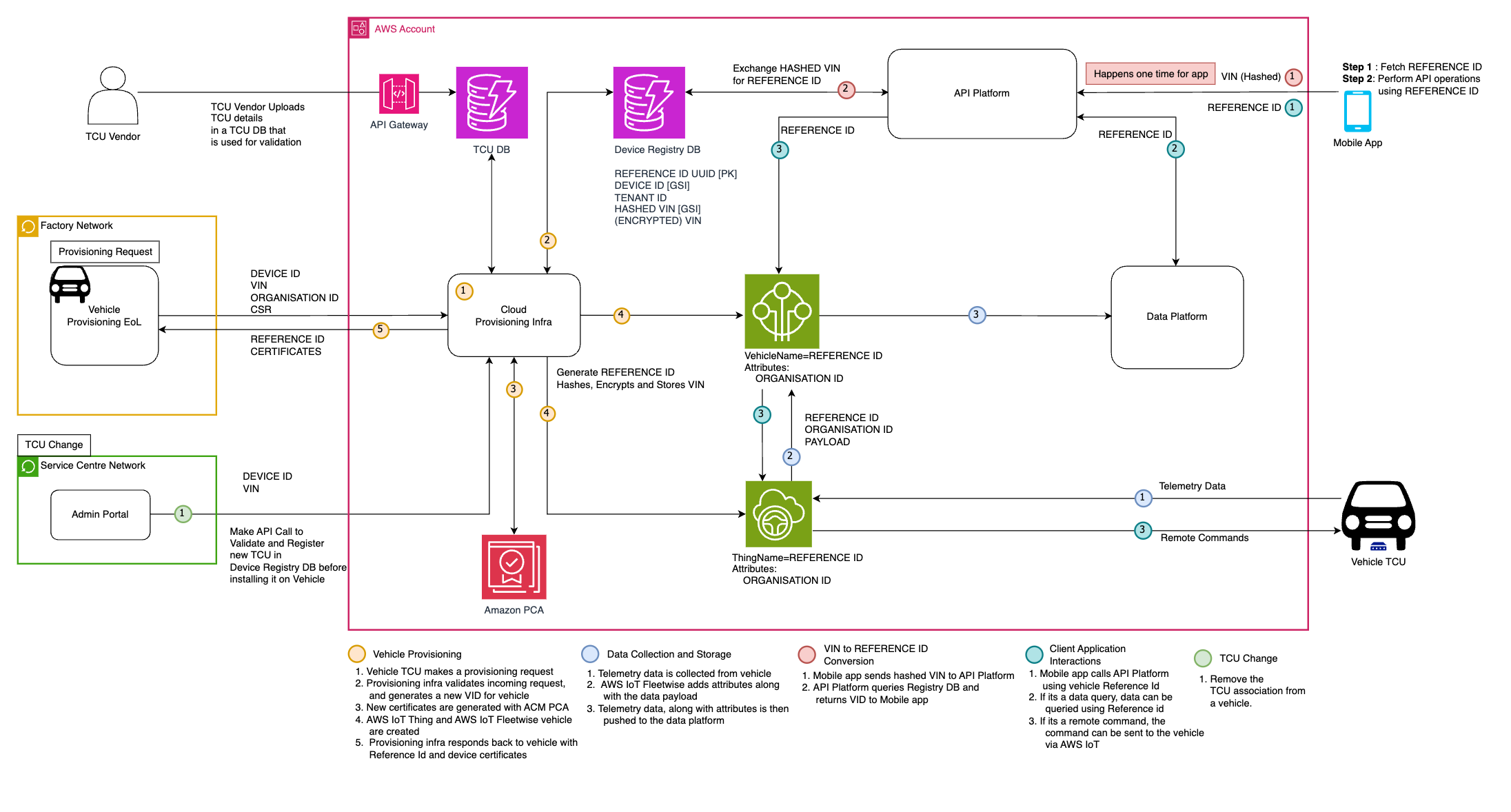

2025 年末までに 4 億 7000 万台以上のコネクテッドカーが予想されるなか、製造メーカーにとって車両認識番号 (VIN) などの機密車両データを保護することが極めて重要になっています。 VIN は製造から整備に至るまでの自動車プロセスにおいて、固有の識別子として使われており、サイバー犯罪者の標的にされがちです。 本記事では、AWS IoT を利用してコネクテッドカー・プラットフォームにおける VIN の保護方法を紹介し、データ保護とシステムの機能性を両立することができます。 このソリューションでは、実際の VIN を公開することなく、セキュリティで保護された車両データの連携を可能にするために、VIN の仮名として Reference ID を導入しています。AWS IoT サービスを活用して、この分野のアーキテクチャがメーカーに対し、機能性は維持しつつ車両のユースケース全体で機密データを保護する方法を示します。

概要

このソリューションは Reference ID システムを使用しています。Reference ID システムでは、各車両にプロビジョニング時に一意の識別子が付与されます。この識別子がプラットフォームとのすべてのやり取りで VIN の代理として機能します。 車両レジストリデータベースには、ハッシュ化された VIN と暗号化された VIN の両方が格納されており、Reference ID にマッピングされています。 クライアントが VIN を提示すると、システムはその VIN をハッシュ化して対応する Reference ID を取得します。これにより、既存のプロセスと安全に統合できます。 暗号化された車両識別番号 (VIN) は、セキュアな AWS Key Management Service (AWS KMS) を使って、プロビジョニング中に暗号化されてフェイルセーフ対策として追加されます。 プレーンテキストの VIN を取得する必要がある場合は、この値を復号化することで可能です。 これにより、絶対に必要な場合に限り実際の VIN にアクセスできますが、強力なセキュリティ対策が維持されます。

VIN (車両識別番号) には重要な車両情報 (メーカー、モデル、年式) が含まれており、個人データとリンクされています。クラウド環境で保護されていない VIN は、ID の盗難、車の盗難、保険金詐欺、プライバシー侵害、規制 (GDPR、CCPA) 違反のリスクがあります。 クラウドベースのコネクティッドカープラットフォームで VIN (車体識別番号) の保護にReference ID システムを実装することで、自動車メーカーは現代の自動車運用に必要な機能と効率を維持しつつ、データセキュリティを向上させることができます:

- VIN のプロキシとして機能し、セキュリティとデータの最小化を強化します

- データ保護規制への準拠をサポートします

- 柔軟なアクセス制御と監査性の向上を提供します

- 大規模な車両フリートのスケーラビリティとシステム間の相互運用性を容易にします

- 基盤となる VIN を変更せずに失効させることができます

- VIN のアクセスと変換の詳細な監査とログを可能にし、Reference ID と VIN 間の変換を許可される主体と変換内容の可視化を提供します

アーキテクチャの概要

1. Reference ID

Reference ID は、車両プロビジョニング時に生成される UUID で、車両のライフサイクルを通して VIN の代理として機能し、機密性の高い VIN データを保護する抽象化層を作成します。

2. 車両登録データベース

車両登録データベースは、プラットフォームのライフタイム全体にわたり車両情報の集中リポジトリとして機能します。主な機能は次のとおりです。

- Reference ID からハッシュ化された VIN へのマッピング

- 暗号化された VIN ストレージ

- 車両のプロビジョニングと状態変更の追跡

- デバイスの変更履歴

- 車両の属性と構成

VIN のハッシュ化により、実際の値を暴露することなく安全な検証が可能になります。この集中管理されたアプローチにより、単一の情報源を提供すると同時に、安全なリモート診断と OTA のアップデートを可能にします。

| 車両登録 DB |

| referenceId – パーティションキー |

| deviceId – グローバルセカンダリインデックス |

| hashedVin – グローバルセカンダリインデックス |

| tenantId |

| encryptedVin |

注: deviceId と hashedVin をグローバルセカンダリインデックスにすると、いずれかのフィールドで車両詳細を問い合わせることができます。

3. 車両の設定

車両プロビジョニングでは、データの検証、安全な保管、AWS IoT との統合を通じて、セキュアな車両管理を確立し、Reference ID システムを実装します。 車両情報を保護しながら、シームレスな接続性と管理を可能にするプロセスの主要ステップを見ていきましょう:

3.1 データの検証:

- プロビジョニングのインフラストラクチャは、VIN をハッシュ化し、車両レジストリ DB に問い合わせて、初めてのプロビジョニングかどうかをチェックします。

- 新車の場合、DEVICE ID は TCU メーカーが提供する既存のデータと照合できます。

- また、車両レジストリ DB に DEVICE ID で問い合わせることで、そのデバイスが別の車両に割り当てられていないかチェックします。

3.2 Reference ID 生成

- ハッシュ化された VIN を使用して、車両登録 DB に対してクエリを実行し、車両がすでに登録されているかどうかを検証します。

- 車両がまだ登録されていない場合は、新しい UUID がReference ID として生成されます。

- Reference ID、ハッシュ化された VIN、暗号化された VIN (KMS 経由) が、他の車両情報とともに車両登録 DB に保存されます。UUID の衝突が稀にある場合は、リクエストを再試行して新しい UUID をReference ID として生成することができます。

- Reference ID で車両登録 DB に対して最終的なクエリが実行され、ユニークであることを確認します。UUID の衝突が検出された場合、新しい UUID が生成されます。

- 以前に登録されている車両の場合、受信したペイロードは単に登録 DB の項目に対して検証されます。

3.3 証明書の生成

証明書は、Common Name = Reference ID で ACM PCA を使用して生成されます。

3.4 AWS IoT との統合

- AWS IoT Thing は、Thing name = Reference ID で作成されます。

- AWS IoT FleetWise の車両は、Vehicle Name = Reference ID で作成されます。

3.5 レスポンスペイロードの構築

- プロビジョニングが成功すると、車両に証明書とReference ID が発行されます。

- 車両は、発行された証明書と ClientId = Reference ID を使って、AWS IoT FleetWise に接続できます。

このプロセスは、Reference ID を使用して機密の VIN 情報を保護しつつ、車両の安全な供給を確実にするのに役立ちます。 車両は、証明書署名リクエスト (CSR) を提供できます。この供給インフラストラクチャは、CSR を使用して証明書を生成します。堅牢なアイデンティティおよびアクセス管理のための AWS サービスを活用しています。

4. データの収集と保存

データの収集と保管は必須の構成要素であり、Reference ID により車両データのライフサイクル全体 (送信から保存、取得まで) で安全な取り扱いが保証されます。このシステムにより、VIN 情報を保護しつつ、効率的なデータ操作が可能となります。

4.1 車両から AWS IoT FleetWise へ:

- 車両は、Reference ID をクライアント ID として使用して、AWS IoT FleetWise に接続します。

- 車両から送信されるすべてのデータは、AWS IoT FleetWise での車両名 = Reference ID として、Reference ID に関連付けられます。

4.2 AWS IoT FleetWise からデータプラットフォームへ:

AWS IoT FleetWise から流れるデータには、車両名 (Reference ID) が付与されます。

4.3 データの保存と取得:

- データプラットフォームのデータは、Reference ID を識別子として保存されます。

- モバイルアプリは、Reference ID を使って API プラットフォームを経由してデータプラットフォームにアクセし、車両データを取得します。

匿名化されたReference ID には車両固有の情報は含まれず、AWS IoT Core、AWS IoT FleetWise、および関連するデータストア全体での主要な識別子として機能します。 この情報中立的なアプローチにより、VIN の保護が確保されると同時に、プラットフォーム全体でのシームレスなデータ操作が可能になります。

5. クライアントアプリケーションの相互作用

顧客関係管理 (CRM) システムや、ユーザへの VIN マッピングを管理するプラットフォームなどのクライアントアプリケーションは、通常、プレーンテキストの VIN 番号を扱います。このシステムのセキュリティ上の利点を維持しつつ、これらのアプリケーションに対応するために、接続された車両プラットフォームとのクライアントの対話のためのストリームラインプロセスが実装されています。

5.1 VIN からReference ID への変換

- クライアントアプリケーションは、車両の所有権を確認した後、ハッシュ化された車両識別番号とReference ID の相互変換のため、プラットフォームに API 呼び出しを行います。

- API は車両レジストリデータベースに問い合わせを行い、対応するReference ID を取得します。

- その後、Reference ID がクライアントアプリケーションに返されます。

セキュリティに関する考慮事項:

- この変換 API へのアクセスは、堅牢な認証と認可によって厳重に制御される必要があります。

- 監査目的で、すべての変換リクエストがログ記録され、不審なパターンを検出する必要があります。

- 実装には、DoS/DDoS 攻撃や、不正な大量変換試行から防御するためのレート制限やその他のセキュリティ対策を含める必要があります。

- この API は車両データの再識別を可能にするため、アクセスは正当なビジネス上の必要性がある認可済みアプリケーションに制限する必要があります。

5.2 VIN に対応する Reference ID を取得したら、クライアントアプリケーションは以下を実行可能:

- Reference ID を使用してデータプラットフォームからデータを取得します。

- リモートコマンドなどのように、Reference ID を渡すことで、直接車両に操作を実行します。

この方法は、API 呼び出しでの VIN 使用を排除し、VIN とReference ID の分離を維持することで、プラットフォームのセキュリティ強化に役立ちます。 このシステムは、クラウドベースの車両管理のための堅牢なフレームワークを提供しながら、セキュアなクライアントアプリケーション間の対話を可能にします。

6. テレマティクスコントロールユニットの変更

Telematics Control Unit(TCU)の変更フローは、接続された車両プラットフォームにおいて重要なプロセスです。 車両の TCU を更新または交換する必要がある場合に対処します。 これは、車両が製造施設を出る前、または所有者に引き渡された後に TCU に問題が発見され、サービスセンターで交換が必要になった場合のいずれかで発生します。 TCU Change フローは、次の 2 つの関数のいずれかを使って API 呼び出しとして利用できます:

- 車両レジストリデータベース内の DEVICE ID を新しい DEVICE ID に更新します。

- 車両のデータベースエントリから DEVICE ID を単に削除します。つまり、NULL としてマークします。

6.1 TCU の更新:

- 入力: ハッシュ化された VIN (または Reference ID)、既存の DEVICE ID、新しい DEVICE ID。

- この API は以下を行います。

- ハッシュ化された VIN が存在し、レジストリデータベース内の既存の DEVICE ID と一致することを確認する

- 新しい DEVICE ID が別の車両に関連付けられていないことを確認する

- レジストリデータベース内の DEVICE ID を更新する

- 秘密鍵が TCU ハードウェア自体内に格納されているため、置換え TCU には新しい証明書が必要になるので、車両の既存の証明書 (プロビジョニング時に発行され、AWS IoT Core に登録されたもの) を失効し削除する

- 新しい TCU がクラウドへの接続プロセスを通る。

6.2 TCU の削除:

- 入力: ハッシュ化された VIN (またはReference ID)、既存の DEVICE ID。

- この API は以下のことを行います:

- ハッシュ化された VIN が登録データベースに存在し、DEVICE ID が一致することを検証します。

- 登録データベースからエントリの DEVICE ID を削除します。

- 車両の既存の証明書 (プロビジョニング中に発行され、AWS IoT Core に登録されている) を失効および削除します。

注: 車両を特定するためには、ハッシュ化された VIN またはReference ID のどちらを使っても構いません。SHA256 のハッシュ関数の衝突確率が極めて低いため、ハッシュ化された VIN を使用しても問題ありません。

両方のフローは、TCU 変更の履歴をレジストリデータベースが各車両に対して維持することで、セキュリティが確保され追跡可能な TCU 変更プロセスを保証します。 このアプローチにより、システムの整合性を維持しつつ、車両フリートで必要なハードウェアのアップデートに対応できます。

セキュリティ、パフォーマンス、スケーラビリティに関する考慮事項

Reference ID システムは、日々の業務での VIN の露出を最小限に抑けることで、VIN の保護を強化します。 車両レジストリデータベースは、ハッシュ化および暗号化された VIN のみを格納し、Reference ID はプラットフォームとのすべての相互作用を処理します。 AWS KMS による暗号化と厳格なアクセス制御ポリシーにより、セキュリティがさらに強化されています。 最適なパフォーマンスとスケーラビリティを実現するために、このシステムは効率的な UUID 生成と DynamoDB のグローバルセカンダリインデックスを使用して高速なクエリを実現しています。

将来的には、この VIN 管理システムは、ブロックチェーンや分散型レジストリ技術などの新しいテクノロジーと統合して、改ざん防止の VIN レコードを実現する可能性があり、セキュリティと追跡性をさらに強化できます。 自動車メーカーがこのシステムから収集できるデータの豊富さは、高度な分析や機械学習アプリケーションの可能性も開き、車両の性能、メンテナンス要件、ユーザーの行動パターンに関する洞察を得られる可能性があります。

GDPR や CCPA などのデータ保護規制に継続して準拠していくためには、最新のハッシュとデータ暗号化アルゴリズムを導入し、詳細なアクセス制御を実装し、データ取り扱い手順を定期的に監査することをお勧めします。

この包括的なアプローチは、VIN データを保護するだけでなく、コネクテッドカー管理における将来のイノベーションの基盤ともなります。

まとめ

この投稿では、Reference ID がどのように自動車メーカーの AWS 上の接続車両プラットフォームにおける VIN のセキュリティを強化できるかを示しました。 この設計は、自動車の使用事例全体で完全な機能を維持しつつ、機密の車両データを保護します。AWS IoT Core や Amazon DynamoDB などの AWS サービスを活用することで、この解決策は大規模な車両フリートに対して効率的にスケーリングできます。

接続された車両の台数が増えるにつれ、自動車メーカーにとってセキュリティ対策が重要になります。このReference ID システムは、自動車メーカーに VIN の保護を支援するだけでなく、データ保護規制のコンプライアンス標準を満たすのに役立ちます。 TCU 変更などのシナリオを含め、車両のライフサイクル全体で車両識別を管理するための柔軟なフレームワークを提供します。

このアプローチをあなたのコネクティッドビークルソリューションにどのように適用できるか、探索することをお勧めします。AWS IoT サービスとコネクティッドビークルのベストプラクティスの詳細は、AWS IoT FleetWise のドキュメントと関連するブログ記事を参照してください。