- Home›

- builders.flash

CCoE に聞いてみた ~ 安全なクラウド活用の要、セキュリティガードレール導入のねらいとこれから

2023-04-03 | Author : 土屋 敏行 (SOMPOホールディングス株式会社), 中村 匡志 (SOMPOホールディングス株式会社), 上野 史瑛 (NRIネットコム株式会社), 松元 稿如 (NRI ネットコム株式会社), 山泉 亘

はじめに

昨今、クラウドがビジネスにもたらす経済的価値を追求し、会社や組織全体としてこれを享受するための施策を立案/推進するチームを立ち上げるお客さまが珍しいものではなくなりました。このチームは「クラウド活用推進組織」や「クラウド CoE (Center of Excellence)」、もしくは省略して「CCoE」と呼ばれています。この記事では、実際にCCoEを設置しているSOMPOホールディングス株式会社と、その実現に貢献された NRIネットコム株式会社にお話を伺いました。CCoE の役割やミッションは多様性があり、お客さまの事業やクラウド活用課題に大きく依存します。その中でも今回は、安全なクラウド活用の要 (かなめ)、セキュリティガードレールの導入についてスポットを当てます。

*「CCoE の役割やミッション」については、こちらの記事 や こちらの記事 をご覧ください。

はじめに

AWS カスタマーソリューションマネージャ (CSM) の山泉 亘 (やまいずみ わたる;以後、AWS 山泉) です。みなさん、こんにちは。

今回は、クラウド活用をリードする組織であるクラウド活用推進組織 (Cloud Center of Excellence; CCoE) を立上げ、会社組織の近代化に貢献しようとするお客さまにお越しいただき、お取り組みの内容とその勘所を伺っていこうと思います。

まずは、みなさんに自己紹介をお願いしたいと思います。

SOMPOホールディングスの土屋 敏行 (つちや としゆき;以後、SOMPO土屋氏) です。

直販系損害保険会社でアプリケーションエンジニアを、のちに基盤を担当していました。2008 年に損害保険ジャパン (損保ジャパン) にジョインしています。SOMPOグループ各社へ出向し、メインフレームのマイグレーション、データセンター移転、DWH 構築等の基盤開発維持、コンシューマ向けヘルスケアサポートアプリを AWS に構築等、様々なロールを経験してきました。2020 年からは持株会社であるSOMPOホールディングスでSOMPOグループのクラウド推進を担う CCoE を立上げ、活動しています。

SOMPOホールディングスの中村 匡志 (なかむら ただゆき;以後、SOMPO中村氏) です。

前職はシステムインテグレータで、オンプレミス仮想化基盤や AWS 環境の設計構築を実施していました。独学で AWS 認定を取得し、実際の案件に励むことで AWS の知見を深めるよう努めています。クラウドを事業会社の立場で取り組んでいきたいと思い、2021 年 8 月に入社しました。主に AWS ガードレールを担当しています。また CCoE のメンバーとして、グループ各社の AWS 環境のセキュリティ・コストに対するアドバイスを実施し、各社がよりよく AWS を使えるように支援する業務を行っています。

NRIネットコム 上野 史瑛 (うえの ふみあき;以後、ネットコム 上野氏) です。

オンプレミス環境のインフラアーキテクトを経験し、現在は AWS を中心としたクラウドアーキテクトとしてさまざまなお客さまのクラウド導入を支援しています。SOMPOグループさまのセキュリティガードレール構築をご支援しています。

NRIネットコム 松元 稿如 (まつもと こうすけ;以後、ネットコム 松元氏) です。

2019 年に新社会人として入社して以来、AWS のクラウドアーキテクトとして邁進しています。主な担当案件はお客さまの AWS アカウントのセキュリティ設定や Web サイト構築の支援です。CCoE 支援では初期構築からエンハンスまで幅広く担当しています。

AWS 山泉「ありがとうございました。では、早速お話を伺っていきたいと思います。」

セキュリティガードレール構築のきっかけとねらい

AWS 山泉「さて、それでは早速ですが今回タイトルにも記載しております「セキュリティガードレール」についてお伺いしていきたいと思います。SOMPOグループさまでは、この『セキュリティガードレール』を構築することで、クラウド活用におけるセキュリティ確保のベースラインとされていると伺いました。まずは、このガードレールを構築したきっかけを教えてください。」

SOMPO土屋氏「前提としては組織的なクラウドガバナンスを実現するという目的がありました。すなわち、各 AWS アカウントのセキュリティ水準を一定レベル以上になるよう集中管理し、より安全に使えるようにするということです。予防的または / かつ発見的統制により、セキュリティインシデントの発生リスク低減と発生時の早期発見・回復を図ろうという狙いがあります。グループ各社の IT 体制およびリテラシーに濃淡があるため、クラウド推進施策を打ち出した持株会社の経営管理の観点から最低限の統制環境を提供する必要があると判断しました。」

AWS 山泉「なるほど。全社で一定のセキュリティ水準を確保するというところがポイントですね。こういった全社レベルでの最適化、全体最適施策をリードすることをミッションとするチーム:CCoE が存在するというのも重要なポイントではないかと思います。SOMPOホールディングス (以後、HD) 社の CCoE についても、立ち上げの経緯、体制とミッションをご紹介いただけますか。」

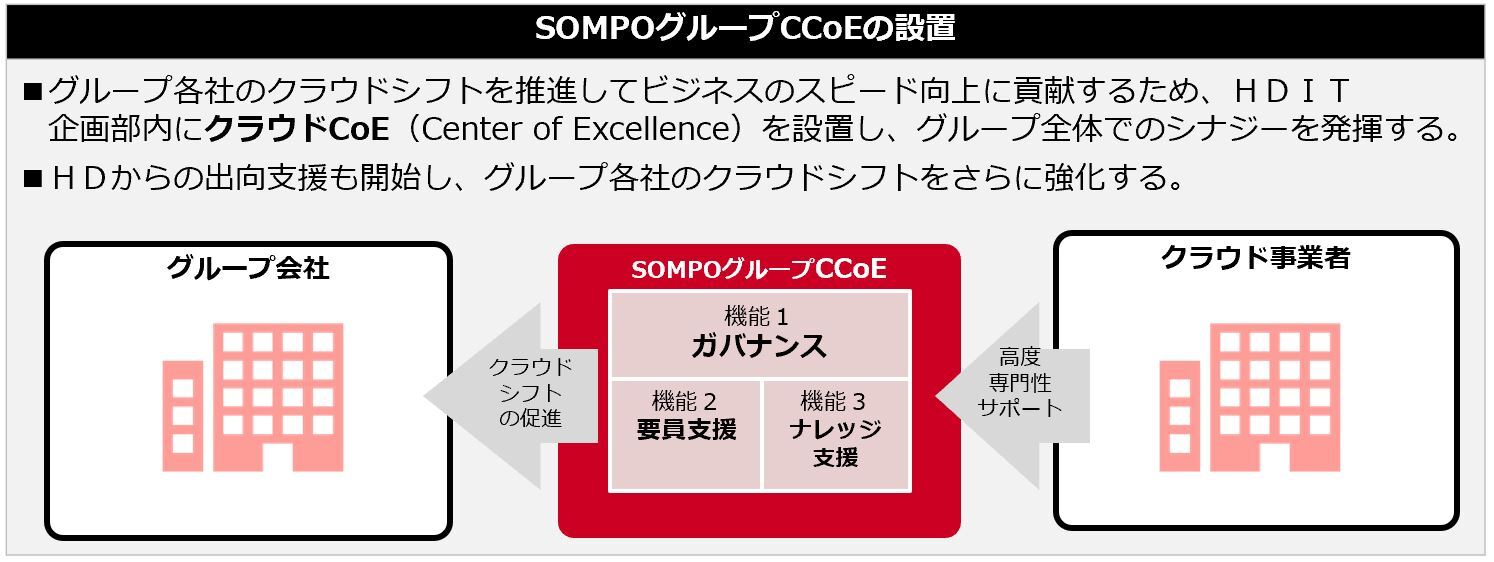

SOMPO土屋氏「SOMPOグループは 2000 年代の前半から、日本の金融機関としてはかなり早期に SaaS 領域のパブリッククラウドの導入を進めていました。2010 年代中盤以降、ハイパースケーラーのサービスが拡充されてくるのに従い、IaaS/PaaS 領域のパブリッククラウド導入も進んできました。グループ各社の事情ではローンチまでの期間短縮、コスト削減や競争力強化といった個々の目的達成のためクラウド導入は進んでいましたが、グループ各社でその濃淡がありました。そこでグループ全体としてのクラウドに対する原則 (クラウド・バイ・デフォルト) とクラウド人材像・育成目標を明確にしてグループ各社での取り組みを促すこと、支援組織として私の所属する持株会社に CCoE を組成しました。グループ会社のクラウドシフト・クラウドネイティブ化によるビジネス目標達成の支援をミッションとして、ガイドライン提供などのほか、グループ会社への出向形態による人的支援も行っています。中村も現在兼務出向中です。」

図:SOMPOグループ CCoE 概要

セキュリティガードレールが担う役割とその機能

AWS 山泉「それでは、実際にセキュリティガードレールとしてどのような機能を実現されたのか教えてください。システム的機能はもちろんですが、業務的機能も教えていただけるとうれしいです。」

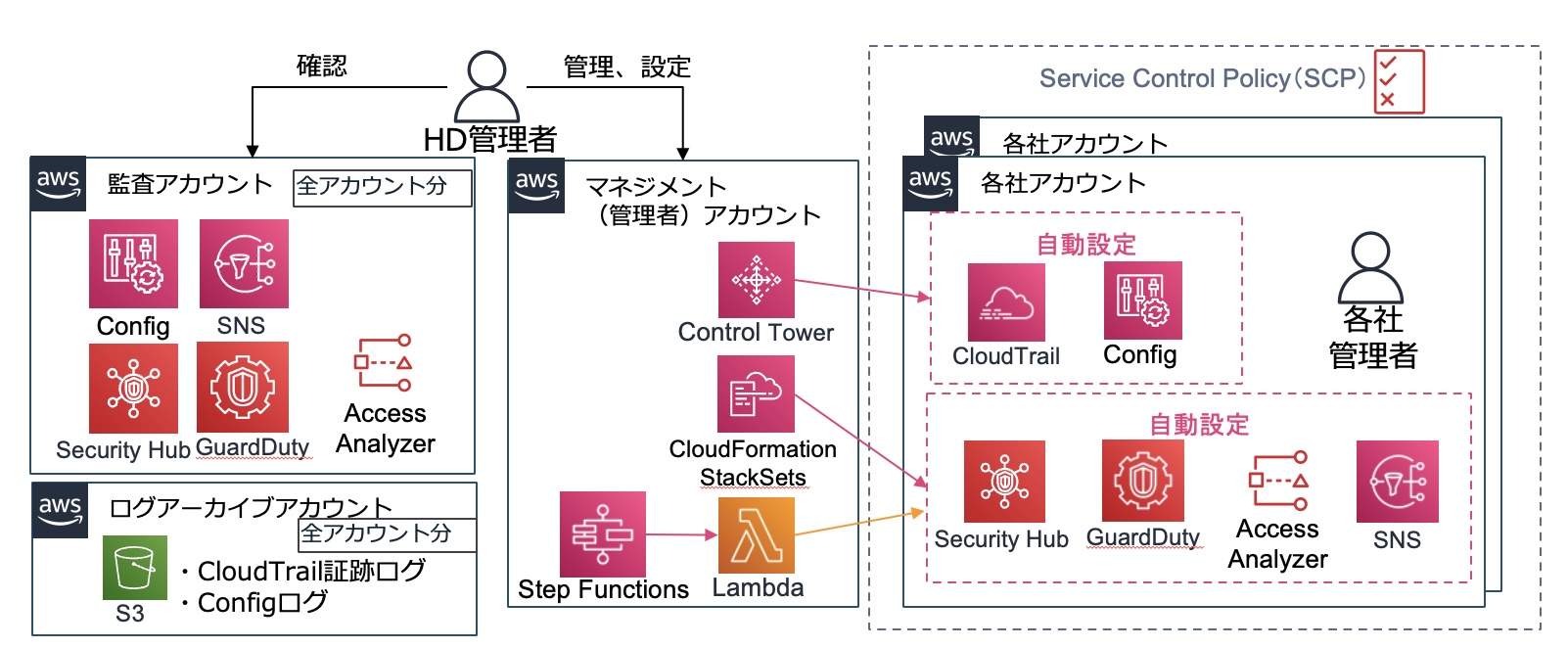

SOMPO土屋氏「AWS Control Tower と AWS Organizations を利用しています。管理アカウントを HD 社の CCoE で管理して、グループ各社が利用するメンバーアカウントへのベースライン設定を強制しています。Control Tower の Account Factory によりアカウント払出しを実施しており、各社別にカスタマイズした組織単位 (Organization Unit; OU) を設置しています。さらに、この OU には各々本番環境と開発環境に相当する OU を設けて、AWS アカウントを収容しました。」

-

「予防的統制」: Organizations サービスコントロールポリシー(SCP)による AWS ルートアカウントを含めた統制

-

「発見的統制」: AWS Config ルール、AWS Security Hub、Amazon GuardDuty、AWS CloudTrail などによる「気づき」の早期獲得

-

ログ収集、監査用アカウントは HD 社 CCoE で管理し、各 AWS アカウントに対する統制の検知や所定年限のログの安全な保存 (Amazon S3 に格納)

ネットコム 上野氏「SOMPOグループで管理している多くのアカウントを管理したいという観点から、Organizations の組織レベルで活用できる AWS サービスを中心に選定しました。既に多くの AWS 利用があったため、既存のサービスに影響を与えない、かつ最低限のベースライン設定を入れていくという観点で導入する機能も選んでいます。多くの人が利用する環境なので、危険な設定を予防しつつ、その設定の変更など統制への影響を発見して状況を見える化することでより安心して AWS を使ってもらえるよう意識しました。検討を始めた 2021 年 4 月に、Control Tower の東京リージョンリリースがあったのは嬉しかったですね。」

AWS 山泉「なるほど。危険を事前に回避しようとする予防的統制と、リスクが具現化している可能性を捉えようとする発見的統制がポイントなのですね。関連して、訂正的統制という観点ではお取り組み状況はいかがでしょうか。」

SOMPO土屋氏「ガードレールの非準拠状態の是正を各社管理者に伝達して行ってもらう運用フローとしているのですが、管理対象アカウントが増えていった際にスケールしないこと、こういった是正作業はトイルでもありますので、自動的に準拠状態に戻す処理を 2022 年度の機能改善の 1 つに採用しました。現在 2 つの訂正的統制を運用中ですが、今後こうした自動化領域を増やせればと考えています。」

ネットコム 上野氏「AWS には Amazon EventBridge など、発見したイベントと簡単に連携できるサービスが提供されているため、それらを活用して訂正的統制機能を実装しました。

AWS 山泉「ありがとうございます。少しお話しが戻ってしまいますが、発見的統制の要とも言える Security Hub と GuardDuty について、重要性や活用ポイントを教えてください。」

SOMPO中村氏「Security Hub と GuardDuty を使用することで、組織配下のメンバーアカウントに対して AWS のベストプラクティスに準拠しているかどうか簡単に可視化し、また脅威を検出することができます。管理アカウント側でもメンバーアカウントの AWS セキュリティが確保されているかを可視化することができるため、発見や検知した事象に関してグループ会社に対するプロアクティブな是正のアプローチが可能です。各社が安心してAWSを使用できるようなガバナンスを効かせるという点でも非常に重要なサービスであると思います。また、原則これらを有効化するだけで(AWS によって)マネージドな可視化の仕組みを構築することが可能ですので、非常に簡単に導入できるのも大きなポイントでないかと思います。」

ネットコム 松元氏「管理するアカウント数が多いというのも重要なポイントの 1 つです。SOMPOグループでは 350 を超えるメンバーアカウントを管理しており、アクティビティも膨大な数となっています。今回のセキュリティガードレールではこれらすべてのアカウント、利用可能性のある複数のリージョンで Security Hub と GuardDuty の展開を行っています。これらの機能を活用して、導入前は検知できなかったアカウント内の脅威イベントや、管理者の目が届かなかった利用可能性の低いリージョンの脅威も検知できるようになりました。大量のアカウント、複数のリージョンが対象になっても、AWS のセキュリティサービスによって情報が自動選別されるため、より危険な部分に注目できるようになりました。」

構築までの道のり、構築してからの道のり、それぞれのチャレンジ

AWS 山泉「これまでに伺った内容は、一朝一夕で成された結果ではないと思います。もっとも苦労された点はどんなところでしょうか ?」

SOMPO土屋氏「グループ会社 (20 社以上) のシステム管理者を集め、セキュリティガードレールの全体説明会を開催しましたが、これだけで施策の意図や各社に実施してもらいたいことを理解してもらうのは困難でした。また、システム管理をパートナー会社の技術者に強く依存している会社もあり、この場合はその技術者に理解してもらう必要があります。結局は、各社に個別説明を実施しました。統制に係る作業をパートナー会社へ委託するためのファンド確保期間も勘案しました。ちょっと長いと思われるかもしれませんが、約 1 年間の移行期間を設けて 200 個以上のアカウントに対して、粘り強く移行作業を実施しました。余談ですが、リージョンを限定する SCP を実際に設定する際はドキドキしました。失敗したらシステムが全部止まるので。幸い止まることは無かったです。」

ネットコム上野氏「新しいサービス、仕組みを既存の利用環境に導入した点です。特に Control Tower は前例も少ないサービスでした (2021 年当時) ので、詳細な機能や影響は AWS のサポート担当や SA さんとも議論しながら、多くの事前検証を行っていました。マネージドサービスは便利なのですが、内容や影響が見えにくい部分も多く、今回は本番稼働している環境が多かったためSOMPOさん (土屋さん) と同じく本番サービスへの影響が無いかはとても気にしながら検証と導入を行っていました。」

AWS 山泉「なるほど。すでに統制対象のアカウントが、すなわちプロダクトとして稼働する環境が多数存在していたところがポイントですね。初回導入したあとは対応負荷も落ち着いているのでしょうか。」

SOMPO中村氏「いわゆる維持メンテナンスは必要です。例えば、アップデートへの追随、カスタマイズ要望への都度対応です。特に自動修復機能等のアップデートは検証や調整 (グループ会社との連携) は気が引き締まりますね。まだ当時は黎明期であったことから、設計の際の情報の少なさには苦労しました。」

ネットコム 松元氏「Control Tower にはさまざまな機能がありますが、Control Tower 以外でカバーしなければならない部分もあります。それらを設計、構築するのも苦労した点の 1 つです。そういったカバーが必要な部分は AWS CloudFormation StackSets や AWS Step Functions 等を活用して自動で構築できるように設計していったのですが、Control Tower も同じタイミングで動作するため、上手く調和するように設計する必要がありました。いざ動かしてみると、たまたま動作のタイミングが悪かったために展開に失敗してしまうこともあり、綿密な検証が必要でした。」

AWS 山泉「変化に合わせてアップデートを続けていく必要があるのですね。まさに CCoE の行動原理である『クラウドを中心として組織の成長を考え続け』、利他的行動である『安心・安全な IT 環境を守るリスク統制』を実現されている姿だと思います。グループ会社の管理者の方との交渉はいかがでしたでしょうか。」

SOMPO中村氏「これは当然ではあるのですが、現状に変化が入ること、アップデートに難色を示される方が一定数いらっしゃいます。何らかの影響があることを懸念されるためですし、これはもっともであると考えています。 CCoE としては、理解してもらえるような説明をする義務があります。どなたに説明するべきかが特に重要で、AWS アカウントの運用責任を持っているシステム担当部署の方まで直接お伺いして説明し、ご理解いただくこともありました。また、これは苦労と言うか課題なのですが、Control Tower を導入するとその管理下のセキュリティの状態がそれまで以上に、より鮮明に可視化されるようになります。全社のセキュリティ水準を上げるためには、私たち CCoE だけがレベルアップしても足りません。今後はグループ各社、そして現場担当者のセキュリティに関する知識やスキルをアップグレードしていきたいです。」

構築を主導した CCoE の貢献効果

AWS 山泉「セキュリティガードレールはいわば部門横断の共通機能の一種と捉えることができます。クラウド活用以前から、共通機能、たとえば共通基盤と一般的に呼ばれるような機能群はあったのではないかと思います。それら機能群と、機能群を管掌する部署との棲み分けはどのように為されましたか ?」

SOMPO土屋氏「大規模なグループ会社では共通基盤の運用が従前より行われており、どうすみ分けるのかは設計時点で課題となり、実際グループ会社から質問も受けました。グループ各社は業種や規模が多様であり、共通の施策ですべての要望を満たすことはできません。そこで、セキュリティガードレールの取り組みは全社最適としての 1 階部分と位置づけ、各社で上乗せする追加施策を 2 階部分と位置付ける、という整理を行いました。」

AWS 山泉「施策の 2 階部分とは具体的にどんなものでしょうか。」

SOMPO中村氏「現在、HDで提供している Control Tower を中心とした AWS 共通セキュリティ機能 (セキュリティガードレール) では AWS のレイヤーセキュリティ対策を対象としています。これによって、より上位のレイヤーである OS の脆弱性管理やウィルス対策などの AWS 以外のサービスを利用する範囲は各利用者 (各グループ会社) での対策が必要、としております。つまり、AWS のレイヤーのセキュリティである 1 階より上の 2 階部分は各グループ会社で対策を必要としております。」

AWS 山泉「ありがとうございます。では、そこに CCoE が関与することで、どのような効果が得られましたか ? たとえば、部門や部署、グループ会社を横断する立場から施策を検討することで、施策の効果を極大化できましたか。」

SOMPO土屋氏「グループ各社のシステム管理者目線では次のような効果がありました。

-

セキュリティ設定済の AWS アカウントを利用できるようになった

-

セキュリティ基準に非準拠となった場合、すぐ気が付けるようになった

-

IT要員が少ない会社でも、HD CCoE による支援を得ることができるようになった(原則各社管理者による対応も、緊急時 HD CCoE によるオペレーションも可能に)

-

グループ施策として、社内での予算取りが容易に行えるようになった

また、CCoE の目線では次のとおりです。

-

AWS アカウント払出時のセキュリティ設定を自動化できた

-

各社アカウントのセキュリティ状況の見える化、継続的モニタリングが可能となった

-

ログアーカイブアカウントでの、長期間の安全なログ保管ができるようになった

-

指定したリージョンのみ利用可能と定義し、2022 年 (令和 4 年) 改正個人情報保護法の要求への対応を容易とした」

SOMPO中村氏「結果として利用部門である現場と、全社最適施策を検討する人員の距離が近くなったと感じます。私は社内のクラウドガイドライン活用研修の講師を担当したのですが、これがキッカケとなってそのガイドライン自体をよりよいものにアップデートすることができました。利用部門と NRIネットコムさんとで作業部会を作り、現場の声を聞き、現場が欲しい情報は一体何なのかを愚直にヒアリングしたのです。私たち CCoE との対話を通じて、クラウドをクラウドらしく使うことで成果をあげるグループ会社も出てきています。具体例の 1 つに、AWS Firewall Manager を使って、運用負荷を軽減しつつもセキュリティレベルの向上を実現できている会社もいます。また、この場もそうですが私たちが率先して取り組んでいることとして、対外的なアウトプットがあります。アウトプットすることで新たな知見やその機会を獲得できると確信しているからです。」

AWS 山泉「ありがとうございます。とてもよく理解できました。それでは最後に、今後同様の仕組み作りにチャレンジされる方々に届けたいメッセージをいただけますでしょうか。」

SOMPO土屋氏「思い立った時が、取り組むタイミングではないかと思います。ただし、構築しただけでは充分ではなく、各社が利用する AWS アカウントに対して継続的なセキュリティ向上を不断に続けていく努力が必要です。また CCoE としても、構築した統制機構の価値を上げ続ける、例えば自動修復等の機能向上や自動化を継続してより良いものにしていくことが肝要です。」

ネットコム 上野氏「最終的には利用者がこういった専門家である CCoE の力に頼らず、安全にスピード感を持ってクラウドを活用できるようになると嬉しいと考えています。クラウドは『まず試してみる』ということが容易にできるので、導入に悩んだら試してみることが重要だと考えています。こういった事例が多く公開されることで、日本全体としてもクラウド活用が進むと嬉しいです。NRIネットコムではSOMPOグループさま以外のお客さまへもこういった AWS 環境のセキュリティ支援を行っています。我々は AWS のスペシャリストとして、多種多様なお客さまへの構築経験を活かして幅広い支援をしたいと考えております。」

ネットコム 松元氏「今回使用した Control Tower は、特に日本国内では実績の少ないサービスであったため、ノウハウが少なく想定しないエラーなども発生し実装に苦労した部分もありました。また、機能のアップデートも多くそこに追い付くという点も苦労しました。ただし、その実装や調査の中で Control Tower を始めとした AWS サービスの知識を深めることができたのでそこはとても嬉しく感じています。深めた知識によって、よりスムーズにセキュリティ機能を実装でき、またこの知識はほかのお客さまへセキュリティ機能を導入するときに大きく活かせると考えています。」

SOMPO中村氏「AWS をより楽に、安全に使用するためにはセキュリティガードレールの活用が現在クラウド活用では必須になっていると感じております。クラウドネイティブなアーキテクチャを実現しクラウド利用を深化させていくためにも Control Tower などの AWS のマネージドサービスを積極的に取り入れ、利用者が安全に AWS を活用できる仕組みを運用していくこと自体が、クラウドに関するナレッジを組織として蓄積することになるのではないかと思います。」

AWS 山泉「みなさま、ありがとうございました !

筆者プロフィール

アマゾン ウェブ サービス ジャパン合同会社

カスタマーソリューションマネージャ(CSM)

Did you find what you were looking for today?

Let us know so we can improve the quality of the content on our pages