Amazon Web Services 한국 블로그

AWS Organizations – 멀티 계정을 위한 태그 정책 활용하기

Amazon EC2를 출시한 지 얼마 지나지 않아, 고객들에게서 인스턴스를 식별, 구분 또는 분류할 방법에 대한 문의가 쇄도하기 시작했습니다. 당사에서는 이미 2010년에 EC2 인스턴스 태그 지정 및 기타 EC2 리소스 태그 지정 방법을 제시했으며, 이후 몇 년간 수많은 다른 리소스 유형에 맞는 지원을 추가해 왔습니다.

Amazon EC2를 출시한 지 얼마 지나지 않아, 고객들에게서 인스턴스를 식별, 구분 또는 분류할 방법에 대한 문의가 쇄도하기 시작했습니다. 당사에서는 이미 2010년에 EC2 인스턴스 태그 지정 및 기타 EC2 리소스 태그 지정 방법을 제시했으며, 이후 몇 년간 수많은 다른 리소스 유형에 맞는 지원을 추가해 왔습니다.

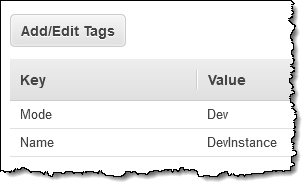

몇 년 전에는 생성 단계에서 인스턴스와 EBS 볼륨을 태그하는 기능을 추가했으며, API 태그 지정과 Tag Editor도 출시하였습니다. 오늘날, 태그는 여러 가지 중요한 용도로 쓰이고 있습니다. 비용 관리를 위한 리소스 파악에 사용할 수 있고, AWS 리소스에 대한 액세스 관리에 사용할 수도 있습니다(직접 또는 IAM 사용자 및 역할에 지정된 태그를 통해). 이러한 도구 외에 태그 전략을 통해 종합적인 권장 사항을 제시했으며, 이를 사용자가 조직에 설정한 태그 지정 표준을 토대로 사용할 수 있습니다.

선의를 넘어서

이런 각종 도구와 권장 사항은 모두 탄탄한 기본 토대가 되어주며, 사용자는 이를 기반으로 삼아 극히 선한 의도로 태그를 사용하기 시작했을 수도 있습니다. 하지만 Jeff Bezos가 종종 우리에게 상기시켜 주듯이, “선의는 효과가 없지만 메커니즘은 통하는 법”입니다. 이름, 값, 대문자 표시와 문장 부호를 표준화하는 것은 좋은 생각이지만, 실제로 구현하기는 어렵습니다. 태그를 사용해 리소스에 대한 액세스 제어나 청구서 분할에 사용할 때 사소한 오류가 큰 문제를 초래할 수도 있습니다!

그래서 오늘 여러 개의 AWS 계정이 하나의 AWS Organization 내에 속하는 여러 조직 단위(OU)를 아우르는 일관되고 높은 수준의 태그 지정 규칙을 구현하는 데 도움이 되는 메커니즘을 소개하고자 합니다. 이제 여러분은 태그 정책을 만들어 적용하고, 원하는 AWS 계정이나 조직 내 OU나 조직 전체에 적용할 수 있습니다. 각 단계의 정책을 총집계하면 계정에 대한 효과적인 정책이 형성됩니다.

각 태그 정책에는 일련의 태그 규칙이 포함됩니다. 각 규칙은 태그 키 하나를 해당 키에 대한 허용 가능한 값으로 매핑합니다. 사용자가 기존 리소스에서 태그에 영향을 미치는 작업을 수행하면 태그 정책을 확인합니다. 태그 정책을 설정한 뒤에는 태그가 지정된 리소스 중에서 정책을 준수하지 않는 리소스를 손쉽게 찾아낼 수 있습니다.

태그 정책 만들기

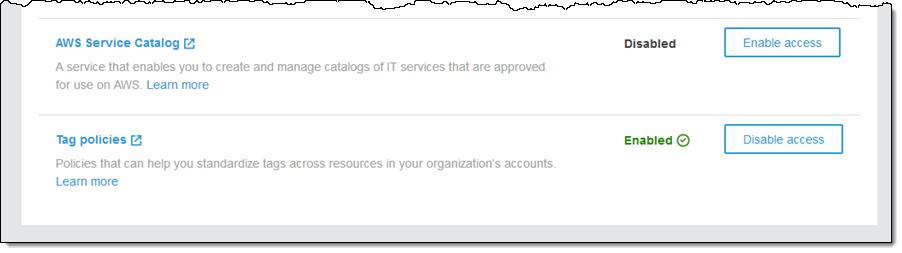

태그 정책은 사용하기 쉽습니다. 조직을 나타내는 사용자 AWS 계정으로 로그인하여 계정의 설정에서 태그 정책이 활성화되어 있는지 확인합니다.

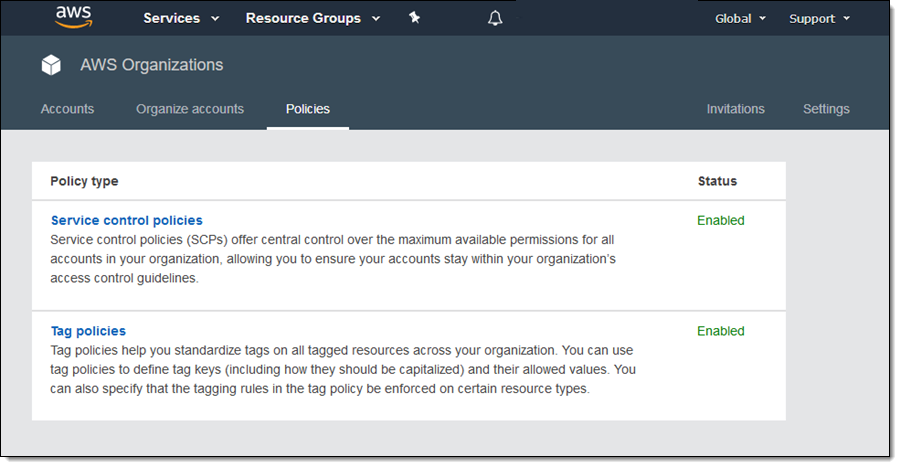

그런 다음 정책과 태그 정책을 클릭하여 조직을 대상으로 태그 정책을 만듭니다.

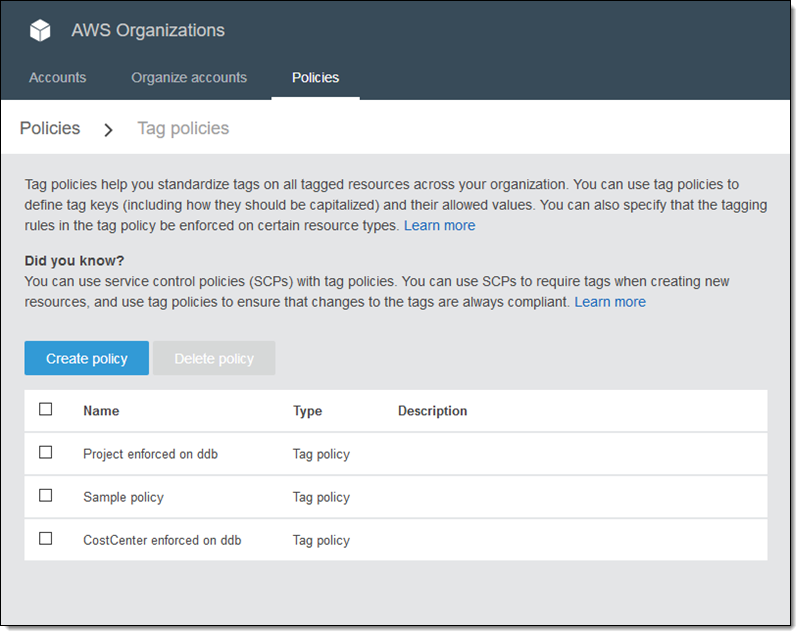

이제 기존 정책이 표시되면 정책 만들기를 클릭하여 또 다른 정책을 만듭니다.

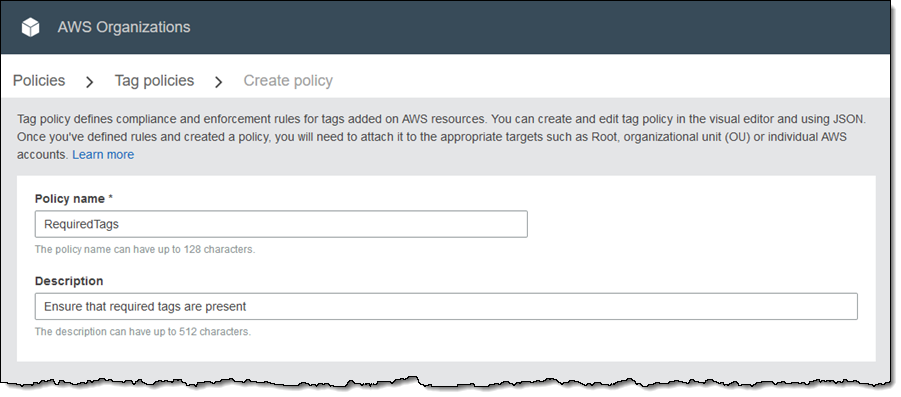

정책의 이름과 설명을 입력합니다.

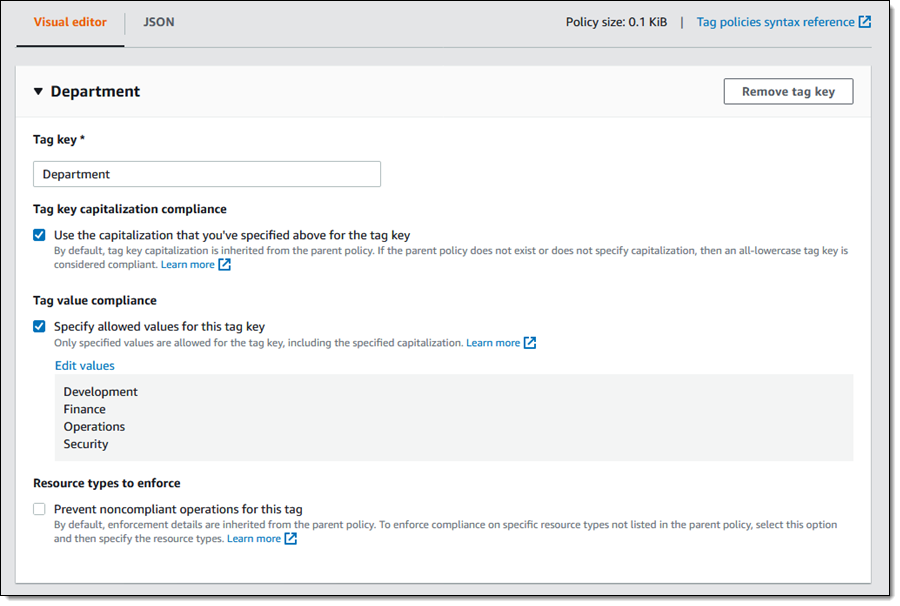

그런 다음 태그 키를 지정하여 대문자 표시가 일치해야 하는지 나타내고 필요에 따라 일련의 허용 가능한 값을 입력합니다.

이 시점에 세 가지 옵션이 주어집니다.

정책 만들기 – 루트, OU 및 내가 지정한 계정에서 정책을 위반하는 리소스가 있으면 (보고서를 통해) 알리는 정책을 만듭니다.

태그 키 추가 – 정책에 또 다른 태그 키를 추가합니다.

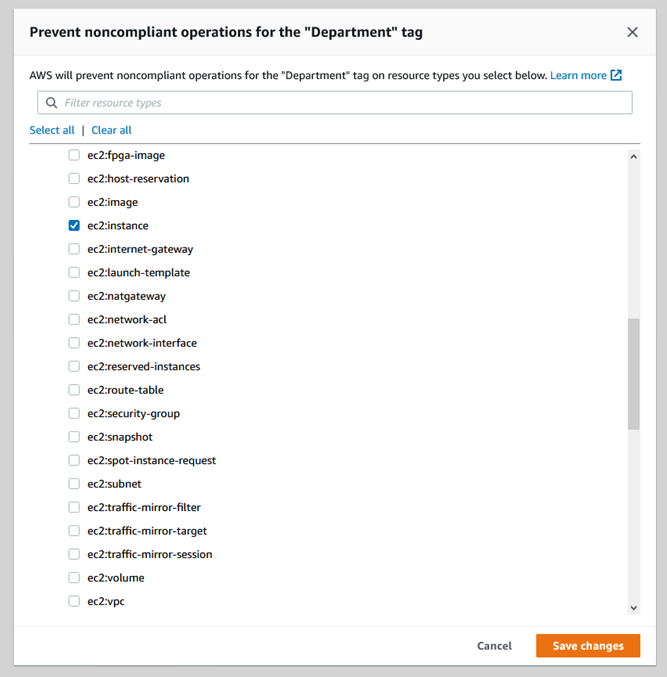

규정 미준수 작업 예방 – 정책을 강화하여 규정 미준수 작업을 차단함으로써 태그를 적절히 사용하도록 보강합니다. 이렇게 하려면 원하는 리소스 유형도 선택해야 합니다.

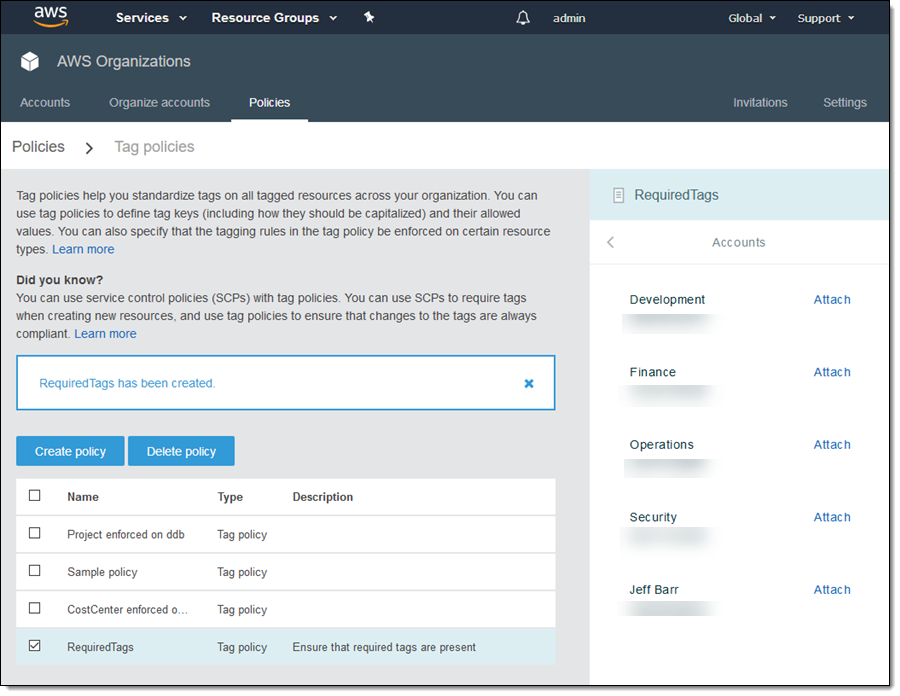

다음으로 정책 만들기를 클릭하면 이제 다음 단계로 넘어갈 준비가 끝납니다. 정책을 선택한 다음, 루트 또는 다른 원하는 OU나 계정에 이 정책을 첨부합니다.

정책 준수 확인

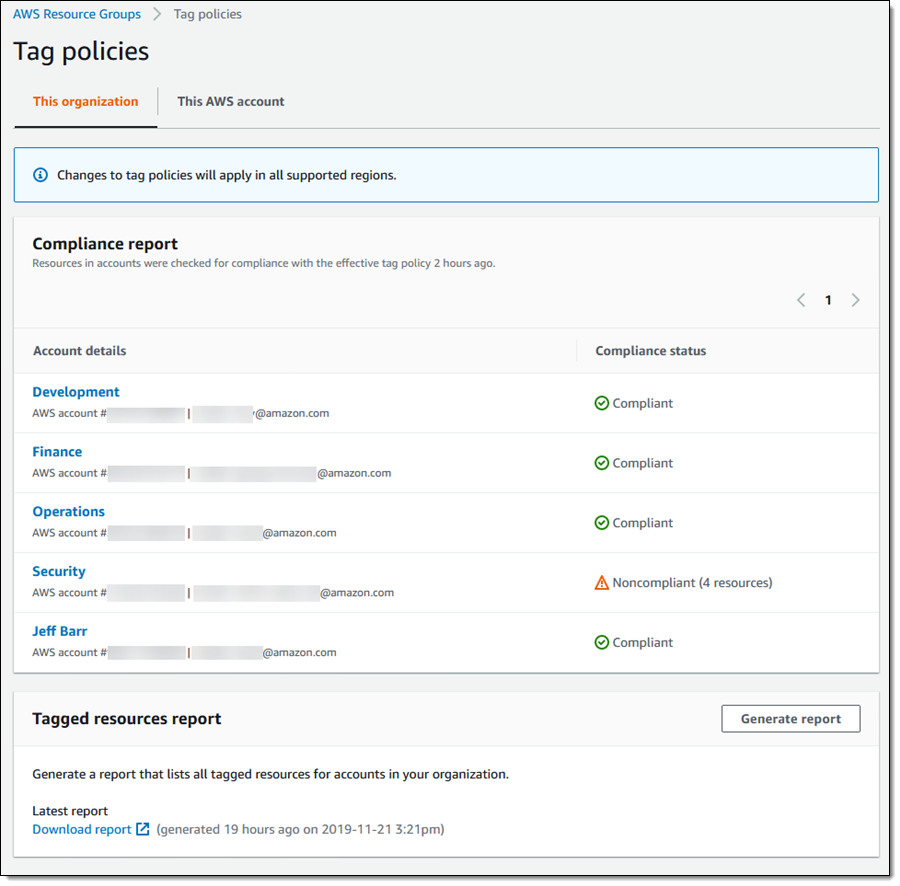

정책을 만들어 첨부한 다음에는 리소스 그룹 콘솔에 있는 태그 정책 페이지로 이동하여 준수 여부를 확인할 수 있습니다.

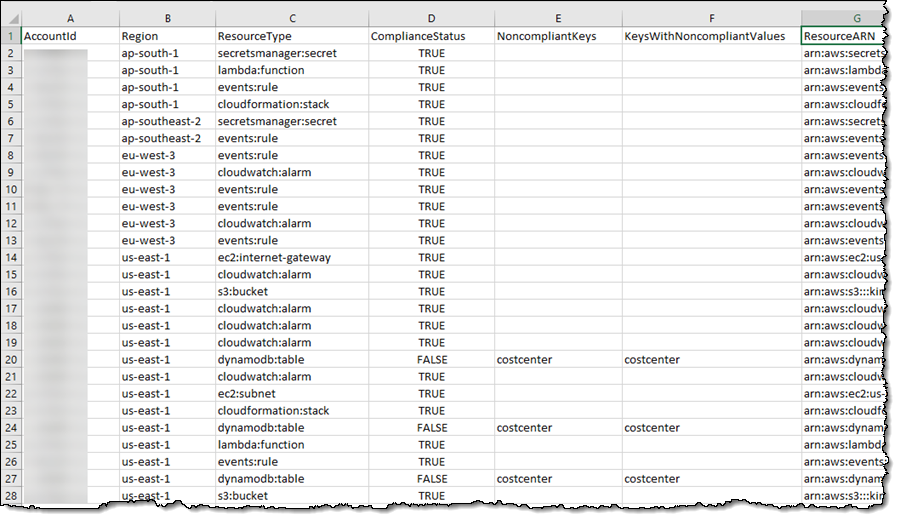

또한 규정 준수 보고서(CSV 형식)를 다운로드하고 새로 보고서를 생성하도록 요청할 수 있습니다.

주요 사항

몇 가지 참고할 사항을 알려드립니다.

- 정책 상속 – 위의 예시에서는 기본 제공된 상속 시스템을 사용했습니다. 이 시스템에서는 조직, OU, 계정 순서대로 정책이 상속됩니다. 허용 가능한 태그 값을 추가하거나 제거하기 위해 상속 모델을 미세 조정할 수도 있고, 하위 정책이 변경해도 되는 범위를 제한할 수도 있습니다. 자세한 내용은 정책 상속의 작동 방식을 참조하십시오.

- 태그 수정 – 계정 관리자는 리소스 그룹 콘솔을 사용하여 유효한 태그 정책을 보고(상속 후) 규정 미준수 태그가 있으면 수정하기 위해 조치를 취할 수 있습니다.

- 새 리소스 태그 – 조직 레벨 서비스 제어 정책이나 IAM 정책을 사용하면 조직의 사내 표준에 맞게 태그를 지정하지 않은 새 리소스가 생성되지 않도록 예방할 수 있습니다(정책 예시는 리소스 생성 시 태그 필요 참조).

- 액세스 – AWS 관리 콘솔, AWS Command Line Interface(CLI) 및 AWS SDK를 통해 이용할 수 있는 새 기능입니다.

지금 이용 가능

태그 정책은 모든 상용 AWS 리전에서 지금 바로 사용할 수 있으며, 추가 요금이 부과하지 않습니다.

— Jeff