AWS 기술 블로그

AWS Network Firewall 모범 사례 – 다중 VPC Endpoint/TGW 통합

AWS 에서는 지난 2025년 5월 28일과 6월 16일에 AWS Network Firewall 의 다중 VPC Endpoint 지원 기능과 AWS Transit Gateway(TGW)와 AWS Network Firewall(ANF)의 네이티브 통합 기능을 발표하였습니다. AWS Network Firewall은 내부적으로 AWS Gateway LoadBalancer(이하 “GWLB”) 와 연계하여 동작하게 되는데, 지금까지는 AWS Network Firewall 을 생성할 때 VPC 별로 배포되는 AWS Gateway Load Balancer Endpoint 에 따라 ANF 를 별도로 배포해야 했었습니다. 예를 들어, 10개의 VPC 에 ANF 를 배포한다고 가정했을 때 기존에는 10대의 ANF 를 배포해야했지만 새롭게 발표된 다중 VPC Endpoint(Gateway Load Balancer Endpoint를 뜻합니다.)지원 기능을 활용하면 하나의 ANF 를 이용하여 10개의 VPC 에 대해 방화벽을 구성하는 것이 가능해집니다.

또한, 다중 VPC Endpoint와 더불어 AWS에서는 2025년 6월 16일 AWS Transit Gateway와 AWS Network Firewall의 네이티브 통합 기능을 발표하였습니다. 해당 기능의 경우 TGW의 Attachment에 방화벽 엔드포인트를 직접 통합하는 기능으로써 별도의 방화벽 엔드포인트를 생성할 필요 없이 TGW의 Attachment에 방화벽 엔드포인트를 직접 연결함으로써 여러 VPC 간 방화벽 배포 및 관리를 손쉽게 구성할 수 있게 되었습니다. 이를 통해 복잡한 VPC 라우팅 구성 없이도 TGW내의 라우팅 테이블을 통해 중앙집중식 보안 제어가 가능하며 AZ 단위 고가용성 구성을 지원합니다.

본 게시물에서는 이렇게 ANF 구성 시에 다중 VPC Endpoint 기능을 활용하여 ANF 를 구성하는 방법(파트 1)과 Transit Gateway와 통합된 ANF 구성(파트 2)에 대해 살펴보도록 하겠습니다.

파트 1. ANF의 다중 VPC Endpoint 기능

ANF 의 다중 VPC Endpoint 지원 기능은 ANF 배포 시 연결되는 VPC Endpoint 이외에 추가로 VPC Endpoint 를 관리자가 사용중인 ANF 에 연결할 수 있는 기능을 뜻합니다.

1. VPC 별 단일 ANF 구성

다중 VPC Endpoint 지원 기능을 사용하지 않는 경우 ANF는 VPC당 하나씩 배포해야 했었습니다. 좀 더 정확하게는 하나의 ANF 는 단일 VPC와의 연결만을 지원하며 단일 VPC이더라도 연결되는 단일 AZ에 대해 두 개 이상의 GWLB Endpoint와 연결될 수 없었습니다. 따라서, VPC 를 여러개를 지원하는 ANF를 구성하거나 단일 VPC에서 Ingress/Egress 를 구분하여 ANF를 구성하고자 하는 경우에는 VPC의 수만큼 ANF를 배포하거나 단일 VPC 내에서 Ingress나 Egress와 같은 방향성에 따라 각각 ANF를 배포해야 하는 불편함이 존재 했었습니다.

그림. 다중 VPC 에서의 ANF 배포 – 분산형 배포 모델

예를 들어, 위 그림에서는 다중 VPC 환경에서 각 VPC 별로 ANF 를 구성한 사례를 보여주고 있습니다. 이와 같은 경우, 그림에 나타난 것처럼 ANF 가 필요한 VPC 의 수량만큼 ANF 가 배포되어야 하기 때문에 다중 VPC 환경에서 ANF 의 효율적인 관리가 어렵다는 단점이 있습니다.

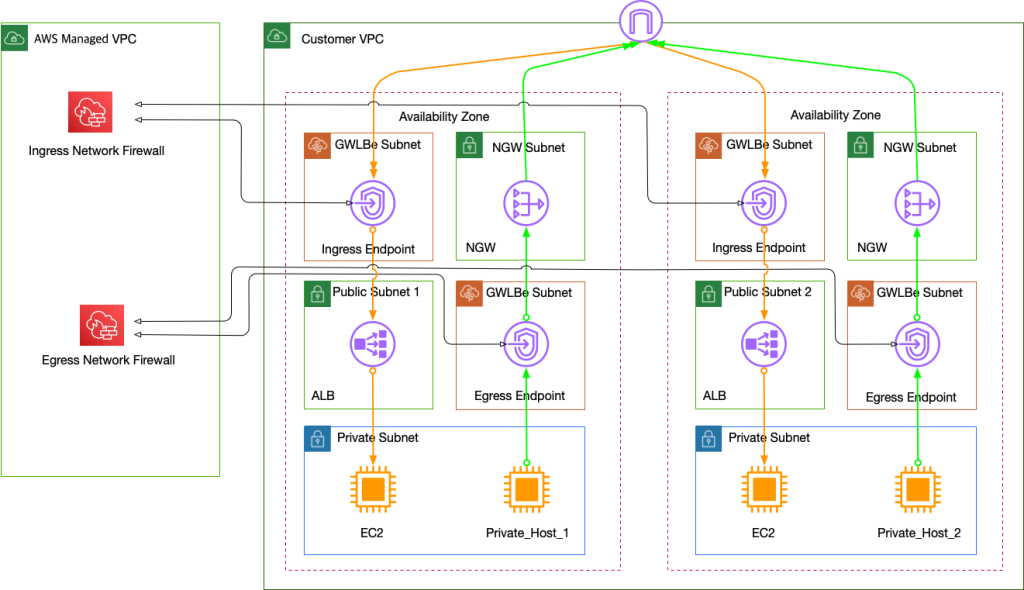

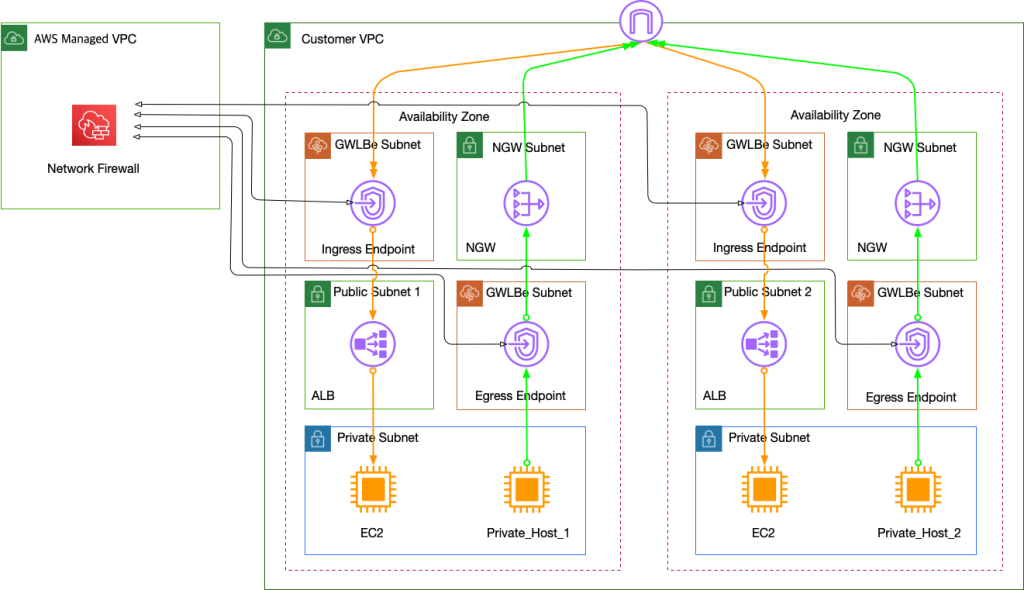

그림. Ingress/Egress 를 위한 ANF 배포

위 그림은 AWS Transit Gateway 를 활용한 다중 VPC 환경에서 Ingress 와 Egress 트래픽을 제어하기 위해 ANF 를 배포한 사례입니다. 이 구성에서는 내부에서 외부로 향하는 Egress 트래픽에 대해 NAT Gateway 에서 NAT 처리되기 전에 ANF 에서 트래픽을 검사하기 위하여 별도로 ANF 를 NGW Subnet 하단에 배포하였습니다. 이와 같은 경우 ANF 가 배포되는 VPC 가 하나임에도 불구하고 트래픽 흐름에 따라 사용되는 GWLB Endpoint 가 다르고 여기에 맵핑되는 ANF 가 달라지기 때문에 결과적으로는 여러 대의 ANF 가 배포되어야하는 불편함을 가지고 있습니다. 즉, AWS 이용 환경에서 여러개의 VPC 가 존재하고 각 VPC 마다 Ingress 와 Egress 에 대한 통제 요구 사항이 있다면 그림과 같이 각 VPC 별로 2대의 ANF 를 배포해야 한다는 문제가 발생하게 됩니다.

2. 다중 VPC Endpoint 지원 기능을 활용한 ANF 구성

다중 VPC Endpoint 지원 기능을 활용한 ANF 배포는 위에서 언급된 것처럼 VPC 의 갯수 혹은 VPC 내의 트래픽 방향성에 따라 배포되는 ANF 의 숫자가 증가하는 것을 방지할 수 있습니다. ANF 를 처음 배포할 때에는 가용 그룹 당 단일 VPC Endpoint 를 지정하여 배포하게 되지만, ANF 가 배포된 이후에는 GWLB Endpoint 를 추가로 연결하여 다수의 GWLB Endpoint 와 연결한 ANF 환경을 구성할 수 있습니다.

다중 VPC Endpoint 지원을 위한 ANF 는 다음과 같은 순서에 따라 배포를 진행하시기 바랍니다.

순서 1. ANF 배포

ANF 에 다중 VPC Endpoint 를 연결하기 위해서는 ANF 와 GWLB Endpoint 가 각각 존재해야 합니다. GWLB Endpoint 는 ANF 와 관계 없이도 생성이 가능하며 ANF 는 ANF 배포시에 자동으로 하나의 GWLB Endpoint 를 생성한 후 ANF 에 연결하게 됩니다. ANF 를 배포할 때 생성하게 되는 GWLB Endpoint 를 “Primary” GWLB Endpoint 라 칭합니다.

그림. ANF 배포 시 서브넷 선택 화면

ANF 생성과정에는 여러개의 GWLB Endpoint 를 선택하는 화면이 존재하지 않습니다. ANF 생성 시에는 Primary GWLB Endpoint 가 생성될 VPC, 가용영역과 서브넷만 지정할 수 있음을 참고하시기 바랍니다.

이렇게 Primary Endpoint 를 포함하여 ANF 를 배포하고 나면 관리자는 해당 ANF 를 관련 서브넷의 Routing Table 을 적절하게 수정하여 즉시 이용이 가능합니다.

순서 2. VPC Endpoint 연결(추가)

Primary Endpoint 를 포함하여 ANF 가 배포된 이후에는 VPC Endpoint 를 추가로 연결하여 ANF 로 트래픽을 전송할 수 있습니다. 이 때, 추가되는 VPC Endpoint 가 동일 계정인 경우에는 별도의 절차 없이 여러 VPC 에서 Primary Endpoint 가 배포된 가용영역과 동일한 가용영역에 한해서 VPC Endpoint 를 추가할 수 있습니다.

동일 계정에서 VPC Endpoint 를 추가할 때는 아래 그림과 같이 VPC 를 선택한 후 가용영역을 선택하여 새로운 VPC Endpoint 를 추가합니다. 단, VPC Endpoint 를 추가할 때에는 한 번에 하나씩 추가되게 됩니다. 여러개의 VPC Endpoint 를 추가하는 경우에는 하나씩 동일한 작업을 반복해서 추가해줘야 합니다.

그림. 동일 계정에서의 VPC Endpoint 연결 화면

추가되는 VPC Endpoint 가 다른 계정에 있는 경우에는 ANF 를 AWS Resource Access Manager 로 공유하는 선행작업이 필요합니다. 타 계정의 VPC Endpoint 를 ANF 에 추가하기 위해서는 아래 그림과 같이 ANF 를 VPC Endpoint 추가를 원하는 계정에 공유해주어야 합니다. 예를 들어, ANF 가 Security 계정에 존재하고 그 이름이 “Firewall” 이며 이 ANF 에 대해 Account ID “123456789012” 계정에 존재하는 VPC Endpoint 를 연결하고자 하는 경우를 가정해보도록 하겠습니다. 이 때에는 “Firewall” 이라는 ANF 를 소유하고 있는 Security 계정에서 AWS Resource Access Manager 에 접속 후 “Firewall” ANF 를 계정 “123456789012” 로 공유해주어야 합니다.

그림. 방화벽 공유 화면

멀티 계정 환경에서 Resource Access Manager 로 ANF 공유가 완료되었다면 이제는 해당 ANF 를 공유받은 계정에서 VPC Endpoint 를 추가할 수 있습니다. 즉, ANF 를 직접 배포하지 않은 계정이라도 Resource Access Manager 를 통해 ANF 를 공유받았기 때문에 ANF 의 관리화면에서 아래 그림과 같이 VPC Endpoint 연결을 추가할 수 있게 됩니다.

그림. 타 계정에서의 VPC Endpoint 연결 화면

정상적으로 VPC Endpoint 가 추가되었다면 아래 그림과 같이 ANF 의 “Endpoint Associations” 화면을 통해 해당 ANF 에 연결된 모든 VPC Endpoint 를 확인할 수 있습니다. 참고로, ANF 의 관리 콘솔에서 제공하는 VPC Association 설정 화면에서는 해당 계정 소유의 VPC Endpoint 만 나타납니다. 따라서, ANF 에 연결된 전체 Endpoint 확인을 위해서는 반드시 ANF 선택 후 상세 화면에서 “Endpoint Associations” 메뉴를 이용하시기 바랍니다.

그림. 다중 VPC Endpoint 연결 확인

위에서 설명한 것과 같이 단일 VPC 에서의 멀티 VPC Endpoint 그리고 다중 계정, 다중 VPC 에서의 VPC Endpoint 지원 기능을 활용하면 아래 그림과 같이 여러 계정의 VPC 그리고 동일 가용 영역 내의 여러 Subnet 에 배포되어 있는 VPC Endpoint 를 하나의 ANF 에 연결하여 트래픽을 제어하는 것이 가능합니다.

그림. 다중 VPC Endpoint 를 이용한 ANF 배포

위 그림은 다중 VPC 환경(단일 계정 혹은 다중 계정 환경)에서 Ingress 와 Egress 용 VPC Endpoint 를 별도로 구성한 배포 모델입니다. 이 경우, 다중 VPC Endpoint 기능을 지원하지 않았을 때와 다르게 여러 VPC 와 Ingress/Egress 를 처리하는 Endpoint 는 많지만 ANF 자체는 단일 ANF 로 구성되는 것을 알 수 있습니다.

3. 다중 VPC Endpoint 구성 시 고려사항

다중 VPC Endpoint 는 ANF 를 배포하고 운영함에 있어 여러가지 장점을 제공합니다. 단, 다중 VPC Endpoint 를 구성할 때는 아래와 같은 몇 가지 고려사항을 참고하셔야 합니다.

3.1 가용 영역 ID 일치

다중 VPC Endpoint 는 Primary VPC Endpoint 를 먼저 생성한 후 추가적으로 Secondary VPC Endpoint 를 ANF 에 연결해주는 방식으로 사용하게 됩니다. 이 때, ANF 를 사용하는 리전이 서울 리전과 같이 “가용 영역 이름” 과 “가용 영역 ID” 같은 리전을 사용하는 경우에는 추가 VPC Endpoint 를 ANF 에 연결할 때 가용 영역 이름만 동일하다면 별다른 문제없이 연결이 가능합니다. 하지만, 만일 가용 영역 ID 가 같지 않은 경우라면 ANF 는 가용 영역 ID 가 다른 VPC Enpoint 연결을 허용하지 않기 때문에 주의하여야 합니다.

AWS 는 현재 글로벌하게 많은 리전을 통해 서비스를 제공하고 있으며 각 리전은 최소 3개 이상의 가용 영역으로 구성되어 있습니다. 이 가용 영역은 사용자에게 제공될 때 가용 영역 이름으로 제공되지만 이 가용 영역은 내부적으로 리소스를 구별하기 위하여 가용 영역 ID 라는 것을 별도로 사용합니다. 서울 리전과 같은 대부분의 리전은 계정이 달라지더라도 가용 영역 이름과 가용 영역 ID 의 맵핑 구조가 달라지지 않습니다. 하지만, 일부 리전(예를 들어, N. Virginia 리전)의 경우 가용 영역 이름과 가용 영역 ID 의 맵핑이 계정별로 달라질 수 있습니다. 따라서, 이처럼 가용 영역 ID 맵핑이 계정 별로 다른 경우에는 최초에 배포된 ANF 의 Primary VPC Endpoint 가 배포된 가용 영역의 ID 와 Secondary VPC Enpoint 가 배포될 가용 영역의 ID 가 반드시 일치해야 한다는 점에 주의 해야 합니다.

가용 영역 이름과 가용 영역 ID 간의 맵핑 구조가 서로 다른 계정 환경에서 어떻게 달라질 수 있는지는 아래의 그림에서 잘 설명하고 있습니다.

그림. 가용 영역 ID 의 이해

가용 영역 이름과 가용 영역 ID 맵핑이 계정별로 달라질 수 있는 구조의 리전 정보는 링크에서 참고 바랍니다.

3.2 지원 가능한 VPC Endpoint 의 수

ANF 의 다중 VPC Endpoint 는 ANF 를 지원하는 모든 AWS 리전에서 사용 가능합니다. 단, 단일 ANF 에서 지원 가능한 VPC Endpoint 의 수는 50개로 제한되어 있습니다.

3.3 Transit Gateway Attached ANF 는 미지원

Transit Gateway Attached 기능을 통해 배포된 ANF 는 다중 VPC Endpoint 를 사용할 수 없습니다.

4. 다중 VPC Endpoint 구성의 장점

ANF 의 다중 VPC Endpoint 지원은 ANF 를 운영하는 고객에게 다음과 같은 장점을 제공합니다.

4.1 간소화된 방화벽 운영

다중 VPC Endpoint 를 지원함으로써 이제 AWS 고객은 더 이상 VPC 에 따라 ANF 를 별도로 생성하지 않아도 됩니다. 다중 계정 환경 혹은 단일 계정 내에서 여러 개의 VPC 를 사용하더라도 이제는 하나의 ANF 를 통해 VPC 네트워크 트래픽을 제어할 수 있으므로 간소화된 방화벽 설정관리 및 운영이 가능합니다.

4.2 방화벽 운영 효율성 개선

여러 VPC 구간에서 발생되는 네트워크 트래픽을 단일 방화벽을 통해 처리할 수 있게 되면서 각 VPC 별로 ANF 가 배포되었을 때보다 최적화된 방화벽 운영이 가능해 집니다.

4.3 비용 최소화

다중 VPC Endpoint 기능이 추가되면서 Secondary VPC Endpoint 에 대한 비용이 절감되도록 과금 구조가 개선되었습니다. 따라서, 다수의 VPC Endpoint 를 사용하던 구성을 기준으로 보면, 과거보다 다중 VPC Endpoint 를 이용하는 구성에서 보다 비용 효율적으로 ANF 를 운영할 수 있게 되었습니다.

파트 2. Transit Gateway 와 ANF 의 네이티브 통합

Transit Gateway 와 ANF 의 통합 기능은 East-West 간의 트래픽을 제어하기 위해 ANF 를 배포하는 경우 유용하게 사용할 수 있습니다. 일반적으로 ANF 를 배포할 때는 VPC 를 선택하고 가용 영역을 지정한 후 배포하는 과정을 거치게 되지만 Transit Gateway 와 통합된 ANF 를 배포할 때는 Transit Gateway 를 선택한 후 가용 영역을 지정하면 Transit Gateway 와 통합된 ANF 를 보다 쉽고 편리하게 배포할 수 있습니다.

1. 시나리오 및 사전 조건

해당 기능은 1. 동일 계정에서 ANF Native Attachment 배포 또는 2. 계정 간 ANF Native Attachment를 배포하는 시나리오가 있습니다.

계정 간 Transit Gateway 와 ANF의 통합 기능을 사용하기 위해서는 Transit Gateway가 RAM(Resource Access Manager)을 통해 계정 또는 조직 간 공유되어야 합니다. 이때 방화벽 관리자와 TGW 관리자의 역할이 나눠지게 되며, TGW 소유 계정에서 방화벽 배포 과정에서 생성된 TGW Attachment를 수락해야 사용 가능합니다.

1.1 동일 계정 내 ANF – Transit Gateway 통합

방화벽을 배포할 경우 방화벽 생성 과정에서 Transit Gateway 타입을 선택합니다. 이후 연결될 Transit Gateway를 선택한 후 TGW Attachment 배포를 진행할 가용 영역을 선택합니다.

그림. ANF – Transit Gateway 통합 선택

이후 배포가 완료되면 Transit Gateway attachment 목록에서 Resource type이 Network Function으로 나타나는 Attachment를 확인 가능합니다.

그림. 통합된 Transit Gateway attachment

1.2 타 계정 간 ANF – Transit Gateway 통합

Transit gateway를 RAM을 통해 공유받은 계정은 방화벽을 생성할 때 Transit Gateway타입을 선택 및 네이티브 통합된 Attachment를 생성 가능합니다.

이때, Transit Gateway를 보유한 계정이 attachment 생성을 수락해야 하며 attachment의 제어권은 Transit Gateway를 보유한 계정에게 있습니다. 단, ANF의 정책 및 룰 그룹 구성에 대한 제어권은 ANF 소유자에게 있으므로 접근이 불가능합니다.

그림. TGW 소유 계정에서의 제어

2. 사용사례 및 예시 구성

이 새로운 ANF 네이티브 통합 기능은 East-West 트래픽 검사 구조와 중앙집중식 인터넷 Egress 구조를 사용하도록 지원하지만, 각 사용 사례에 따라 구성 및 비용을 고려해야 합니다.

동-서방향(east/west) 트래픽 검사의 경우 네이티브 통합으로 기존과 동일한 TGW Crossing 비용으로 운영이 가능합니다.

반면, 중앙집중식 Egress 구조에서는 여전히 별도의 Egress VPC와 NAT 게이트웨이가 필요하며, 트래픽이 Transit Gateway를 두 번 교차하게 되어 대용량 아웃바운드 트래픽 시나리오에서는 신중한 아키텍처 평가가 필요하게됩니다. 또한, 방화벽엔드포인트와 NAT 게이트웨이가 동일한 경로에 위치하지 않기 때문에 NAT 게이트웨이 요금 면제를 받을 수 없습니다.

그러나 두 경우 모두 이 기능을 통해 ANF 리소스에 대한 전용 VPC 서브넷 생성, 추가 라우팅 테이블 관리, AZ 가용성을 위한 수동 라우팅 관리가 불 필요해 전반적인 네트워크 관리가 간소화되는 장점을 제공합니다.

그림. TGW Native Firewall Endpoint를 통해 VPC간의 트래픽을 검사하는 구조 (East – West)

그림. TGW Native Firewall Endpoint를 통해 외부망과 워크로드간의 트래픽을 검사하는 구조 (Internet – Egress)

2. Transit Gateway – ANF 네이티브 통합의 장점 및 고려사항

Transit Gateway 네이티브 통합을 사용하기 위해서는 다음 사항을 고려해야 합니다.

- 해당 서비스를 구성하기 위해서는 Transit Gateway, ANF, AWS RAM을 사용해야 합니다. 각 서비스를 사용하면서 발생하는 요금, IAM 권한 및 사용법에 대해 숙지가 필요합니다.

- Transit Gatway 관리자와 ANF의 관리자 계정이 다를 경우 다음 조건이 필요합니다.

- ANF 관리자는 Transit Gateway 관리자에게 Transit Gateway를 공유받아야 합니다.

- ANF 관리자는 타 계정의 VPC CIDR를 고려하여 방화벽 정책에서 사용되는 룰 그룹 내 HOME_NET 변수를 기본 값(default value)과 다르게 설정해야 합니다. 자세한 내용은 상태 저장 규칙에 대한 제한 사항을 참고 바랍니다.

- 모든 계정은 Transit Gateway – ANF attachment를 삭제 가능합니다.

- Transit Gateway 관리자는 방화벽의 설정 내용 확인이 불가능합니다.

- Transit Gateway 관리자는 공유된 ANF attachment를 포함한 Transit Gateway의 모든 Attachment를 제거하기 전 까지는 Transit Gateway를 삭제할 수 없습니다.

- 계정 간 사용시, ANF보유자에게 시간당 요금이 추가됩니다.

- Transit Gateway에 통합된 방화벽은 Transit Gateway가 활성화된 AZ에 위치해야 합니다.

- Transit Gateway – ANF 네이티브 통합에 사용되는 트래픽은 VPC 라우팅 테이블이 아닌 Transit Gateway 라우팅 테이블을 따르게 됩니다.

- TGW – ANF 네이티브 통합의 Attachment는 어플라이언스 모드가 항상 활성화 되어 있습니다.

- 계정 간 사용시, ANF보유자에게 시간당 요금이 추가됩니다.

맺음말

이처럼 AWS Network Firewall(ANF)은 2025년에 발표된 다중 VPC Endpoint 지원 기능과 Transit Gateway 네이티브 통합 기능을 통해 한층 더 강력하고 유연한 네트워크 보안 솔루션을 제공하게 되었습니다.

특히 다중 VPC Endpoint 지원을 통해 단일 ANF로 여러 VPC의 트래픽을 제어할 수 있게 되면서, 운영이 간소화되고 비용 효율성이 개선되었으며, Transit Gateway 네이티브 통합 기능을 통해 Transit Gateway를 경유하는 여러 VPC간의 트래픽 제어가 간소화되었습니다.

본 게시물에서는 ANF의 새로운 기능들과 구성 방안에 대해 살펴보았습니다. 이러한 기능들은 복잡한 다중 VPC 환경에서도 효율적인 네트워크 보안 관리를 가능하게 하며, 중앙집중식 보안 제어를 더욱 용이하게 만들어줍니다.

다만, 이러한 기능들을 효과적으로 활용하기 위해서는 가용 영역 ID 일치, VPC Endpoint 수 제한, Transit Gateway 연동 시 고려사항 등을 충분히 검토하는것과 사전 조건에 대해 숙지하는 것이 중요합니다. 이를 통해 조직의 네트워크 보안 정책을 보다 효율적이고 안정적으로 구현하시길 바랍니다.