Amazon Web Services ブログ

AWS Client VPN を使用して SAML 認証で VPC 内の Amazon OpenSearch Service ドメインにアクセスする

本記事は 2026 年 1 月 26 日 に公開された「Access a VPC-hosted Amazon OpenSearch Service domain with SAML authentication using AWS Client VPN」を翻訳したものです。

Amazon OpenSearch Service ドメインを仮想プライベートクラウド (VPC) にデプロイし、SAML によるシングルサインオン (SSO) でアクセス制御を行いたいというユーザーは多くいます。ただし、設定が難しい場合があります。

本記事では、OpenSearch Service の認証方法とネットワークトポロジーの考慮事項を説明します。その後、AWS Client VPN、AWS Transit Gateway、AWS IAM Identity Center を使用して、VPC 内の OpenSearch Service ドメインにアクセスするアーキテクチャの構築方法を紹介します。

ソリューション概要

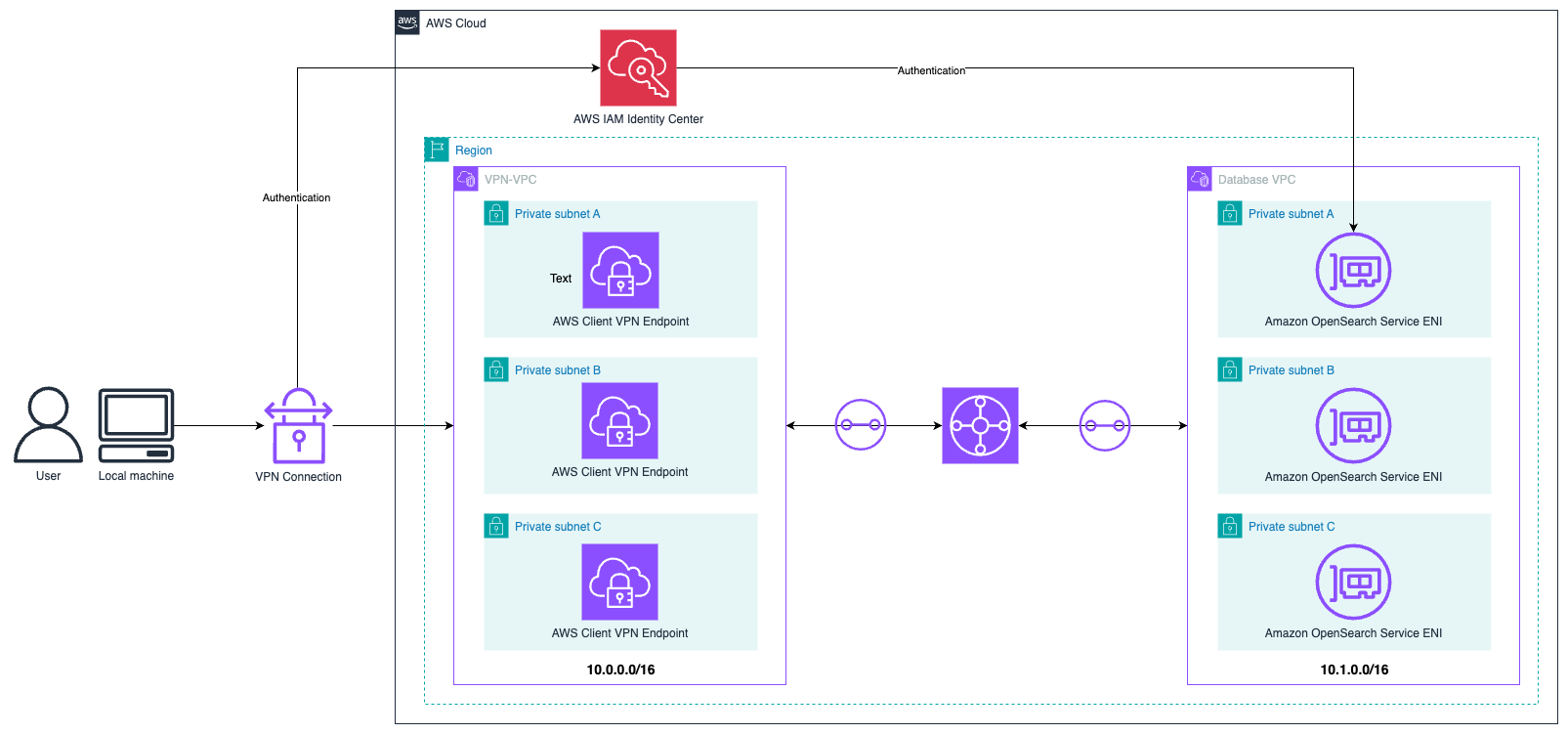

以下の図はソリューションアーキテクチャを示しています。

エンドユーザーは IAM Identity Center で認証し、Client VPN を通じてブラウザから AWS 環境に接続します。トラフィックは VPN VPC から、OpenSearch Service エンドポイントがデプロイされているデータベース VPC にルーティングされます。その後、ユーザーは IAM Identity Center を通じて OpenSearch Service に認証します。踏み台サーバーを使用せずに、認可されたユーザーのみが安全な VPN 接続を通じて OpenSearch Service ドメインにアクセスできる、スケーラブルでエンタープライズグレードのソリューションです。以降のセクションでは、IAM Identity Center のセットアップ、VPC 間の通信を可能にする Transit Gateway の設定、OpenSearch Service と VPN アクセスの両方に対する IAM Identity Center を使用した SAML ベース認証の設定手順を説明します。Client VPN、IAM Identity Center、Transit Gateway の設定経験があると役立ちますが、本記事を読み進めるのに必須ではありません。

OpenSearch Service の認証方法と SAML

OpenSearch Service は複数の認証方法をサポートしています。AWS Identity and Access Management (IAM) を使用して OpenSearch Service 設定 API を呼び出せます (詳細は OpenSearch Service リクエストの作成と署名を参照)。ただし、これではビジュアルダッシュボードにはアクセスできません。ビジュアルダッシュボードへのアクセスと OpenSearch Service 設定 API の呼び出しには、OpenSearch Service の組み込み内部ユーザーデータベースまたは Amazon Cognito を認証とユーザー管理に使用できます。ただし、これらのオプションは別のユーザープールを使用するため、ユーザーの追加・削除時にセキュリティと管理のオーバーヘッドが増加します。

そのため、多くのユーザーは SAML フェデレーションを使用して、OpenSearch Service の認証を Entra ID、Okta、JumpCloud などの既存の ID プロバイダーと統合しています。本記事では、IAM Identity Center ディレクトリを ID ソースとして使用します。ただし、ID プロバイダー起点の認証のみをサポートしているため、ユーザーは IAM Identity Center ポータルからログインし、そこから OpenSearch Service ダッシュボードにアクセスする必要があります。

OpenSearch Service のプライベートネットワークトポロジーオプション

OpenSearch Service ドメインをプライベート VPC にデプロイする場合、組織は OpenSearch Service ドメインにアクセスするための安全で信頼性の高いネットワーク接続を確立する必要があります。AWS は、特定のアクセス要件を満たすために個別または組み合わせて実装できる複数のネットワークソリューションを提供しています。これらのオプションには、集中型ネットワーク管理のための Transit Gateway、オンプレミス接続のための AWS Direct Connect または AWS Site-to-Site VPN、安全なリモートアクセスのための Client VPN があります。各ソリューションは独自のメリットを提供し、組織のニーズ、セキュリティ要件、パフォーマンス期待に応じて組み合わせることができます。

AWS Transit Gateway

Transit Gateway は、VPC とオンプレミスネットワークを接続する中央ハブとして機能し、ネットワーク接続を簡素化するクラウドルーターです。OpenSearch Service で Transit Gateway を実装すると、複数の VPC と AWS アカウントにまたがる OpenSearch Service ドメインへのアクセスを統合できます。Transit Gateway ルートテーブルを使用して、接続されたネットワーク間のトラフィックフローを正確に制御できます。VPC とオンプレミスネットワーク間の推移的ルーティングをサポートし、OpenSearch Service ドメインへのアクセスに必要なピアリング接続の数を大幅に削減します。この集中型アプローチにより、インフラストラクチャの成長に合わせてネットワーク管理をスケーラブルにできます。

AWS Client VPN

Client VPN を使用すると、マネージド OpenVPN ベースのソリューションを通じてプライベート OpenSearch Service ドメインに安全にアクセスできます。Client VPN を使用すると、OpenSearch Service ドメインへのアクセスに踏み台サーバーやプロキシサーバーを使用する必要がなくなり、管理負担が軽減され、セキュリティが向上します。Client VPN は証明書ベースと SAML ベースの両方の認証をサポートしています。Client VPN エンドポイントは複数のサブネットに関連付けて高可用性を実現できます。また、接続ログやセキュリティグループ制御などの包括的なセキュリティ機能も備えています。

VPC 接続オプションの詳細については、AWS Direct Connect ホワイトペーパーを参照してください。

Client VPN と Transit Gateway を組み合わせることで、プライベート VPC 内の OpenSearch Service ドメインにスケーラブルかつ柔軟にアクセスできます。以降のセクションでは、各サービスの統合方法を説明します。

前提条件

IAM Identity Center をまだセットアップしていない場合は、IAM Identity Center の有効化を参照して有効にしてください。組織インスタンスとアカウントインスタンスの両方が使用できます。Identity Center インスタンスは OpenSearch Service ドメインと同じ AWS リージョンにデプロイする必要があります。

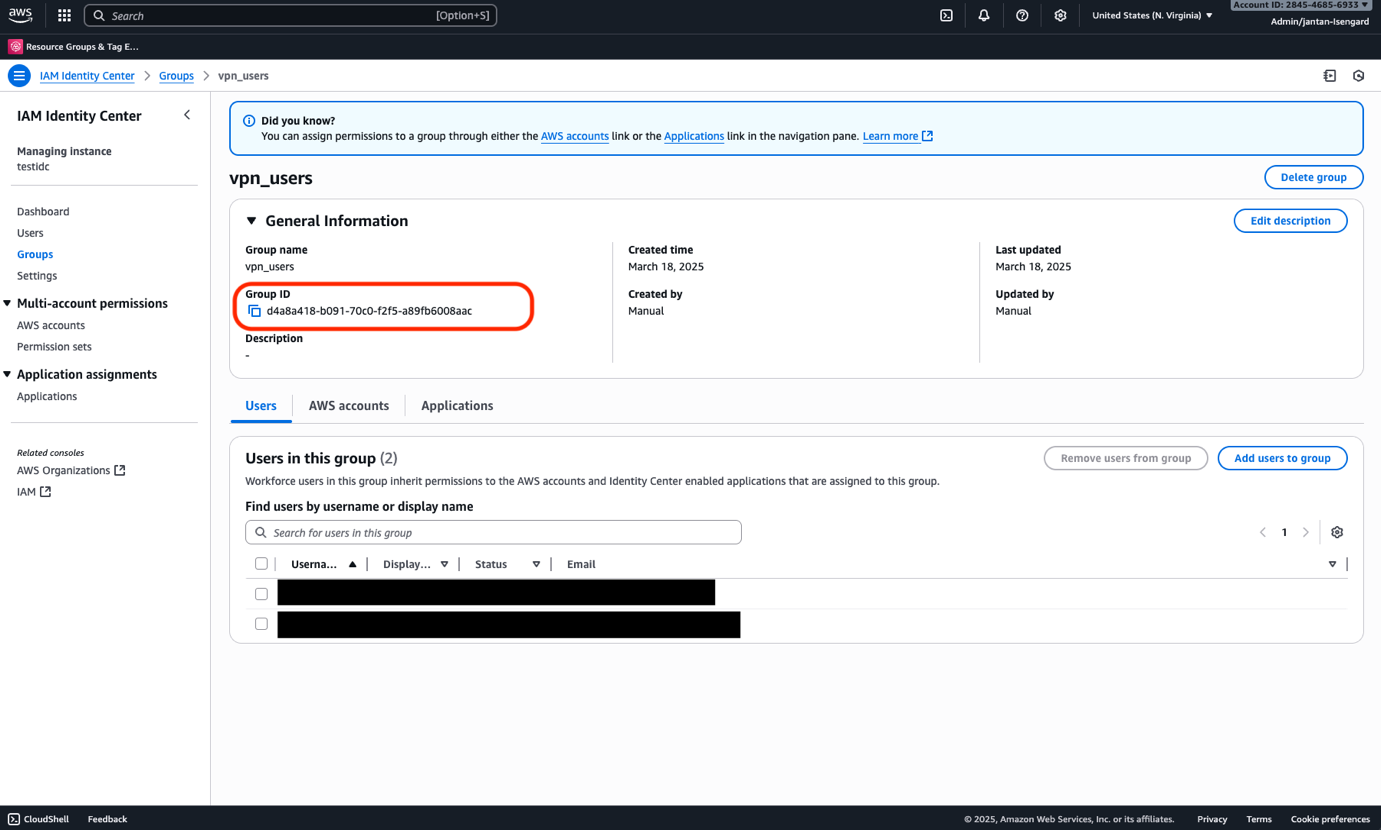

IAM Identity Center をセットアップしたら、以下の手順で IAM Identity Center グループを作成します。

- IAM Identity Center コンソールで、ナビゲーションペインの Groups を選択します。

- Create group を選択し、グループを作成します (この例では vpn_users という名前にします)。

- グループを作成したら、グループ名を選択して詳細ページを開きます。

- General information でグループ ID を確認します。これをテキストエディタに保存します。

- ユーザー (複数可) を作成し、vpn_users グループに割り当てます。これはユーザー作成フローで直接行うか、ユーザー作成後に行えます。

初期ネットワークトポロジーのセットアップ

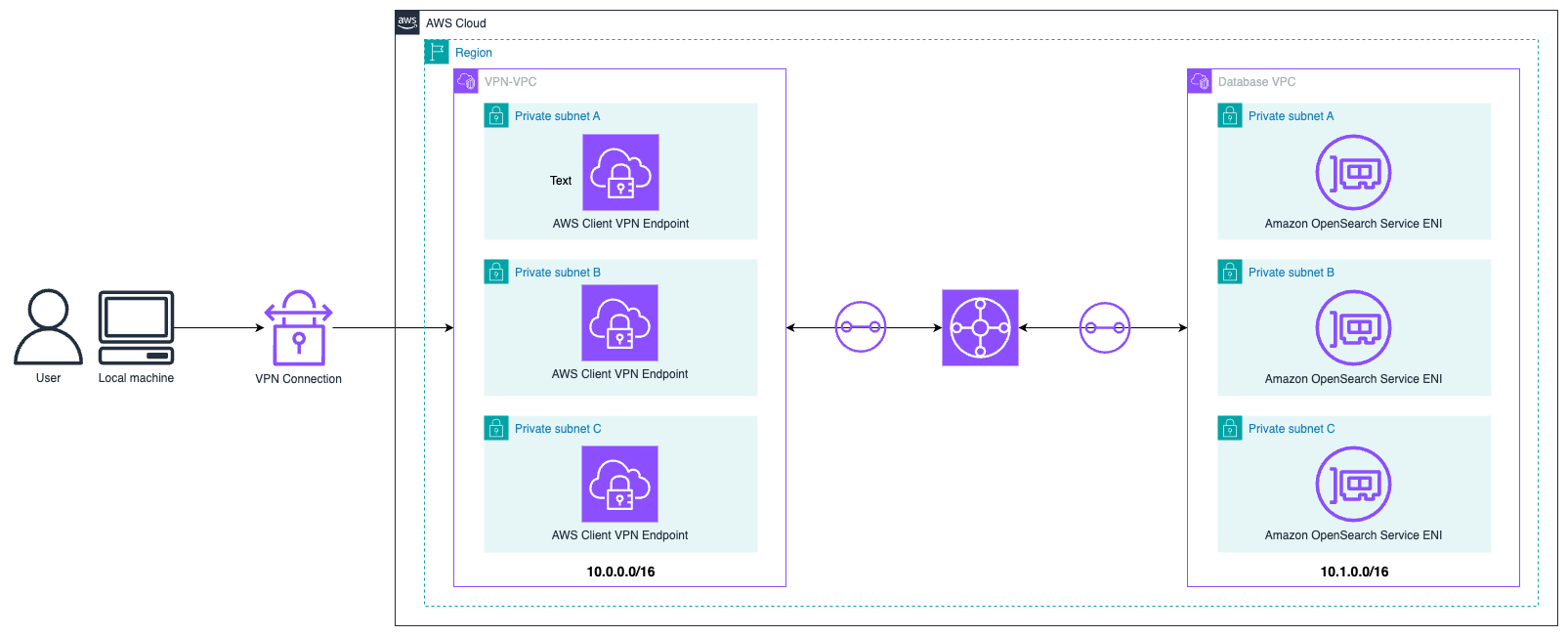

本記事では、以下の図に示すネットワークトポロジーを使用します。1 つの VPC は CIDR 範囲 10.0.0.0/16 で Client VPN エンドポイントをホストし、別の VPC は CIDR 範囲 10.1.0.0/16 で OpenSearch Service ノードをホストします。2 つの VPC は Transit Gateway で接続されています。環境の CIDR 範囲は異なる場合がありますが、重複しないことが唯一の要件です。

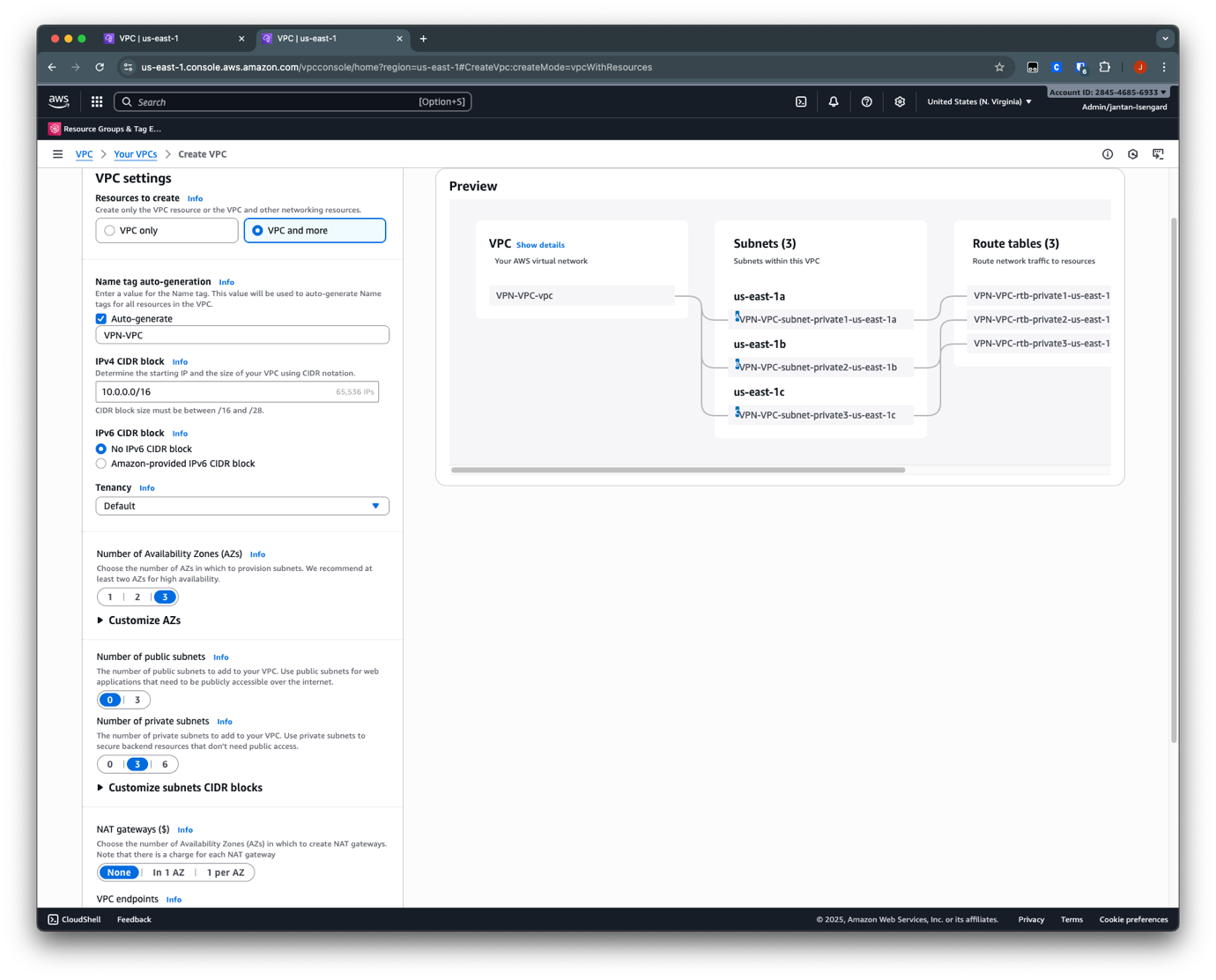

Amazon Virtual Private Cloud (Amazon VPC) を使用して 2 つの VPC を作成する手順は以下のとおりです。

- Amazon VPC コンソールで Create VPC を選択します。

- VPC and more を選択します。

- 本記事では、VPC 名を VPN-VPC とし、IPv4 CIDR ブロックに 10.0.0.0/16 を使用します。

- アベイラビリティーゾーンの数は 3 を選択します。

- パブリックサブネットの数は 0 を選択します。

- プライベートサブネットの数は 3 を選択します。

- NAT ゲートウェイの数は None を選択します。

- VPC エンドポイントの数は None を選択します。

- OpenSearch Service ドメイン用の 2 つ目の VPC を作成するため、同じ手順を繰り返します。以下の設定以外は同じ構成を維持します。

- 名前: Database-VPC

- IPv4 CIDR ブロック: 10.1.0.0/16

Transit Gateway の設定

Amazon VPC コンソールを使用した AWS Transit Gateway の作成の手順に従って、Transit Gateway を作成し、VPC をアタッチします。

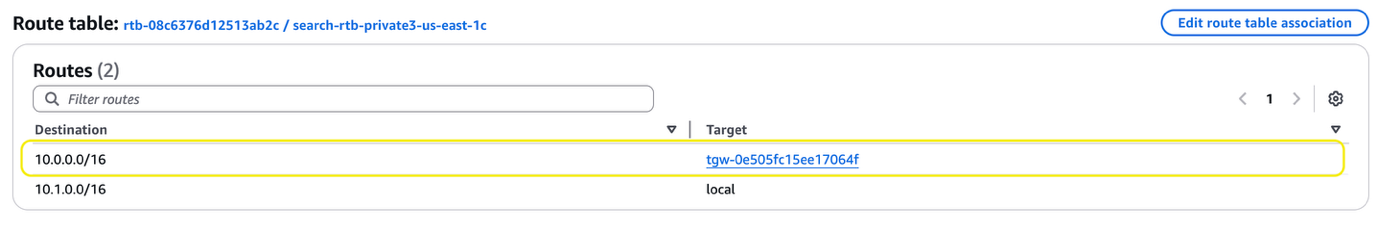

次に、OpenSearch Service ドメインへの接続を可能にするため、各 VPC ルートテーブルを更新する必要があります。

- Amazon VPC コンソールで、ナビゲーションペインの Route tables を選択します。

- VPN-VPC では、Client VPN エンドポイントがアタッチされているサブネットにルートを追加します。ルートは Transit Gateway を使用した 10.1.0.0/16 です。このルートにより、VPN ユーザーは Database-VPC に到達できます。

- Database-VPC では、OpenSearch Service ドメインエンドポイントのサブネットにルートを追加します。ルートは Transit Gateway を使用した 10.0.0.0/16 です。このルートにより、Database-VPC からの応答が VPN ユーザーに到達できます。

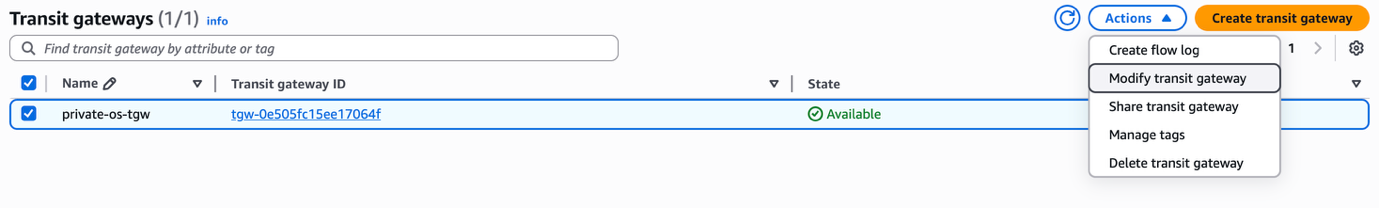

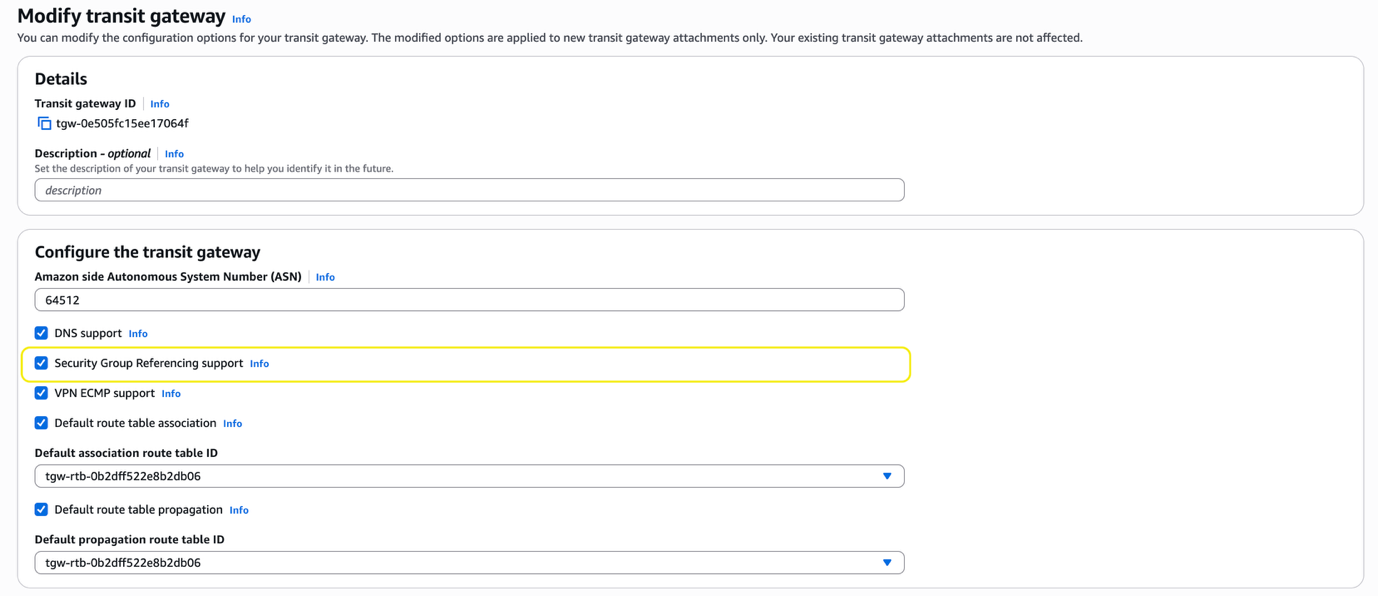

次に、Transit Gateway セキュリティグループ参照サポートの設定を更新する必要があります。これにより、OpenSearch Service ドメインのセキュリティグループが Client VPN セキュリティグループに対してのみポート 443 を開くことができます。これにより、最小権限の適用が簡単になります。

- Transit Gateway コンソールで、使用する Transit Gateway を選択します。

- Actions メニューから Modify transit gateway を選択します。

- Security Group Referencing support を選択し、Modify transit gateway を選択します。

Client VPN 認証の設定

Client VPN は高可用性のために複数の VPC サブネットに関連付けることができます。Client VPN は複数のクライアント認証方法をサポートしています。本記事では、IAM Identity Center を使用した SAML ベース認証を使用します。

IAM Identity Center を使用した SAML ベース認証をセットアップするには、以下のセクションの手順に従ってください。詳細については、AWS IAM Identity Center で AWS Client VPN ユーザーを認証するを参照してください。Client VPN エンドポイントをデプロイし、VPN-VPC に関連付けます。

データベース VPC への Client VPN アクセスの設定

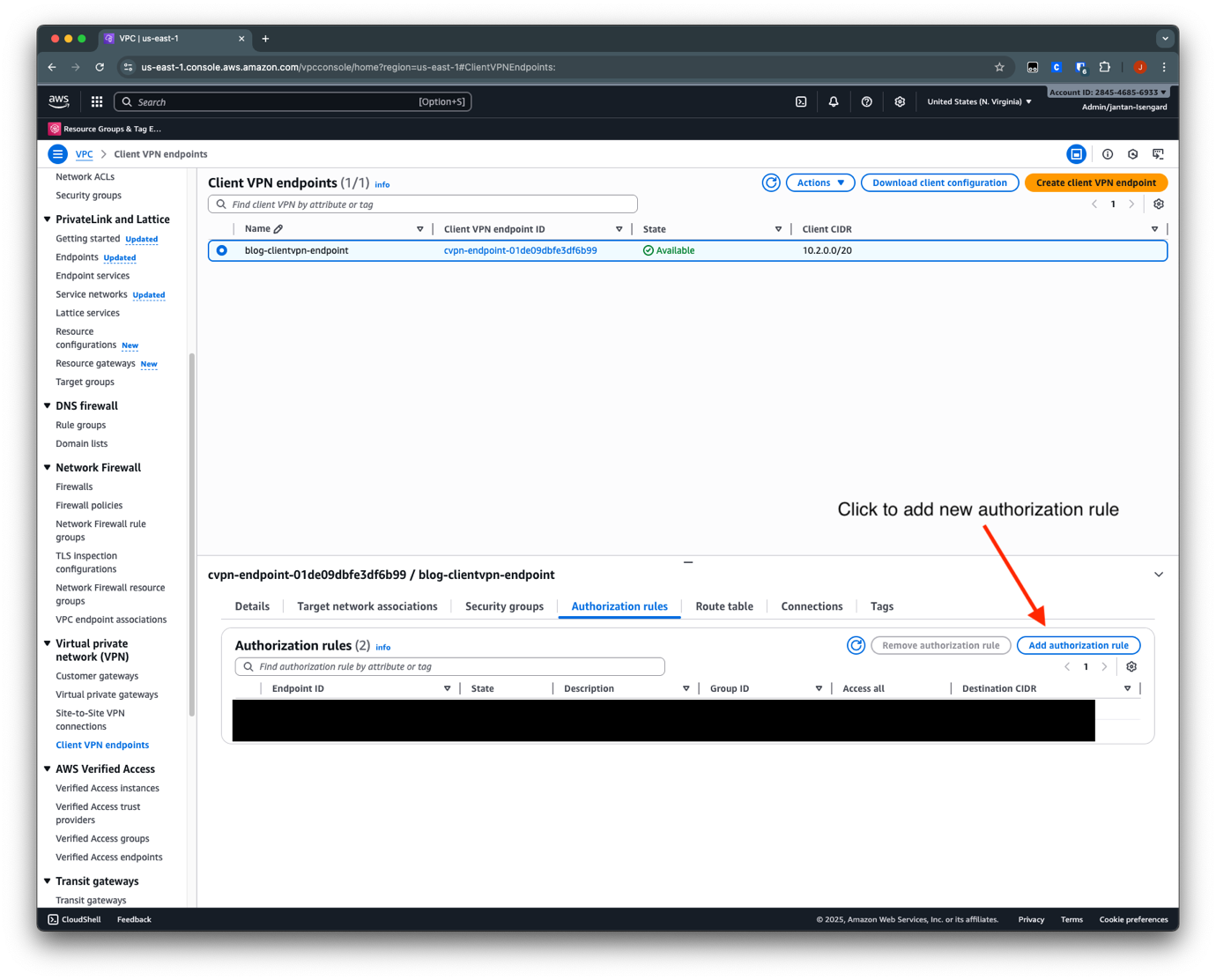

Client VPN エンドポイントの初期セットアップ時に、VPN_users グループが VPN-VPC ネットワーク (10.0.0.0/16) にアクセスすることを認可する認可ルールを定義しました。database-VPC への接続を追加する手順は以下のとおりです。

- Amazon VPC コンソールで、ナビゲーションペインの Client VPC endpoints を選択します。

- 作成したエンドポイントを選択します。

- Authorization rules セクションで Add authorization rules を選択します。

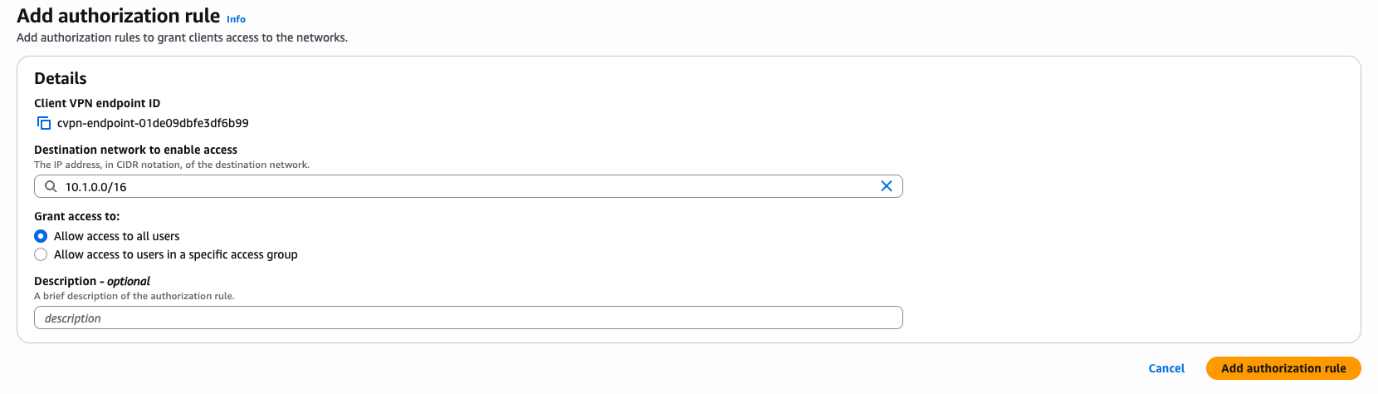

- Destination network to enable access に 10.1.0.0/16 (データベース VPC) を入力します。

- Grant access to で Allow access to all users を選択します。

- Add authorization rule を選択します。

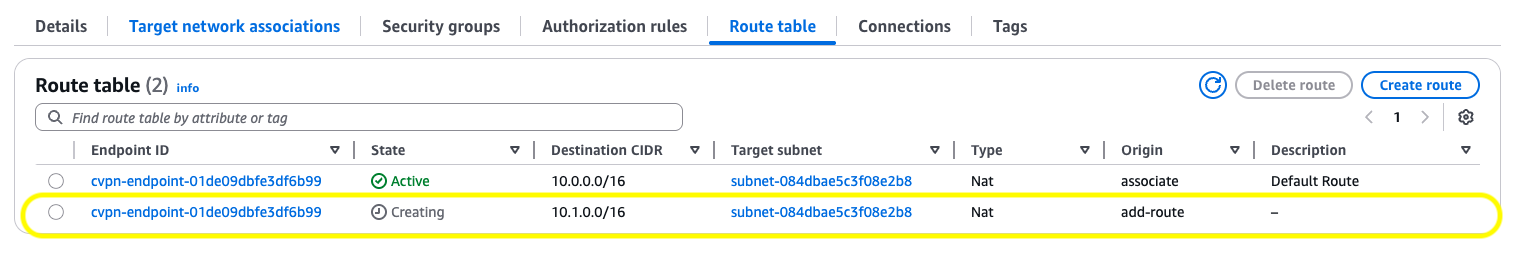

認可ルールを作成すると、ユーザーはその CIDR 範囲にアクセスできるようになります。次に、ネットワークの観点から到達性を提供するため、Client VPN エンドポイントのルートテーブルにエントリを追加します。

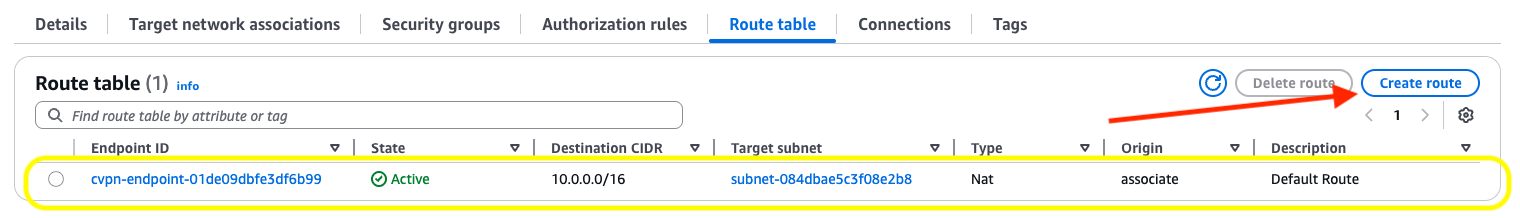

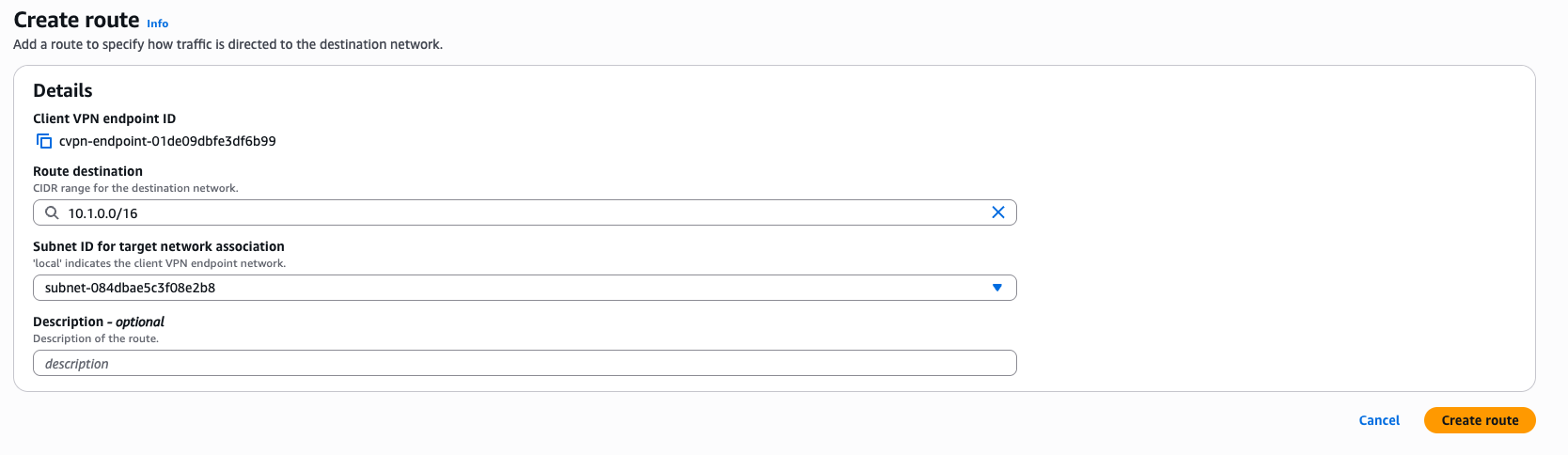

- Client VPN endpoints ページで、作成したエンドポイントを選択します。

- Route table セクションで Create route を選択します。

- Route destination に Database-VPC の CIDR 範囲 (10.1.0.0/16) を入力します。

- Subnet ID for target network association でサブネット ID を選択します。

- Create route を選択します。

新しいルートが「Creating」状態で表示されます。「Active」状態になると、VPN ユーザーはデータベース VPC へのネットワークパスを持ち、OpenSearch Service ドメインに到達できるようになります。

クライアントでの Client VPN アプリケーションの設定

クライアントで Client VPN アプリケーションを設定する手順は以下のとおりです。

- Client VPN for Desktop の関連するインストーラーをダウンロードし、Client VPN をインストールします。

- Client VPN エンドポイントファイルをダウンロードして準備します。

- Client VPN アプリケーションを開きます。

- Manage Profile を選択し、Add Profile を選択します。

- 表示名を入力し、VPN 設定ファイルをアップロードします。

- Add Profile を選択します。

OpenSearch Service と IAM Identity Center のフェデレーション設定

OpenSearch Service と IAM Identity Center のフェデレーションを設定する手順は以下のとおりです。

- データベース VPC に OpenSearch Service ドメインを作成します。

- OpenSearch Service と IAM Identity Center 間の SAML 統合を設定します。VPN カスタムアプリケーションに割り当てたのと同じグループを OpenSearch Service カスタムアプリケーションに割り当てます。

- OpenSearch Service ドメインに関連付けられたセキュリティグループを変更し、Client VPN サブネットからのアクセスを許可します。

- Client VPN のセキュリティグループを変更し、以下のエントリを追加します。

- タイプ: HTTPS

- ソース: Custom を使用し、OpenSearch Service ドメインのセキュリティグループを参照

エンドツーエンドフローのテスト

フロー全体をエンドツーエンドでテストできます。

- ローカルマシンで Client VPN を実行します。以前に設定したプロファイルを使用します。

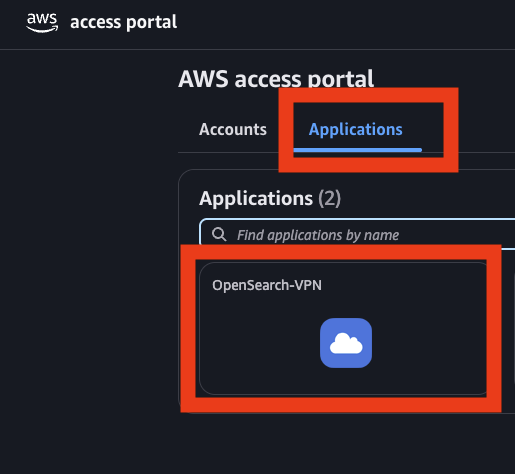

クライアントは IAM Identity Center での認証を求めます。認証後、「Authentication details received, processing details. You may close this window at any time.」というメッセージが表示されます。 - IAM Identity Center アクセスポータル URL にアクセスします (IAM Identity Center コンソールの Dashboard で確認できます)。前のステップで OpenSearch Service カスタムアプリケーションに割り当てられたユーザーとしてサインインします。

- 認証後、AWS Access Portal の Applications タブを選択し、OpenSearch Service アプリケーションを選択します。

割り当てたロールで OpenSearch Service Dashboards ページにリダイレクトされます。

クリーンアップ

ソリューションをテストした後、将来の課金を避けるため、作成したリソースを削除します。

- OpenSearch Service ドメインと、IAM Identity Center の SAML アプリケーション、ユーザー、グループを削除します。

- 作成した Client VPN エンドポイントを削除し、Transit Gateway からルーティングルールを削除します。

まとめ

本記事では、Transit Gateway、Client VPN、Site-to-Site VPN などのサービスを通じて、プライベート VPC にデプロイされた OpenSearch Service ドメインに安全にアクセスするためのネットワークオプションについて説明しました。また、IAM Identity Center を認証と認可に使用して、OpenSearch Service の ID 管理を簡素化する方法についても説明しました。ご質問やフィードバックがあれば、コメント欄でお知らせください。

著者について

この記事は Kiro が翻訳を担当し、Solutions Architect の 榎本 貴之 がレビューしました。