Amazon Web Services ブログ

最新情報 – Lambda 関数から VPC 内のリソースへのアクセス

数か月前に、AWS Lambda 関数から VPC 内のリソースにまもなくアクセスできるようになると発表しました。要望の多かったこの機能が提供開始され、今日からご利用いただけることをお伝えできて嬉しく思います。

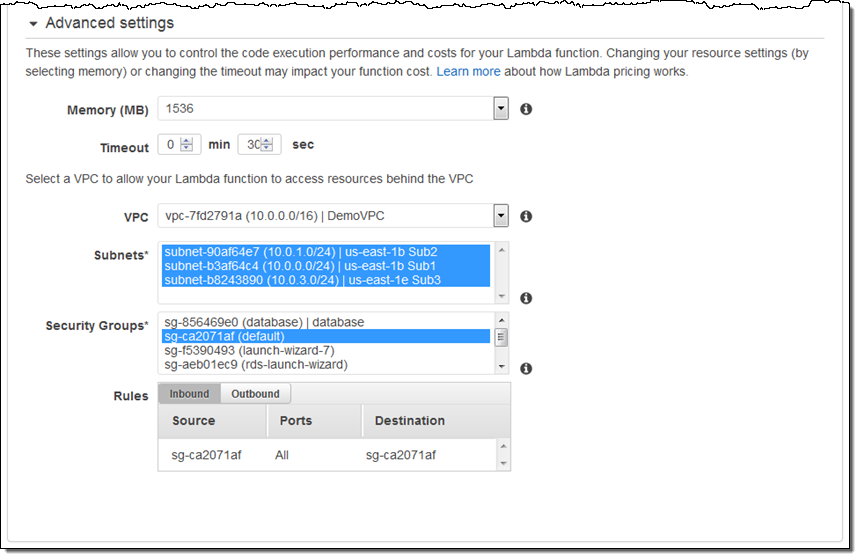

今回、Lambda 関数から Amazon Redshift データウェアハウス、Amazon ElastiCache クラスター、Amazon Relational Database Service (RDS) インスタンス、および特定の VPC 内からのみアクセス可能だったサービスエンドポイントにアクセスできるようになりました。それには、お使いの VPC を 1 つ選択し、関連するサブネットとセキュリティグループを指定するだけです。Lambda はこの情報を使用して、Lambda 関数が VPC 内のリソースにサクセスできるように、Elastic Network Interface (ENI) および (指定したサブネットから取り出された) プライベート IP アドレスをセットアップします。

VPC 内のリソースへのアクセス

これは新しい関数を作成するときにセットアップできます。また、既存の関数が VPC にアクセスできるように更新することもできます。この機能は、Lambda コンソールまたは CLI から設定できます。 ここでは、コンソールからセットアップする方法を説明します。

必要な設定はこれだけです。不明点がある場合は、Lambda ドキュメントの「Configuring a Lambda Function to Access Resources in an Amazon VPC」をお読みください。

知っておくこと

この新機能について知っておいていただきたいことがいくつかあります。

ENI と IP アドレスのリソース – Lambda は、処理の必要があるイベント数に基づいて自動的にスケールするため、ご使用の VPC では、指定したサブネットで空き IP アドレスが適切に提供される必要があります。

インターネットアクセス – 特定の関数に対してこの機能を有効にすると直ちに、その関数はデフォルトではインターネットにアクセスできなくなります。関数でこのタイプのアクセスが必要な場合は、ご使用の VPC でマネージド NAT ゲートウェイをセットアップするか (詳細については New – Managed NAT (Network Address Translation) Gateway for AWS を参照)、独自の NAT を実行する (「NAT インスタンス」を参照) 必要があります。

セキュリティグループ – 関数に対して選択するセキュリティグループにより、サブネット内およびインターネット上のリソースへの関数のアクセスが制御されます。

S3 エンドポイント – この機能を使用して VPC 内の S3 エンドポイントにアクセスすることもできます (詳細については New – VPC Endpoint for Amazon S3 を参照)。

オンラインセミナー – この新機能について詳しく知りたい場合は、今後予定されるオンラインセミナー Essentials: Introducing AWS VPC Support for AWS Lambda にご参加ください。