Amazon Web Services ブログ

SAP Cloud ERP Private(旧RISE with SAP)向けのAWS上でのエンタープライズ対応ハイブリッドネットワーク接続の構築

はじめに

AWS上でSAPワークロードの真の可能性を解き放つ準備はできていますか?パズルの最も重要なピースの一つを解決しましょう:企業ネットワークとクラウドERPワークロード間の安全で信頼性の高いネットワーク接続の確立です。

AWSでは、お客様がSAP Cloud ERP Private ワークロード(旧RISE with SAP)の実装を支援する中で、3つの質問が当然のように浮上します:

- 「プライベートクラウドERP環境への安全な接続をどのように確立すればよいか?」

- 「私たちのユースケースに最もコスト効率の良いネットワークアーキテクチャは何か?」

- 「Direct Connect、Site-to-Site VPN、またはその両方を実装すべきか?」

これらの質問をお持ちの方は、あなただけではありません。今日行うネットワーク接続の決定は、システムパフォーマンスから災害復旧機能まで、あらゆることに影響を与え、今後何年にもわたってSAP運用に影響を与えます。

このガイドでは、複雑さを取り除き、特定のビジネス要件に合致するアプローチで、既存のインフラストラクチャをAWS for SAP Cloud ERP Privateに接続する方法をお示しします。

開始:責任共有モデルの理解

SAP Cloud ERP Privateのワークロードを実装する際、責任は分担されます:

- SAPがCloud ERP Privateが動作するAWS環境を管理

- お客様がインフラストラクチャとAWS内のSAP Cloud ERP Private環境間のネットワーク接続を管理

この分担は、実装を開始する前に明確な接続戦略が必要であることを意味します。

ビジネスニーズに対応しましょう

すべての組織は、SAP Cloud ERP Privateの旅において独自の要件を持っています。私たちは以下の出発点を見ています:

- 集中実装:ネットワークインフラストラクチャをAWS for SAP Cloud ERP Private環境と迅速に接続するための、直接的で安全なネットワーキングソリューションをお探しです。このアプローチは、セキュリティを維持しながらシンプルさを優先します

- 既存のAWSインフラストラクチャ:確立されたAWS接続があり、SAP Cloud ERP Privateをネットワークアーキテクチャに効率的に統合し、現在の投資を最大化したいとお考えです

- マルチリージョン運用:ビジネスが複数のリージョンまたは複雑なハイブリッド環境にわたって高度なネットワーキング機能を必要とし、強化された制御と自動化を求めています

3つのアプローチすべてがセキュリティと信頼性を提供します。主な違いは、即座のニーズ、運用の複雑さ、将来のスケーラビリティのバランスをどのように取るかです。

この投稿で扱う内容

異なるビジネス要件に合致する3つの接続アーキテクチャを説明します:

- 基盤アーキテクチャ:セキュリティと信頼性を維持しながら迅速に実装できる、合理化された安全な接続ソリューション。迅速な展開を優先する組織に最適

- 統合アーキテクチャ:既存のAWS投資を最適化し、自動フェイルオーバー機能を提供するハイブリッド接続アプローチ。SAP Cloud ERP Privateワークロードを現在のAWS環境に組み込むのに最適

- 包括的アーキテクチャ:AWSベストプラクティスと高度な自動化を組み込みながら、複雑なマルチリージョン展開に最大の柔軟性を提供するエンタープライズランディングゾーンアプローチ

各ソリューションについて、以下を学習します:

- 主要なビジネスドライバーとユースケース

- 図表付きの詳細なアーキテクチャパターン

- 実装の考慮事項とベストプラクティス

各アーキテクチャはセキュリティと信頼性を提供します。選択は、特定のビジネス要件、運用の好み、成長計画によって決まります。

最適なネットワークアーキテクチャを構築する準備はできましたか?詳しく見ていきましょう。

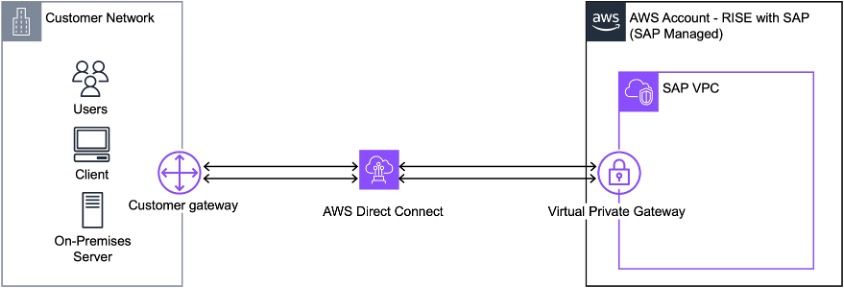

オプション1:AWS Direct Connectでミッションクリティカルな接続を構築![]()

SAPワークロードが一貫した高性能接続を要求する場合、AWS Direct Connect(DX)が提供します。このソリューションは、インフラストラクチャとAWS上のSAP Cloud ERP Private間の専用プライベートネットワーク接続を提供し、最も要求の厳しいワークロードに対して予測可能なパフォーマンスと信頼性の高いスループットを保証します。

なぜDirect Connectを選ぶのか?

ミッションクリティカルなSAP環境において、DXは以下を提供します:

- 一貫した低レイテンシパフォーマンス

- 予測可能なネットワーク動作

- 専用帯域幅

- プライベート接続によるセキュリティ強化

重要:スムーズな展開を確保するため、予定されている本稼働日の少なくとも6〜8週間前にDirect Connectの実装を開始してください。

以下が必要な場合にDXを検討してください:

- 一貫した低レイテンシパフォーマンスを必要とする本番SAP環境

- 定期的な大容量データ転送(1日2TB以上)

- 複数のリージョンにわたる信頼性の高い帯域幅

- ミッションクリティカルな運用における予測可能な応答時間

Direct Connection オプションの選択:

AWS Direct Connectは接続への2つのパスを提供します:

- ホスト接続

- AWS Direct Connectパートナーを通じた迅速な展開

- コスト効率の良い実装

- 50 Mbpsから25 Gbpsまでの帯域幅オプション

- 実装時間の短縮(数日から数週間)

- ほとんどのSAP Cloud ERP Private展開に最適

- 専用接続

-

- 接続に対する最大限の制御

- 最大100 Gbpsのカスタム帯域幅

- より長い実装タイムライン(数週間)

- より高い初期費用

- 大容量、レイテンシに敏感なワークロードに推奨

重要なセキュリティ注意事項:どちらの接続タイプも組み込み暗号化は含まれていません。強化された保護のためにMACsecなどの追加のセキュリティ対策の実装を検討してください。

回復力のある接続の構築

ミッションクリティカルなワークロードについては、高可用性のために複数のDX接続の実装をお勧めします。方法は以下の通りです:

- AWS Direct Connect回復力推奨事項を使用して最適なモデルを選択

- 冗長接続のためにAWS Direct Connect回復力ツールキットを実装

- 最大の回復力のために異なるプロバイダーからの接続を展開

- 本稼働前にフェイルオーバー構成をテスト

コストの考慮事項

複数のDX接続は単一リンクと比較して初期費用と継続費用の両方を増加させますが、以下を提供します:

- より高い可用性

- 強化されたSLAコンプライアンス

- より良いビジネス継続性

- 接続中断のリスク軽減

注意:AWS for SAP Cloud ERP Privateへのネットワーク接続を実装する際、Direct Connect接続管理をSAPに委任すると、将来の接続変更の柔軟性が制限される可能性があることに注意してください。

オプション2:Direct Connect + VPNフェイルオーバーでコストと信頼性を最適化

図2:顧客ネットワークとSAP Cloud ERP Private(RISE with SAP)環境間のAWS Direct Connectプライマリ接続とSite-to-Site VPNバックアップ

AWS for SAP Cloud ERP Privateワークロードの接続を計画する際、ビジネス継続性を実現するために常に複数のDirect Connect接続が必要というわけではありません。AWS Direct ConnectとSite-to-Site VPNを組み合わせることで、パフォーマンスとコスト効率のバランスを取った回復力のあるネットワークアーキテクチャを作成できます。

ハイブリッド接続戦略の構築

このソリューションは、Direct Connectをプライマリパスとして使用し、SAPワークロードに期待される一貫したパフォーマンスを提供します。一方、AWS Site-to-Site VPN(VPN)は自動フェイルオーバーオプションとして待機し、プライマリ接続に中断が発生した場合にインターネット経由で暗号化された接続を提供します。このアプローチにより、冗長Direct Connectリンクのコストなしに高い信頼性を得ることができます。

組織は以下の場合にこのハイブリッドモデルが特に価値があると感じています:

- 複数のリージョンにわたってSAPワークロードを展開する場合

- 開発およびテスト環境をサポートする場合

- グローバルの従業員からSAPアプリケーションへのアクセスを可能にする場合

- ビジネス継続性を維持しながらコストを管理する場合

Site-to-Site VPNの開始

AWS Site-to-Site VPNを組み込む主な利点の一つは、迅速な展開機能です。Direct Connectの実装が進行中(6〜8週間かかる場合があります)の間に、数日でVPN接続を確立できます。これにより、チームはSAP Cloud ERP Privateでの作業をすぐに開始し、準備ができたらDirect Connectをプライマリパスとして移行できます。

VPN接続は以下を提供します:

- 安全なデータ転送のための組み込みIPSec暗号化

- インターネット接続に基づく柔軟な帯域幅

- 従業員のグローバルなアクセシビリティ

- 従量課金制の価格モデル

ビジネスに適した選択をする

このハイブリッドアプローチは、以下が必要な組織に特に適しています:

- パフォーマンス要件と予算制約のバランスを取る

- さまざまな帯域幅ニーズを持つリモートオフィスをサポートする

- 開発チームに即座の接続を提供する

- 災害復旧機能を確立する

帯域幅とレイテンシはインターネット接続によって変動しますが、お客様はSite-to-Site VPNが開発、テスト、バックアップシナリオに十分以上のパフォーマンスを提供することを発見しています。自動フェイルオーバー機能により、プライマリ接続に問題が発生してもチームは重要なSAPシステムへのアクセスを維持できます。

実装の計画

このハイブリッド接続アプローチを検討する際は、以下の重要なポイントを念頭に置いてください:

- 要件から始める:

-

- 予想されるトラフィック量

- 異なる環境のパフォーマンス要件

- 従業員の地理的分布

- 予算制約

- タイムラインを考慮する:

-

- 即座の接続のためにまずVPNを実装

- 並行してDirect Connect展開を計画

- テストと検証期間をスケジュール

- フェイルオーバー手順を準備

- 成長について考える:

-

- 将来の帯域幅要件

- 追加の場所の接続

- 潜在的なワークロード拡張

詳細な構成手順とアーキテクチャパターンについては、オンプレミスネットワークからRISE with SAPへの接続に関する技術文書をご確認ください。

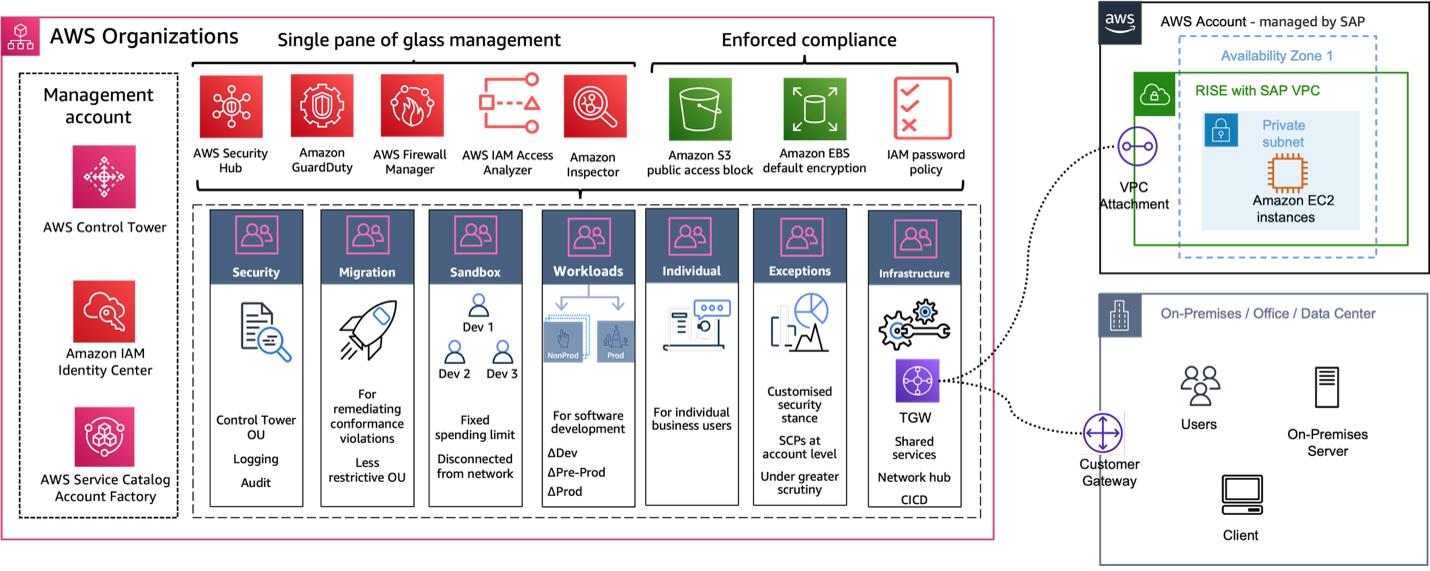

オプション3:AWSランディングゾーンでエンタープライズ基盤を構築

SAP Cloud ERP Privateへの旅がより広範なクラウド戦略の一部である場合、ランディングゾーンの実装により、ビジネスとともに成長する基盤が作成されます。このアプローチは、AWS環境全体でセキュリティと制御を維持しながら複雑さを管理するのに役立ちます。

なぜランディングゾーンアプローチを検討するのか?

ランディングゾーンを組織のデジタル都市計画と考えてください。個々の構造(ワークロード)をスペースが許す場所に構築するのではなく、現在のニーズをサポートしながら将来の成長に備える、よく設計されたインフラストラクチャを作成しています。SAP Cloud ERP Privateにとって、これは接続ソリューションがより大きな戦略的アーキテクチャの一部になることを意味します。

エンタープライズ基盤の構築

その核心において、ランディングゾーンはベストプラクティスに従うWell-ArchitectedなマルチアカウントAWS環境です。以下を提供します:

- 集中化されたセキュリティ制御と監視

- 標準化されたネットワークアーキテクチャ

- 自動化されたアカウントプロビジョニング

- リージョン間での一貫したガバナンス

- 柔軟な統合オプション

Landing Zone Accelerator(LZA)は、この基盤を迅速かつ安全に実装するのに役立ちます。オープンソースツールとして、LZAはAWSの最新のベストプラクティスを組み込みながら、ニーズに基づいてカスタマイズする柔軟性を提供します。

接続された環境の作成

ランディングゾーン内で、AWS Transit Gatewayは洗練された企業ネットワークバックボーンと同様に、ネットワークトラフィックの中央ハブとして機能します。この設計により、以下が可能になります:

- 複数のVPCの接続

- オンプレミスネットワークの統合

- 一貫したセキュリティポリシーの実装

- トラフィックパターンの集中監視

- 必要に応じた接続のスケール

実世界での応用

組織は以下の場合にランディングゾーンアプローチを実装します:

- 厳格なセキュリティとコンプライアンス基準を維持する必要がある

- コアSAPワークロードを超えて拡張する計画がある

- 複数の地理的リージョンで運用している

- 高度なトラフィック管理が必要

- 追加のAWSサービスを活用したい

- 集中化された監視と管理が必要

例えば、グローバル製造業者はAWS for SAP Cloud ERP Privateから始めるかもしれませんが、IoT機能、分析プラットフォーム、機械学習サービスを追加する計画があります。ランディングゾーンアプローチにより、これらの追加がよりスムーズで安全になります。

ランディングゾーンの計画

ランディングゾーンは直接接続オプションよりも多くの初期計画が必要ですが、Landing Zone Acceleratorがプロセスを簡素化します。開始方法は以下の通りです:

- 要件の評価

-

- 現在および将来のワークロードニーズ

- セキュリティとコンプライアンス基準

- 地理的分布

- 統合要件

- アーキテクチャの設計

-

- アカウント構造

- ネットワークトポロジー

- セキュリティ制御

- 管理ツール

- 展開の計画

-

- 実装フェーズ

- リソース要件

- タイムラインの考慮事項

- テストアプローチ

必要な時にサポートを受ける

Landing Zone Acceleratorは自動化とガイダンスを提供しますが、この旅において一人ではありません。AWSプロフェッショナルサービスとAWSパートナーが以下をサポートできます:

- 最適なアーキテクチャの設計

- セキュリティベストプラクティスの実装

- ネットワーク接続の構成

- 運用手順の確立

将来を見据えて

ランディングゾーンアプローチは直接接続オプションよりも大きなステップのように見えるかもしれませんが、組織の将来への投資です。以下に必要なフレームワークを提供します:

- 効率的なスケール

- セキュリティの維持

- コストの制御

- イノベーションの実現

- ビジネス成長のサポート

AWS for SAP Cloud ERP Privateに特化した詳細なガイダンスについては、AWS上でRISE with SAPのためのエンタープライズ対応ネットワーク基盤の構築に関するドキュメントをご覧ください。

すべてをまとめる:最適なネットワーク戦略の構築

AWS for SAP Cloud ERP Private(旧RISE with SAP)を使用する各組織の旅は独特です。そのため、AWSは特定のニーズに合わせて組み合わせることができる柔軟な接続オプションを提供しています。これらのオプションがどのように連携して包括的なソリューションを作成するかを探ってみましょう。

エンタープライズ成功のための強力な組み合わせ

- パフォーマンス + 回復力 – Direct ConnectとSite-to-Site VPNの組み合わせ(オプション1 + 2)

-

- 重要なワークロードは専用接続で実行

- リモート拠点はVPN経由で接続

- 組み込みフェイルオーバー保護

- コスト効率的なグローバルリーチ

- エンタープライズ制御 + 信頼性 – 冗長Direct Connectを持つランディングゾーン(オプション3 + 1)

-

- 環境に対する最大限の制御

- 最高レベルの可用性

- 業界標準のセキュリティ制御

- 将来対応の基盤

- 柔軟性 + コスト最適化 – ハイブリッド接続を持つランディングゾーン(オプション3 + 2)

-

- スケーラブルなアーキテクチャ

- スマートなコスト管理

- 自動フェイルオーバー

- 簡素化された管理

- 完全なエンタープライズソリューション – 包括的アプローチ(オプション1 + 2 + 3)

-

- 最大の柔軟性

- 完全な冗長性

- グローバルリーチ

- 将来対応設計

決定を下す

最適なネットワーク戦略は、いくつかの重要な要因によって決まります:

- ビジネスクリティカルな要件

- パフォーマンス要件

- 予算の考慮事項

- 実装タイムライン

- 将来の成長計画

- 地理的分布

行動を起こす:次のステップ

結論として、AWS for SAP Cloud ERP Private(RISE with SAP)へのネットワーク接続は、プレッシャーの下では複雑に見えるかもしれません。しかし、この投稿と言及されたリソースの助けを借りて、より情報に基づいた出発点を持つことができます。最適なネットワーク接続の選択は、ビジネス目標、実装時間枠、予算、AWSやネットワーキングの習熟度、その他の制限事項によって決まります。行動を起こす方法は以下の通りです:

- 要件の評価

-

- 現在のネットワーク要件をマッピング

- パフォーマンス要件の文書化

- 重要なワークロードの特定

- 将来の成長を考慮

- アプローチの計画

-

- 接続戦略の選択

- 実装フェーズの定義

- タイムラインの確立

- ステークホルダーの調整

- 実装の準備

-

- 技術要件の作成

- AWSとの早期エンゲージメント

- アーキテクチャレビューのスケジュール

- テスト計画の開発

結論:

AWS for SAP Cloud ERP Private(旧RISE with SAP)への成功した接続への旅は、シンプルなDirect Connect実装から始めるか、包括的なランディングゾーンを構築するかに関わらず、まず一歩から始まります。。

始める準備はできましたか?AWSアカウントチームに連絡するか、AWSサポートポータルでケースを開いて、最適なネットワークアーキテクチャの構築を開始してください。

追加リソース:

- AWS上でRISE with SAPのためのエンタープライズ対応ネットワーク基盤構築のガイダンス

- 接続 – 一般的なSAPガイド

- 安全でスケーラブルなマルチアカウントAWS環境のセットアップ – AWS P…

- AWS Direct Connect + AWS Transit Gateway + AWS Site-to-Site VPN – Amaz…

- オンプレミスネットワークからRISE with SAPへの接続

本ブログの翻訳はAmazon Q Developer CLIによる機械翻訳を行い、パートナー SA 松本がレビューしました。原文はこちらです。