Amazon Web Services ブログ

Category: AWS Transit Gateway

スマートストアを AWS にネットワーク接続する方法

アマゾン ウェブ サービス (AWS) のスマートストアソリューションの出現は、小売業者に新たな可能性を示しました。これらのソリューションを最大限に活用するには、小売業者はネットワークインフラストラクチャを最適化する必要があります。小売業者が業務のデジタル化を進め、より多くのサービスをクラウドに移行するにつれて、セキュリティとネットワークインフラストラクチャが主要な論点となっています。何千ものエンドポイントの管理、セキュリティコンプライアンスの確保、すべての店舗からの迅速かつ安全なクラウドアクセスの提供は、小売業者が直面する課題のほんの一部にすぎません。これらの課題は、世界中に大規模な店舗ネットワークを持つ小売業者にとって特に困難な場合があります。幸いなことに、これらの課題に対する解決策があります。それは、AWS を使用してネットワークとセキュリティインフラストラクチャを統合し、一元管理することです。

通信サービスプロバイダのデータセンターを Amazon VPC に相互接続するデザインパターン

従来から、通信サービスプロバイダ (CSP) は Virtual Routing and Forwarding […]

AWS 上での LTE および 5G データネットワークブレークアウト設計

通信サービスプロバイダ (CSP) が AWS 上に Long Term Evolution (LTE) また […]

VPC PeeringからAWS Transit Gatewayに移行する際のベストプラクティスと考慮事項

この記事では、既存のVPCで利用されているAmazon Virtual Private Cloud (VPC) […]

Network Load Balancer を使用して Amazon FSx for NetApp ONTAP マルチ AZ ファイルシステムにトラフィックをルーティングする

このブログは 2022 年 12 月 9 日に Jay Horne(Sr. Storage Solutions […]

【開催報告&資料公開】Inter BEE 2022 AWS メディアセミナー開催報告 ( 第二回 )

AWS では 2022 年 11 月 16 日(水)から18日(金)に幕張メッセで開催された Inter BE […]

AWS Client VPN を活用しリモートワーク接続をスケールさせる

この記事は、Using AWS Client VPN to scale your work from home […]

AWS Site-to-Site VPN プライベートIP VPN のご紹介

Update 2023/07/11 : AWS マネジメントコンソールのチュートリアル、 CDK と Terr […]

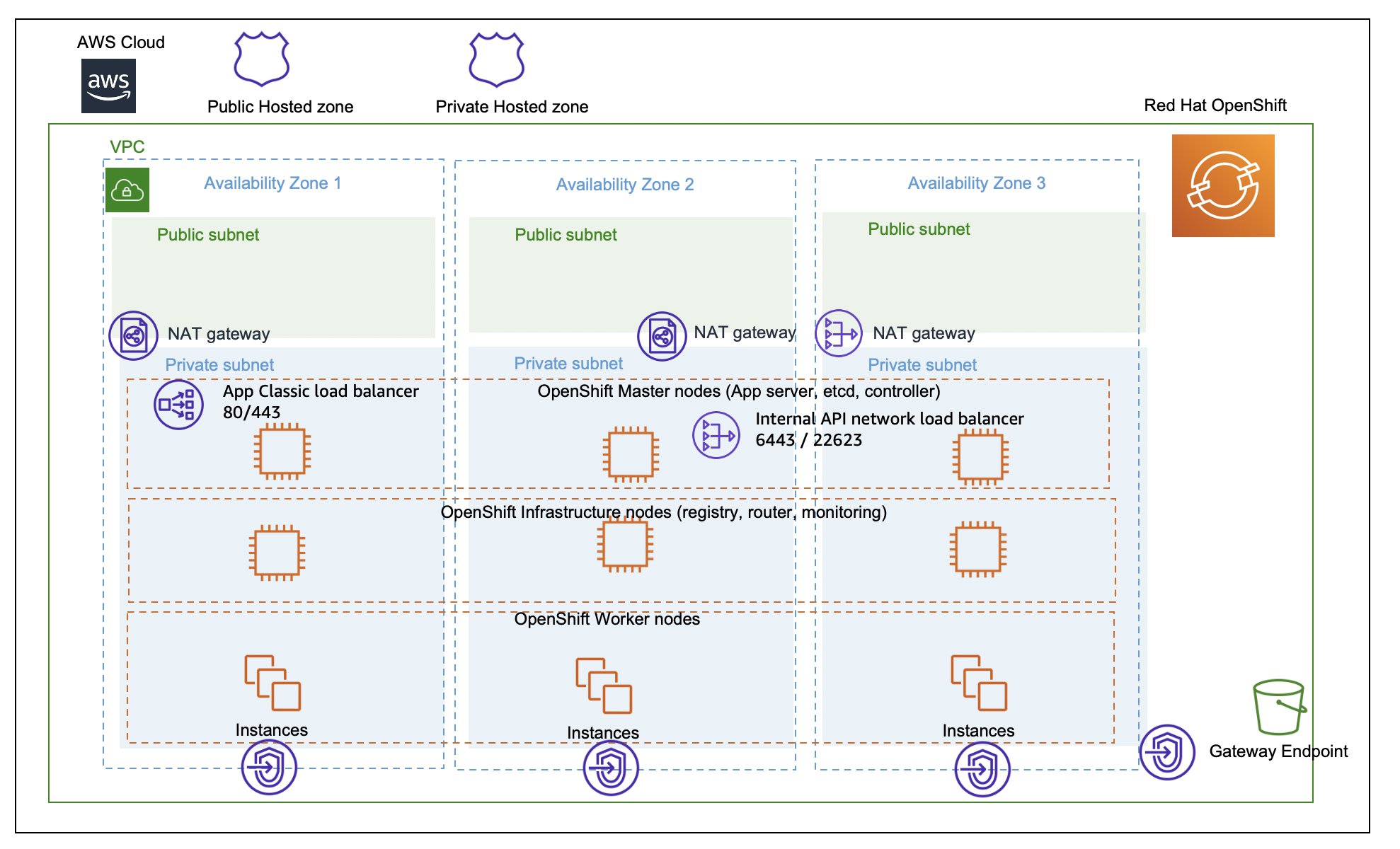

AWS PrivateLink を用いた Red Hat OpenShift Service on AWS のプライベートクラスター

この記事は Red Hat OpenShift Service on AWS: private cluster […]

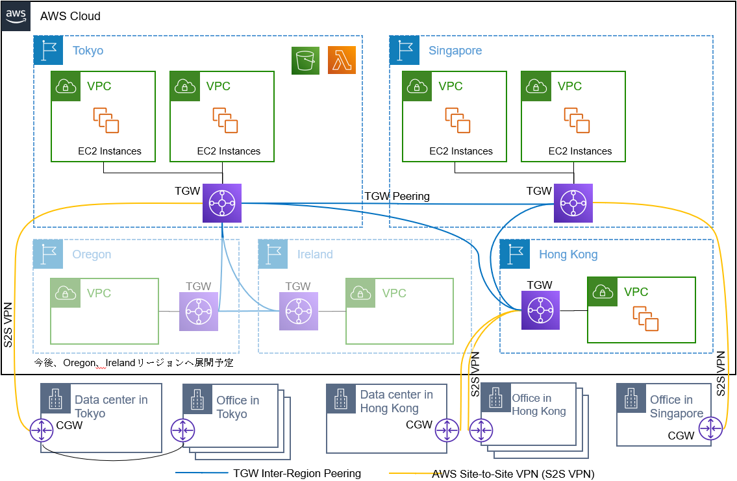

AWS導入事例: SMK株式会社 AWS Transit Gateway Inter-Region Peeringを活用したグローバルネットワークHub

SMK株式会社のAWS導入事例のご紹介です。 AWS 導入前において、ネットワークの帯域幅や、エンジニアリソー […]