Amazon Web Services 한국 블로그

AWS Firewall Manager – 웹 애플리케이션 방화벽 관리 서비스 출시

분산 제어와 중앙 집중식 제어 사이에는 항상 긴장이 존재하며 이는 규모가 큰 조직에서 더욱 두드러집니다. 분산 제어 모델에서는 팀이 신속하게 움직이고 지역적 필요 사항에 대응할 수 있는 반면 중앙 집중식 모델은 글로벌 이니셔티브와 모든 팀에 해당하는 문제에 대한 적절한 가시성을 제공합니다.

이러한 문제는 AWS 고객의 애플리케이션 환경이 수많은 AWS 리전, AWS 계정, 개발 팀 및 애플리케이션을 포함하는 규모로 성장할 때 발생하기 시작합니다. 고객은 AWS를 통해 가장 적합한 위치에 리소스를 배포할 수 있는 동시에 민첩성과 반응성을 향상할 수 있다는 사실을 매우 좋아합니다. 이러한 다양성과 규모는 보안과 규정 준수에 있어 새로운 문제를 야기합니다. 혁신의 자유도는 중요 데이터의 보호 및 위협 발생 시 신속한 대응의 필요성과 균형을 이루어야 합니다.

지난 수 년 동안 AWS에서는 AWS WAF와 AWS Shield 등 광범위한 보호 옵션을 고객에게 제공했으며 그 규모를 계속 확대해 왔습니다. AWS 고객은 이러한 옵션을 적극 활용하고 있으며 모든 옵션을 하나의 중앙 위치에서 관리할 수 있는 기능을 요청했습니다.

AWS Firewall Manager 출시

AWS Firewall Manager는 이러한 고객을 위해 설계되었습니다! 이 서비스를 사용하면 여러 AWS 계정을 사용하고 애플리케이션을 원하는 리전에 호스팅할 수 있는 동시에 조직의 보안 설정과 프로필에 대한 중앙 집중식 제어를 유지할 수 있습니다. 개발자는 개발을 수행하고 혁신자는 혁신을 추진할 수 있으며 보안 팀은 잠재적 위협과 실제 공격에 신속하고 일관성 있게 그리고 글로벌하게 대응할 수 있습니다.

계정 및 애플리케이션 전반에 걸친 자동화된 정책 적용 기능을 사용하면 보안 팀에서 신규 및 기존 애플리케이션이 Firewall Manager를 사용할 때 전사적 보안 정책을 준수하도록 보장할 수 있습니다. 그 뿐 아니라 미흡한 애플리케이션 및 AWS 리소스를 찾아 수 분 내에 규정 준수를 구현할 수 있습니다.

Firewall Manager는 WAF 규칙 집합을 포함하는 명명된 정책과 선택적으로 AWS Shield 고급 보호 기능을 기반으로 구축됩니다. 각 정책은 계정, 리소스 유형, 리소스 식별자 또는 태그에 의해 지정된 특정 AWS 리소스 집합에 적용됩니다. 정책은 일치하는 모든 리소스 또는 선택한 부분집합에 자동으로 적용될 수 있습니다. 정책은 사내에서 작성한 WAF 규칙을 포함할 수 있으며 Imperva, F5, Trend Micro와 같은 AWS 파트너와 기타 AWS Marketplace 벤더가 생성한 WAF 규칙도 포함할 수 있습니다. 보안 팀은 이를 통해 기존 온프레미스 보안 환경을 클라우드로 복제할 수 있습니다.

둘러보기

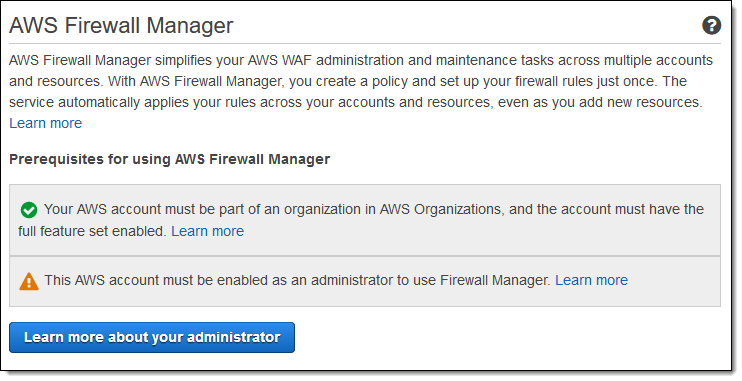

Firewall Manager에는 다음과 같은 세 가지 사전 요구 사항이 있습니다.

AWS Organizations – 조직은 AWS Organizations를 사용하여 계정을 관리해야 하며 모든 기능이 활성화되어 있어야 합니다. 자세한 내용은 조직 생성을 참조하십시오.

Firewall 관리자 – 조직 내의 AWS 계정 중 하나를 Firewall Manager의 관리자로 지정해야 합니다. 이렇게 하면 해당 계정에 AWS WAF 규칙을 전사적으로 배포할 수 있는 권한이 부여됩니다.

AWS Config – 조직 내 모든 계정에 대해 AWS Config를 활성화해야 Firewall Manager가 새롭게 생성된 리소스를 감지할 수 있습니다(이 작업은 StackSets Sample Templates(StackSets 샘플 템플릿) 페이지의 Enable AWS Config(AWS Config 활성화) 템플릿을 사용하여 수행할 수 있습니다). 자세한 내용은 Getting Started with AWS Config(AWS Config로 시작하기)를 참조하십시오.

제에게 기업이 있는 것이 아니므로 제 동료들이 친절하게도 테스트 계정을 생성해 주었습니다! 마스터 게정에서 Firewall Manager 콘솔을 열면 처음 두 가지 사전 요구 사항과 관련한 현재 상태를 알 수 있습니다.

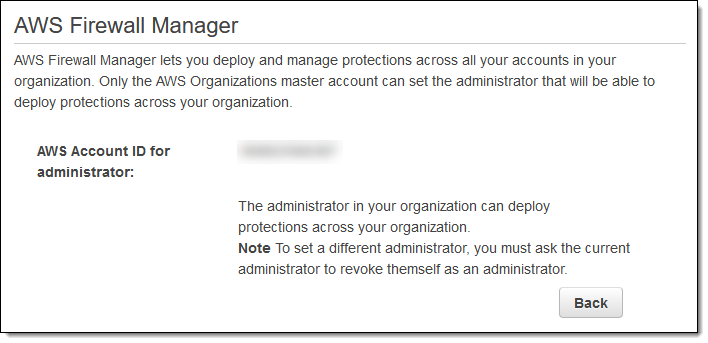

Learn more about…(…에 대해 자세히 알아보기) 버튼을 클릭하면 관리자의 계정 ID가 표시됩니다.

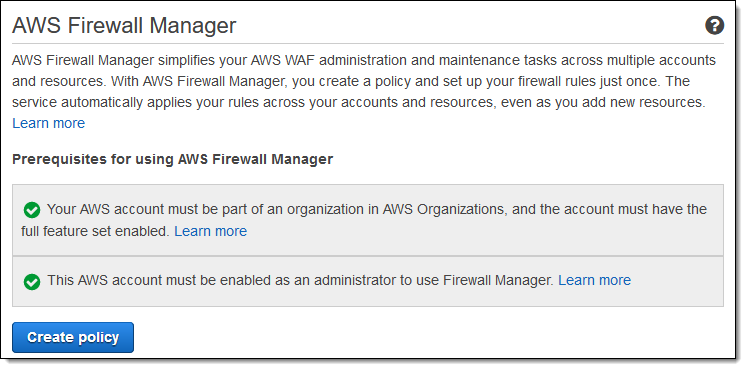

실제 상황에서는 제가 마스터 계정에 대한 액세스 권한이 있을 가능성이 낮지만 이 계정으로 전환하겠습니다. 이제 콘솔을 열면 사전 요구 사항이 충족된 것을 볼 수 있습니다. Create policy(정책 생성)을 클릭하여 계속 진행합니다.

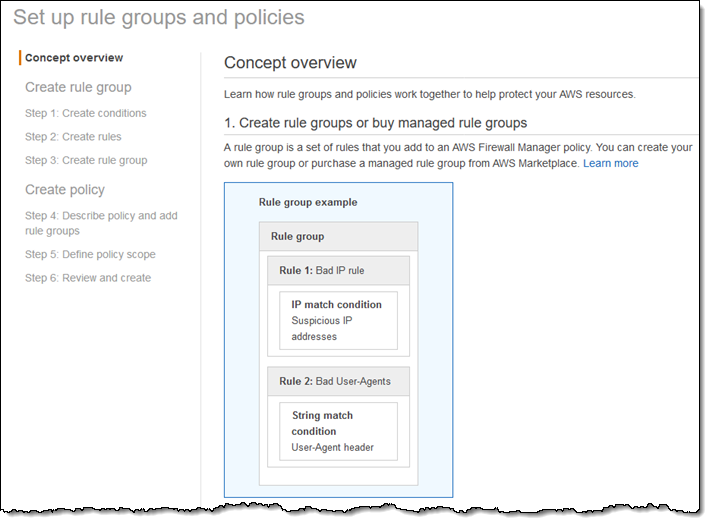

콘솔에 절차에 대한 요약이 표시됩니다. 이제 규칙과 규칙 그룹을 생성하고, 규칙 그룹으로 정책을 정의하고, 정책의 범위를 정의한 다음 실제로 정책을 생성해야 합니다.

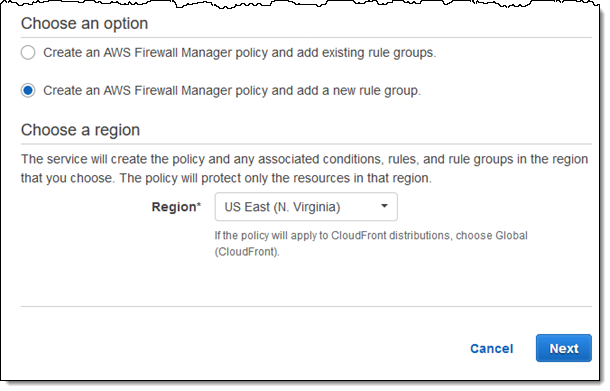

페이지 하단에서 미국 동부(버지니아 북부) 리전의 리소스에 대한 새로운 정책 및 규칙 그룹을 생성하고 Next(다음)를 클릭합니다.

그런 다음 아래의 옵션을 선택하여 규칙의 조건을 지정합니다.

- 교차 사이트 스크립팅

- 지리적 오리진

- SQL 주입

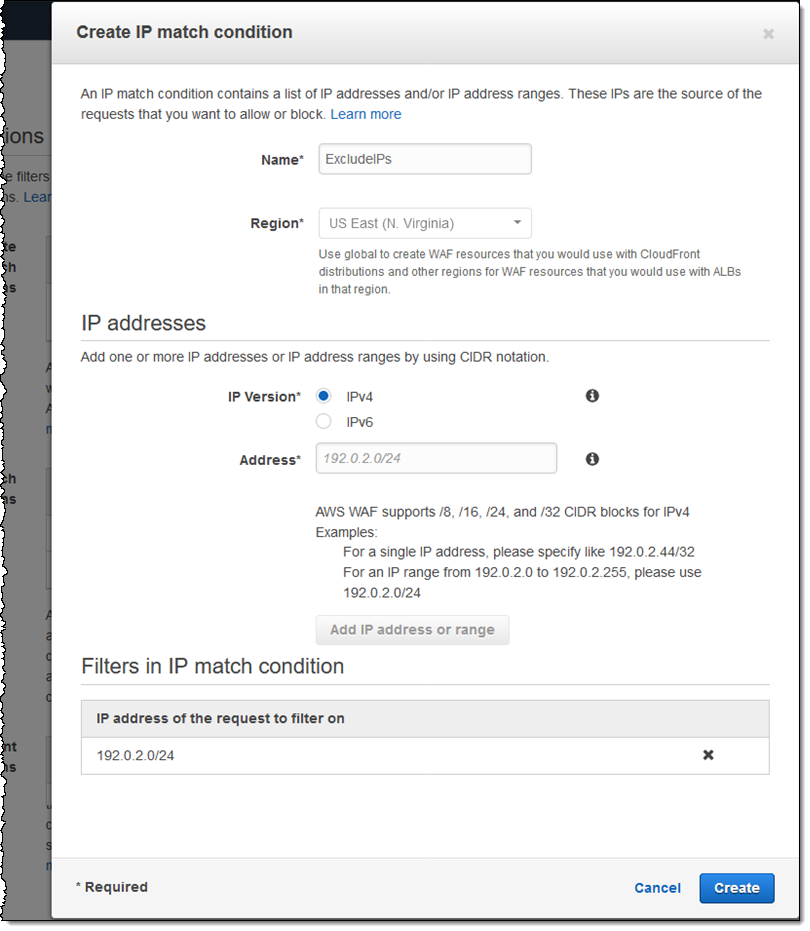

- IP 주소 또는 범위

- 크기 제한

- 문자열 및 일반 표현식

예를 들어, 악성 IP 주소를 차단하는 조건을 생성할 수 있습니다(WAF에 타사 평판 목록을 사용하는 방법을 보여주는 이 AWS 솔루션이 유용할 수 있습니다).

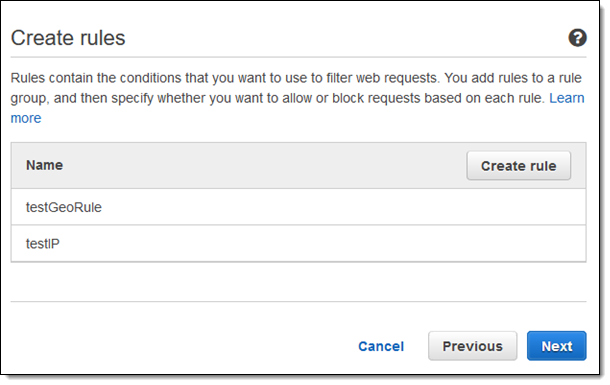

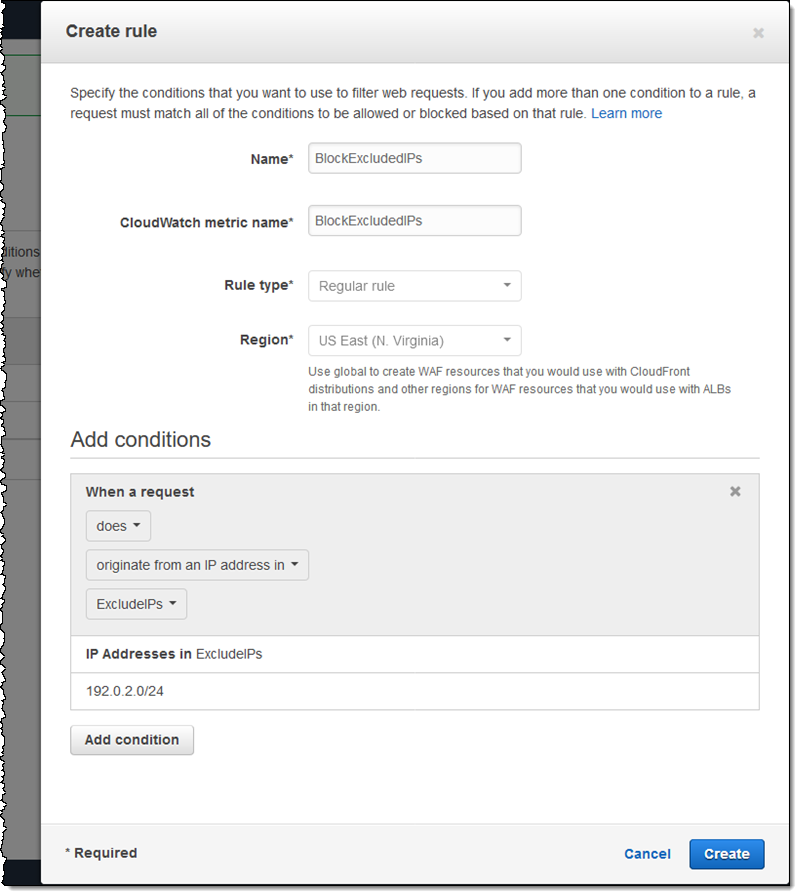

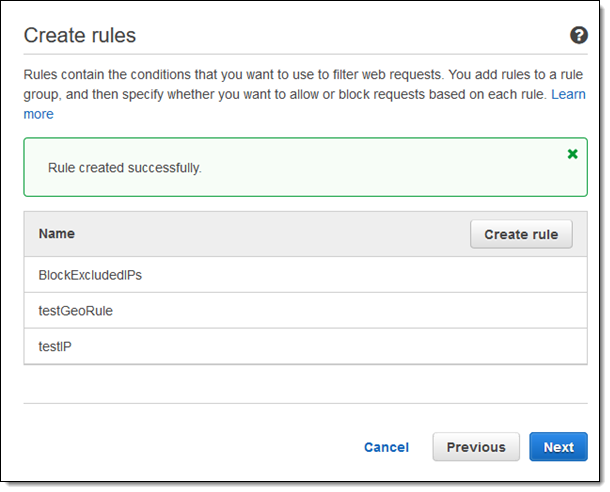

여기에서는 단계를 간단하게 보여드리겠지만 규칙은 여러 개의 조건을 포함할 수 있습니다. 모든 조건을 추가했으면 Next(다음)를 클릭하여 계속 진행합니다. 이제 규칙을 생성할 준비가 되었으므로 규칙 생성을 클릭합니다(원하는 경우 나중에 더 많은 조건을 추가할 수 있습니다).

규칙에 이름(BlockExcludedIPs)을 지정하고 CloudWatch 척도 이름을 입력하고 조건(ExcludeIPs(예외 IP))을 추가한 다음 Create(생성)를 클릭합니다.

더 많은 규칙을 생성하여 동일한 규칙 그룹에 포함할 수 있습니다. 여기에서는 단계를 간단하게 유지하고 Next(다음)을 클릭하여 계속 진행하겠습니다.

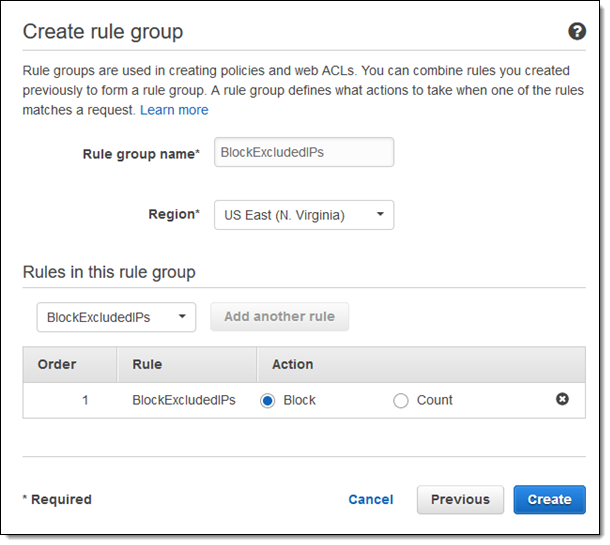

그룹에 대한 이름을 입력하고 그룹을 구성할 규칙을 선택한 다음 Create(생성)를 클릭합니다.

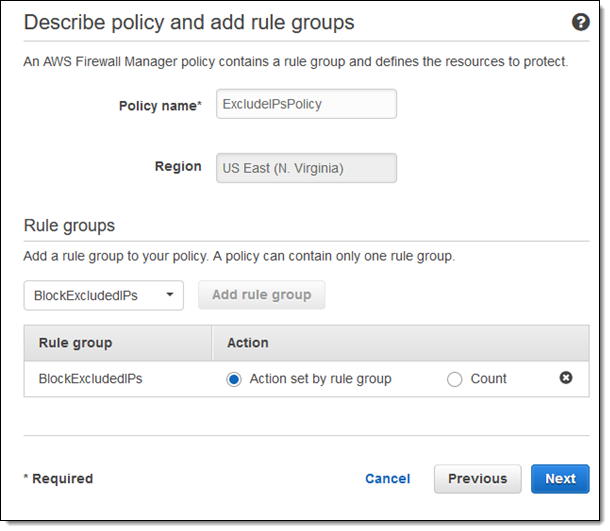

이제 두 개의 규칙 그룹(testRuleGroup은 이 계정에 이미 존재했었음)이 있습니다. 정책에 이름을 지정하고 Next(다음)를 클릭하여 계속 진행합니다.

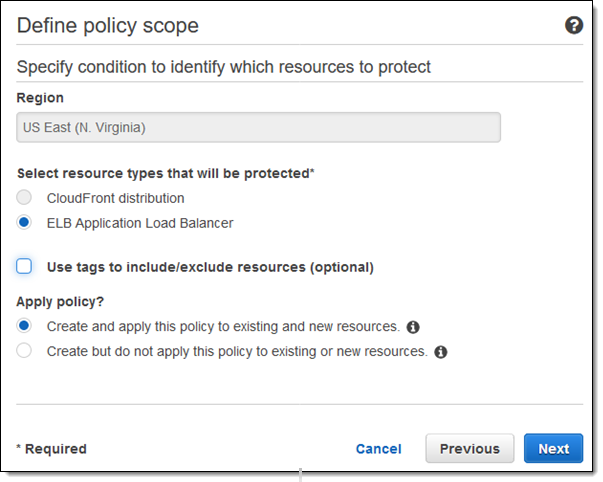

이제 정책의 범위를 정의합니다. 보호할 리소스의 유형을 선택하고 정책이 언제 적용되어야 할지를 표시합니다.

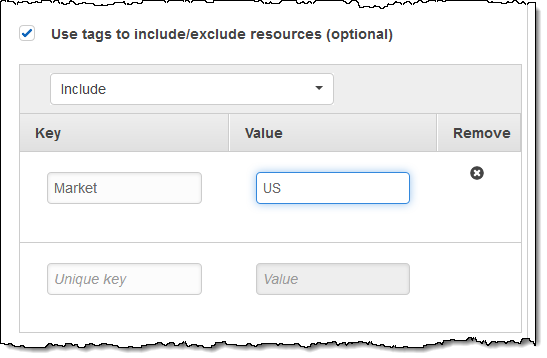

태그를 사용하여 리소스를 포함 또는 제외할 수도 있습니다.

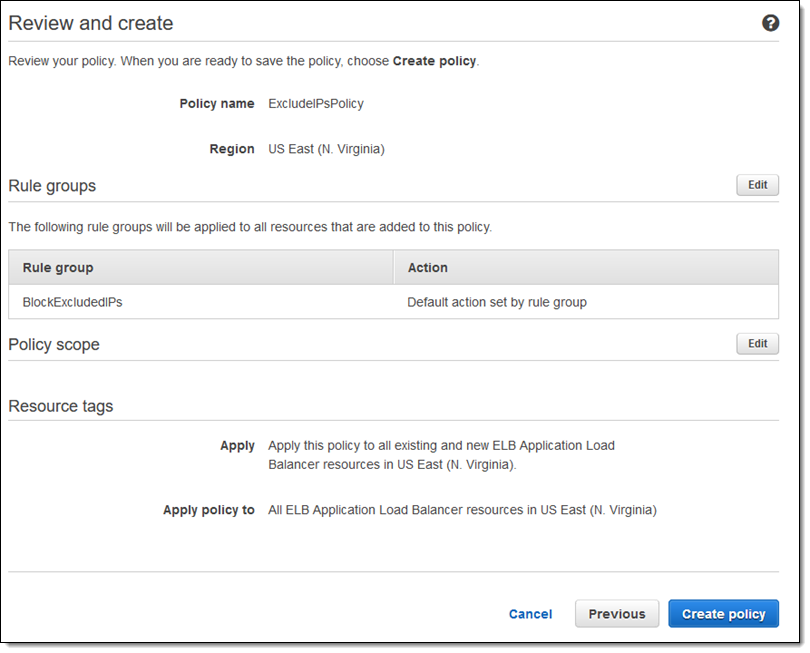

정책의 범위가 정의되었으면 Next(다음)를 클릭하고 내용을 검토한 다음 Create policy(정책 생성)를 클릭합니다.

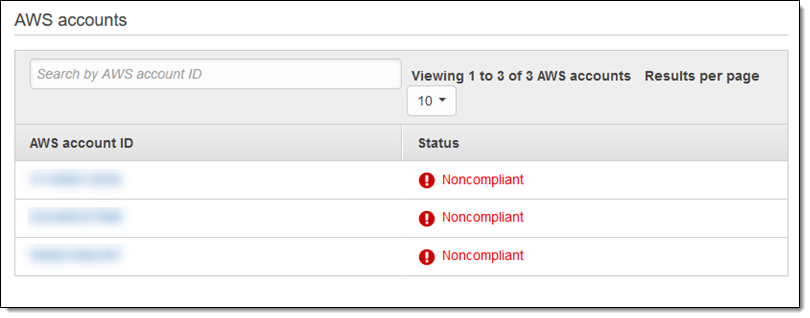

이제 정책이 구현되었으며 범위 내의 ALB가 처음에는 비호환 상태입니다.

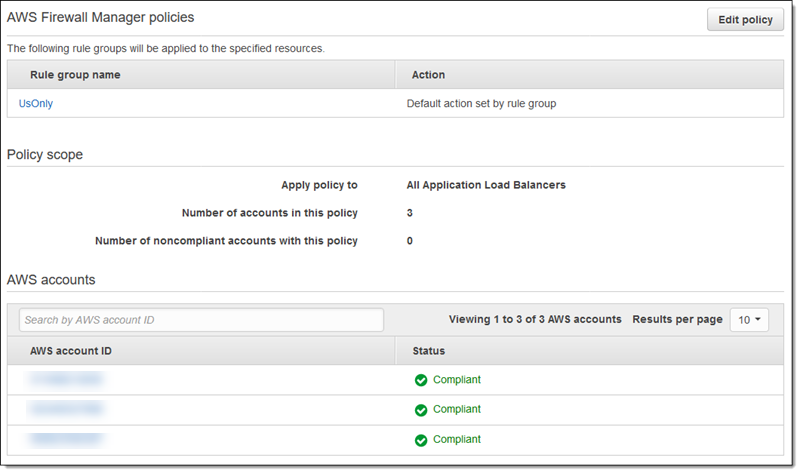

수 분 내에 Firewall Manager이 정책을 적용하고 상태 보고서를 제공합니다.

정식 출시

지금 바로 AWS Firewall Manager를 사용할 수 있습니다!

AWS Shield Advanced를 사용하는 고객은 추가 요금 없이 AWS Firewall Manager 및 AWS WAF를 사용할 수 있습니다. 그렇지 않은 경우 WAF WebACL, WAF 규칙 및 AWS Config Rules에 대한 일반적인 요금과 더불어 각 리전의 각 정책에 대해 월간 요금이 적용됩니다.

— Jeff;