AWS 기술 블로그

Amazon, 러시아 APT29의 워터링 홀 캠페인을 차단

이 글은 AWS Security Blog에 게시된 Amazon disrupts watering hole campaign by Russia’s APT29 를 한국어 번역 및 편집 하였습니다.

Amazon의 위협 인텔리전스 팀은 러시아 해외정보국(SVR)과 연관된 위협 행위자인 APT29(일명 미드나이트 블리자드)가 수행한 워터링 홀 캠페인을 식별하고 차단했습니다. 우리 조사에 따르면 이 기회주의적인 워터링 홀 캠페인은 침해된 웹사이트를 사용하여 방문자들을 악성 인프라로 리디렉션하고, Microsoft의 디바이스 코드 인증 플로우를 통해 사용자들이 공격자가 제어하는 디바이스를 승인하도록 속이는 방식으로 진행되었습니다. 이러한 기회주의적 접근 방식은 APT29가 정보 수집 노력을 확장하고 더 넓은 범위의 대상을 포착하기 위해 지속적으로 진화하고 있음을 보여줍니다.

APT29의 진화하는 전술

이번 캠페인은 우리가 이전에 APT29에서 관찰한 활동 패턴을 따릅니다. 2024년 10월, Amazon은 APT29가 AWS를 사칭하는 도메인을 사용하여 사용자들에게 공격자가 제어하는 리소스를 가리키는 원격 데스크톱 프로토콜 파일로 피싱하려는 시도를 차단했습니다. 또한 2025년 6월, Google의 위협 인텔리전스 그룹은 APT29가 애플리케이션별 비밀번호(ASP)를 사용하여 러시아에 비판적인 학계 인사들을 대상으로 한 피싱 캠페인에 대해 보고했습니다. 현재 캠페인은 자격 증명 수집과 정보 수집에 계속 집중하고 있으며, 기술적 접근 방식을 개선하고 다음과 같은 능력을 통해 APT29 수법의 진화를 보여줍니다:

- 정상적인 웹사이트를 침해하고 초기에 난독화된 JavaScript를 주입

- 방해에 직면했을 때 인프라를 신속하게 조정

- 새로운 인프라에서 JavaScript 리디렉션 사용에서 서버 측 리디렉션으로 전환

기술적 세부 사항

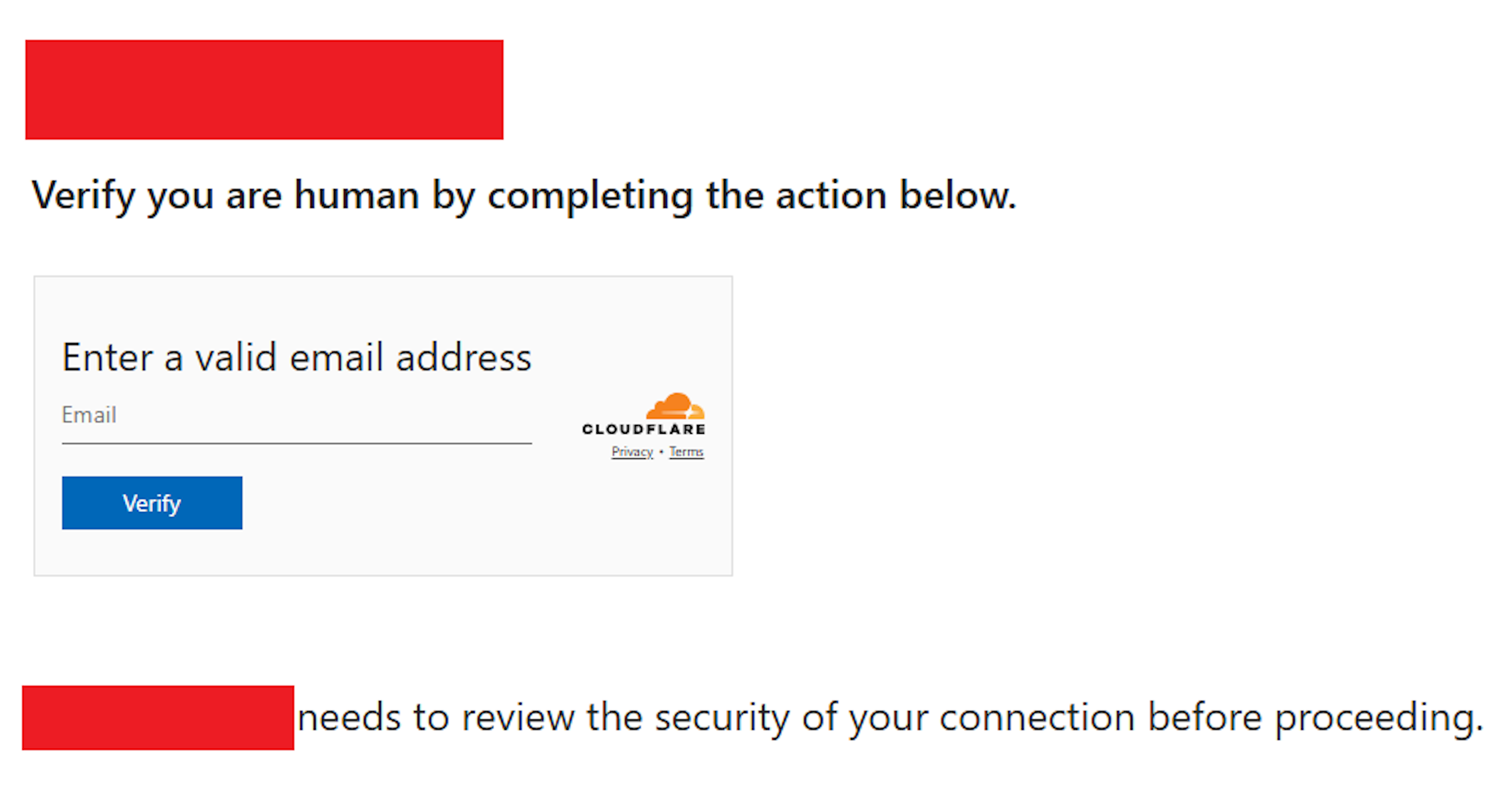

Amazon은 APT29 인프라에 대해 만든 분석을 통해 이 활동을 식별했으며, 이를 통해 공격자가 제어하는 도메인 이름을 발견하게 되었습니다. 추가 조사를 통해 Amazon은 공격자가 다양한 정상적인 웹사이트를 침해하고 방문자의 약 10%를 공격자가 제어하는 도메인으로 리디렉션하는 JavaScript를 주입했음을 확인했습니다. findcloudflare[.]com을 포함한 이러한 도메인들은 정상적으로 보이기 위해 Cloudflare 검증 페이지를 모방했습니다. 이 캠페인의 최종 목표는 Microsoft의 디바이스 코드 인증 플로우였습니다. AWS 시스템의 침해는 없었으며, AWS 서비스나 인프라에 직접적인 영향도 관찰되지 않았습니다.

코드 분석 결과 다음과 같은 회피 기술이 드러났습니다:

- 무작위화를 사용하여 방문자의 작은 비율만 리디렉션

- 악성 코드를 숨기기 위해 base64 인코딩 사용

- 동일한 방문자의 반복적인 리디렉션을 방지하기 위한 쿠키 설정

- 차단되었을 때 새로운 인프라로 전환

도메인 이름이 제거된 침해된 페이지 이미지.

Amazon의 차단 노력

Amazon은 정교한 위협 행위자를 적극적으로 추적하고 차단함으로써 인터넷 보안을 보호하기 위한 노력을 계속하고 있습니다. 우리는 업계 파트너 및 보안 커뮤니티와 계속 협력하여 인텔리전스를 공유하고 위협을 완화할 것입니다. 이 캠페인을 발견한 후, Amazon은 신속하게 영향을 받은 EC2 인스턴스를 격리하고, Cloudflare 및 다른 제공업체와 협력하여 공격자의 도메인을 차단하며, 관련 정보를 Microsoft와 공유했습니다.

공격자가 AWS에서 다른 클라우드 제공업체로 이동하는 것을 포함하여 새로운 인프라로 마이그레이션하려는 시도에도 불구하고, 우리 팀은 계속해서 그들의 작전을 추적하고 차단했습니다. 우리의 개입 이후, 공격자가 cloudflare[.]redirectpartners[.]com과 같은 추가 도메인을 등록하는 것을 관찰했는데, 이는 다시 피해자들을 Microsoft 디바이스 코드 인증 워크플로우로 유인하려는 시도였습니다.

사용자 및 조직 보호

다음과 같은 보호 조치를 구현할 것을 조직에 권장합니다:

최종 사용자를 위한 조치:

- 의심스러운 리디렉션 체인, 특히 보안 확인 페이지로 위장한 것들에 주의하세요.

- 기기 인증 요청을 승인하기 전에 항상 진위 여부를 확인하세요.

- AWS가 현재 루트 계정에 MFA를 요구하는 것처럼 모든 계정에 다중 인증(MFA)을 활성화하세요.

- 명령어를 복사하여 붙여넣거나 Windows 실행 대화 상자(Win+R)에서 작업을 수행하도록 요청하는 웹 페이지를 조심하세요.

- 이는 최근에 문서화된 “ClickFix” 기술과 일치하며, 공격자가 사용자를 속여 악성 명령을 실행하도록 유도합니다.

IT 관리자를 위한 조치:

- Microsoft의 디바이스 인증 흐름에 대한 보안 지침을 따르고, 필요하지 않은 경우 이 기능을 비활성화하는 것을 고려하세요.

- 디바이스 규정 준수, 위치 및 위험 요소에 기반한 인증을 제한하는 조건부 액세스 정책을 시행하세요.

- 인증 이벤트, 특히 새 디바이스 승인과 관련된 이벤트에 대한 강력한 로깅 및 모니터링을 구현하세요.

침해 지표(IOCs)

- findcloudflare[.]com

- cloudflare[.]redirectpartners[.]com

샘플 JavaScript 코드

![Decoded JavaScript code, with compromised site removed: "[removed_domain]"](https://d2908q01vomqb2.cloudfront.net/22d200f8670dbdb3e253a90eee5098477c95c23d/2025/08/29/img2-1.png)

침해된 사이트가 제거된 디코딩된 JavaScript 코드: “[removed_domain]”

이 게시물에 대한 피드백이 있으시면 아래 댓글 섹션에 의견을 제출하세요. 이 게시물에 대한 질문이 있으시면 AWS 지원팀에 문의하세요.