- 제품›

- 보안, 자격 증명 및 규정 준수›

- Amazon GuardDuty

Amazon GuardDuty의 이점

이상 탐지, AI, ML, 위협 인텔리전스 및 행동 모델링을 사용하여 위협을 빠르게 탐지합니다.

Amazon Elastic Compute Cloud (Amazon EC2), 서버리스 워크로드, 컨테이너 워크로드 (AWS Fargate 기반 워크로드 포함) 를 비롯한 다양한 AWS 컴퓨팅 유형에서 계정, 데이터 및 리소스를 보호하십시오.

GuardDuty란 무엇인가요?

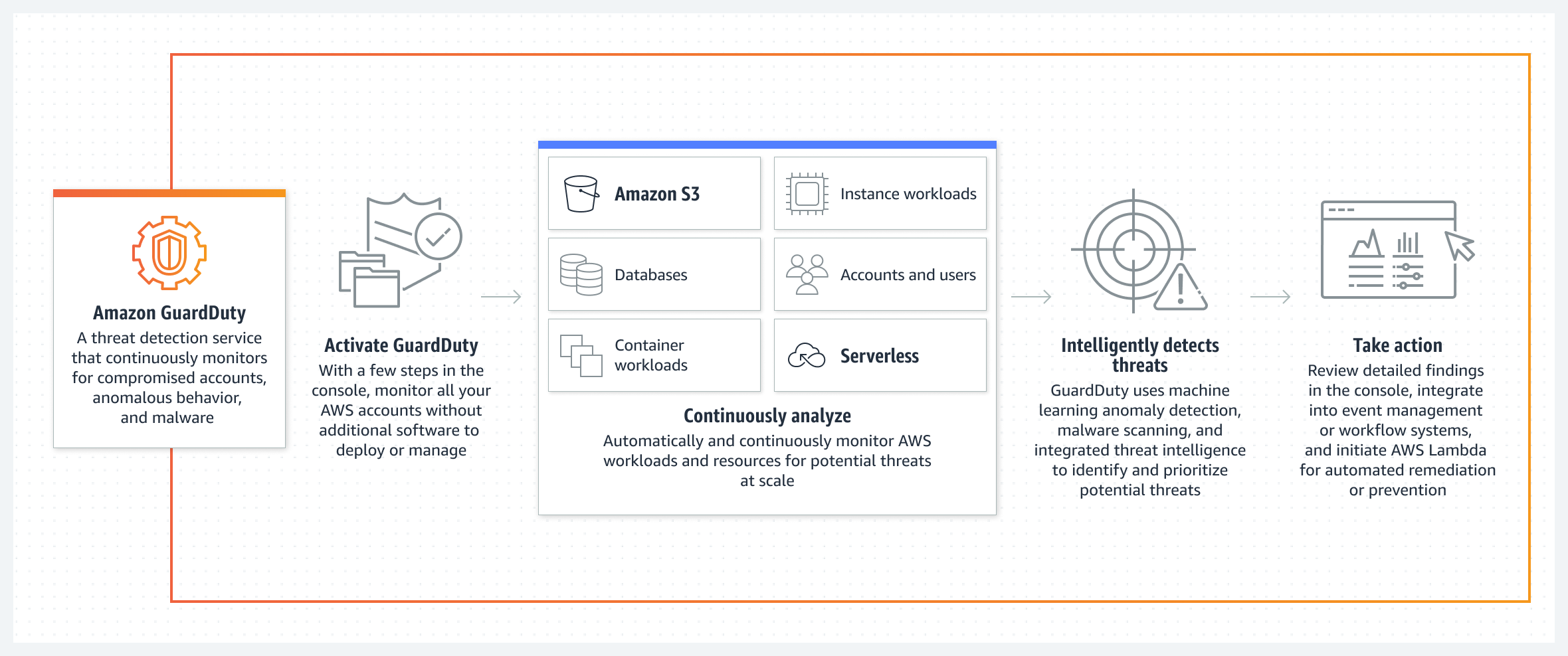

Amazon GuardDuty는 AWS와 주요 타사의 통합 위협 인텔리전스와 AI 및 ML을 사용하여 AWS 계정, 워크로드 및 데이터를 위협으로부터 보호합니다.

작동 방식

Amazon GuardDuty는 AWS 계정 및 워크로드에서 악의적 활동을 모니터링하고 상세한 보안 조사 결과를 제공하여 가시성 및 해결을 촉진하는 위협 탐지 서비스입니다.

AWS 워크로드를 보호하는 GuardDuty

GuardDuty의 광범위한 위협 탐지 범위를 AWS 환경 전반의 워크로드와 리소스에 적용하는 방법에 대해 자세히 알아보세요.

컴퓨팅 보호

모두 열기GuardDuty가 EC2에서 실행되는 EC2 인스턴스 또는 컨테이너 워크로드 중 하나에서 의심스러운 작업을 수행하는 것을 감지하면 Amazon EC2 인스턴스에 연결된 EBS 볼륨을 스캔하여 멀웨어가 있는지 검사합니다.

GuardDuty EKS Protection은 Amazon EKS 감사 로그를 분석하여 아마존 엘라스틱 쿠버네티스 서비스 (Amazon EKS) 클러스터 컨트롤 플레인 활동을 모니터링합니다.

호스트 내 운영 체제 수준 활동에 대한 가시성을 확보하고 30개 이상의 보안 조사 결과로부터 런타임 위협을 탐지하여 Amazon EKS 클러스터, Amazon ECS 워크로드 (AWS Fargate 및 Amazon EC2 인스턴스의 서버리스 워크로드 포함) 를 보호할 수 있습니다.

GuardDuty EKS 런타임 모니터링, ECS 런타임 모니터링 및 EC2 런타임 모니터링에 대해 자세히 알아보십시오.

서버리스 워크로드에서 VPC 흐름 로그를 시작으로 네트워크 활동을 지속적으로 모니터링하여 무단 암호화폐 채굴을 위해 악의적으로 용도가 변경된 AWS Lambda 함수 또는 알려진 위협 행위자 서버와 통신하는 손상된 Lambda 함수와 같은 위협을 탐지합니다.

자세히 알아보기 »

스토리지 보호

모두 열기GuardDuty는 하루에 1조 건 이상의 아마존 심플 스토리지 서비스 (Amazon S3) 이벤트를 분석할 수 있습니다. Amazon S3 데이터 액세스 이벤트와 S3 구성을 지속적으로 모니터링하고 프로파일링하여 일반적이지 않은 지리적 위치로부터 수신되는 요청, S3 퍼블릭 액세스 차단과 같은 예방적 제어의 사용 중지 또는 잘못 구성된 버킷 권한을 발견하려는 시도와 일치하는 API 직접 호출 패턴 등의 의심스러운 활동을 탐지합니다.

자세히 알아보기 »

통합되고 확장 가능한 완전관리형 맬웨어 스캔을 통해 Amazon S3 버킷에 대한 잠재적 유해 업로드를 탐지합니다.

자세히 알아보기 »

추가 보안 소프트웨어를 배포하지 않고도 Amazon EC2, Amazon EBS 및 Amazon S3 백업에서 멀웨어를 탐지할 수 있습니다. 비용 효율적인 증분 스캐닝을 통해 생성 후 백업을 자동으로 스캔하고, 온디맨드 스캔을 실행하고, 복원 전에 백업 무결성을 확인합니다.

데이터베이스 보호

모두 열기GuardDuty는 맞춤형 ML 모델과 통합된 위협 인텔리전스를 사용하여 Amazon Aurora를 시작으로 Amazon RDS (관계형 데이터베이스 서비스) 에서 심각도가 높은 무차별 대입 공격, 의심스러운 로그인, 알려진 위협 행위자의 액세스 등 잠재적 위협을 탐지할 수 있습니다.

자세히 알아보기 »

사용 사례

인공 지능(AI) 보안 가드레일의 비정상적인 제거, 모델 사용, Amazon Bedrock, Amazon SageMaker 또는 자체 관리형 AI 워크로드에서 API 직접 호출에 사용되는 Amazon EC2 자격 증명 유출과 같은 다단계 공격 시퀀스를 식별할 수 있습니다.

자동 위협 신호 상관관계 파악과 처방 수정 권장 사항을 통해 위협을 더 빠르게 분류할 수 있습니다. Amazon Detective로 근본 원인을 파악합니다. 조사 결과를 AWS Security Hub와 Amazon EventBridge 또는 타사 솔루션으로 라우팅할 수 있습니다.

Amazon EC2 인스턴스 및 컨테이너 워크로드와 관련된 Amazon Elastic Block Store (Amazon EBS) 볼륨의 스캔을 시작합니다. Amazon S3 버킷으로의 업로드를 자동으로 모니터링하고 AWS Backup에 저장된 EC2, EBS 및 S3 백업을 스캔하여 백도어, 암호화폐 채굴자, 트로이 목마를 비롯한 멀웨어를 탐지합니다.

Amazon EKS 및 Amazon ECS 전반의 AWS 컨테이너 환경(인스턴스 및 서버리스 컨테이너 워크로드 포함)에 대한 위협의 식별, 프로파일링 및 관리를 중앙 집중화화여 보안 및 애플리케이션 팀 업무의 복잡성을 해소합니다.

특정 규정 준수 프레임워크에서 요구하는 침입 탐지 요구 사항을 충족할 수 있는 능력을 입증하십시오.

오늘 원하는 내용을 찾으셨나요?

페이지의 콘텐츠 품질을 개선할 수 있도록 피드백을 보내주십시오.