¿Qué le pareció este contenido?

- Aprender

- Por qué las startups en fase inicial tienen que utilizar la autenticación multifactor

Por qué las startups en fase inicial tienen que utilizar la autenticación multifactor

Cada startup es única: no existe una lista universal de tareas que se adapte a todas las empresas. Sin embargo, independientemente de la naturaleza de su empresa, la seguridad siempre es de vital importancia y debe ser una de las primeras cosas que se aborden. Al fin y al cabo, para la mayoría de las startups, el activo más valioso son sus datos —ideas, cargas de trabajo y aplicaciones— y hay que protegerlos. A menudo les decimos a las startups que cometan muchos errores, pero no errores fatales. Una vulneración de la seguridad puede ser fatal.

Si bien no existe una forma 100 % garantizada de proteger los datos, una cosa que definitivamente tiene que hacer es utilizar la autenticación multifactor (MFA) para proteger las cuentas. La autenticación multifactor es un método de autenticación que requiere que el usuario proporcione dos o más factores de verificación para poder acceder a un recurso. A veces, las startups avanzan con tanta rapidez que no se toman el tiempo necesario para configurar la autenticación multifactor, pero, si aún no lo ha hecho, le recomendamos encarecidamente que lo haga con el fin de proteger los recursos de AWS.

El riesgo de NO configurar la MFA

- Vulnerabilidad: una contraseña por sí sola no es suficiente, por compleja que sea. Los hackers tienen formas de descifrar las contraseñas.

- Incumplimiento: la MFA puede ser un componente obligatorio de las normas de cumplimiento.

- Reputación empresarial: no querrá tener que responder a las preguntas de los clientes sobre por qué no cuenta con los protocolos de seguridad suficientes para proteger tanto su empresa como los datos personales de los clientes.

MFA en AWS

La MFA brinda una capa adicional de seguridad, ya que requiere que los usuarios proporcionen una autenticación única desde un mecanismo de MFA compatible con AWS, además de sus credenciales de inicio de sesión habituales (nombre de usuario y contraseña) cuando acceden a los sitios web o servicios de AWS, y obliga a los usuarios a no compartir contraseñas. Los clientes pueden habilitar la MFA para el usuario raíz y usuarios de IAM de su cuenta de AWS. Al habilitar la MFA para el usuario raíz, solo se ven afectadas las credenciales del usuario raíz. Los usuarios de IAM de la cuenta son identidades distintas que tienen sus propias credenciales, y cada identidad tiene su propia configuración de MFA.

Tipos de MFA

AWS admite tres tipos de dispositivos MFA: dispositivos MFA virtuales, claves de seguridad U2F y dispositivos MFA de hardware. Los dispositivos MFA virtuales son aplicaciones basadas en software que, por lo general, se ejecutan en un dispositivo móvil y generan códigos de autenticación seguros y de un solo uso que se utilizan como parte del proceso de inicio de sesión. Las claves de seguridad U2F y los dispositivos MFA de hardware son dispositivos físicos que se necesitan para acceder a las cuentas a las que están asociados. Estos dispositivos físicos se consideran las opciones más seguras para la MFA y pueden guardarse en una caja fuerte para mayor seguridad. Si bien los dispositivos MFA virtuales pueden resultar más prácticos, ya que pueden funcionar en teléfonos móviles y son una buena opción en la mayoría de los casos, se consideran menos seguros que los dispositivos físicos. Como mínimo, le recomendamos que utilice un dispositivo virtual para MFA mientras espera la aprobación de la compra del hardware o su entrega.

También puede consultar la guía del usuario de AWS Identity and Access Management para obtener más información sobre el uso de la MFA.

Dado que la MFA es tan importante, AWS también proporcionará un dispositivo MFA sin costo alguno a los titulares de cuentas que cumplan los requisitos. Podrá utilizar dispositivos MFA para acceder de forma segura a varias cuentas de AWS, así como a otras aplicaciones compatibles con tokens. Puede obtener más información sobre nuestras iniciativas de seguridad aquí.

Probarlo por su cuenta

Si ya configuró la autenticación multifactor en su startup, ¡muy bien, está a la vanguardia! No obstante, si tiene deficiencias en el uso de la MFA, este es el momento de corregirlas.

Siga estos pasos para configurar la MFA en pocos minutos.

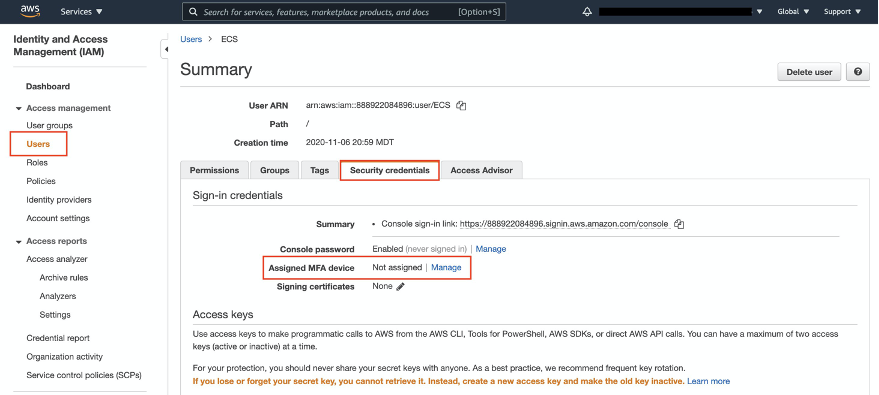

Primero, inicie sesión en la Consola de administración de AWS y abra la consola de IAM. Elija un usuario y, a continuación, elija la pestaña Credenciales de seguridad. Haga clic en el botón Administrar junto al Dispositivo MFA asignado.

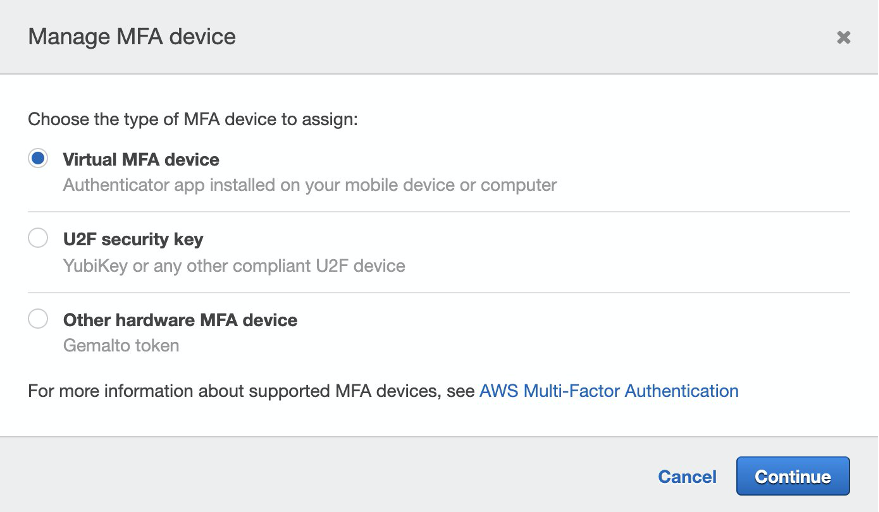

En el asistente para Administrar el dispositivo MFA, seleccione el tipo de dispositivo de autenticación multifactor. En este ejemplo, se muestra cómo configurar un dispositivo MFA virtual. Puede instalar una aplicación móvil que cumpla con RFC 6238, un algoritmo TOTP (contraseña temporal de un solo uso) basado en estándares, como Authy, Duo Mobile y LastPass Authenticator. Estas aplicaciones generan un código de autenticación de seis dígitos.

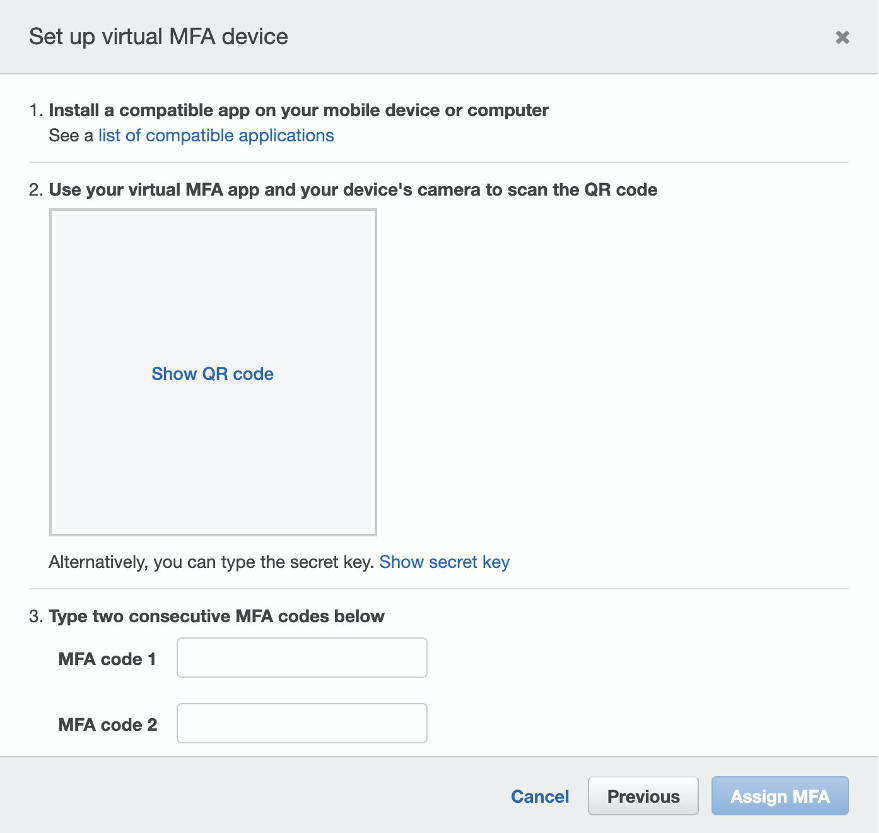

Haga clic en Continuar y, en la página siguiente, IAM generará y mostrará la información de configuración del dispositivo MFA virtual, incluido un gráfico de código QR. El gráfico es una representación de la “clave de configuración secreta” que se puede introducir manualmente en los dispositivos que no admiten códigos QR.

Determine si la aplicación MFA admite códigos QR y, luego, siga uno de los procedimientos siguientes:

En el asistente, elija Mostrar código QR y, a continuación, use la aplicación para escanear el código QR. Por ejemplo, puede elegir el icono de la cámara o elegir una opción similar para escanear el código y, luego, usar la cámara del dispositivo para escanear el código.

Elija Mostrar clave secreta y, a continuación, escriba la clave secreta en la aplicación de MFA.

Cuando haya terminado, el dispositivo MFA virtual empezará a generar contraseñas de un solo uso. En el asistente para Administrar el dispositivo MFA, en el cuadro Código MFA 1, escriba la contraseña de un solo uso que aparece actualmente en el dispositivo MFA virtual. A continuación, tendrá que esperar hasta 30 segundos para que el dispositivo genere una nueva contraseña de un solo uso. Escriba la segunda contraseña de un solo uso en el cuadro Código MFA 2. Haga clic en Asignar MFA.

¡Ya está todo listo! Puede ver la información del dispositivo MFA asignado en la pestaña Credenciales de seguridad del usuario. Si utiliza una clave de seguridad U2F o un dispositivo MFA de hardware, la configuración será muy similar. El código se obtiene de la clave de seguridad o del dispositivo de hardware y no de una aplicación móvil. La próxima vez que inicie sesión, utilizará sus credenciales habituales y una contraseña de MFA. Todo seguirá funcionando igual que antes. Es un paso simple e importante para proteger la cuenta.

Además, es igualmente fundamental implementar estas medidas en sus otras plataformas y en su vida personal; al fin y al cabo, si los hackers pueden acceder a los recursos digitales de su propiedad, podría estarles ofreciendo una puerta de entrada para explotar los recursos de su empresa. Las startups son especialmente vulnerables a este respecto, ya que en sus inicios, los activos personales y empresariales a menudo se superponen y funden entre sí de formas comprensibles e inesperadas.

Las startups suelen considerar centrarse en la seguridad como un obstáculo. Sin embargo, configurar la MFA es un paso esencial en el crecimiento de su empresa, ya que protegerá sus activos más valiosos y la preparará para un éxito continuo.

Xuan Gao

Xuan Gao es Arquitecta de soluciones en AWS y forma parte del equipo de Startups, donde ayuda a las empresas emergentes a hacer crecer sus negocios y alcanzar sus objetivos mediante el uso eficiente de AWS. Es una apasionada de las tecnologías en la nube. Le encanta viajar y cocinar en su tiempo libre.

AWS Editorial Team

El equipo de marketing de contenido para startups de AWS colabora con startups de todos los tamaños y sectores para ofrecer contenido excepcional que eduque, entretenga e inspire.

¿Qué le pareció este contenido?