Come ti è sembrato il contenuto?

- Scopri

- Perché le startup in fase iniziale devono utilizzare l'autenticazione a più fattori

Perché le startup in fase iniziale devono utilizzare l'autenticazione a più fattori

Ogni startup è unica: non esiste una lista di cose da fare universale, che sia adatta a tutte le aziende. Ma, indipendentemente dalla natura dell'attività, la sicurezza è sempre di primaria importanza e dovrebbe essere una delle prime cose da prendere in considerazione. Dopotutto, per la maggior parte delle startup, la risorsa più preziosa sono i dati (idee, carichi di lavoro e applicazioni) ed è necessario proteggerli. Spesso diciamo alle startup che possono permettersi di commettere molti errori, ma non errori fatali. Una violazione della sicurezza può essere fatale.

Sebbene non esista un modo sicuro al 100% di proteggere i dati, l'unico imperativo è utilizzare l'autenticazione a più fattori (MFA) per tutelare i propri account. L'MFA è un metodo di autenticazione che richiede all'utente di fornire due o più fattori di verifica per accedere a una risorsa. Le startup a volte si muovono così rapidamente da non prendersi il tempo necessario per configurare un'MFA; tuttavia, qualora non fosse già stato fatto, consigliamo vivamente di configurarla ai fini di proteggere le risorse AWS.

Quali rischi si corrono NON configurando l’MFA

- Vulnerabilità: una singola password non è sufficiente, indipendentemente dalla sua complessità. Gli hacker hanno le capacità di decifrare le password in molti modi diversi.

- Non conformità: l'MFA può essere un requisito obbligatorio degli standard di conformità.

- Reputazione aziendale: sarebbe complicato dover rispondere alle domande dei propri clienti sul motivo per cui non si dispone di protocolli di sicurezza sufficienti per proteggere sia l'azienda sia i loro dati personali.

MFA su AWS

L'MFA offre un ulteriore livello di sicurezza, poiché richiede agli utenti di fornire un'autenticazione univoca da un meccanismo MFA supportato da AWS oltre alle normali credenziali di accesso (nome utente e password) quando accedono a siti web o servizi di AWS, obbligandoli a non condividere le proprie password. I clienti possono abilitare l'autenticazione a più fattori per l'utente root e gli utenti IAM del proprio account AWS. Quando si abilita l'autenticazione a più fattori per l'utente root, ciò influisce solo sulle credenziali dell'utente root. Gli utenti IAM presenti nell'account sono identità distinte, dotate di credenziali proprie, e ogni identità ha una sua configurazione MFA unica.

Tipologie di MFA

AWS supporta tre tipologie di dispositivi MFA: dispositivi MFA virtuali, chiavi di sicurezza U2F e dispositivi MFA hardware. I dispositivi MFA virtuali sono app basate su software, in genere eseguite su un dispositivo mobile, che generano codici di autenticazione sicuri e monouso utilizzati come parte della procedura di accesso. Le chiavi di sicurezza U2F e i dispositivi hardware MFA sono dispositivi fisici indispensabili per accedere agli account a cui sono collegati. Questi dispositivi fisici sono considerati le opzioni più sicure per l'MFA e possono essere archiviati in una cassaforte o in una cassetta di sicurezza per una maggiore forma di salvaguardia. Sebbene i dispositivi MFA virtuali possano risultare più convenienti, in quanto possono funzionare su telefoni cellulari e rappresentano una buona opzione nella maggior parte dei casi, sono considerati meno sicuri dei dispositivi fisici. Come minimo, consigliamo di utilizzare un dispositivo MFA virtuale nell'attesa che l'acquisto dell'hardware venga approvato o della sua consegna.

Per ulteriori informazioni sull'uso dell'MFA, è possibile consultare anche la guida per l'utente di AWS Identity and Access Management.

Poiché l'autenticazione a più fattori è così importante, AWS fornirà anche un dispositivo MFA gratuitamente ai titolari di account qualificati. Potrai utilizzare dispositivi MFA per accedere in sicurezza a più account AWS e ad altre applicazioni abilitate con i token. Ulteriori informazioni sulle nostre iniziative legate alla sicurezza sono disponibili qui.

Provala tu stesso

Se hai già configurato l'autenticazione a più fattori nella tua startup, congratulazioni, sei all'avanguardia! Tuttavia, se l'utilizzo dell'autenticazione a più fattori presenta delle lacune, ora è il momento di colmarle.

Seguendo questi passaggi, è possibile configurare l'autenticazione a più fattori in pochi minuti.

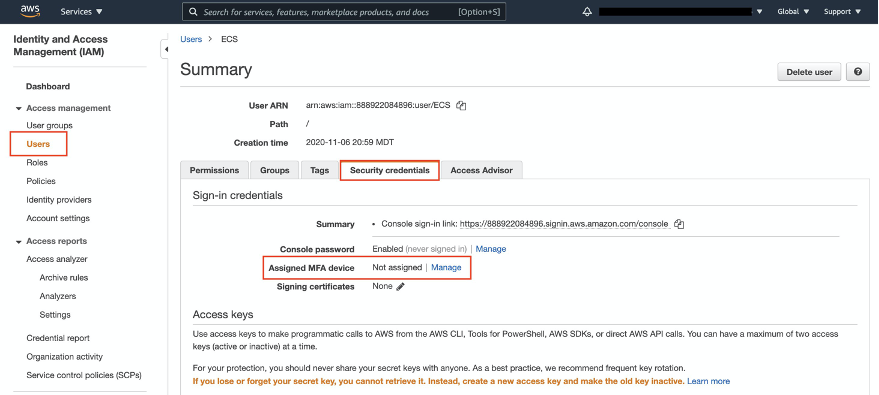

Innanzitutto, accedi alla Console di gestione AWS e apri la console IAM. Scegli un utente, quindi la scheda Credenziali di sicurezza. Fai clic sul pulsante Gestisci accanto al dispositivo MFA assegnato.

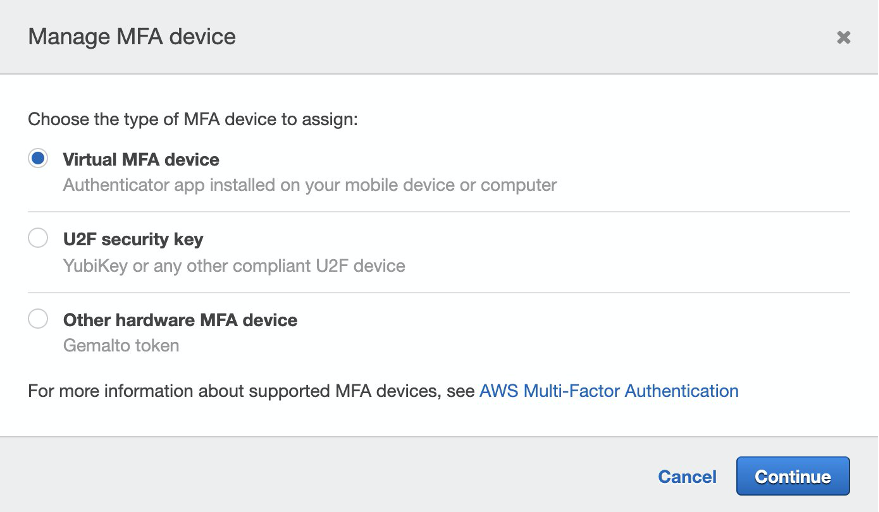

Nella procedura guidata Gestisci dispositivo MFA, scegli il tipo di dispositivo a più fattori. In questo esempio ti mostreremo come configurare un dispositivo MFA virtuale. Puoi installare un'app mobile conforme alla RFC 6238, un algoritmo TOTP (password monouso a tempo) basato su standard, come Authy, Duo Mobile e LastPass Authenticator. Queste app generano un codice di autenticazione a sei cifre.

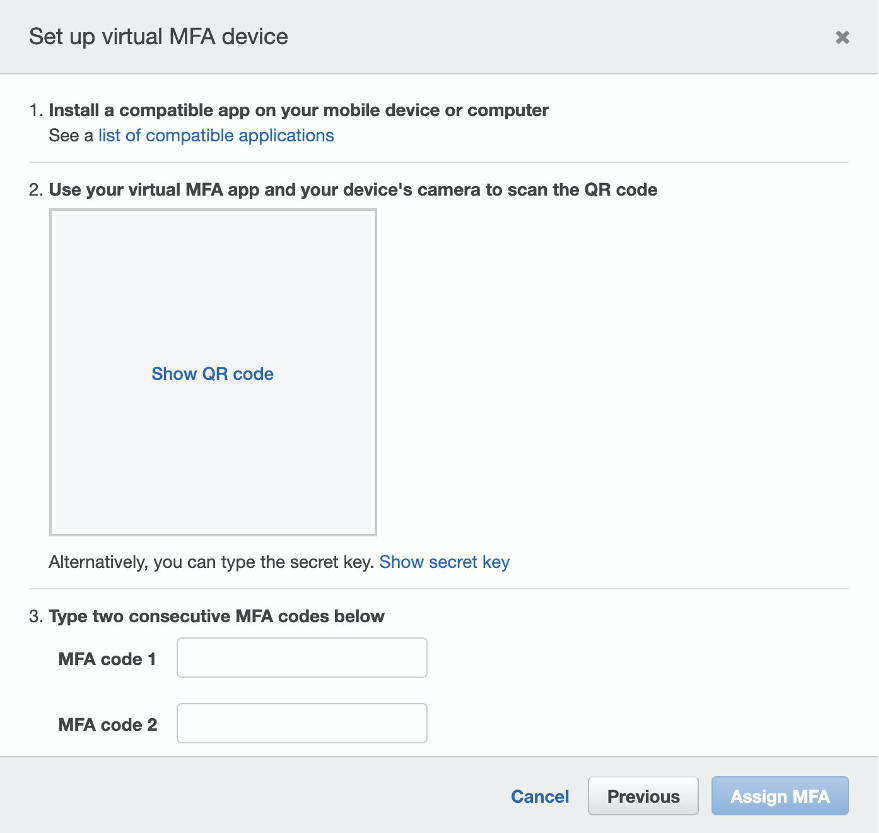

Fai clic su Continua e nella pagina successiva IAM genera e mostra le informazioni di configurazione per il dispositivo MFA virtuale, inclusa una grafica del codice QR. L'immagine è una rappresentazione della "chiave di configurazione segreta" disponibile per l'immissione manuale su dispositivi che non supportano i codici QR.

Stabilisci se l'app MFA supporta i codici QR, quindi esegui una delle seguenti operazioni:

Dalla procedura guidata, scegli Mostra codice QR, quindi utilizza l'app per scansionare il codice QR. Ad esempio, puoi scegliere l'icona della fotocamera oppure un'opzione simile per scansionare il codice e quindi utilizzare la fotocamera del dispositivo per effettuare l'operazione.

Scegli Mostra chiave segreta, quindi digita la chiave segreta nella tua app MFA.

Al termine, il dispositivo MFA virtuale inizia a generare password monouso. Nella procedura guidata Gestione dispositivo MFA, nella casella Codice MFA 1, digita la password monouso visualizzata al momento nel dispositivo MFA virtuale. Dovrai poi attendere fino a 30 secondi affinché il dispositivo generi una nuova password monouso. Digita la seconda password monouso nella casella Codice MFA 2. Fai clic su Assegna MFA.

Sei pronto! È possibile visualizzare le informazioni sul dispositivo MFA assegnato nella scheda Credenziali di sicurezza dell'utente. Se utilizzi una chiave di sicurezza U2F o un dispositivo MFA hardware, la configurazione sarà molto simile. Otterrai il codice dalla chiave di sicurezza o dal dispositivo hardware anziché da un'app mobile. Quando effettuerai l'accesso la volta successiva, utilizzerai le tue normali credenziali e una password MFA. Tutto continuerà a funzionare come prima. È un passaggio semplice e importante per proteggere il tuo account.

Inoltre, è altrettanto importante implementare queste misure nelle altre piattaforme che si utilizzano e nella propria vita personale: alla fine, se gli hacker riuscissero ad accedere alle tue risorse digitali, ciò potrebbe fornire loro una via d'accesso per violare quelle della tua azienda. Le startup sono particolarmente vulnerabili in questo momento particolare, poiché nella fase iniziale gli asset personali e aziendali spesso si sovrappongono e si intersecano l'uno con l'altro in modi comprensibili e inaspettati.

Le startup spesso vedono come un ostacolo concentrarsi sulla sicurezza. Tuttavia, la creazione di un'MFA è un passaggio essenziale per la crescita dell'azienda: salvaguarderà le tue risorse più preziose e ti consentirà di avere un successo continuo.

Xuan Gao

Xuan Gao è Solutions Architect del team Startups presso AWS e aiuta le startup a far crescere il proprio business e a raggiungere gli obiettivi preposti utilizzando AWS in modo efficiente. Nutre una forte passione per le tecnologie cloud e nel tempo libero ama viaggiare e cucinare.

AWS Editorial Team

Il team Content Marketing di Startup AWS collabora con startup di varie dimensioni e in ogni settore, al fine di sviluppare contenuti eccezionali che siano informativi, coinvolgenti e autentici fonti di ispirazione.

Come ti è sembrato il contenuto?