Wie war dieser Inhalt?

- Lernen

- Warum Startups in der Frühphase Multi-Faktor-Authentifizierung (MFA) verwenden sollten

Warum Startups in der Frühphase Multi-Faktor-Authentifizierung (MFA) verwenden sollten

Jedes Startup ist einzigartig – es gibt keine universelle To-Do-Liste, die für jedes Unternehmen passt. Aber unabhängig von der Art Ihres Unternehmens ist Sicherheit immer von größter Bedeutung und sollte zu den allerersten Dingen gehören, die Sie angehen. Schließlich sind für die meisten Startups ihre Daten – ihre Ideen, Workloads und Anwendungen – ihr wertvollstes Gut, das sie schützen müssen. Wir raten Startups oft, viele Fehler zu machen, um zu lernen, nur keine gravierenden. Eine Sicherheitslücke kann ein verhängnisvoller Fehler sein.

Es gibt zwar keine 100-prozentige Garantie für den Schutz Ihrer Daten, aber eines sollten Sie auf jeden Fall tun: Ihre Konten mit einer Multi-Faktor-Authentifizierung (MFA) schützen. MFA ist eine Authentifizierungsmethode, bei der der Benutzer zwei oder mehr Verifizierungsfaktoren angeben muss, um Zugang zu einer Ressource zu erhalten. Startups agieren manchmal so schnell, dass sie sich nicht die Zeit nehmen, MFA einzurichten. Wir empfehlen jedoch dringend, MFA zum Schutz von AWS-Ressourcen zu konfigurieren, falls Sie dies nicht bereits getan haben.

Das Risiko, MFA NICHT einzurichten

- Schwachstelle: Ein einziges Passwort reicht nicht aus, egal wie komplex es ist. Hacker haben Möglichkeiten, Passwörter zu knacken.

- Non-Compliance: MFA kann ein erforderlicher Bestandteil von Compliance-Standards sein.

- Der Ruf Ihres Unternehmens: Schließlich wollen Sie nicht von Ihren Kunden gefragt werden, warum Sie nicht über ausreichende Sicherheitsprotokolle verfügen, um sowohl Ihr Unternehmen als auch die personenbezogenen Daten Ihrer Kunden zu schützen.

MFA auf AWS

MFA bietet eine zusätzliche Sicherheitsebene, da Benutzer beim Zugriff auf AWS-Websites oder -Services zusätzlich zu ihren regulären Anmeldedaten (Benutzername und Passwort) eine eindeutige Authentifizierung über einen von AWS unterstützten MFA-Mechanismus vornehmen müssen und somit keine Passwörter weitergeben können. Kunden können MFA für den Root-Benutzer ihres AWS-Kontos und für IAM-Benutzer aktivieren. Wenn Sie MFA für den Root-Benutzer aktivieren, wirkt es sich nur auf die Anmeldedaten des Root-Benutzers aus. Die IAM-Benutzer des Kontos sind eigenständige Identitäten mit eigenen Anmeldeinformationen, und jede Identität hat ihre eigene MFA-Konfiguration.

Typen von MFA

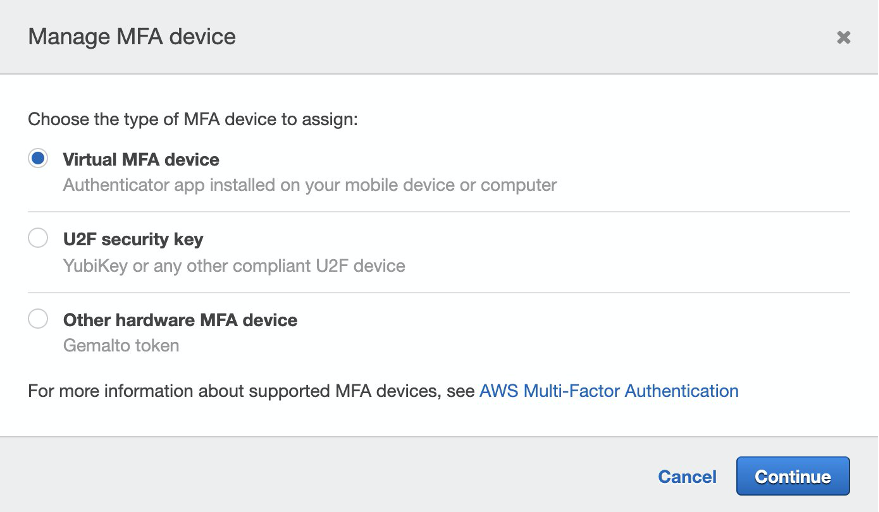

AWS unterstützt drei Arten von MFA-Geräten: virtuelle MFA-Geräte, U2F-Sicherheitsschlüssel und Hardware-MFA-Geräte. Virtuelle MFA-Geräte sind softwarebasierte Anwendungen, die in der Regel auf einem mobilen Gerät laufen und sichere Einmal-Authentifizierungscodes erzeugen, die als Teil des Anmeldeprozesses verwendet werden. U2F-Sicherheitsschlüssel und Hardware-MFA-Geräte sind physische Geräte, die benötigt werden, um Zugriff auf die Konten zu erhalten, mit denen sie verbunden sind. Diese physischen Geräte gelten als die sichersten Optionen für MFA und können zur zusätzlichen Sicherheit in einem Safe oder Schließfach aufbewahrt werden. Virtuelle MFA-Geräte sind zwar bequemer, da sie auf Mobiltelefonen ausgeführt werden können und in den meisten Fällen eine gute Option darstellen, doch gelten sie als weniger sicher als physische Geräte. Wir empfehlen Ihnen, zumindest ein virtuelles MFA-Gerät zu verwenden, während Sie auf die Genehmigung für den Kauf von Hardware oder auf die Ankunft Ihrer Hardware warten.

Weitere Informationen zur Verwendung von MFA finden Sie auch im Benutzerhandbuch für AWS Identity and Access Management.

Da MFA so wichtig ist, stellt AWS qualifizierten Kontoinhabern auch ein MFA-Gerät kostenlos zur Verfügung. Sie können MFA-Geräte für den sicheren Zugriff auf mehrere AWS-Konten und andere Token-aktivierte Anwendungen verwenden. Mehr über unsere Sicherheitsinitiativen erfahren Sie hier.

Jetzt ausprobieren

Wenn Sie die Multi-Faktor-Authentifizierung in Ihrem Startup bereits konfiguriert haben, herzlichen Glückwunsch, Sie sind der Konkurrenz einen Schritt voraus! Wenn Sie die MFA jedoch nur lückenhaft nutzen, ist es jetzt an der Zeit, sie einzurichten.

Wenn Sie diese Schritte befolgen, können Sie MFA in nur wenigen Minuten einrichten.

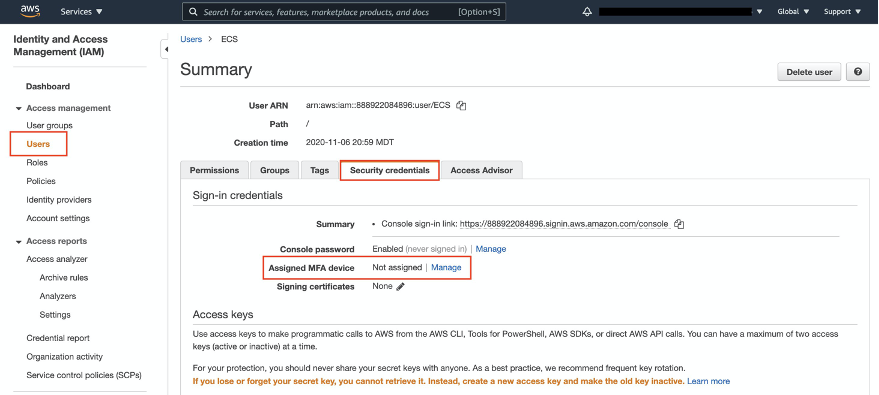

Melden Sie sich zunächst in der AWS-Managementkonsole an und öffnen Sie die IAM-Konsole. Wählen Sie einen Benutzer aus und wählen Sie dann die Registerkarte Sicherheitsanmeldeinformationen. Klicken Sie auf die Schaltfläche Verwalten neben dem zugewiesenen MFA-Gerät.

Im Assistenten „MFA-Gerät Verwalten“ wählen Sie den Typ des Multi-Faktor-Geräts. In diesem Beispiel zeigen wir Ihnen, wie Sie ein virtuelles MFA-Gerät einrichten. Sie können eine mobile App installieren, die mit RFC 6238 konform ist, einem standardbasierten TOTP-Algorithmus (zeitbasiertes Einmalpasswort), wie Authy, Duo Mobile und LastPass Authenticator. Diese Apps generieren einen sechsstelligen Authentifizierungscode.

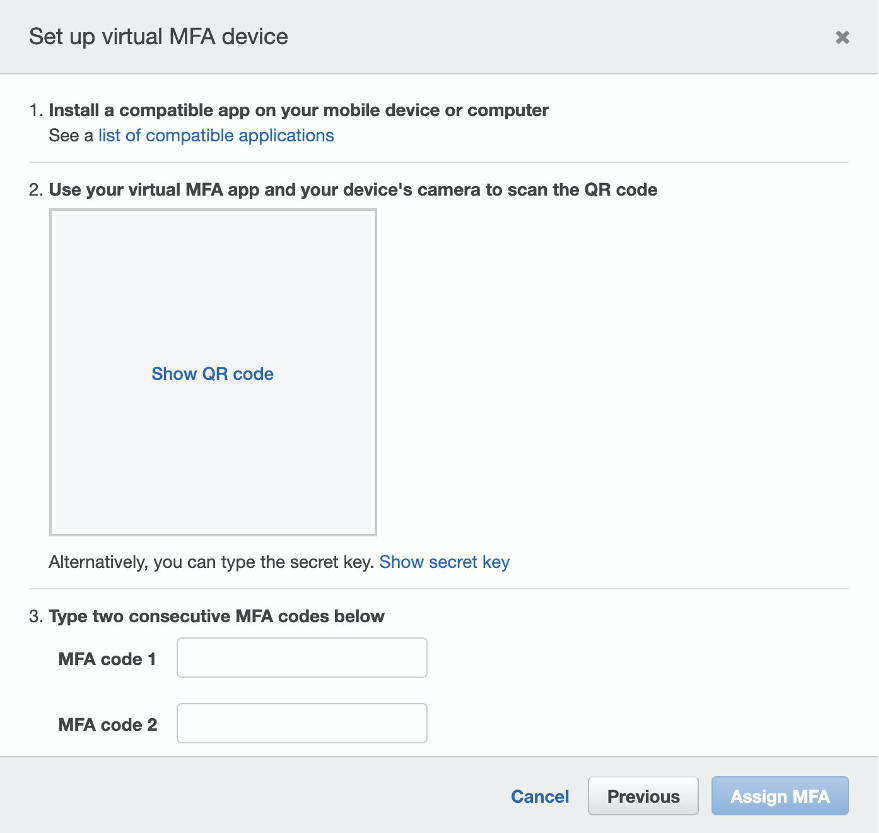

Klicken Sie auf Weiter. Auf der nächsten Seite generiert und zeigt IAM Konfigurationsinformationen für das virtuelle MFA-Gerät, einschließlich eines QR-Codes. Die Grafik ist eine Darstellung des „geheimen Konfigurationsschlüssels“, der auf Geräten, die keine QR-Codes unterstützen, zur manuellen Eingabe zur Verfügung steht.

Stellen Sie fest, ob die MFA-App QR-Codes unterstützt, und führen Sie dann einen der folgenden Schritte aus:

Wählen Sie im Assistenten die Option QR-Code anzeigen aus und verwenden Sie dann die App, um den QR-Code zu scannen. Sie können z. B. das Kamerasymbol oder eine Option wie „Scan Code“ wählen und dann die Kamera des Geräts zum Scannen des Codes verwenden.

Wählen Sie Geheimen Schlüssel anzeigen und geben Sie dann den geheimen Schlüssel in Ihre MFA-App ein.

Wenn Sie fertig sind, beginnt das virtuelle MFA-Gerät mit der Generierung von Einmalpasswörtern. Im Assistenten zur Verwaltung von MFA-Geräten geben Sie in das Feld MFA-Code 1 das Einmalpasswort ein, das derzeit im virtuellen MFA-Gerät angezeigt wird. Sie müssen dann bis zu 30 Sekunden warten, bis das Gerät ein neues Einmalpasswort generiert. Geben Sie das zweite Einmalpasswort in das Feld MFA-Code 2 ein. Klicken Sie auf MFA zuweisen.

Sie sind fertig! Sie können die Informationen zum zugewiesenen MFA-Gerät auf der Registerkarte Sicherheitsanmeldeinformationen des Benutzers sehen. Wenn Sie einen U2F-Sicherheitsschlüssel oder ein Hardware-MFA-Gerät verwenden, ist die Einrichtung sehr ähnlich. Sie erhalten den Code von dem Sicherheitsschlüssel oder dem Hardware-Gerät und nicht von einer mobilen App. Wenn Sie sich das nächste Mal anmelden, verwenden Sie sowohl Ihre regulären Anmeldedaten als auch ein MFA-Passwort. Alles funktioniert weiterhin wie bisher. Das ist ein einfacher und wichtiger Schritt, um Ihr Konto zu schützen.

Darüber hinaus ist es ebenso wichtig, diese Maßnahmen auch auf Ihren anderen Plattformen und in Ihrem Privatleben umzusetzen – denn wenn Hacker Zugang zu Ihren eigenen digitalen Ressourcen erhalten, könnte dies ein Sprungbrett sein, um die Ressourcen Ihres Unternehmens zu missbrauchen. Startups sind hier besonders gefährdet, da sich in der Anfangsphase persönliche und Unternehmensressourcen oft überschneiden und auf verständliche wie unerwartete Weise ineinander übergehen.

Für Startups kann es oft als Hindernis angesehen werden, sich auf Sicherheit zu konzentrieren. Die Einrichtung von MFA ist jedoch ein wichtiger Schritt für das Wachstum Ihres Unternehmens – ein Schritt, der Ihre wertvollsten Vermögenswerte schützt und Sie für den weiteren Erfolg rüstet.

Xuan Gao

Xuan Gao ist Solutions Architect bei AWS im Startups-Team, wo sie Startups hilft, ihr Geschäft auszubauen und ihre Ziele zu erreichen, indem sie AWS effizient nutzen. Sie hat eine Leidenschaft für Cloud-Technologien. In ihrer Freizeit liebt sie es zu reisen und zu kochen.

AWS Editorial Team

Das Content Marketing Team von AWS Startups arbeitet mit Startups aller Größen und Branchen zusammen, um außergewöhnliche Inhalte bereitzustellen, die informieren, unterhalten und inspirieren.

Wie war dieser Inhalt?