Bagaimana konten ini?

- Pelajari

- Mengapa perusahaan rintisan tahap awal perlu menggunakan autentikasi multifaktor

Mengapa perusahaan rintisan tahap awal perlu menggunakan autentikasi multifaktor

Setiap startup itu unik. Tidak ada daftar tugas universal yang cocok untuk setiap perusahaan. Namun, apa pun jenis bisnis Anda, keamanan selalu menjadi hal yang paling penting dan harus menjadi salah satu hal pertama yang Anda perhatikan. Bagaimana pun juga, bagi sebagian besar startup, aset yang paling berharga adalah data termasuk ide, beban kerja, dan aplikasi yang harus Anda lindungi. Kami sering memberi tahu startup untuk membuat banyak kesalahan, tetapi jangan kesalahan yang fatal. Pelanggaran keamanan adalah kesalahan yang fatal.

Meskipun tidak ada jaminan 100% untuk melindungi data Anda, satu hal yang benar-benar perlu Anda lakukan adalah menggunakan autentikasi multifaktor (MFA) untuk melindungi akun Anda. MFA adalah metode autentikasi yang mengharuskan pengguna untuk menyediakan dua atau beberapa faktor verifikasi untuk mendapatkan akses ke sumber daya. Startup terkadang bergerak sangat cepat sehingga mereka tidak meluangkan waktu untuk menyiapkan MFA, tetapi jika Anda belum melakukannya, kami sangat menyarankan untuk mengonfigurasi MFA guna melindungi sumber daya AWS.

Risiko TIDAK menyiapkan MFA

- Kerentanan: Satu kata sandi tidak cukup, terlepas dari seberapa rumitnya sandi tersebut. Peretas selalu memiliki cara untuk memecahkan kata sandi.

- Ketidakpatuhan: MFA mungkin merupakan komponen standar kepatuhan yang diperlukan.

- Reputasi bisnis Anda: Anda tidak akan ingin menjawab pertanyaan dari pelanggan tentang mengapa Anda tidak memiliki protokol keamanan yang memadai untuk melindungi bisnis Anda dan data pribadi mereka.

MFA di AWS

MFA menyediakan lapisan keamanan ekstra karena mengharuskan pengguna untuk memberikan autentikasi unik dari mekanisme MFA yang didukung AWS selain kredensial masuk reguler mereka (nama pengguna dan kata sandi) ketika mereka mengakses situs web atau layanan AWS, dan MFA memaksa pengguna untuk tidak membagikan kata sandi. Pelanggan dapat mengaktifkan MFA untuk pengguna root akun AWS dan pengguna IAM mereka. Ketika Anda mengaktifkan MFA untuk pengguna root, MFA hanya memengaruhi kredensial pengguna root. Pengguna IAM di akun adalah identitas yang berbeda dengan kredensialnya sendiri, dan setiap identitas memiliki konfigurasi MFA sendiri.

Tipe MFA

AWS mendukung tiga tipe perangkat MFA: perangkat MFA virtual, kunci keamanan U2F, dan perangkat MFA perangkat keras. Perangkat MFA virtual adalah aplikasi berbasis perangkat lunak yang biasanya berjalan pada perangkat seluler, yang menghasilkan kode autentikasi satu kali yang aman yang digunakan sebagai bagian dari proses masuk. Kunci keamanan U2F dan perangkat MFA keras perangkat adalah perangkat fisik yang diperlukan untuk mendapatkan akses ke akun yang dilampirkan. Perangkat fisik ini dianggap sebagai opsi paling aman untuk MFA dan dapat disimpan di brankas atau kotak kunci untuk keamanan tambahan. Meskipun perangkat MFA virtual mungkin lebih nyaman karena dapat berjalan di telepon seluler dan merupakan pilihan yang baik dalam banyak instans, tetapi perangkat MFA virtual dianggap kurang aman daripada perangkat fisik. Paling tidak, kami menyarankan agar Anda menggunakan perangkat MFA virtual sambil menunggu persetujuan pembelian perangkat keras atau saat Anda menunggu perangkat keras Anda tiba.

Anda juga dapat membaca panduan pengguna AWS Identity and Access Management untuk informasi selengkapnya mengenai penggunaan MFA.

Karena MFA sangat penting, AWS juga akan menyediakan perangkat MFA tanpa biaya kepada pemegang akun yang memenuhi syarat. Anda akan dapat menggunakan perangkat MFA untuk mengakses beberapa akun AWS dengan aman, serta aplikasi yang diaktifkan token lainnya. Anda dapat membaca selengkapnya mengenai inisiatif keamanan kami di sini.

Cobalah sendiri

Jika Anda telah mengonfigurasi autentikasi multifaktor di seluruh startup Anda, selamat, Anda sudah unggul! Namun, jika penggunaan MFA Anda memiliki celah, sekaranglah saatnya untuk menyiapkannya.

Dengan mengikuti langkah-langkah ini, Anda dapat menyiapkan MFA hanya dalam beberapa menit.

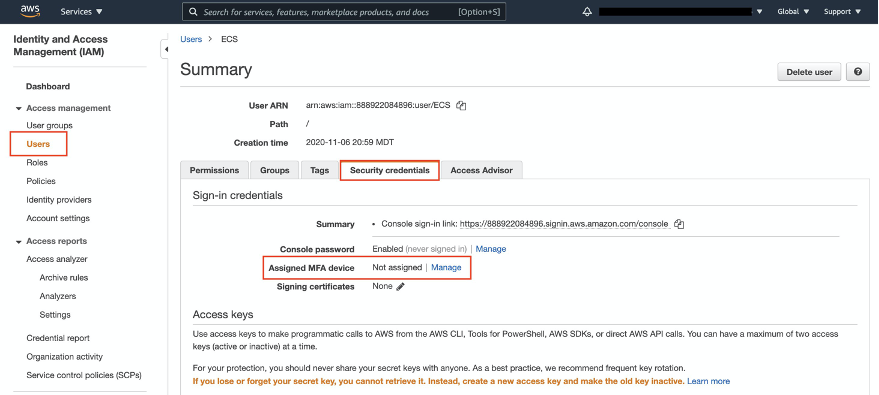

Pertama, masuk ke Konsol Manajemen AWS dan buka konsol IAM. Pilih pengguna, lalu pilih tab Kredensial keamanan. Klik tombol Kelola di sebelah Perangkat MFA yang ditetapkan.

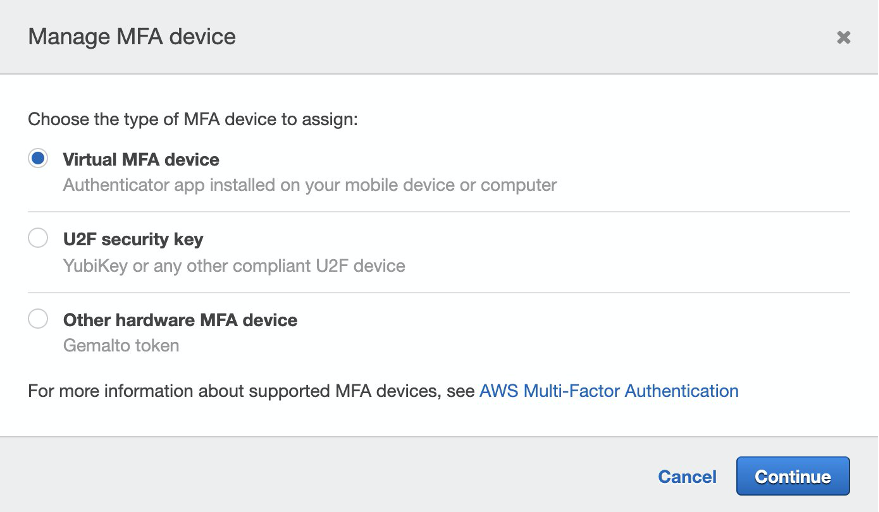

Di wizard Kelola MFA Perangkat, pilih tipe perangkat multifaktor. Dalam contoh ini, kami akan menunjukkan kepada Anda cara menyiapkan perangkat MFA virtual. Anda dapat menginstal aplikasi seluler yang sesuai dengan RFC 6238, algoritma TOTP (kata sandi satu kali berbasis waktu) berbasis standar, seperti Authy, Duo Mobile, dan LastPass Authenticator. Aplikasi ini menghasilkan kode autentikasi enam digit.

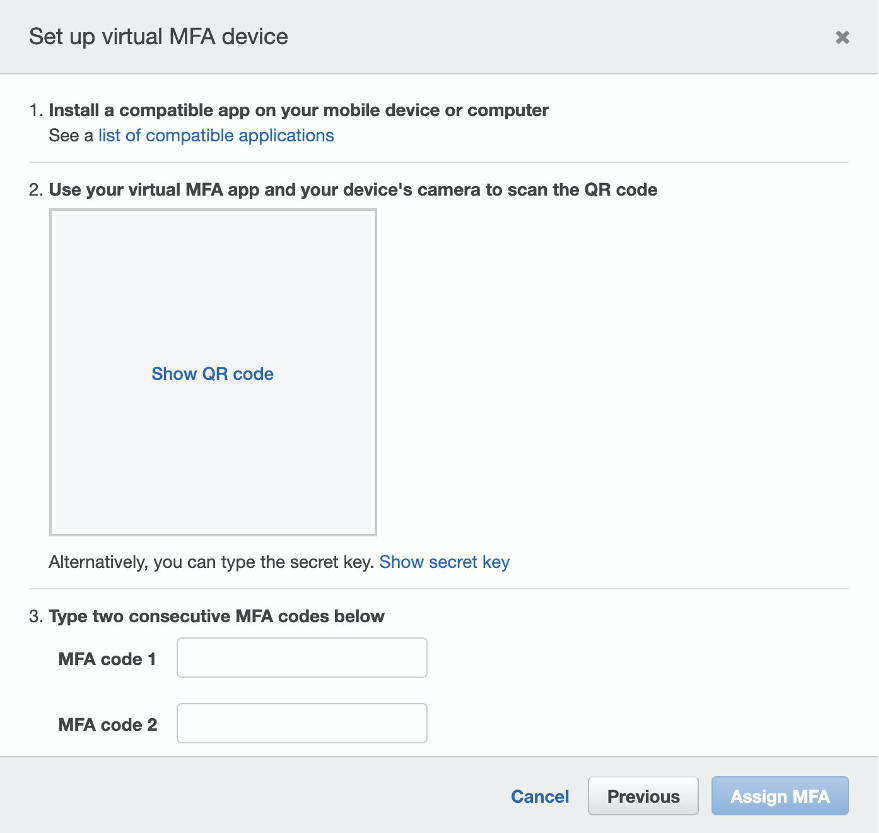

Klik Lanjutkan, dan pada halaman berikutnya, IAM menghasilkan dan menampilkan informasi konfigurasi untuk perangkat MFA virtual, termasuk grafik kode QR. Grafik adalah representasi dari “kunci konfigurasi rahasia” yang tersedia untuk entri manual pada perangkat yang tidak mendukung kode QR.

Tentukan apakah aplikasi MFA mendukung kode QR, lalu lakukan salah satu hal berikut:

Dari wizard, pilih Tampilkan kode QR, lalu gunakan aplikasi untuk memindai kode QR. Misalnya, Anda dapat memilih ikon kamera atau memilih opsi serupa untuk memindai kode, lalu gunakan kamera perangkat untuk memindai kode.

Pilih Tampilkan kunci rahasia, lalu ketik kunci rahasia ke dalam aplikasi MFA Anda.

Setelah selesai, perangkat MFA virtual mulai menghasilkan kata sandi satu kali. Di wizard Kelola MFA Perangkat, di kotak kode MFA 1, ketik kata sandi satu kali yang saat ini muncul di perangkat MFA virtual. Anda harus menunggu hingga 30 detik agar perangkat menghasilkan kata sandi satu kali yang baru. Ketik kata sandi satu kali kedua ke dalam kotak kode MFA 2. Klik Tetapkan MFA.

Anda sudah siap! Anda dapat melihat informasi perangkat MFA yang ditetapkan di bawah tab Kredensial keamanan pengguna. Jika Anda menggunakan kunci keamanan U2F atau perangkat MFA perangkat keras, kedua pengaturannya akan sangat mirip. Anda mendapatkan kode dari kunci keamanan atau perangkat keras, alih-alih dari aplikasi seluler. Di waktu lain, ketika Anda masuk, Anda akan menggunakan kredensial reguler Anda serta kata sandi MFA. Semuanya akan terus bekerja seperti sebelumnya. Ini adalah langkah sederhana dan penting untuk melindungi akun Anda.

Selanjutnya, langkah-langkah ini sama pentingnya untuk diterapkan di platform Anda yang lain dan juga dalam kehidupan pribadi Anda. Jika peretas dapat memperoleh akses ke sumber daya digital Anda, hal ini dapat menjadi pintu masuk untuk mengeksploitasi sumber daya perusahaan Anda. Di sini letak kerentanan startup, karena pada masa-masa awal, aset pribadi dan perusahaan sering kali tumpang tindih dan saling memengaruhi satu sama lain dengan cara yang dapat dimengerti dan tidak terduga.

Bagi startup, fokus pada keamanan sering terlihat sebagai penghambat. Namun, pengaturan MFA adalah langkah penting dalam pertumbuhan perusahaan Anda. Satu langkah yang akan melindungi aset paling berharga Anda dan menyiapkan Anda untuk kesuksesan yang berkelanjutan.

Xuan Gao

Xuan Gao adalah Solutions Architect di tim Startupss AWS, yang membantu Startups mengembangkan bisnis mereka dan mencapai tujuan mereka menggunakan AWS secara efisien. Dia sangat menyukai teknologi cloud. Dia hobi bepergian dan memasak di waktu luangnya.

AWS Editorial Team

Tim Pemasaran Konten AWS Startupss bekerja sama dengan Startups dari semua ukuran dan di semua sektor untuk memberikan konten luar biasa yang mendidik, menghibur, dan menginspirasi.

Bagaimana konten ini?