Como estava esse conteúdo?

- Aprenda

- Por que startups em estágio inicial precisam usar a autenticação multifator

Por que startups em estágio inicial precisam usar a autenticação multifator

Cada startup é única. Não há uma lista universal de tarefas que se adapte a todas as empresas. Mas não importa a natureza do seu negócio, a segurança é sempre de importância primordial e deve ser uma das primeiras coisas que você aborda. Afinal, para a maioria das startups, seu ativo mais valioso são seus dados (suas ideias, workloads e aplicações) e você precisa protegê-los. Costumamos dizer às startups que cometam muitos erros, desde que não sejam fatais. Uma violação de segurança pode ser fatal.

Embora não haja uma maneira 100% garantida de proteger seus dados, a única coisa que você absolutamente precisa fazer é usar a autenticação multifator (MFA) para proteger suas contas. A MFA é um método de autenticação que exige que o usuário forneça dois ou mais fatores de verificação para obter acesso a um recurso. Às vezes, as startups se movem tão rapidamente que não se dão ao trabalho de configurar a MFA, mas é altamente recomendável configurar a MFA para proteger os recursos da AWS, caso ainda não tenha feito isso.

O risco de NÃO configurar o MFA

- Vulnerabilidade: uma única senha não é suficiente, por mais complexa que seja. Os hackers têm maneiras de decifrar senhas.

- Não conformidade: a MFA pode ser um componente obrigatório dos padrões de conformidade.

- Sua reputação comercial: você não quer ter que responder às perguntas de seus clientes sobre por que você não tem protocolos de segurança suficientes para proteger sua empresa e seus dados pessoais.

MFA na AWS

A MFA fornece uma camada extra de segurança, pois exige que os usuários forneçam autenticação exclusiva de um mecanismo de MFA compatível com a AWS, além de suas credenciais de login regulares (nome de usuário e senha) ao acessarem sites ou serviços da AWS, e força os usuários a não compartilharem senhas. Os clientes podem habilitar a MFA para o usuário raiz da conta da AWS e para os usuários do IAM. Quando você ativa a MFA para o usuário raiz, isso afeta somente as credenciais do usuário raiz. Os usuários do IAM na conta são identidades distintas com suas próprias credenciais, e cada identidade tem sua própria configuração de MFA.

Tipos de MFA

A AWS oferece suporte a três tipos de dispositivos de MFA: dispositivos virtuais de MFA, chaves de segurança U2F e dispositivos de MFA de hardware. Os dispositivos de MFA virtual são aplicações baseadas em software, geralmente executadas em um dispositivo móvel, que geram códigos de autenticação seguros e únicos que são usados como parte do processo de login. As chaves de segurança U2F e os dispositivos de hardware MFA são dispositivos físicos necessários para obter acesso às contas às quais estão vinculados. Esses dispositivos físicos são considerados as opções mais seguras para MFA e podem ser armazenados em um cofre para maior segurança. Embora os dispositivos virtuais de MFA possam ser mais convenientes, pois podem ser executados em telefones celulares e são uma boa opção na maioria dos casos, eles são considerados menos seguros do que os dispositivos físicos. No mínimo, recomendamos que você use um dispositivo de MFA virtual enquanto aguarda a aprovação da compra do hardware ou a chegada do hardware.

Você também pode consultar o guia do usuário do AWS Identity and Access Management para obter mais informações sobre o uso da MFA.

Como a MFA é muito importante, a AWS também fornecerá um dispositivo de MFA sem nenhum custo para titulares de contas qualificados. Você poderá usar dispositivos MFA para acessar com segurança várias contas da AWS, bem como outras aplicações habilitadas para tokens. Você pode ler mais sobre nossas iniciativas de segurança aqui.

Teste você mesmo

Se você já configurou a autenticação multifator em toda a sua startup, parabéns, você está à frente da concorrência! No entanto, se o uso do MFA tiver lacunas, agora é a hora de configurá-lo.

Seguindo essas etapas, você pode configurar o MFA em apenas alguns minutos.

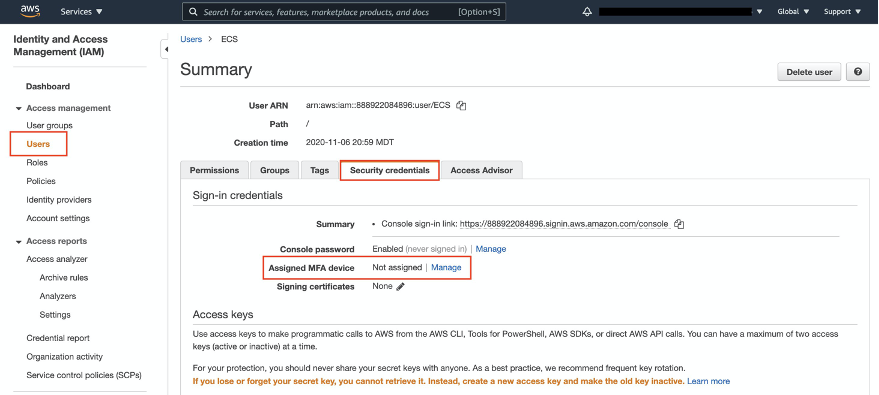

Primeiro, faça login no Console de Gerenciamento da AWS e abra o console do IAM. Escolha um usuário e, em seguida, escolha a guia Credenciais de segurança. Clique no botão Gerenciar ao lado do dispositivo de MFA atribuído.

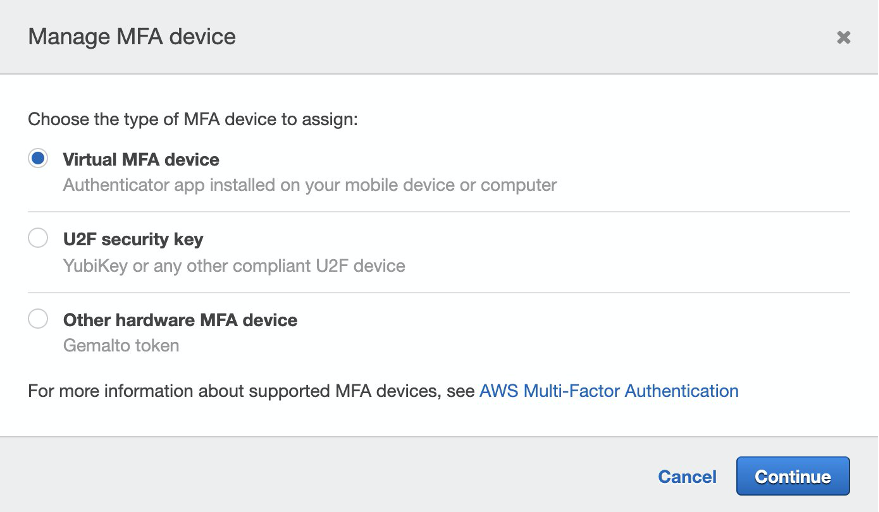

No assistente Gerenciar dispositivo de MFA, escolha o tipo de dispositivo multifator. Neste exemplo, mostraremos como configurar um dispositivo de MFA virtual. Você pode instalar um aplicação móvel compatível com o RFC 6238, um algoritmo Time-based One-Time Password (TOTP – Senha única baseada em tempo) baseado em padrões, como Authy, Duo Mobile e LastPass Authenticator. Essas aplicações geram um código de autenticação de seis dígitos.

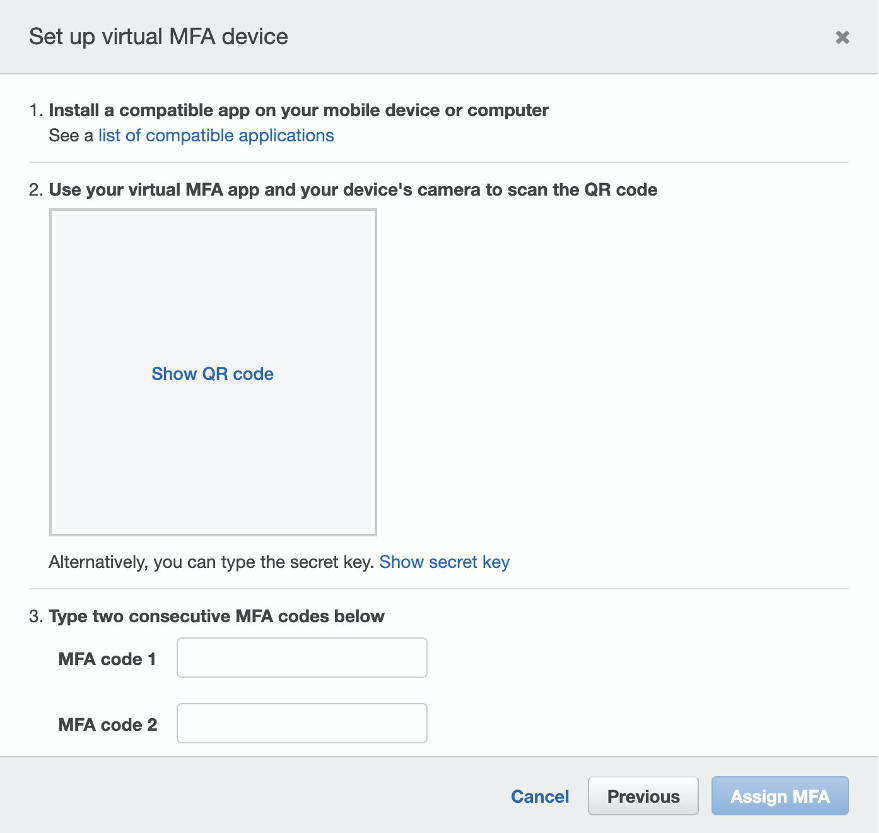

Clique em Continuar e, na próxima página, o IAM gera e exibe informações de configuração para o dispositivo de MFA virtual, incluindo um gráfico de código QR. O gráfico é uma representação da “chave de configuração secreta” que está disponível para entrada manual em dispositivos que não suportam códigos QR.

Determine se o aplicação MFA oferece suporte a códigos QR e, em seguida, faça o seguinte:

No assistente, escolha Mostrar código QR e use a aplicação para digitalizar o código QR. Por exemplo, você pode escolher o ícone da câmera ou escolher uma opção semelhante ao código de digitalização e, em seguida, usar a câmera do dispositivo para digitalizar o código.

Escolha Mostrar chave secreta e, em seguida, digite a chave secreta em sua aplicação MFA.

Quando você terminar, o dispositivo de MFA virtual começa a gerar senhas de uso único. No assistente Gerenciar dispositivo de MFA, na caixa Código MFA 1, digite a senha de uso único que aparece atualmente no dispositivo de MFA virtual. Em seguida, você precisa esperar até 30 segundos para que o dispositivo gere uma nova senha de uso único. Digite a segunda senha de uso único na caixa do Código MFA 2. Clique em Atribuir MFA.

Está tudo pronto! Você pode ver as informações do dispositivo de MFA atribuído na guia Credenciais de segurança do usuário. Se você estiver usando uma chave de segurança U2F ou um dispositivo de MFA de hardware, a configuração será muito semelhante. Você obtém o código da chave de segurança ou do dispositivo de hardware em vez de uma aplicação móvel. Na próxima vez, ao fazer login, você usará suas credenciais regulares e uma senha de MFA. Tudo continuará funcionando como antes. É uma etapa simples e importante para proteger sua conta.

Além disso, é igualmente importante implementar essas medidas em suas outras plataformas e em sua vida pessoal. Afinal, se os hackers conseguirem obter acesso aos seus próprios recursos digitais, isso poderá fornecer uma porta de entrada para explorar os da sua empresa. As startups são especialmente vulneráveis aqui, pois nos primeiros dias, os ativos pessoais e da empresa geralmente se sobrepõem e se misturam de maneiras compreensíveis e inesperadas.

Para startups, o foco na segurança geralmente pode ser visto como um bloqueador. Mas configurar o MFA é uma etapa essencial no crescimento da sua empresa — uma etapa que protegerá seus ativos mais valiosos e o preparará para o sucesso contínuo.

Xuan Gao

Xuan Gao é Arquiteta de Soluções na equipe de Startups da AWS, onde ajuda startups a expandir seus negócios e atingir suas metas usando a AWS de forma eficiente. Ela é apaixonada por tecnologias de nuvem. Ela adora viajar e cozinhar em seu tempo livre.

AWS Editorial Team

A equipe de Marketing de Conteúdo da AWS Startups colabora com startups de todos os tamanhos e setores para oferecer excepcional conteúdo educativo, divertido e inspirador.

Como estava esse conteúdo?