このコンテンツはいかがでしたか?

- 学ぶ

- 初期段階のスタートアップが多要素認証を使用する必要がある理由

初期段階のスタートアップが多要素認証を使用する必要がある理由

すべてのスタートアップ企業はユニークです。すべての企業に当てはまる普遍的な To-do リストはありません。しかし、ビジネスの性質にかかわらず、セキュリティは常に最重要事項であり、最初に取り組むべきことの 1 つであるべきです。結局のところ、ほとんどのスタートアップにとって、最も貴重な資産はデータ、つまりアイデア、ワークロード、アプリケーションであり、それを保護する必要があります。私たちはスタートアップに、致命的なミスだけはしないために、たくさんミスをするようにと言うことがよくあります。セキュリティ侵害は致命的なものになりかねません。

データを完全に保護するために 100% 保証された方法はありませんが、絶対に必要なことは、多要素認証 (MFA) を使用してアカウントを保護することです。MFA は、ユーザーがリソースにアクセスするために 2 つ以上の検証要素のを提供を要求する認証方法です。スタートアップは動きが速すぎるために MFA の設定に時間をかけないこともありますが、まだ設定していない場合は、AWS リソースを保護するために MFA を設定することを強くお勧めします。

MFA を設定しないことのリスク

- 脆弱性: パスワードがどれほど複雑であっても、1 つのパスワードでは十分ではありません。ハッカーはパスワードを解読する方法を知っています。

- コンプライアンス違反: MFA はコンプライアンス基準の必須要素となる場合があります。

- ビジネス上の評判: ビジネスと個人データの両方を保護するための十分なセキュリティプロトコルを導入していない理由について、お客様からの質問に答えたくはないでしょう。

AWS における MFA

MFA は、ユーザーが AWS ウェブサイトまたはサービスにアクセスするときに、通常のサインイン認証情報 (ユーザー名とパスワード) に加えて、AWS がサポートする MFA メカニズムからの固有の認証を提供することをユーザーに要求し、パスワードを共有しないようにユーザーに強制します。これによりセキュリティを一層強化します。お客様は AWS アカウントのルートユーザーと IAM ユーザーに対して MFA を有効にできます。ルートユーザーの MFA を有効にした場合、影響を受けるのはルートユーザーの認証情報だけです。アカウントの IAM ユーザーは独自の認証情報を持つ個別の ID であり、各 ID は独自の MFA 設定を持ちます。

MFA のタイプ

AWS は、仮想 MFA デバイス、U2F セキュリティキー、ハードウェア MFA デバイスの 3 種類の MFA デバイスをサポートしています。仮想 MFA デバイスはソフトウェアベースのアプリケーションで、通常はモバイルデバイス上で実行され、サインオンプロセスの一部として使用される安全な 1 回限りの認証コードを生成します。U2F セキュリティキーとハードウェア MFA デバイスは、接続されているアカウントへのアクセスに必要な物理デバイスです。これらの物理デバイスは MFA の最も安全なオプションと考えられており、安全性を高めるために保管庫やロックボックスに保管できます。仮想 MFA デバイスは携帯電話でも実行できるため便利で、たいていの場合は良い選択肢ですが、物理デバイスよりも安全性が低いと考えられています。少なくとも、ハードウェアの購入承認を待つ間、またはハードウェアの到着を待つ間は、仮想 MFA デバイスを使用することをお勧めします。

MFA の使用に関する詳細については、AWS Identity and Access Management ユーザーガイドを参照してください。

MFA は非常に重要であるため、AWS は資格のあるアカウント所有者に MFA デバイスを無料で提供します。MFA デバイスを使用すると、複数の AWS アカウントやその他のトークン対応アプリケーションに安全にアクセスできます。セキュリティに関する取り組みの詳細については、こちらをご覧ください。

お客様ご自身で開始

ご自身のスタートアップ企業全体ですでに多要素認証を設定しているならば、素晴らしいことです。時代を先取りしたことになります。しかし、MFA の使用方法にギャップを感じている場合は、今すぐ設定を行ってください。

これらの手順に従うことで、わずか数分で MFA を設定できます。

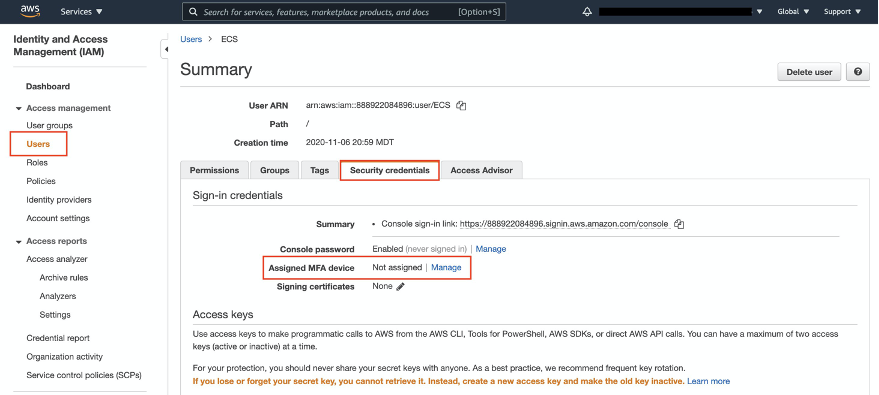

まず、AWS マネジメントコンソールにサインインし、IAM コンソールを開きます。[user](ユーザー) を選択し、[Security credentials](セキュリティ認証情報) タブを選択します。割り当てられた MFA デバイスの横にある [Manage](管理) ボタンをクリックします。

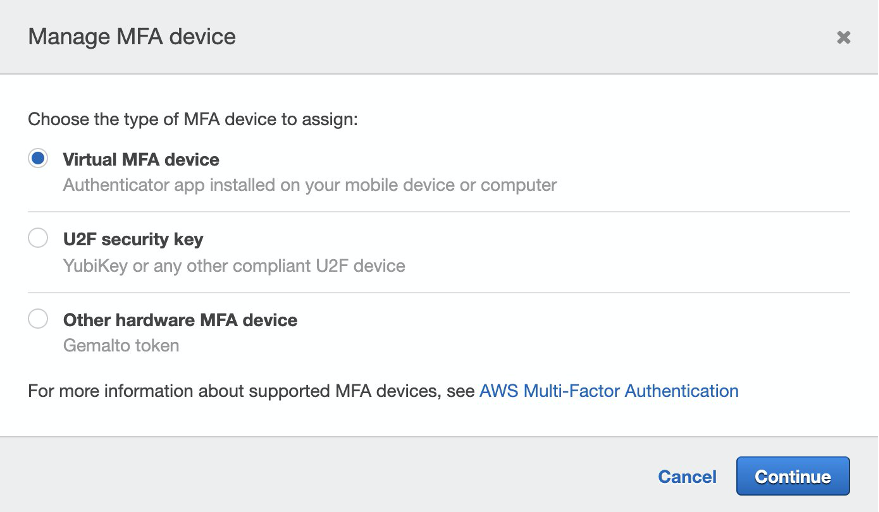

MFA デバイスの管理ウィザードで、多要素デバイスのタイプを選択します。この例では、仮想 MFA デバイスを設定する方法を説明します。Authy、Duo Mobile、LastPass 認証システムなど、標準ベースの TOTP (時間ベースのワンタイムパスワード) アルゴリズムである RFC 6238 に準拠したモバイルアプリケーションをインストールします。これらのアプリケーションは 6 桁の認証コードを生成します。

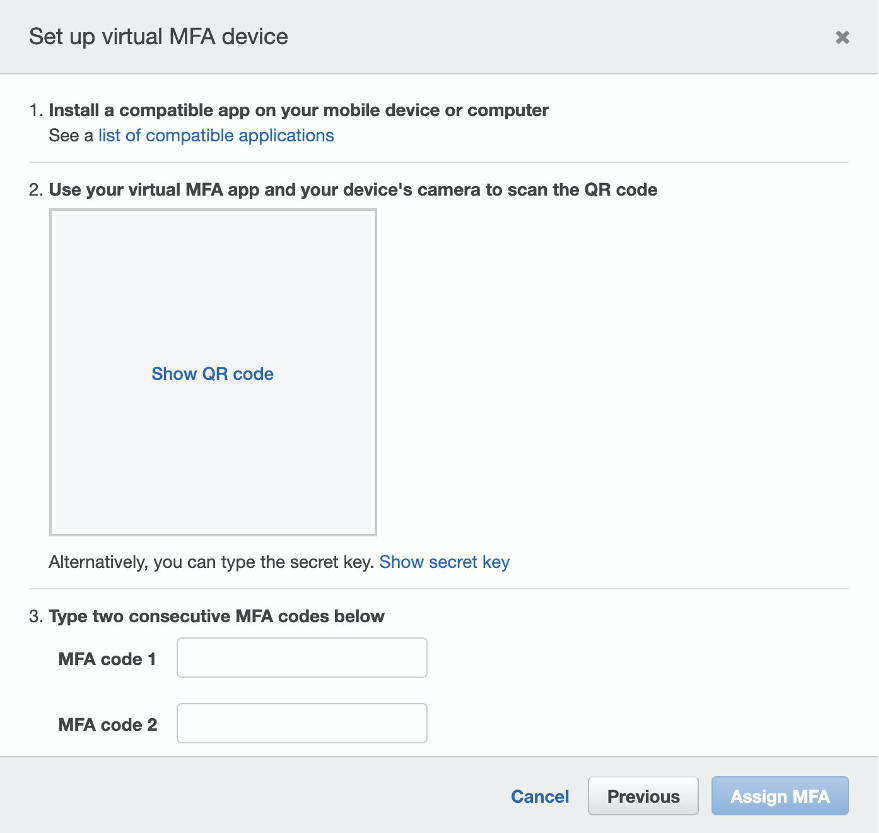

[Continue](続ける) をクリックすると、次のページで IAM が QR コードグラフィックを含む仮想 MFA デバイスの構成情報を生成して表示します。この図は、QR コードをサポートしていないデバイスでは手動で入力できる「シークレット設定キー」を表しています。

MFA アプリケーションが QR コードをサポートしているかどうかを確認し、次のいずれかを行います。

ウィザードから [Show QR code](QR コードを表示) を選択し、アプリケーションを使用して QR コードをスキャンします。たとえば、カメラアイコンを選択、またはスキャンコードに似たオプションを選択し、デバイスのカメラを使用してコードをスキャンします。

[Show secret key](シークレットキーを表示) を選択し、MFA アプリケーションにシークレットキーを入力します。

終了すると、仮想 MFA デバイスはワンタイムパスワードの生成を開始します。MFA デバイスの管理ウィザードの MFA コード 1 のボックスに、仮想 MFA デバイスに現在表示されているワンタイムパスワードを入力します。その後、デバイスが新たなワンタイムパスワードを生成するまで最大 30 秒間待つ必要があります。2 つ目のワンタイムパスワードを MFA コード 2 のボックスに入力します。[Assign MFA](MFA を割り当てる) をクリックします。

これで準備は完了です。割り当てられた MFA デバイスの情報が、ユーザーのセキュリティ認証情報タブに表示されます。U2F セキュリティキーまたはハードウェア MFA デバイスの場合も、設定はほぼ同様です。コードはモバイルアプリケーションからではなく、セキュリティキーまたはハードウェアデバイスから取得します。次回ログイン時は、通常の認証情報と MFA パスワードを使用します。すべて以前と同じように機能します。これはアカウントを保護するためのシンプルで重要なステップです。

さらに、これらの対策を他のプラットフォームだけでなく私生活に実装することも同様に重要です。結局のところ、ハッカーが個人のデジタルリソースにアクセスできれば、企業のデジタルリソースを悪用する入り口となる可能性があるからです。スタートアップはこの点において特に脆弱です。なぜなら、設立初期は、個人資産と企業資産が重複し、理解しやすい方法でも予想外の方法でも互いに混ざりあっていることが多いからです。

スタートアップにとって、セキュリティに重点を置くことはしばしば障害とみなされます。しかし、MFA の設定は企業の成長に不可欠なステップであり、最も貴重な資産を保護し、継続的に成功するための準備を整えるためのものです。

Xuan Gao

Xuan Gao は、AWS の Startups チームの Solutions Architect であり、スタートアップが AWS を効率的に利用してビジネスを成長させ、目標を達成できるようサポートしています。クラウドテクノロジーに情熱を傾けています。自由時間に旅行と料理をすることに喜びを感じています。

AWS Editorial Team

AWS スタートアップの Content Marketing Team は、教育、エンターテインメント、インスピレーションを提供する優れたコンテンツをもたらすために、あらゆる規模およびあらゆるセクターのスタートアップと連携しています。

このコンテンツはいかがでしたか?