이 콘텐츠는 어떠셨나요?

- 학습

- 초기 스타트업이 다중 인증을 사용해야 하는 이유

초기 스타트업이 다중 인증을 사용해야 하는 이유

모든 Startup은 고유합니다. 당연히 할 일 목록도 회사마다 다릅니다. 하지만 비즈니스의 성격에 상관없이 언제나 보안이 무엇보다 중요하며 가장 먼저 해결해야 할 과제 중 하나여야 합니다. 결국 대부분의 Startup에서 가장 중요한 자산은 아이디어, 워크로드, 애플리케이션 등 데이터이며, 회사에서는 이를 보호해야 합니다. 우리는 Startup에게 실수를 많이 해보되 치명적인 실수만 하지 말라고 말하곤 합니다. 보안 침해는 치명적일 수 있습니다.

100% 보장되는 데이터 보호 방법은 없지만, 다중 인증(MFA)을 사용하여 계정을 보호하는 것은 선택이 아니라 필수입니다. MFA는 리소스에 액세스하기 위해 사용자가 두 가지 이상의 검증 요소를 제공해야 하는 인증 방법입니다. Startup은 변화 속도가 너무 빨라 MFA를 설정하는 데 시간을 할애하지 않는 경우도 있지만, 아직 구성하지 않았다면 AWS 리소스를 보호하도록 MFA를 구성하는 것이 좋습니다.

MFA를 설정하지 않는 데 따른 위험

- 취약성: 아무리 복잡한 암호라도 암호 하나로는 충분하지 않습니다. 해커들은 암호를 해킹하는 수단을 가지고 있습니다.

- 규정 미준수: MFA가 규정 준수 표준의 필수 구성 요소일 수 있습니다.

- 비즈니스 평판: 비즈니스와 개인 데이터를 모두 보호할 만큼 충분한 보안 프로토콜이 마련되어 있지 않은 이유에 대한 고객의 질문에 답해야 하는 상황은 피하는 것이 좋습니다.

AWS의 MFA

MFA는 사용자가 AWS 웹 사이트 또는 서비스에 액세스할 때 일반 로그인 보안 인증 정보(사용자 이름 및 암호) 외에도 AWS 지원 MFA 메커니즘으로부터 고유한 인증을 제공해야 하고 암호를 공유하지 않도록 하기 때문에 보안이 한층 더 강화됩니다. 고객은 AWS 계정 루트 사용자 및 IAM 사용자에 대해 MFA를 활성화할 수 있습니다. 루트 사용자에 대해 MFA를 활성화하면 루트 사용자 보안 인증에만 영향을 미칩니다. 계정의 IAM 사용자는 고유한 보안 인증 정보를 가진 고유한 ID이며 각 ID에는 고유한 MFA 구성이 있습니다.

MFA의 유형

AWS는 가상 MFA 디바이스, U2F 보안 키 및 하드웨어 MFA 디바이스라는 세 가지 유형의 MFA 디바이스를 지원합니다. 가상 MFA 디바이스는 일반적으로 모바일 디바이스에서 실행되는 소프트웨어 기반 앱으로, 로그인 프로세스의 일부로 사용되는 안전한 일회성 인증 코드를 생성합니다. U2F 보안 키와 하드웨어 MFA 디바이스는 연결된 계정에 액세스하는 데 필요한 물리적 디바이스입니다. 이러한 물리적 디바이스는 가장 안전한 MFA 옵션으로 간주되며 금고 또는 락박스에 보관하여 보안을 더욱 강화할 수 있습니다. 가상 MFA 디바이스는 휴대폰에서 실행할 수 있는 만큼 더 편리하고 대부분의 경우 좋은 옵션이 될 수 있지만, 물리적 디바이스보다 안전하지 않은 것으로 간주됩니다. 최소한 하드웨어 구매 승인을 기다리거나 하드웨어가 도착하기를 기다리는 동안만이라도 가상 MFA 디바이스를 사용하는 것이 좋습니다.

MFA 사용에 대한 자세한 내용은 AWS Identity and Access Management 사용 설명서를 참조하세요.

MFA는 매우 중요하므로 AWS는 자격을 갖춘 계정 소유자에게 MFA 디바이스를 무료로 제공합니다. MFA 디바이스를 사용하여 여러 AWS 계정과 기타 토큰 지원 애플리케이션에 안전하게 액세스할 수 있습니다. 보안 이니셔티브에 대한 자세한 내용은 여기에서 확인할 수 있습니다.

직접 해보기

Startup 전반에 걸쳐 이미 다중 인증을 구성했다면 축하 드립니다. 다른 회사에 비해 앞서 있는 것이니까요. 하지만 MFA를 사용하는 데 허점이 있다면 지금 바로 설정해 보세요.

다음 단계를 따르면 몇 분 만에 MFA를 설정할 수 있습니다.

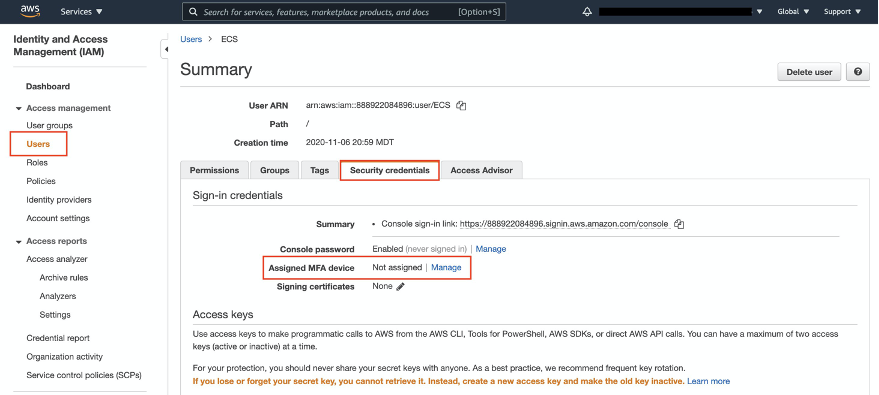

먼저 AWS Management Console에 로그인하고 IAM 콘솔을 엽니다. 사용자를 선택한 다음 보안 인증 탭을 선택합니다. 할당된 MFA 디바이스 옆에 있는 관리 버튼을 클릭합니다.

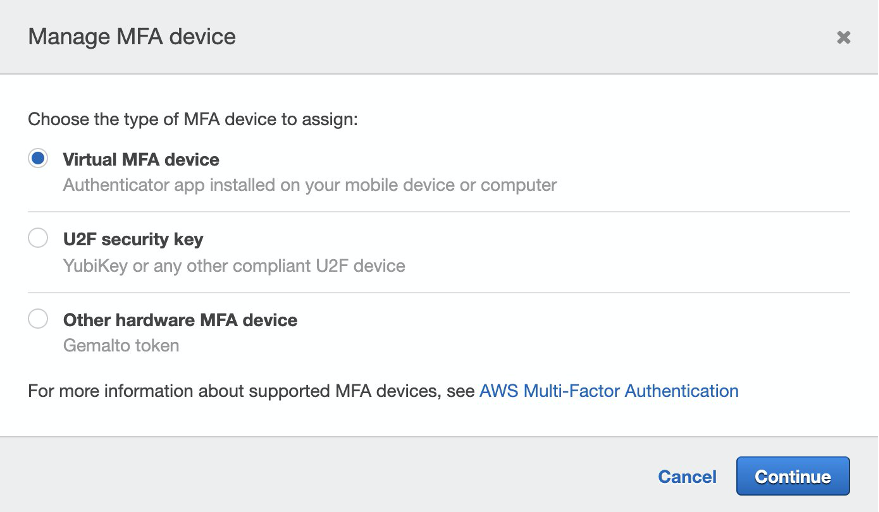

MFA 디바이스 관리 마법사에서 다중 인증 디바이스 유형을 선택합니다. 이 예에서는 가상 MFA 디바이스를 설정하는 방법을 보여 드리겠습니다. Authy, Duo Mobile 및 LastPass Authenticator와 같은 표준 기반 시간 기반 일회용 암호(TOTP) 알고리즘인 RFC 6238과 호환되는 모바일 앱을 설치할 수 있습니다. 이러한 앱은 6자리 인증 코드를 생성합니다.

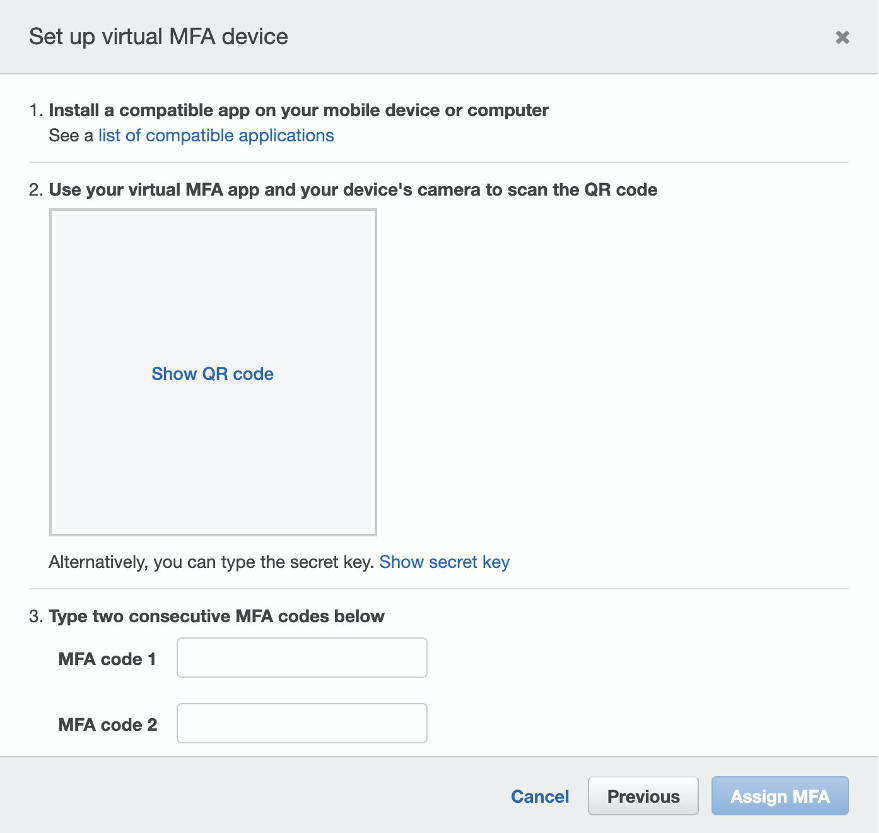

계속을 클릭하면 다음 페이지에서 IAM이 QR 코드 그래픽을 포함하여 가상 MFA 디바이스에 대한 구성 정보를 생성하고 표시합니다. 해당 그래픽은 QR 코드를 지원하지 않는 디바이스에서 수동으로 입력할 수 있는 ‘비밀 구성 키’를 나타낸 것입니다.

MFA 앱이 QR 코드를 지원하는지 확인한 후 다음 중 하나를 수행합니다.

마법사에서 QR 코드 표시를 선택한 다음 앱을 사용하여 QR 코드를 스캔합니다. 예를 들어 카메라 아이콘을 선택하거나 스캔 코드와 비슷한 옵션을 선택한 다음 디바이스의 카메라를 사용하여 코드를 스캔할 수 있습니다.

비밀 키 표시를 선택한 다음 MFA 앱에 비밀 키를 입력합니다.

작업을 마치면 가상 MFA 디바이스에서 일회용 암호 생성이 시작됩니다. MFA 디바이스 관리 마법사의 MFA 코드 1 상자에 현재 가상 MFA 디바이스에 표시되는 일회용 암호를 입력합니다. 그런 다음 디바이스에서 새 일회용 암호가 생성될 때까지 최대 30초 정도 기다려야 합니다. 두 번째 일회용 암호를 MFA 코드 2 상자에 입력합니다. MFA 할당를 클릭합니다.

이제 준비가 끝났습니다. 사용자 보안 인증 탭에서 할당된 MFA 디바이스 정보를 볼 수 있습니다. U2F 보안 키 또는 하드웨어 MFA 디바이스를 사용하는 경우에도 설정은 매우 비슷합니다. 모바일 앱이 아닌 보안 키 또는 하드웨어 디바이스에서 코드를 가져옵니다. 다음에 로그인할 때는 일반 보안 인증 정보와 MFA 암호를 사용하게 됩니다. 모든 기능이 이전과 마찬가지로 계속 작동합니다. 이는 계정을 보호하기 위한 간단하지만 중요한 단계입니다.

또한 개인 생활뿐만 아니라 다른 플랫폼에서 이러한 조치를 구현하는 것도 마찬가지로 중요합니다. 결국 해커가 자신의 디지털 리소스에 액세스할 수 있게 되면 회사의 디지털 리소스를 악용할 수 있는 통로가 될 수 있기 때문입니다. Startup은 특히 이 부분에 취약합니다. 초기에는 개인 자산과 회사 자산이 이해할 수 있는 방식과 예상치 못한 방식으로 서로 중첩되고 혼합되는 경우가 많기 때문입니다.

Startup의 경우 보안에 초점을 맞추는 것이 걸림돌로 여겨질 수 있습니다. 하지만 MFA를 설정하는 것은 회사의 성장을 위한 필수 단계입니다. 이를 통해 가장 소중한 자산을 보호하고 지속적인 성공을 거둘 수 있습니다.

Xuan Gao

Xuan Gao는 AWS Startups 팀의 솔루션스 아키텍트로, Startups가 AWS를 효율적으로 사용하여 비즈니스를 성장시키고 목표를 달성하도록 지원합니다. 그녀는 클라우드 기술에 대한 열정이 넘칩니다. 그녀는 여가 시간에 여행하고 요리하는 것을 좋아합니다.

AWS Editorial Team

AWS Startups Content Marketing 팀은 규모와 업종을 불문하고 모든 스타트업과 협력하여 교육하고, 환대하고, 영감을 주는 뛰어난 콘텐츠를 제공합니다.

이 콘텐츠는 어떠셨나요?